To nie FedEx!

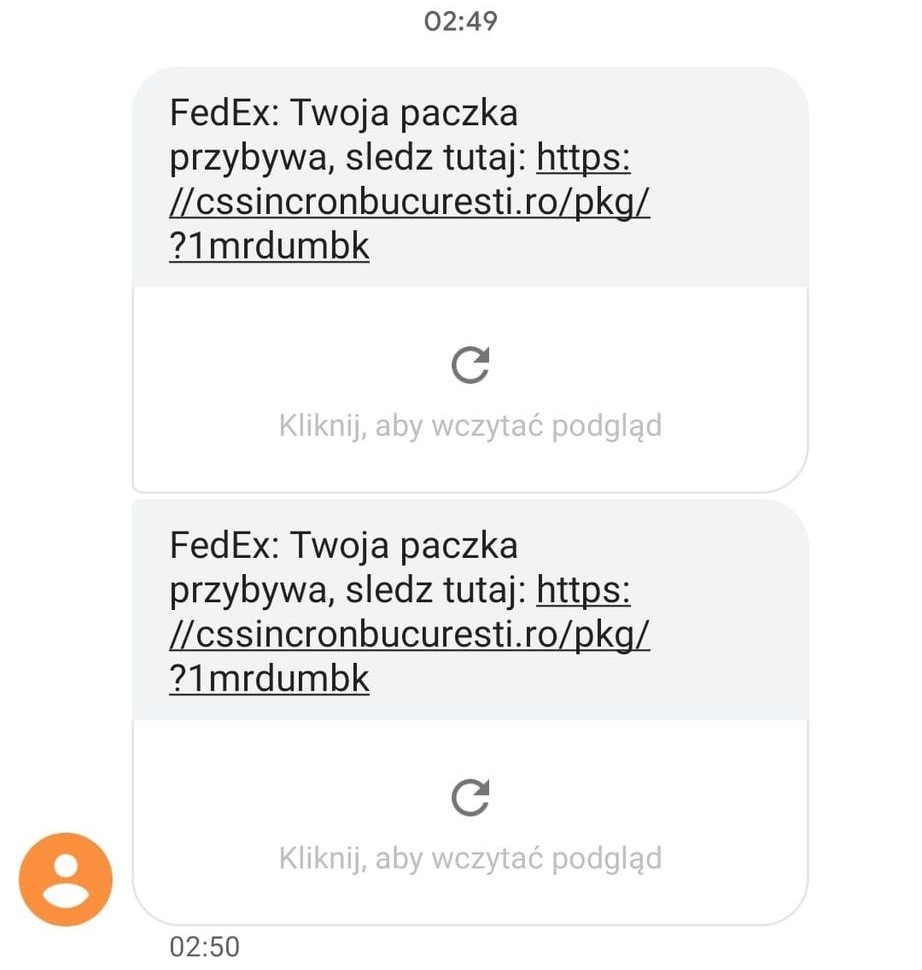

Od kilku dni informujecie nas (a sami też obserwujemy) o wzmożonym ruchu SMSowym, związany z kampanią phishingową, podszywającą się pod firmę kurierską FedEx.

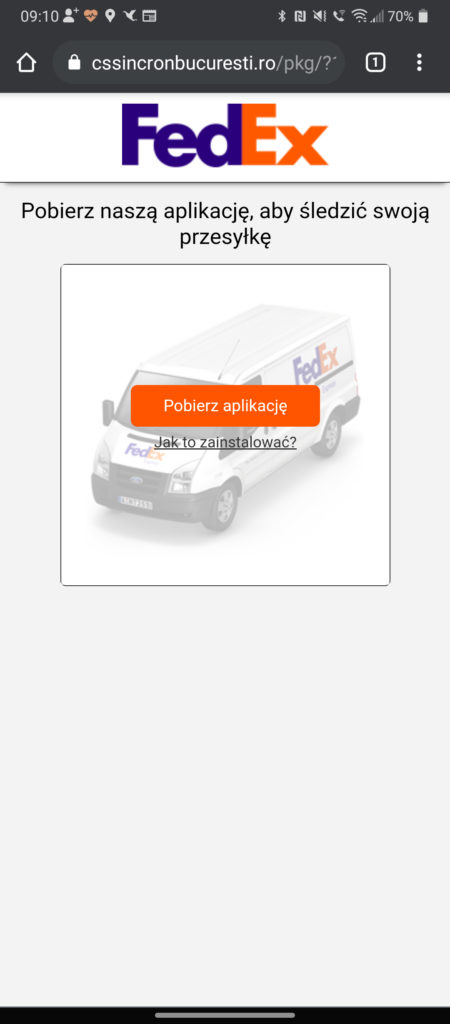

Jeśli adres niezwiązany z DHL, na dodatek w domenie .ro, nie wzbudzi naszego niepokoju i zdecydujemy się go wpisać w przeglądarkę, są dwie możliwości. Jeśli witryna rozpozna, że wchodzimy z komputera stacjonarnego, nie pokaże się nic. Będzie biały ekran. Jeśli natomiast wejdziemy z urządzenia mobilnego, po kliknięciu pokaże nam się coś takiego:

Drugi screen to treść, którą zobaczymy, klikając informację: „Jak to zainstalować?”. Swoją drogą ciekawe socjotechniczna sztuczka – czy oszuści myślą, że fakt umieszczenia na rzekomo oficjalnej stronie FedEx instrukcji o instalacji aplikacji z nieznanego źródła sprawi, że ofiara zrobi to chętniej?

Klikając w „pobierz aplikację” ściągamy oczywiście plik APK, przestępcy postarali się na tyle, że nawet opatrzyli go logo FedEx (MD5 2af548766f9a368e72dfab3c5bf4123da0d52f603e405e801f79a4a9c5b5c07c). W momencie pisania tekstu malware wykrywało zaledwie 7 silników antywirusowych z VirusTotala, wskazując na to, iż mamy do czynienia z tzw. bankerem (oprogramowaniem wyspecjalizowanym w kradzieży danych autoryzacyjnych do systemów bankowości elektronicznej).