Uwaga na fałszywe wiadomości od „kurierów”!

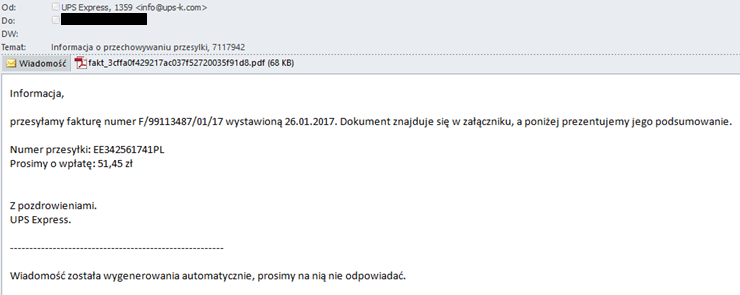

Z początkiem tygodnia zespół CERT Orange Polska zidentyfikował dwie nowe kampanię phishingowe. W pierwszej przestępcy wysyłają informacje podszywające się pod firmę kurierską UPS.

Zwróćcie uwagę, iż wiadomość napisania jest poprawną polszczyzną, z uwzględnieniem polskich znaków diakrytycznych, więc na pierwszy rzut oka możemy nie rozpoznać w niej phishingu!

Fragment nagłówka wiadomości:

Return-Path: <info@ups-k.com>

Dkim-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; d=ups-k.com; s=mail; h=List-Unsubscribe:Content-Type:MIME-Version:Date:Subject:To:From:Message-ID; bh=0SsaRZzaBxm74pbXQspfIqNslOI/951LYQGa+CLgzUo=; b=Dykggnc34oSxqSn6r0vM5tiYDNHFhtAXc292O+2ZRWl5/h96O/3CCfdfZzfkoMNthCnK8OdBCDDji2muLPaeY/

Bt5ff0ITilT7NHWs9TGruSmGCCxO9l5PtPaX8yxSAzFw4qo0dXWt5p+eXVn1ulQsukzA0EQwu8EJynKrnMTOE=;

Received: from ups-k.com ([62.76.xx.xxx] helo=marcel-64143453739729557646927) by ups-k.com with esmtpa (Exim 4.84_2) (envelope-from <info@ups-k.com>) id 1cYvYP-0002Sy-Pc for xxxxx@orange.com; Wed, 01 Feb 2017 14:06:34 +0000

Message-ID: <609AD3774A9EB172AEABE263E723F2EA@ups-k.com>

From: „UPS Express, 1359” <info@ups-k.com>

To: xxxxxxxxx

Subject: Informacja o przechowywaniu przesylki, 7117942

Date: Wed, 1 Feb 2017 15:07:54 +0100

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary=”—-=_NextPart_000_21C2_01D27C9C.F6B78390″

X-Mailer: Opera7.20/Win32 M2 build 2981

List-Unsubscribe: <mailto:unsubscribe-888182-88376542SS@poczta-polska-express.com

X-Header: INET-IN

Co ciekawe, sam załącznik nie jest złośliwy, dzięki czemu jego uruchomienie nie zostanie wykryte przez zabezpieczenia komputera. Jego zawartość natomiast stanowi link, prowadzący do strony, gdzie użytkownik po przepisaniu wyświetlonego na ekranie kodu może pobrać ostateczną rzekomą fakturę. Kolejny element, na który warto zwrócić uwagę, to fakt, iż po rozpakowaniu pobranego archiwum widzimy ikonę charakterystyczną dla dokumentów PDF. Odruchowe kliknęcie go uruchomi ikonę pliku exe zastąpić budzącą większe zaufanie grafiką skojarzoną z formatem pdf:

Uruchomienie pliku prowadzi już do wykonania złośliwego kodu (Ransomware.Matsnu aka Rannoh), który w efekcie szyfruje pliki swojej ofiary i wyświetla użytkownikowi żądanie opłaty. CERT Orange Polska stanowczo przestrzega przed otwieraniem podobnych wiadomości, a tym bardziej pobieraniem zarchiwizowanych faktur.

Jeśli jednak ktoś z Was lub Waszych znajomych padł ofiarą opisywanego malware, Kaspersky przygotował rozwiązanie RannohDecryptor, które ma szansę pomóc w odzyskaniu danych bez kooperacji z cyberprzestępcą.

Druga kampania natomiast to domniemane powiadomienia o niedostarczeniu paczki przez firmę DPD, tym razem napisane nie do końca poprawną polszczyzną. Celem bazującego na socjotechnice ataku jest przekonanie użytkownika, by kliknął w link mający prowadzić do szczegółowych informacji o paczce, a powodujący ściągnięcie złośliwego oprogramowania. W próbkach, które trafiły do CERT Orange Polska nadawcą jest „Fashion Retail”, warto więc przed kliknięciem czegokolwiek sprawdzić, czy spodziewaliśmy się czegokolwiek od tego nadawcy, można także zadzwonić do firmy kurierskiej i upewnić się, czy mamy do czynienia z prawdziwą informacją.