Wraca oszustwo na dopłatę do paczki

Na naszych systemach bezpieczeństwa znów zaczynamy obserwować SMSy, z linkami do fałszywych transakcji InPost. Adresy są zupełnie niezwiązane z InPostem, dwa przykładowe to hxxps://unmetneedfinder[.]com i hxxps://gopherpreneur[.]com/

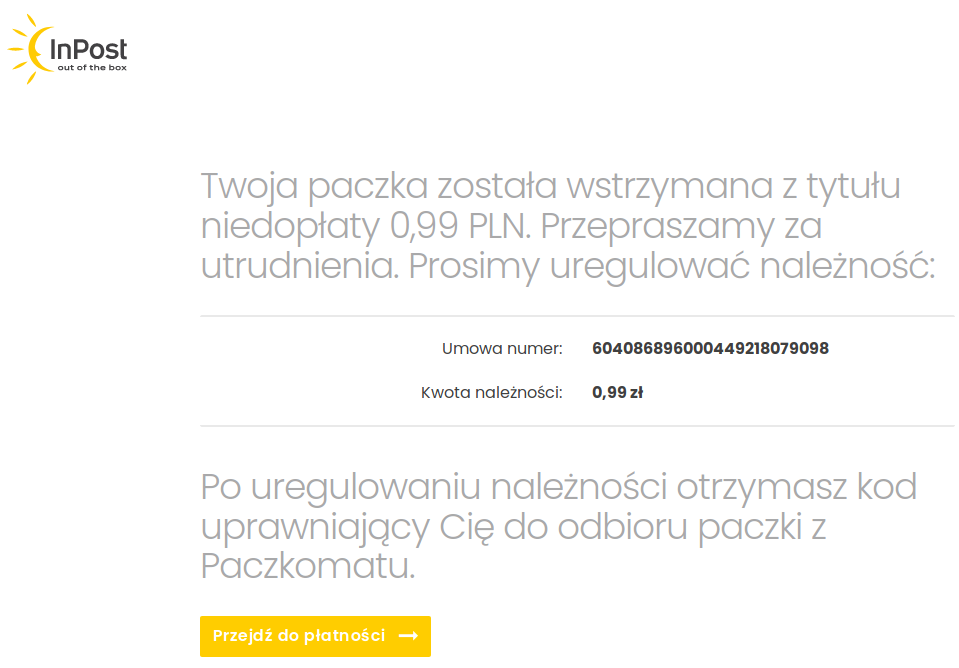

Klasyczny modus operandi: niedopłata na drobną kwotę (bo kto się będzie przejmował paroma groszami), podstawiony 24-cyfrowy ciąg cyfr (tyle mają numery paczek InPost), jeśli bardzo dokładnie się przyjrzymy to zobaczymy określenie „umowa numer” zamiast „numer paczki”.

Co dzieje się w następnym kroku?

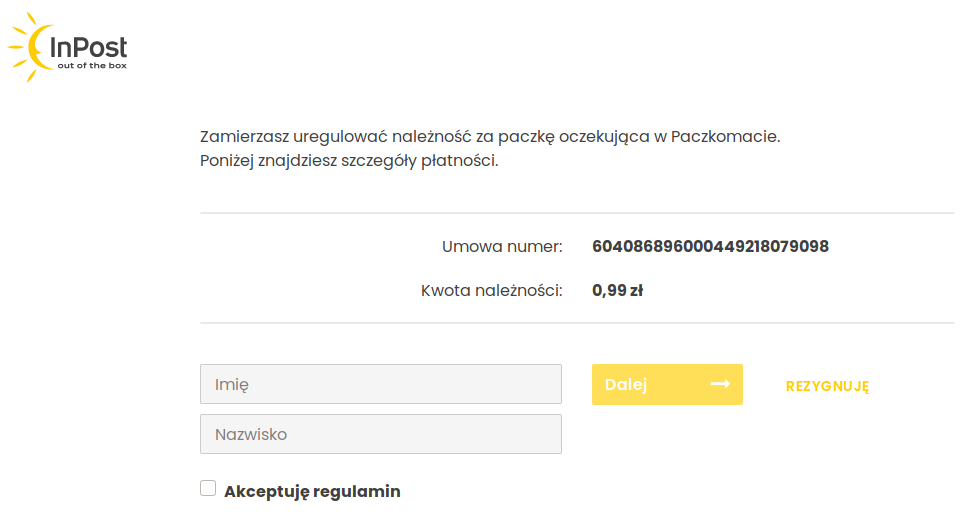

Tutaj jeszcze na wszelki wypadek oszust przypomina, że dopłata dotyczy paczki oczekującej w paczkomacie. To kolejny punkt, w którym można zdemaskować rzezimieszka.

Po pierwsze: jeśli nie oczekujemy na przesyłkę InPost – to oszustwo.

Po drugie: jeśli oczekujemy na przesyłkę, sprawdźmy w aplikacji, czy już jest w paczkomacie. Jeśli nie – oszustwo.

Po trzecie: jeśli nasza przesyłka faktycznie czeka w paczkomacie, porównajmy jej numer z tym z SMSa. Jeśli się… przecież wiecie, że się różni.

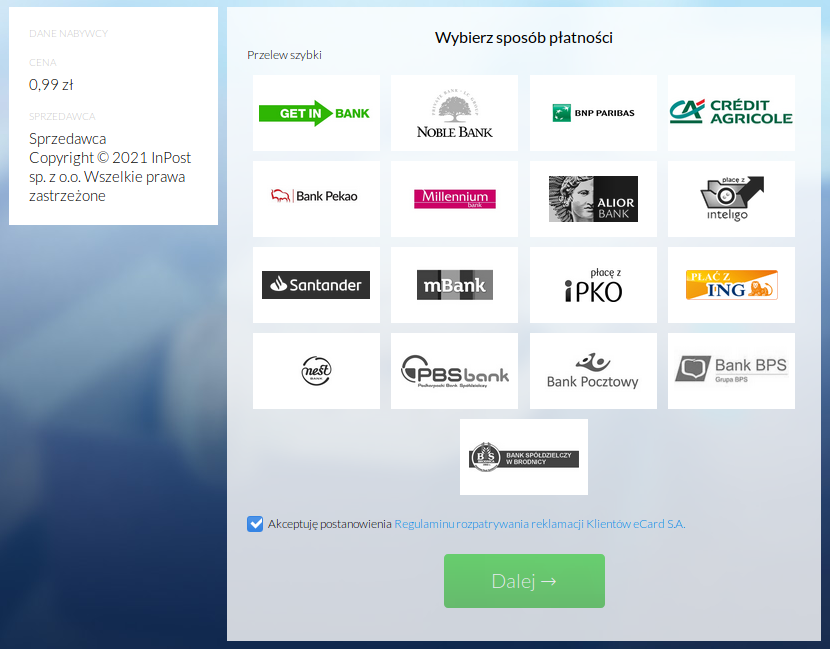

Jeśli jednak okażemy się niefrasobliwi i wpiszemy nasze dane, klikając „dalej”, pokaże się (niezmiennie pod tą samą, niezwiązaną ani z InPostem ani z eCard, domeną) bramka płatności.

Zwróciliście uwagę na to, że jedynie część banków jest aktywna, pozostałe są wyszarzone? Oszuści z jednej strony chcą uwiarygodnić swoje przedsięwzięcie dodając jak najwięcej logo banków, jednak nie wszystkie mogą (jeszcze?) obsłużyć. Kolejny krok to oczywiście logowanie na stronę, przypominającą panel logowania do banku, przekazanie przestępcom loginu i hasła, a następnie oddanie im pełnej kontroli nad naszym kontem.

A wszystko dlatego, że nieopatrznie chcieliśmy zapłacić „99 groszy”…