Wzrost „bankowych” kampanii phishingowych. Celem Polacy za granicą?

Od początku listopada obserwujemy niestandardowy wzrost kampanii phishingowych, której celem są klienci polskich banków. Najświeższe fałszywe strony, które trafiły do CERT Orange Polska podszywają się pod:

Credit Agricole (hxxps://ca24[.]me-09511[.]bar)

mBank (hxxps://online[.]acc-1258[.]xyz)

BNP Paribas (hxxps://goonline[.]od-9412[.]bar)

Co łączy wszystkie te domeny? Co najmniej podobna konstrukcja adresu, podejrzane domeny wyższego rzędu (.bar, .xyz) i sposób, w jaki pojawiają się w naszych systemach, wskazujący, iż celem kampanii mogą być Polacy mieszkający za granicą. Czyżby drogą dotarcia miałby być maile, sugerujące łatwy przelew pensji dla rodziny w kraju? Spotykaliśmy się już z tego typu kampaniami, gdzie linki trafiały do potencjalnych ofiar za pomocą reklam Google.

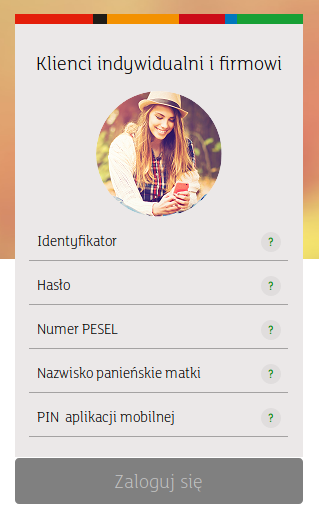

Ostatnią i najgroźniejszą cechą tych kampanii jest jednak wygląd ekranu logowania. Spójrzmy na przykładzie mBanku:

Standardowo przy logowaniu jesteśmy pytanie o pierwsze dwa parametry. Numer PESEL i nazwisko panieńskie matki to – co wielokrotnie opisywaliśmy – informacje, niezbędne do rejestracji aplikacji mobilnej! Ostatnia rubryka to punkt, z którym jeszcze się nie spotykaliśmy, jednak w przypadku mBanku jest kluczowy. Jeśli bowiem aktywujemy nową instancję mobilnej aplikacji, w celu potwierdzenia musimy kliknąć potwierdzenie w dotychczasowej, bądź wpisać używany do tej pory PIN.

Jeśli do kogoś z Was trafił mail/reklama prowadząca na tego typu stronę, przyślijcie nam proszę wiadomość lub screenshota na adres cert.opl@orange.com. Zastanawia nas bardzo jakich socjotechnicznych tricków używają oszuści, próbując przekonać ofiary do wpisania tak kluczowych danych, przed czym przy każdym połączeniu ostrzegają bankowe infolinie?

Nie róbcie tego.