ZLoaderem w klientów Orange i DHL (aktualizowane IoC)

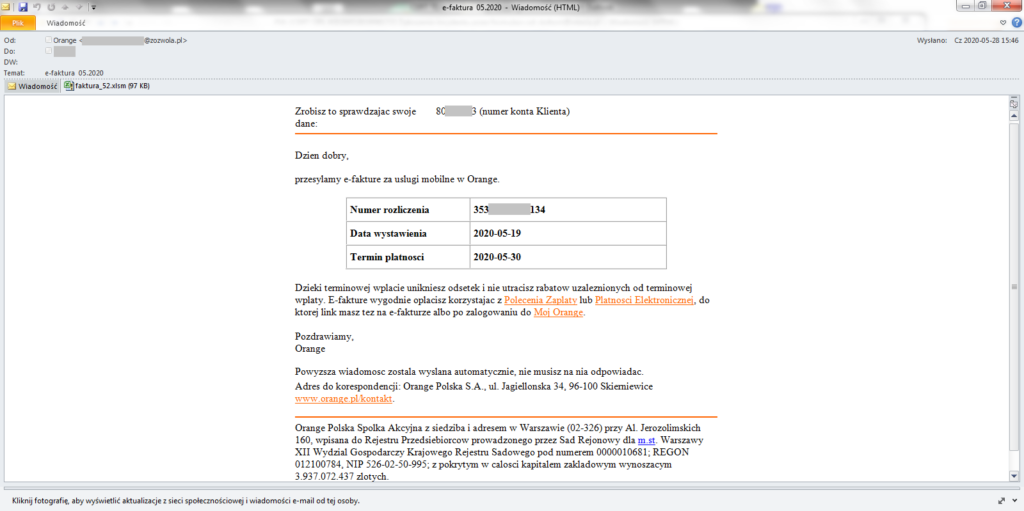

(IoC znajdziecie na końcu) Od końcówki ubiegłego tygodnia obserwujemy wyjątkowo zmasowane ataki phishingowe, przez początkowe dni na klientów Orange Polska, a od wtorku również na korzystających z usług DHL Polska. Schemat jest standardowy. Zaczyna się od maila z „fakturą” (adres nadawcy oczywiście jest zespoofowany):

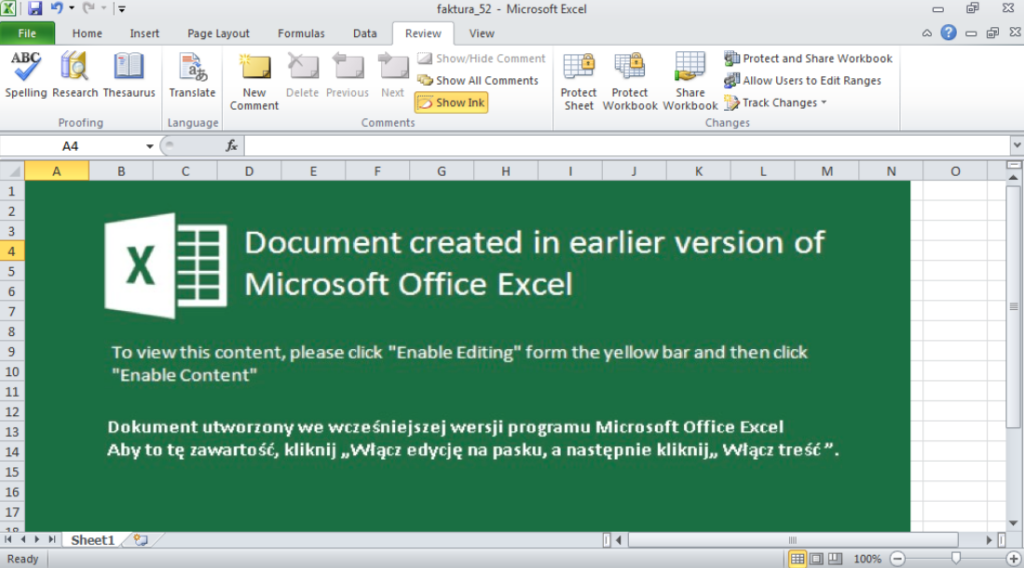

Po kliknięciu w rzekomą fakturę dowiemy się – to też nic nowego – że koniecznie musimy kliknąć zgodę na pasku, ponieważ dokument został „utworzony w starszej wersji MS Office”:

Oczywiście „włączenie treści” oznacza instalację złośliwego oprogramowania, tym razem jest to ZLoader, docelowo instalujący wyspecjalizowanego bankowego trojana Zeus.

Indicators of Compromise

Jeśli korzystacie z sieci Orange Polska, chroni Was CyberTarcza, którą regularnie „dokarmiamy” danymi, które znajdziecie również poniżej. Pamiętajcie jednak, iż infekcji jako takiej może zapobiec tylko Wasza ostrożność, warto więc regularnie zaglądać na stronę CyberTarczy, by zobaczyć, czy jakiś sprzęt z Waszej sieci nie usiłuje się dostać do przestępczej infrastruktury.

A jeśli jesteście administratorami, albo dbacie nieco bardziej niż standardowo o własną domową sieć, szukajcie u siebie w sieci śladów poniższych plików:

faktura_52.xlsm : md5 – 00a2158433f2938593b27f24d7923521

mHMUKpx.dll : md5 – 4f5c7fa296fd301fc9c05cb6b989c51

skp_1_.dll : md5 – a4f5c7fa296fd301fc9c05cb6b989c51

i zablokujcie:

retinaegras.at

urleddrug.at

tlanddissipate.at

aonagenarian.eu

militanttra.at

37.228.116.200

ogglededibl.at

destgrena.at