Aktualne trendy cyberzagrożeń (Raport CERT Orange Polska 2018)

Wakacje już za nami (cóż zrobić…), na dworzu robi się coraz zimniej, to znak, że my w CERT Orange Polska powoli zbieramy siły do przygotowania kolejnego, szóstego już Raportu CERT Orange Polska. Zanim jednak powstanie edycja za rok 2019 warto przyjrzeć się materiałom z aktualnego jeszcze raportu za rok ubiegły. Tym razem proponujemy Wam tekst o trendach w cyberzagrożeniach. Wtedy określaliśmy je mianem „aktualnych” – ciekawe, czy (a jeśli tak, to w jakim stopniu?) ulegną zmianie po 365 dniach?

Zapraszamy do lektury, a najlepiej rzecz jasna do przeczytania całego Raportu!

Zgodnie z przewidywaniami prezentowanymi w zeszłorocznym raporcie, rok 2018 niewiele zmienił się jeśli chodzi o dystrybucję kampanii phishingowych. Użytkownicy polskiego internetu wciąż są namierzani poprzez wykorzystanie socjotechniki. Wydawać by się mogło, że po tylu latach nieustających ataków na skrzynki pocztowe lub profile społecznościowe świadomość internautów nie pozwoli na poddawanie się ewidentnym oszustwom. Niestety, choć z pewnością można zauważyć poprawę sytuacji (widzimy to np. poprzez liczbę zgłoszeń incydentów), to w dalszym ciągu problem nie został rozwiązany. Skuteczne bywają nawet „podręcznikowe” przypadki phishingu, nie wspominając już o tych wyrafinowanych. Wystarczy spojrzeć na liczbę pozycji w naszym kalendarium – duża część wydarzeń z 2018 r. to kampanie podszywające się pod znane firmy, instytucje i organizacje. Rok 2019 nie będzie odstępstwem. Na celowniku hakerów będą zarówno zwykli użytkownicy internetu, jak i biznes czy przedstawiciele administracji publicznej.

Duży potencjał w obronie przed cyberzagrożeniami eksperci upatrują w skutecznym wykorzystaniu sztucznej inteligencji (AI). Tego typu mechanizmy mają wspierać detekcję zagrożeń zarówno na poziomie stacji roboczej użytkownika, jak i na poziomie dedykowanych rozwiązań sieciowych czy usług SOC. Możliwości jakie niesie za sobą sztuczna inteligencja mogą znacznie przyspieszyć reagowanie na incydenty zaraz po wykryciu złośliwego oprogramowania. Zautomatyzowane identyfikowanie i analiza zagrożeń będzie możliwa dzięki odpowiednim narzędziom wykorzystującym technologie uczenia maszynowego. Takie rozwiązania wsparte wiedzą specjalistów wykazują się wysoką skutecznością w odpieraniu serii ataków.

Niedaleko obok AI znajdują się starania, by praca osób odpowiedzialnych za bezpieczeństwo była jak najbardziej zautomatyzowana. Przy obecnej ilości zagrożeń nie jest możliwa ręczna analiza wszystkich zdarzeń. Trudności sprawia też agregacja ogromnych ilości danych, tak, by spożytkować je w celu uzyskania sensownych informacji dla bezpieczeństwa. Stąd zespoły SOC czy CSIRT coraz częściej wykorzystują rozwiązania threat intelligence, w tym dedykowane platformy. Jednakże dla najbardziej skutecznego wykorzystania takich narzędzi potrzebna jest współpraca analityków. Tylko dzięki traktowaniu bezpieczeństwa jako dobra wspólnego można wykorzystać maksymalne funkcjonalności produktów i usług.

Skuteczne wykrywanie zagrożeń to proces niezwykle istotny. Niemniej ważne są również działania proaktywne, czyli odpowiednie zabezpieczenia. Trendem, który z całą pewnością nie przestanie się rozwijać jest wykorzystanie uwierzytelniania opartego na biometrii. Popularność takich rozwiązań wynika z faktu, że są one „przyjazne” użytkownikowi („user-friendly”). Wszak weryfikacja linii papilarnych, brzmienia głosu czy twarzy nie wymaga zapamiętywania skomplikowanych haseł dostępowych. Jest też postrzegane jako lepsze, bo cechy biometryczne cechy człowieka są unikalne – nie można więc ich „odgadnąć”. Oprócz tego, takie uwierzytelnienie jest po prostu szybsze. Dlatego coraz więcej usług i produktów umożliwia wybranie tej funkcjonalności jako domyślnej. Druga strona medalu? W czasie gdy biometria staje się standardem, powstaje pytanie o bezpieczeństwo danych, które służą uwierzytelnianiu. Istotnym wyzwaniem bezpieczeństwa jest więc zapewnienie, że tak wrażliwe dane są zbierane i przechowywane zgodnie ze sztuką. Łatwo bowiem jest wyobrazić sobie konsekwencje wycieku danych uwierzytelniających, które opierają się na biometrii.

Trendy – złośliwe oprogramowanie

W Orange Polska w 2015 roku uruchomiliśmy Cybertarczę – rozwiązanie do detekcji zagrożeń i zabezpieczania naszych klientów przed działaniem szkodliwego oprogramowania.

Ciągle rozbudowujemy ten mechanizm, szczególnie w zakresie detekcji różnego rodzaju złośliwego oprogramowania. Stosujemy najnowocześniejsze rozwiązania dostępne na świecie, wykorzystujemy kilka najlepszych źródeł definicji złośliwego oprogramowania oraz własne autorskie rozwiązania do podnoszenia skuteczności ochrony przed malware. Sondy i honeypoty rozmieszczamy w całej sieci.

Wydarzenia roku 2018 zmieniły jednak trochę nasze postrzeganie mechanizmów ochronnych i zmotywowały nas do dalszych zmian w Cybertarczy. W raporcie z 2017 roku rozróżnialiśmy jeszcze zagrożenia według medium dostępu do internetu – na te pojawiające się w sieciach stałego dostępu do internetu oraz w sieci mobilnej. W 2018 roku zaobserwowaliśmy, że nie ma już większego sensu rozdzielanie ruchu sieciowego na fix i mobile. Stale podłączamy nasze telefony do różnych sieci Wi-Fi, więc zagrożenia związane z Androidem masowo pojawiają się w ruchu fix. Udostępniamy internet „komórkowy” do komputerów PC (czy nawet konsol do gier), coraz częściej korzystamy też z LTE jako podstawowego medium transmisyjnego – zagrożenia typowe dla PC identyfikowane są w ruchu mobile. Podział na fix i mobile przestaje zatem mieć uzasadnienie. Bardziej właściwe wydaje się obecnie kategoryzowanie malware ze względu na platformy „uruchomieniowe” – Android, Windows PC, Linux, w niewielkim stopniu iOS i macOS.

Obserwując rok 2018 również można zauważyć pewne charakterystyczne trendy. Oprócz malware „właściwego” typu Triada czy Nymaim, bardzo zwiększyła się liczba incydentów związanych ze szkodliwymi reklamami oraz koparkami kryptowalut.

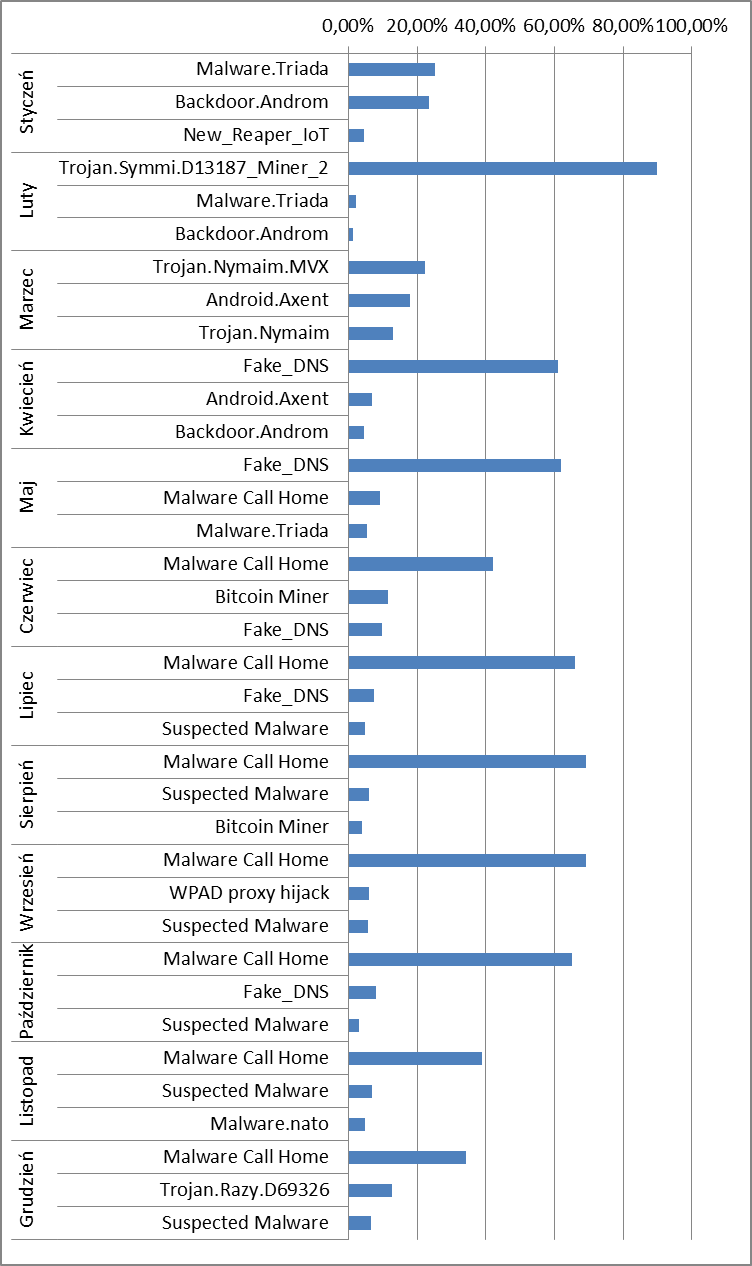

Szczegóły dotyczące typowego malware pokazujemy na wykresie poniżej:

W sieci Orange Polska ciągle obserwujemy aktywność botnetów Triada, Andromeda, Nymaim, Axent, mimo, że są to zagrożenia dobrze znane i rozpoznane. Stale poddawane są modyfikacjom, a ich aktywność w sieci prawdopodobnie nigdy całkowicie nie zostanie wyeliminowana. Można przypuszczać, że wiąże się to z co najmniej kilkoma zjawiskami:

- użytkownicy sieci nie używają systemów antywirusowych, bądź sygnatury ich systemów AV są nieaktualne,

- użytkownicy ignorują kampanie informacyjne, które kierujemy do nich wykorzystując mechanizmy Cybertarczy,

- infekcje powracają dzięki mimo wszystko skutecznym rozwiązaniom dystrybuującym zagrożenia w sieci, na przykład dzięki kampaniom mailowym rozsyłającym coraz to nowe warianty złośliwego oprogramowania w postaci dołączonych do maili fałszywych faktur.

W pierwszej połowie roku, od kwietnia do końca lipca, mieliśmy do czynienia z dużą kampanią, w której podmieniane były adresy serwerów DNS w urządzeniach sieciowych klientów (na przykład w przypadku, gdy nie zmieniono domyślnych loginów i haseł, czy też po wejściu na spreparowaną stronę, wykorzystującą podatność w modemie lub routerze), bądź bezpośrednio w przeglądarce. W efekcie kampanii notowaliśmy od 1,5 mln do 2 mln zdarzeń odwołań do „złych” serwerów DNS na dobę. Przeprowadzone przez Orange Polska działania, którymi objęliśmy blisko 19 000 użytkowników oraz skuteczne sinkholowanie adresów używanych w tej kampanii pozwoliły zminimalizować występowanie tej rodziny zagrożeń, nie wyeliminowały jej jednak całkowicie.

Drugim rodzajem zagrożeń, przeciwko którym podjęliśmy zmasowane działania jest aktywność oprogramowania określanego jako Adware_MB i PUP.Adware. Oprogramowanie to zazwyczaj powoduje przede wszystkim wyświetlanie niechcianych reklam pop-up, a także w zależności od wariantu, może modyfikować ustawienia domyślne systemu i przeglądarki (w tym DNSy), szyfrować pliki na komputerze, wydobywać zapisane loginy i hasła, naruszać prywatność użytkownika, spowalniać prędkość systemu. Może także być wykorzystywane do przekierowania użytkownika do stron serwujących już typowe złośliwe oprogramowanie. W 2018 roku kampanie Cybertarczy związane z tymi zagrożeniami skierowaliśmy do ponad 10 000 użytkowników, a trend ten będzie zapewne kontynuowany także w latach następnych.

Bronimy użytkowników przed szczególnie szkodliwym zagrożeniem Bankbot_Anubis. To oprogramowanie na urządzenia z Androidem, zazwyczaj udające niegroźną aplikację. Po udzieleniu jej wysokich uprawnień (bo kto czyta komunikaty o uprawnieniach aplikacji, zazwyczaj automatycznie zgadzamy się na wszystko) sczytuje wpisywane z klawiatury znaki (loginy i hasła) i nakierowane jest głównie na mobilne aplikacje bankowe. W Cybertarczy sinkholujemy wszystkie rozpoznane odwołania do serwerów Command and Control związanych z tym zagrożeniem.

Inną dużą akcję Cybertarczy skierowaliśmy przeciwko Andromedzie. Kilkoma kampaniami w ciągu roku objęliśmy 7000 użytkowników, a mimo tego, zagrożenie stale powraca i jest wykrywane w ruchu sieciowym.

W dalszym ciągu obserwujemy w sieci aktywność botnetów Sality, Conficker, Necurs, DanaBot. mimo, że od lat nie powinny już istnieć. Sality działa od około 15 lat, a Necurs od ponad sześciu – wyjątkowo długo, jak na obecne trendy w malware. Przyczyn tego działania może być kilka – infrastruktura przestępcza została przejęta przez organy ścigania i pojawiające się infekcje nie są już szkodliwe dla użytkowników, operatorzy skutecznie sinkholują adresy C&C związane z tymi botnetami i nie dochodzi do złośliwego wykorzystania podatności. Istotna jest także wspomniana wcześniej niefrasobliwość użytkowników – brak lub nieaktualne sygnatury systemów AV na komputerach.

W całym 2018 roku zespół CERT Orange Polska zrealizował łącznie 89 kampanii związanych z ochroną przed malware, którymi objętych zostało przeszło 56 000 użytkowników Cybertarczy.

Przeprowadziliśmy także 4 kampanie informacyjne poświęcone wyciekom haseł użytkowników Orange Polska. Kampaniami tymi objęliśmy ponad 13 000 użytkowników.

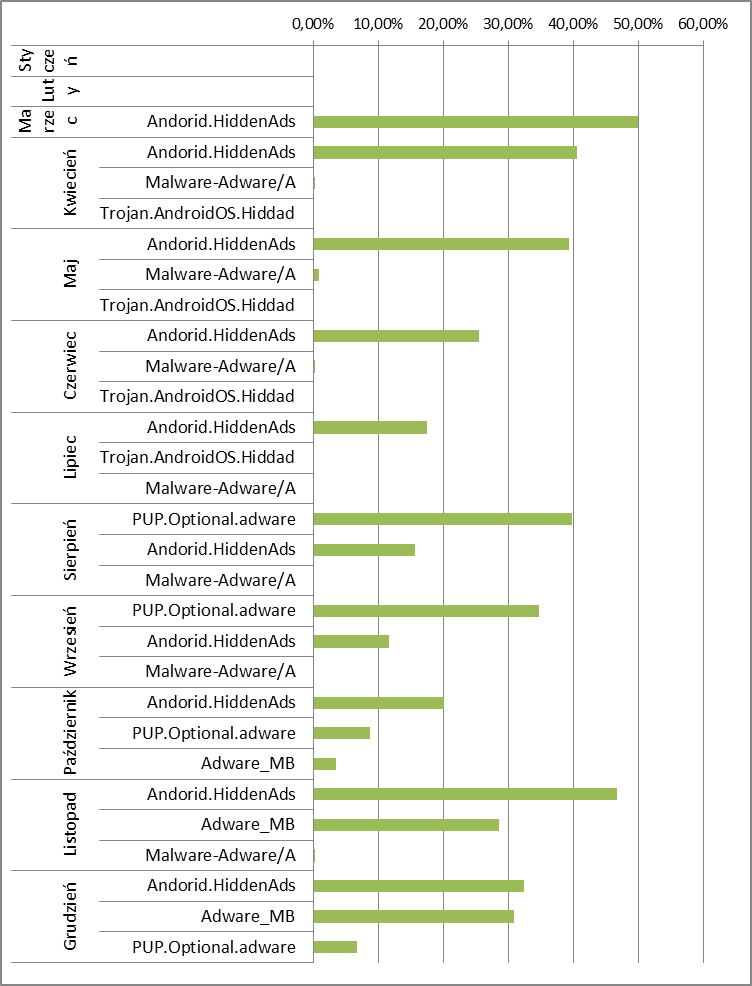

Drugim wyraźnym trendem, obserwowanym w 2018 roku w sieci Orange Polska jest aktywność oprogramowania typu Adware. Jak wygladają statystyki?

Na wykresie prezentujemy ujęcie procentowe poszczególnych kategorii oprogramowania Adware w stosunku do całej aktywności Adware w sieci Orange Polska.

O ile w pierwszym kwartale 2018 roku nie obserwowaliśmy znaczącej aktywności tego typu oprogramowania, to z każdym następnym miesiącem jego aktywność rosła. Znaczna część tej aktywności związana jest z oprogramowaniem identyfikowanym jako właściwe dla systemu Android. Rozprzestrzenianie się tego typu zagrożeń jest wielowektorowe, począwszy od instalacji na urządzeniach aplikacji spoza oficjalnego sklepu Google Play, poprzez złośliwe aplikacje celowo umieszczane przez „developerów” w sklepie Play z pominięciem jego zabezpieczeń, aż do infekcji sposobami tradycyjnymi (poprzez wiadomość nakłaniającą do kliknięcia złośliwego linku przekierowującego na zainfekowaną stronę). Zidentyfikowano nawet zagrożenie, które wykorzystując mechanizm Captcha identyfikuje urządzenie, z którego użytkownik uruchomił witrynę. W przypadku urządzenia z systemem Android pobiera szkodliwy plik .apk z rodziny BankBot_Anubis (w tym przypadku wykradający SMS), a w przypadku komputera z systemem Windows pobiera plik .zip zawierający JavaScript infekujący komputer malware Nymaim.

Wspomniane wyżej kampanie przeciwko Adware_MB i PUP.Adware to jedynie część działań, jakie podejmujemy chroniąc użytkowników przed aktywnością tego rodzaju szkodliwego oprogramowania. Głównym naszym działaniem jest blokowanie komunikacji z serwerami Command and Control na poziomie sieci. W 2019 roku będziemy starali się udostępnić użytkownikom systemu Android skuteczne narzędzia do usuwania złośliwego oprogramowania z urządzeń.

Trzecim trendem związanym z zagrożeniami w sieci internet są koparki kryptowalut.

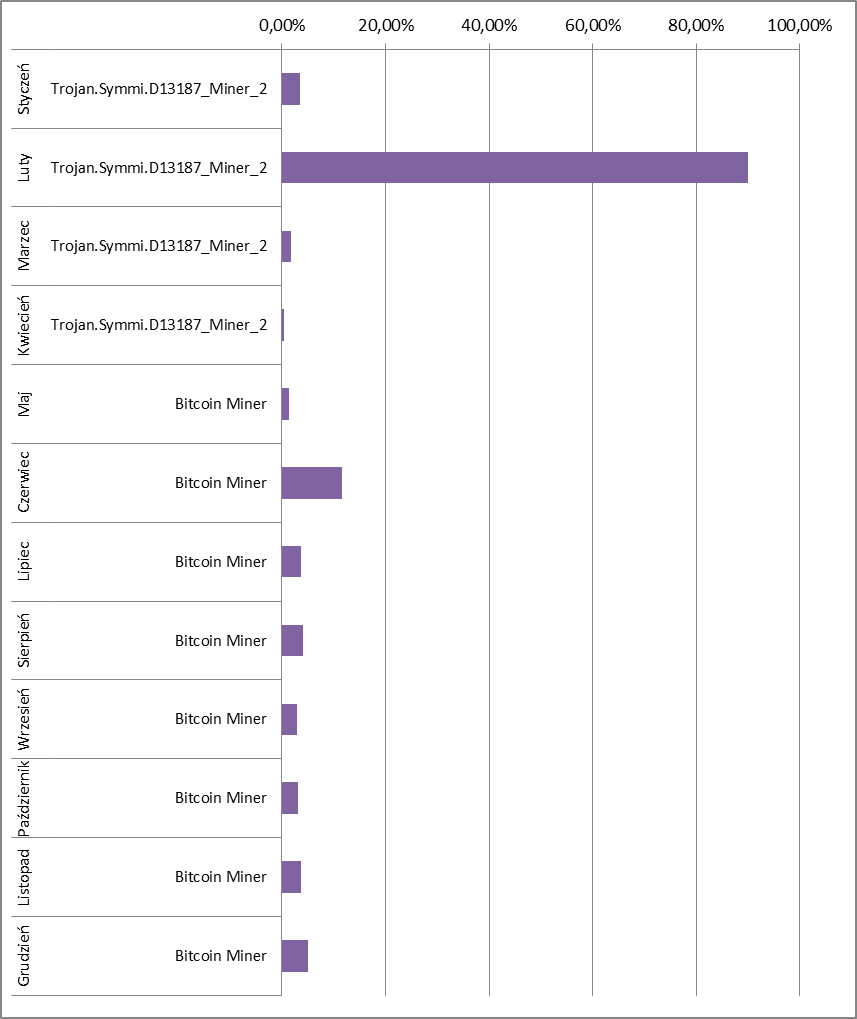

Wykres poniżej pokazuje najbardziej popularne w poszczególnych miesiącach minery w stosunku do całego ruchu związanego ze szkodliwym oprogramowaniem w sieci Orange Polska. Pomimo spadku wartości kryptowalut na giełdach, koparki pozostają ciągle aktywne. Jest to zapewne związane z faktem, że właściciele tych koparek nie ponoszą kosztów związanych z wydobyciem kryptowalut. Koszty te są przerzucane na użytkowników internetu, bowiem to moc obliczeniowa ich komputerów i ich prąd są wykorzystywane do bogacenia się cyberprzestępców. Nie każdemu użytkownikowi sieci Orange Polska odpowiada takie wykorzystywanie jego zasobów.

Dystrybucja minerów odbywa się przeważnie za pomocą skryptów umieszczanych na zainfekowanych stronach. Rzadziej w postaci instalacji oprogramowania bezpośrednio na komputerach użytkowników. Warto podkreślić, że aktywność koparek na stronach nie zawsze jest związana z cyberprzestępczością. Zdarza się, że właściciele stron internetowych sami umieszczają na nich odpowiednie skrypty. Szkoda tylko, że nie informują o tym odwiedzających. Jako ciekawostkę możemy przywołać badania Politechniki w Brunszwiku.

Głównymi wydobywanymi walutami są Bitcoin oraz Monero. Mimo, że szczyt popularności kryptowalut chyba chwilowo mamy za sobą, to mimo wszystko połączenie „darmowej” mocy obliczeniowej wielu komputerów i czerpanie z tego zysków jest na tyle interesujące, że aktywność koparek jest ciągle widoczna w sieci.

Zaobserwowane trendy ataków DDoS

Zgodnie z przewidywaniami częstość występowania ataków DDoS nie maleje. W roku 2018 zarejestrowano ich znacznie więcej w porównaniu do roku 2017, choć na przestrzeni ostatnich lat częstość ich występowania utrzymuję się na zbliżonym poziomie.

Podobnie jeśli chodzi o siłę ataków, która nieustanie rośnie. Średnia wielkość szczytowego natężenia ataku DDoS zaobserwowana w sieci Orange Polska sięgnęła poziom 2,1 Gbps, znacznie wyższa jak w 2017 roku (przy ponad 1,2 Gbps). Z kolei największa odnotowana wartość natężenia ruchu w szczycie ataku to ok. 198 Gbps (przy 82 Gbps w 2017). Na wzrost siły ataków wpływ mają nie tylko szybsze łącza internetowe, ale też przystępna cena ataków DDoS na czarnym rynku oraz w dużym stopniu wykorzystywanie technik wzmocnionego odbicia oraz botnetów bazujących na urządzeniach Internetu Rzeczy.

Warto również zwrócić uwagę na utrzymujący się od wielu lat trend wskazujący na coraz krótszy czas trwania ataków. Średni czas trwania wszystkich zarejestrowanych alertów w roku 2018 wyniósł ok.11 minut (15 minut w 2017 r.). Większość zarejestrowanych alertów, podobnie jak w 2017 roku, trwała poniżej 10 minut (blisko 88 proc. w roku 2018, nieco ponad 72 proc. w 2017 r.) – wzrost o 15 proc. w roku 2018. Zjawisko to może być ściśle powiązane z licznymi atakami na użytkowników indywidualnych w związku z ich dużą aktywnością w sieci typu np. gry online (ataki skierowane przeciwko graczom online – wylogowanie gracza) oraz łatwiejszą dostępnością na czarnym rynku usług DDoS – im krótszy atak tym bardziej dostępny (mniejszy koszt usługi).

W zakresie charakterystyki i typów ataków DDoS, podobnie jak w poprzednich latach, najczęściej występującymi rodzajami wolumetrycznych ataków były UDP Fragmentation (w ponad 63 proc. wszystkich ataków w roku 2018) oraz Reflected DDoS (wzmocnionego odbicia) przy użyciu protokołów UDP (m. in. CLDAP, DNS, NTP, SSDP, CHARGEN) – identyfikowane w nieco ponad 80 proc. wszystkich ataków w roku 2018. Jednak w roku 2018 znacznie wzrosła skala wykorzystywania otwartych serwerów LDAP. Ataki CLDAP Amplification występowały w nieco ponad 30 proc. wszystkich ataków (największy wzrost w porównaniu do roku 2017, o niemal 28 pp.). Ten typ ataku dominował niemal we wszystkich dużych atakach.

Jak pokazują pierwsze tygodnie roku 2019 należy spodziewać się kontynuacji głównych trendów, m. in. licznego występowania ataków DDoS oraz niemalejącej ich siły.