AsyncRat „od Sizeer” – zaglądamy do C&C

Od piątku CERT Orange Polska obserwuje kampanię phishingową, podszywającą się pod markę Sizeer. Docelowa złośliwa zawartość maila to rozbudowany Remote Access Trojan, AsyncRat.

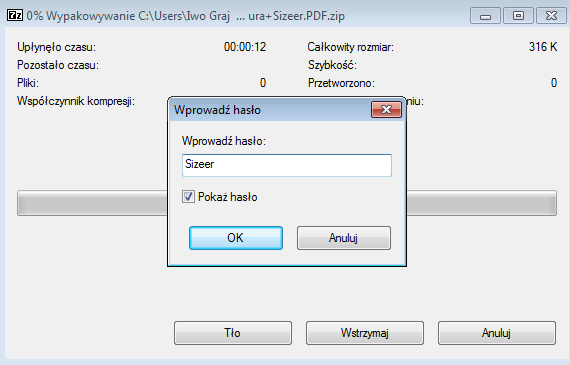

Załącznik to standardowy dla takich kampanii plik z docelowym rozszerzeniem SRC (udający PDF). Z tego typu atakami spotykaliśmy się dość często, jednak to jeden z pierwszych przypadków, gdy nadużywana jest marka Sizeer.

|  |

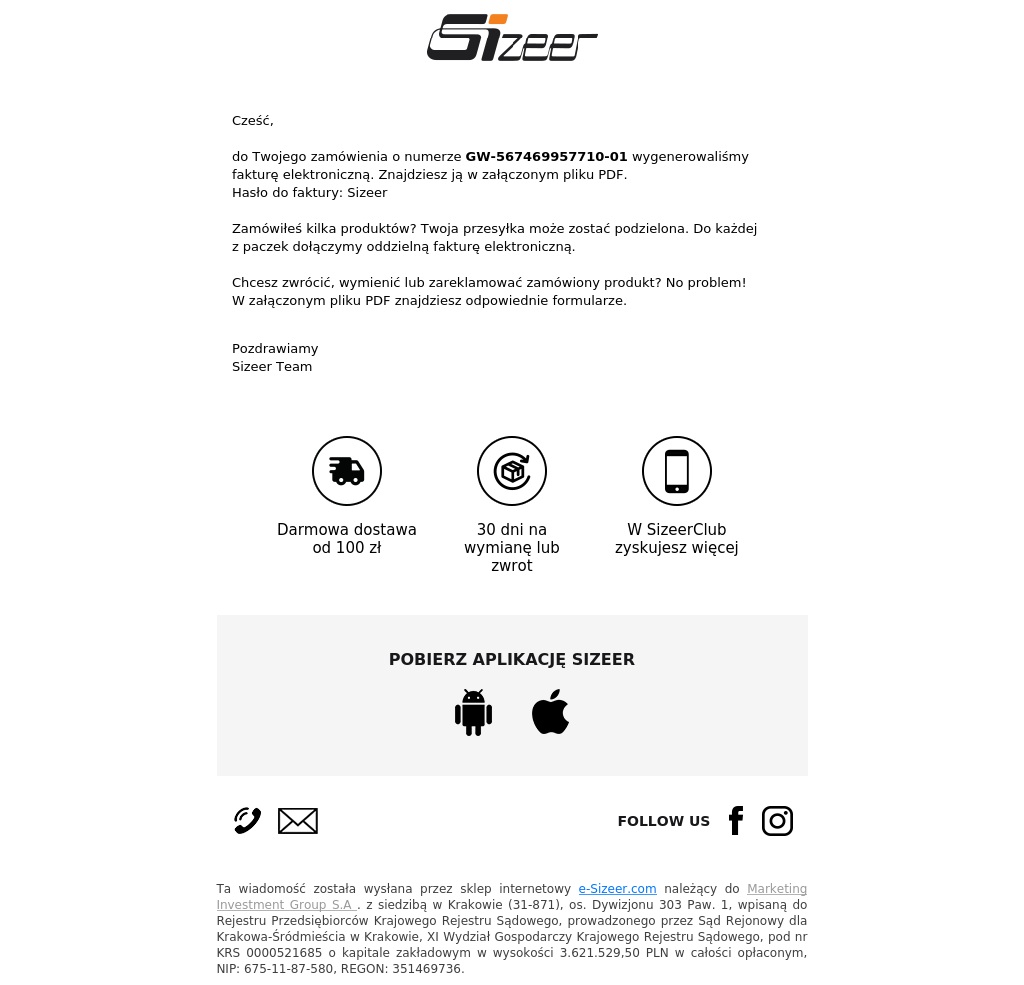

Zarówno archiwum (pierwszy krok) jak i zawarty w nim plik (udający fakturę) wymagają wpisania hasła Sizeer, wyszczególnionego w mailu. Dlaczego „faktura” jest zamykana w pliku ZIP? To utrudnia automatyczną analizę silnikom antywirusowym, tym bardziej, że plik jest zabezpieczony hasłem.

Co potrafi AsyncRat?

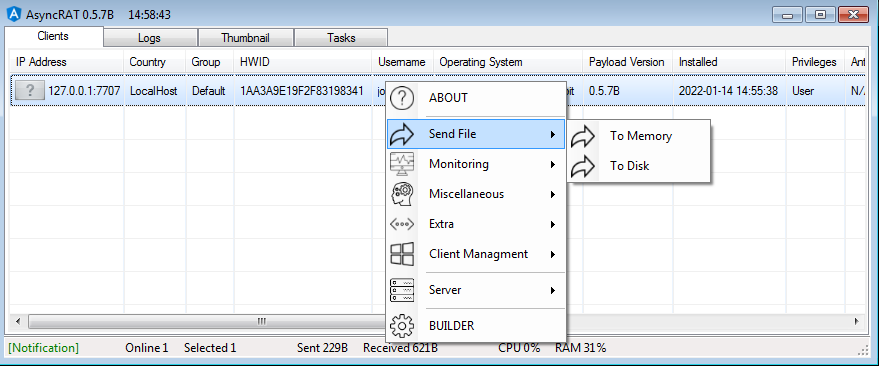

Odebrać plik wysłany przez botmastera i wykonać go w pamięci zainfekowanego systemu:

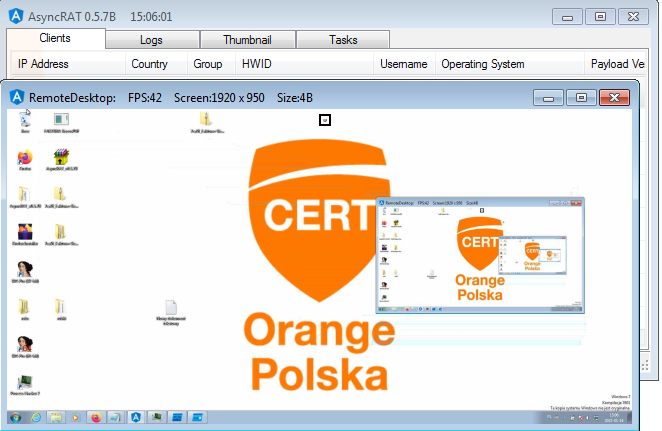

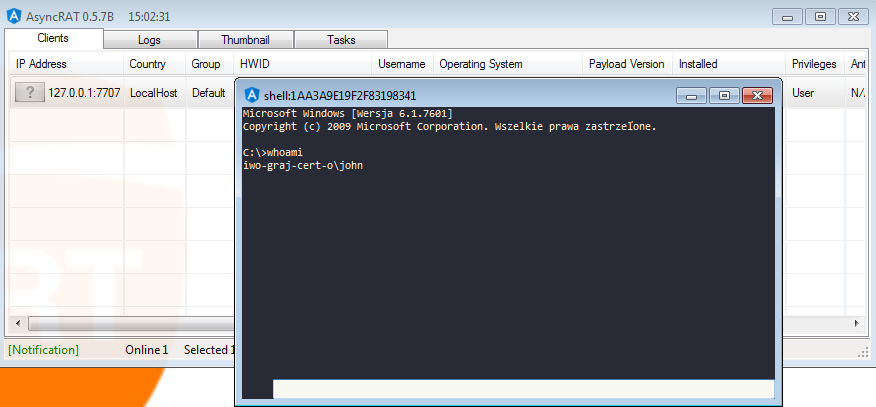

Monitorować aktywność ofiary, np. za pomocą połączenia zdalnego pulpitu:

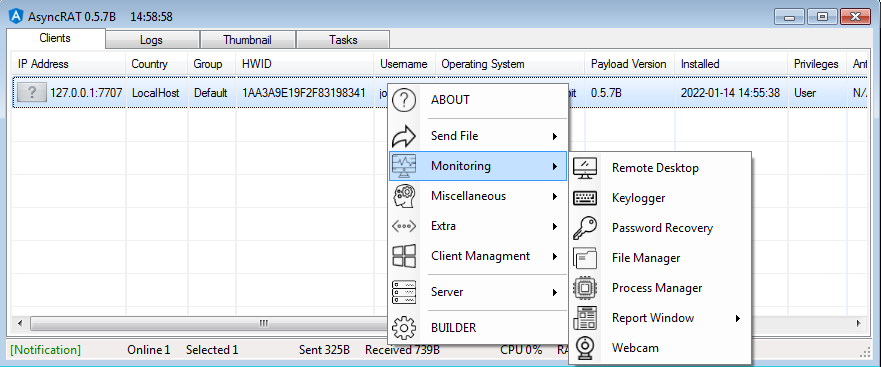

a także odczytywać naciśnięcia przycisków, wykradać hasła, ingerować w działanie menedżera procesów, menedżera plików, podglądać widok z kamery komputera, itd.

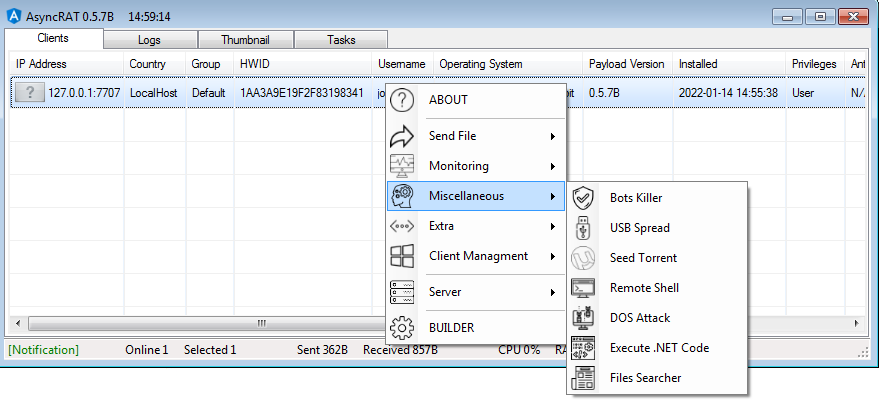

Dodatkowo botmaster dysponuje szeregiem funkcji dodatkowych:

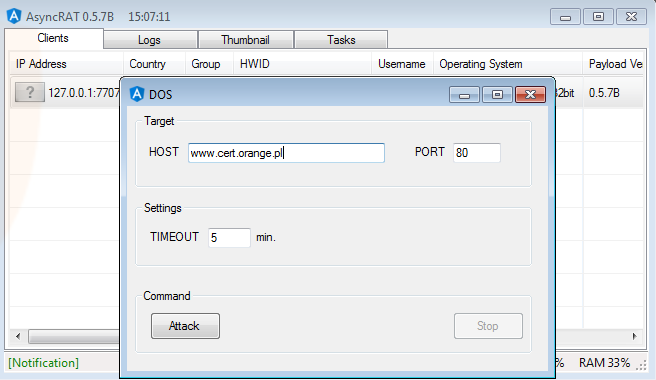

m.in. przeprowadzania z pomocą komputera ofiary ataku DDoS:

Potrafi również wywołać na zainfekowanym urządzeniu powłokę PowerShell:

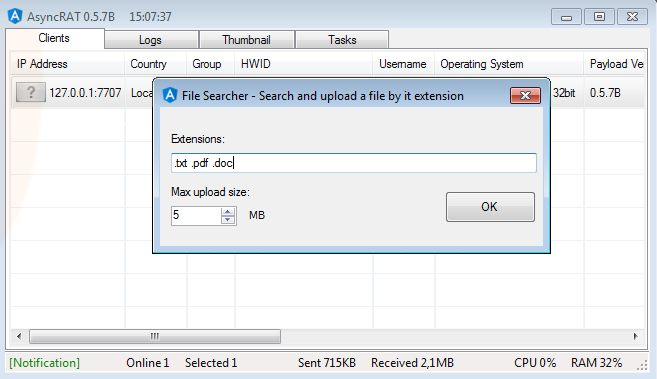

Wyszukiwać konkretne pliki (np. portfele BTC):

Poza tym m.in. otworzyć dowolną stronę, wyłączyć Windows Defendera, wysłać wiadomość do użytkownika, nawiązać z nim czat, czy nawet… ustawić własne tło.

Indicators of Compromise

Servery C&C (tranmisja przy użyciu portu 7077):

ssonn.v6.rocks:7707

sson.dnsup.net:7707

E-maile wysyłające phishing:

sanitizacion-desinfeccion[AT]felcoservicios.com

info[AT]brainlytree.com

info[AT]neelsnaturalsoap.com