Dodatek w dodatku, czyli stealer zamiast tłumacza

Instalujecie czasami dodatki do przeglądarek? Nie ma co się wstydzić, bardzo często są to naprawdę pomocne aplikacje, nierzadko oszczędzają nam mnóstwo czasu, bądź ułatwiają pracę. A zastanawialiście, ile z nich przy okazji instaluje złośliwe oprogramowanie?

Skoro zainstalowałeś dodatek, to teraz… zainstaluj dodatek?

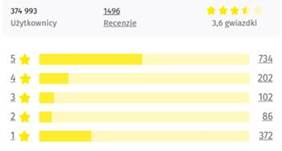

Pytanie z leadu nie padło przypadkiem. Wyobraźcie sobie taką sytuację. 375 tysięcy użytkowników, średnia ocen 3,6 gwiazdki. Całkiem przyjemne dane, jak na dodatek do Firefoxa, prawda?

Sam dodatek wielu może się przydać, to – hmmm, powiedzmy, że interfejs do tłumacza Google. Zakładamy, że dostając się do sklepu Firefox przeszedł kontrole bezpieczeństwa. A jednak przy pewnej nieostrożności możemy zainstalować sobie całkiem wredny malware.

Jak? Jeśli instalowaliście kiedyś dodatki do przeglądarek to zapewne zdarzyło się Wam spotkać z sytuacją, gdy po instalacji odpalała się Wam nowa zakładka w przeglądarce, w której mogliście zapoznać się ze stroną twórcy programu. Takie tam standardy: trochę chwalenia się, czasami historia rozwoju aplikacji, a czasem… zaraz zaraz – możliwość pobrania aplikacji?

Nie wiem, jak Wam, ale nam to brzydko pachnie. Skoro przed chwilą zainstalowaliśmy dodatek, to dlaczego teraz daje nam się możliwość zainstalowania dodatku? Co więcej, przy przycisku podane jest hasło, co oznacza, że zapewne jest on w pliku ZIP? A czemu ZIP? Pewnie temu, by antywirusy nie wykryły jego złośliwego charakteru.

Niby tłumacz, a dane wykrada!

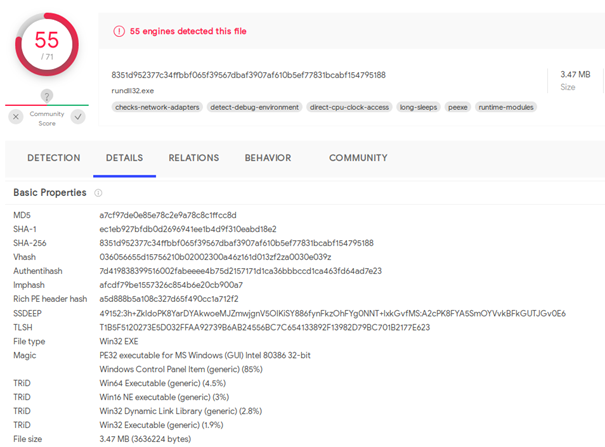

I co? I BINGO! Pod linkiem jest plik Translator(pass123).zip, a w nim – translator.exe (MD5: a7cf97de0e85e78c2e9a78c8c1ffcc8d).

Co to nam się tak ładnie na czerwono pokolorowało? Masad Stealer, wykradający z naszego komputera poniższe dane:

- Cryptocurrency Wallets

- PC and system information

- Credit Card Browser Data

- Browser passwords

- Installed software and processes

- Desktop Files

- Screenshot of Desktop

- Browser cookies

- Steam files

- AutoFill browser fields

- Discord and Telegram data

- FileZilla files

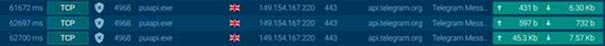

Wykradzione dane lądują w katalogu C:\Users\admin\AppData\Roaming\amd64_microsoft-windows-videodiagnostic\, by następnie – przy wykorzystaniu infrastruktury aplikacji Telegram (!), zostać wyprowadzonymi na serwery złodzieja.

Nie ufaj ZIPom z hasłem

Opisywany przypadek to wyjątkowo sprytny sposób „przemycenia” złośliwego oprogramowania i zabezpieczenia go przed systemami bezpieczeństwa. Przede wszystkim dlatego, że strona informacyjna z linkiem jest na Google’owym Blogspocie, ZIP został umieszczony na chmurowym dysku Google (drive.google.com), a do transmisji z C&C wykorzystywane są serwery Telegrama (Telegramu?). W efekcie nie ma możliwości zablokowania aktywności przestępcy przez dostawcę internetu na żadnym z poziomów, wiązałoby się to bowiem z ryzykiem uniemożliwienia dostępu do legalnych witryn/aktywności w opisywanych serwisach.

Co zatem zrobić? To co zawsze, dać sobie chwilę na przemyślenie każdej aktywności, związanej z instalacją czegokolwiek. Dodatkowo zawsze, gdy trafia do nas z jakiejś strony albo za pośrednictwem nieoczekiwanego maila plik ZIP zabezpieczony hasłem, warto po prostu założyć, że to hasło znalazło się tam po to, by ukryć złośliwy charakter pliku.