Fałszywy Kamsoft – kampania phishingowa

Choć najczęściej mamy do czynienia z kampaniami phishingowymi, kierowanymi do ogółu internautów, czasami zdarzają się specyficzne przypadki. Jednym z nich jest zaobserowana dziś próba podszycia się pod firmę Kamsoft i rzekomą aktualizację jej oprogramowania.

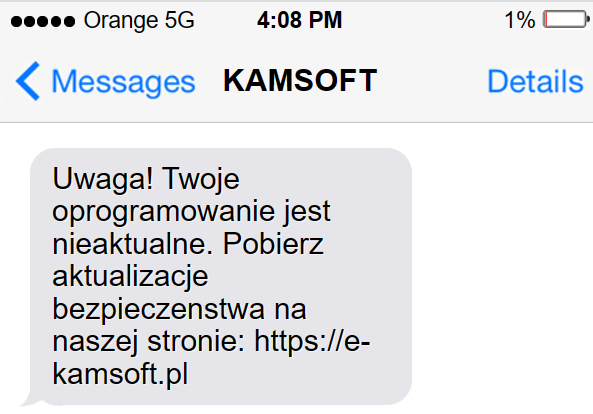

We wtorek 07.05.2024 CERT Orange Polska zidentyfikował phishingową kampanię SMS, zachęcającą do wizyty na stronie WWW i pobrania aktualizacji oprogramowania, podszywającego się pod faktyczną, istniejącą firmę.

Okazało się, że jest to dosyć starannie przygotowana kampania, dystrybuująca złośliwe oprogramowanie do kradzieży danych. Celem tej kampanii miała paść grupa klientów/użytkowników produktów firmy Kamsoft. Ten wektor ataku zasługuje na głębszą analizę i zwrócenie uwagi, gdyż wiele wskazuje na to, iż w przyszłości można spodziewać się więcej tego rodzaju zaawansowanych kampanii, których celem będą wybrane grupy internautów.

Fałszywy Kamsoft – analiza serwisu WWW oraz domeny

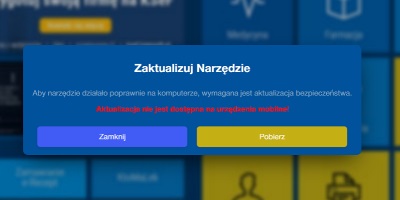

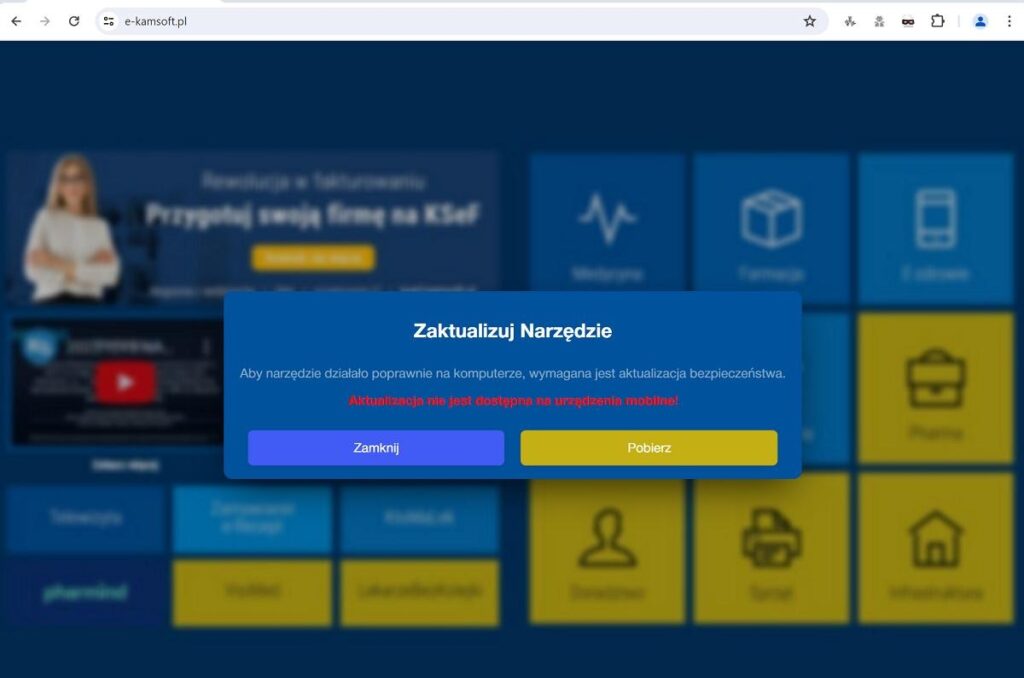

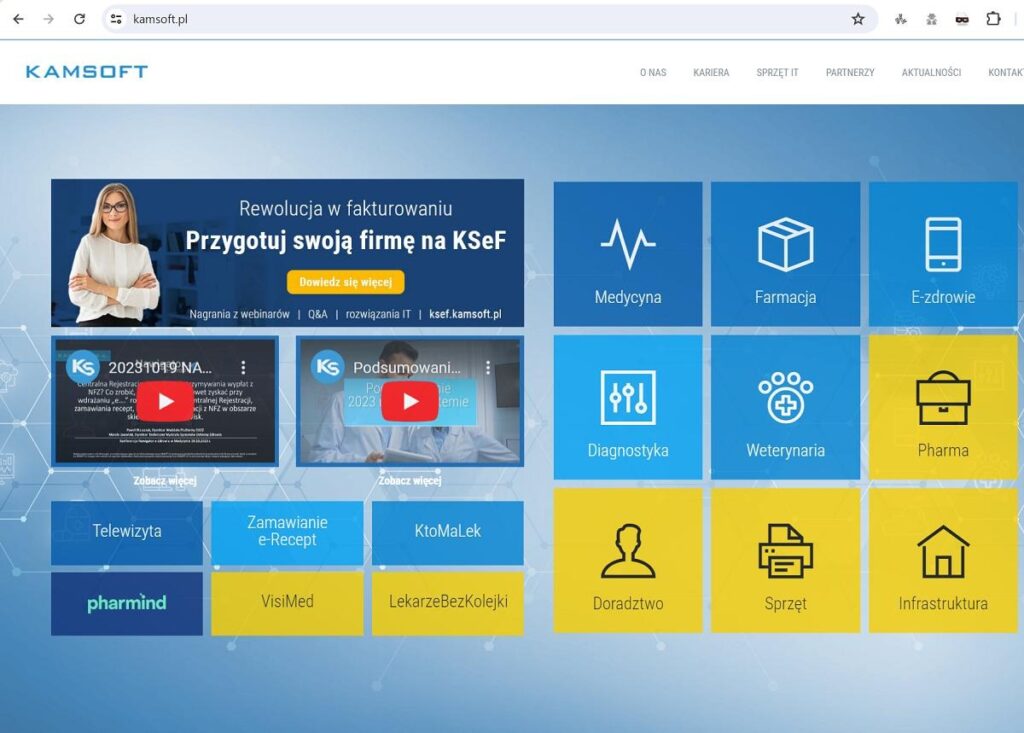

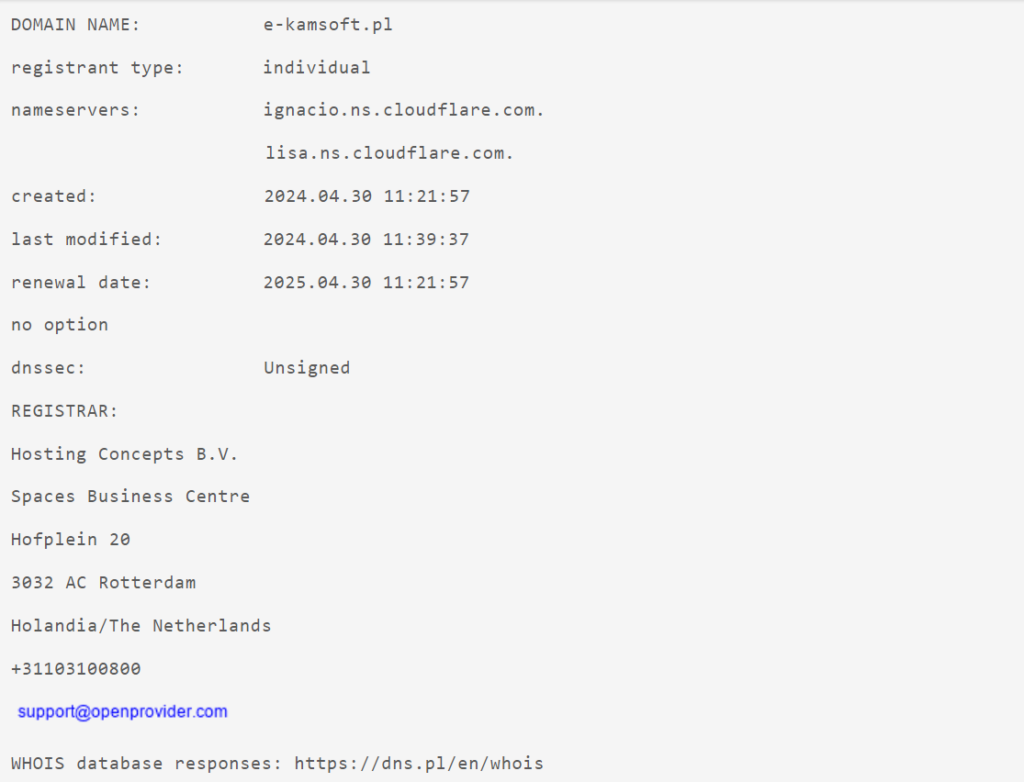

Atakujący przygotowali domenę e-kamsoft[.]pl, która w swoim wyglądzie wykorzystywała layout oryginalnej strony kamsoft.pl

Fałszywa strona Kamsoft

Witryna ta miała za zadanie zachęcić do pobrania i ręcznego uruchomienia pobranej aplikacji. Pobrany plik wykonywalny podszywał się pod aktualizację oprogramowania Kamsoft.

Oryginalna strona Kamsoft

Domena e-kamsoft[.]pl została zarejestrowana 30 kwietnia 2024 roku przez prywatną osobę.

Domena utrzymywana jest w infrastrukturze Cloudflare i wskazuje na dwa adresy IP: 172.67.133[.]17 oraz 104.21.13[.]190.

Od 30 kwietnia atakujący wystawili na analizowaną domenę kilka certyfikatów…

…ostatecznie decydując się na ten, pochodzący z Google Trust Service. Dlaczego? Zapewne w celu podniesienia wiarygodności serwisu, bowiem darmowe certyfikaty z Let’s Encrypt są jednym z istotnych wyznaczników kampanii phishingowych.

Z analiz telemetrycznych można wywnioskować, iż serwis uruchomiono publicznie 7 maja 2024, o godz. 07:36:50 UTC. Tym bardziej, że zbiega się to czasowo z początkiem kampanii SMS.

Atakujący przygotował prostą stronę, nie zawierającą niczego, co mogłoby łączyć ją z podobnymi atakami. Co więcej, domena została przez tydzień „wygrzana”, by systemy bezpieczeństwa nie zidentyfikowały jej jako nowej. Dodatkowo oszust zastosował niestandardowe certyfikaty SSL. Mówiąc wprost – nieco bardziej się tu napracował, by osiągnąć większą skuteczność.

Jak mierzyć skuteczność jego działalności? Głównie przez liczbę pobrań udostępnianego przezeń pliku, a przede wszystkim liczbę jego instalacji.

Analiza złośliwego pliku

Pobrany plik przedstawia się jako aktualizacja-kamsoft.exe, co idealnie wpasowuje się w użyte przez oszustwa socjotechniczne sztuczki.

MD5: ce79fc51758f1c9b771f35cd321c077d

SHA-1: 4c4e393a3069dd121f0ba0b5d7647830928d886a

SHA-256: f2a040c61b89cbfd39bd1f7926438f08e2c62c0c3446b8f90920a9ed9ca62281

File size: 7.17 MB (7520160 bytes)

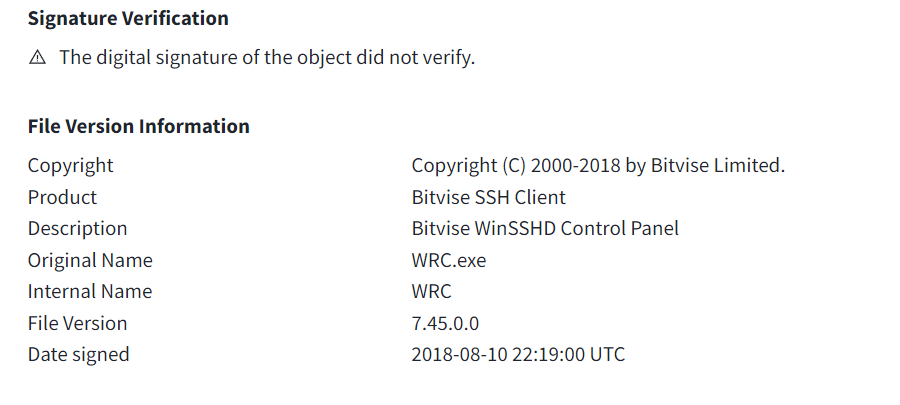

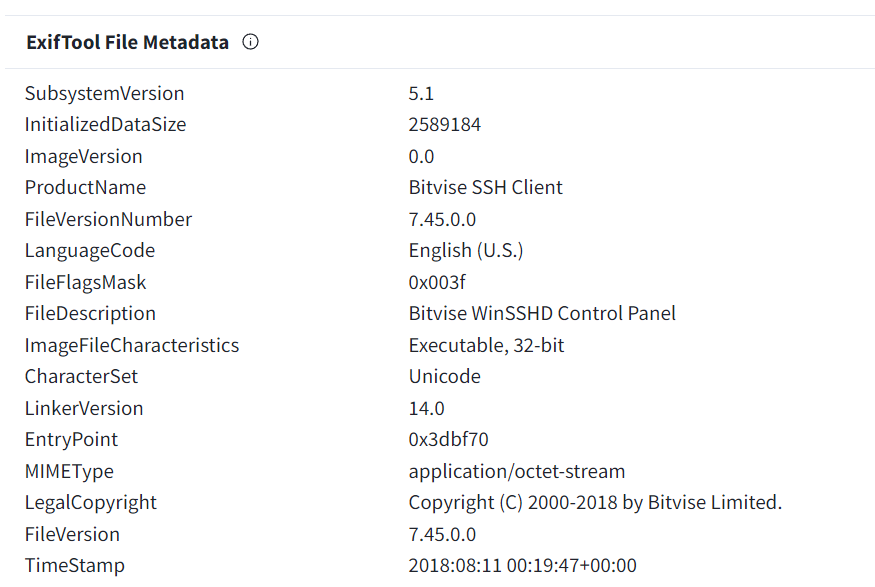

W istocie mamy do czynienia ze zmodyfikowanym (zbackdoorowanym) plikiem WRC.exe. Działanie takie (modyfikacja istniejącego programu) z pozoru powoduje, że plik wygląda jak prawidłowy. Ma komplet metadanych, nie brakuje informacji o podpisie cyfrowym. Z jednym zastrzeżeniem – sam podpis nie weryfikuje się prawidłowo (bo jednak nastąpiła zmiana):

W wyniku dalszej analizy dowiadujemy się, iż mamy do czynienia z infostealerem z rodziny Vidar.

Vidar – cechy szczególne

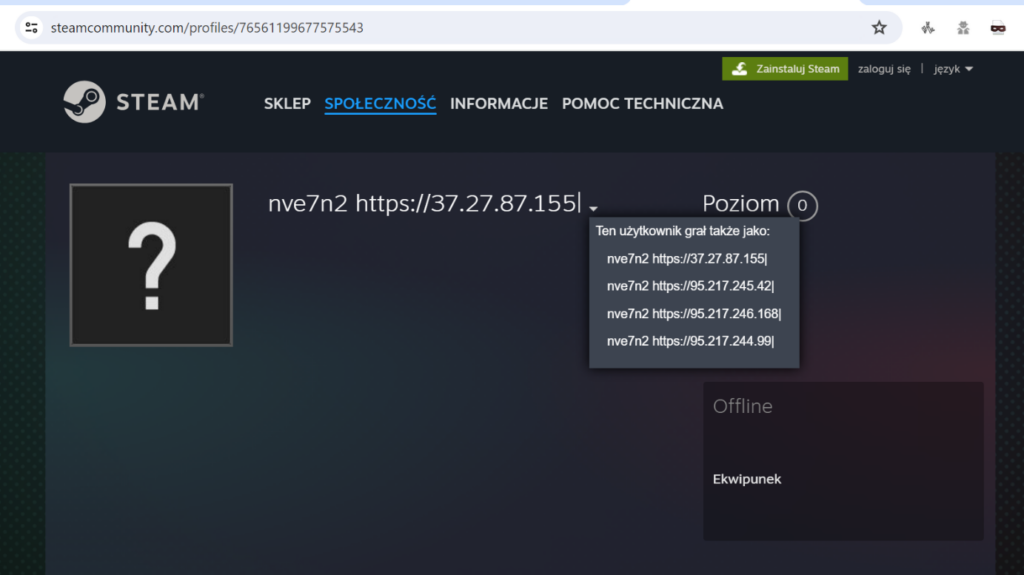

Malware Vidar ma jedną z bardziej interesujących form pozyskiwania swojej konfiguracji. Otóż adres IP serwera Command and Control (w klasycznym dla analityków znaczeniu) nie znajduje się w próbce malware. Zamiast tego, złośliwe oprogramowanie zawiera adres strony społecznościowej, gdzie adres IP C2 znajdziemy w nazwie lub opisie witryny. Zaobserwowaliśmy takie konta w wielu sieciach, najczęściej jednak pojawiają się w tych, które oferują najmniej skomplikowane procedury rejestracji oraz względną anonimowość. Zazwyczaj są to Telegram i Mastodon, choć akurat w tym przypadku atakujący wybrali Steam.

Pierwszy kontakt z serwerem C2 zawiera jedynie identyfikator bota w dość standardowym zapytaniu GET. Serwer odpowiada pakietem konfiguracyjnym, zawierającym instrukcje dotyczące zachowania oraz biblioteki DLL, potrzebne do uruchomienia złośliwego oprogramowania. Wykorzystuje pewne natywne biblioteki systemu Windows, tym niemniej większość wymaganych zostaje pobrana dopiero w dalszej fazie komunikacji z C2.

W analizowanym przypadku Proxy C2 znajdziemy pod adresem hxxps://steamcommunity[.]com/profiles/76561199677575543. Przygotowując ten materiał można było tak znaleźć adres serwera hxxps://37.27.87[.]155 oraz BotID nve7n2. W profilu użytkownika widać jeszcze 3 inne serwery, które wykorzystywał atakujący wraz z tym samym BotID, tj:

hxxps://95.217.245[.]42

hxxps://95.217.246[.]168

hxxps://95.217.244[.]99

Jako zapasowy kanał komunikacji (drugie proxy C&C) przestępca skonfigurował konto @snsb82 w komunikatorze Telegram.

Złośliwy Vidar kradnie dane z systemu (głównie to co przechowywane jest w przeglądarce oraz portfele kryptowalut), po czym usuwa ślady swojej obecności:

C:\Windows\system32\cmd.exe" /c timeout /t 10

& del /f /q "C:\Users\<USER>\AppData\Local\Temp\aktualizacja-kamsoft.exe"

& rd /s /q "C:\ProgramData\JKKKJJJKJKFH"

& exit

W chwili pisania tej analizy plik VirusTotal rozpoznaje plik jako złośliwy jedynie przy użyciu kilku silników antywirusowych (5/73) wg. .

O jednej z ciekawszych kampanii w polskiej cyberprzestrzeni z wykorzystaniem Vidar’a pisał zespół CERT PL w 2021 roku: https://cert.pl/posts/2021/10/kampania-vidar/.

Indicators of Compromise

Domena phishingowa: e-kamsoft[.]pl

Profile proxy C&C: hxxps://steamcommunity[.]com/profiles/76561199677575543 ; hxxps://t[.]me/@snsb82

Serwery C&C:

hxxps://37.27.87[.]155

hxxps://95.217.245[.]42

hxxps://95.217.246[.]168

hxxps://95.217.244[.]99

Ireneusz Tarnowski