Groźny mobilny malware SMS Factory trafia do Polski!

Materiał z 22.11.22, aktualizowany:

Nasze ubiegłotygodniowe ostrzeżenie, dotyczącej fałszywej loterii, gdzie pod pozorem wygrania zestawu słodyczy oszuści naciągali dzieci na wysyłkę dziesiątek płatnych SMSów, wzbudziło spore zainteresowanie. Nie tylko internautów, ale i nasze.

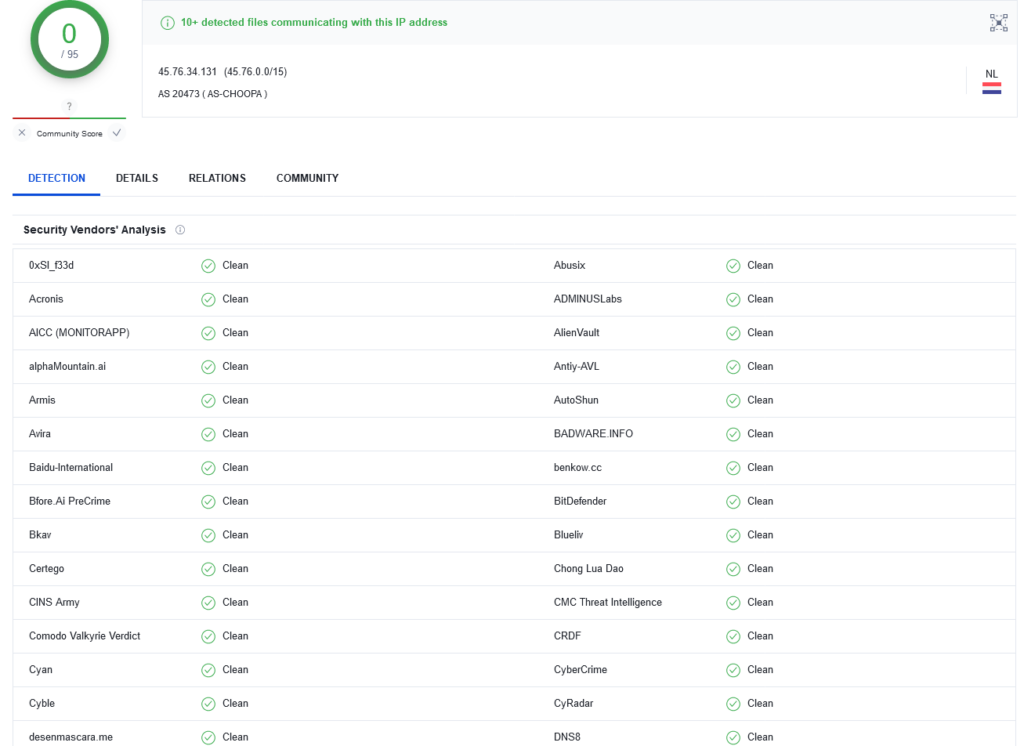

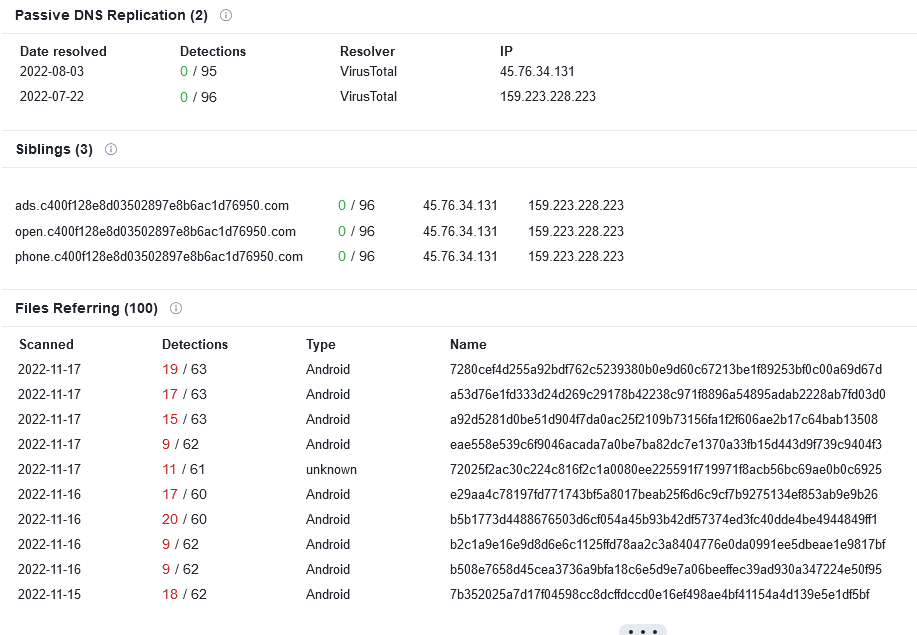

Jak się można było spodziewać, w związku z podejrzanie wysokimi rachunkami do Orange Polska trafiła również seria reklamacji. Wystarczająco duża ilość danych była kluczowa do analizy wspólnych dla ofiar docelowych adresów IP. Ta wykazała jeden, wyróżniający się od pozostałych adres, typowy wyłącznie dla wysyłających znaczne liczby SMSów według obserwowanego przez nas schematu. To 45.76.34.131, u holenderskiego dostawcy Vultr Holdings LLC. Reputacja adresu nieskalana – w Abuse IP DB adres nieznany.

Niby nieskalany, a jednak podejrzany

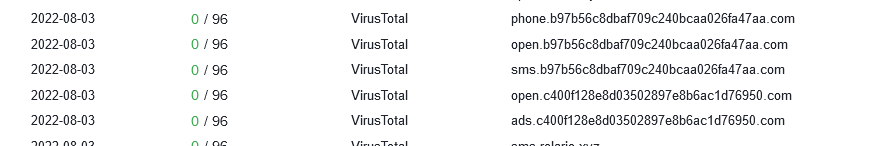

Poszukajmy zatem na jednym z naszych serwerów DNS, jakie zapytania rozwiązywały się na – mimo wszystko – podejrzany adres. Bingo!

- ads.c400f128e8d03502897e8b6ac1d76950.com

- ads.b97b56c8dbaf709c240bcaa026fa47aa.com

- phone.b97b56c8dbaf709c240bcaa026fa47aa.com

- phone.c400f128e8d03502897e8b6ac1d76950.com

- sms.c400f128e8d03502897e8b6ac1d76950.com

- sms.b97b56c8dbaf709c240bcaa026fa47aa.com

A skoro mamy domenę i cURL w jej kierunku przynosi JSONa z listą numerów i treścią do wysyłki – bingo^2!

{

„cap”: 500,

„send_limit”: 10,

„enabled”: true,

„to_numbers”: [„+381607988581”, „+381607988913”, „+381607988911”, „+381607988923”, „+381607988927”, „+381607988912”, „+381607988922”, „+381607988926”, „+381607988579”, „+381607988915”, „+381607988906”, „+33644626350”],

„message”: „VIP ACCESS %0A%0A%0A%0A%0A Z6dqdjd”

}

Co więcej, każdy kolejny „strzał” dostarcza nową listę numerów i treści.

W sytuacji bliskiej pewności, że mamy do czynienia z podejrzanymi treściami, zablokowaliśmy powyższe domeny, by sprawdzić, czy/kto/ile osób będzie próbować się z nimi połączyć. Co się stanie, jeśli powyższe domeny zablokujemy?

Działo się sporo. Nie dość, że pojawiła się znacząca liczba prób połączenia do zablokowanych domen z większej liczby numerów), na dodatek zauważyliśmy regularne próby połączenia z serwerem C&C (tzw. beaconing), powtarzające się co 15 minut z regularnością co do minuty.

Już samo to dowodzi, że „oszustwo na czekoladę” to drobnica, mamy bowiem ewidentnie do czynienia z aktywnością złośliwego oprogramowania. Dowodzi tego również analiza liczby SMSów zagranicznych wysłanych z powiązanych numerów telefonów. 200 SMSów? 400, 600, 900? Ponad dwa tysiące? Podejrzane zagraniczne numery, które pojawiły się przy opisywanym wcześniej oszustwie potrafią generować znacznie większy ruch, nierealny do osiągnięcia przy „loterii”. To bezdykusyjnie malware.

Malware, ale jaki?

Mamy zatem pewność, że na telefonach ofiar znajduje się coś niebezpiecznego/złośliwego. Pytanie, czy jesteśmy w stanie znaleźć co konkretnie?

Zacznijmy od znanego już adresu IP:

Na pierwszy rzut oka wygląda jak zupełnie niegroźne miejsce w sieci. Jeśli jednak wejdziemy w zakładkę „Relations”, pojawiają się znane nam adresy (niby też niegroźne).

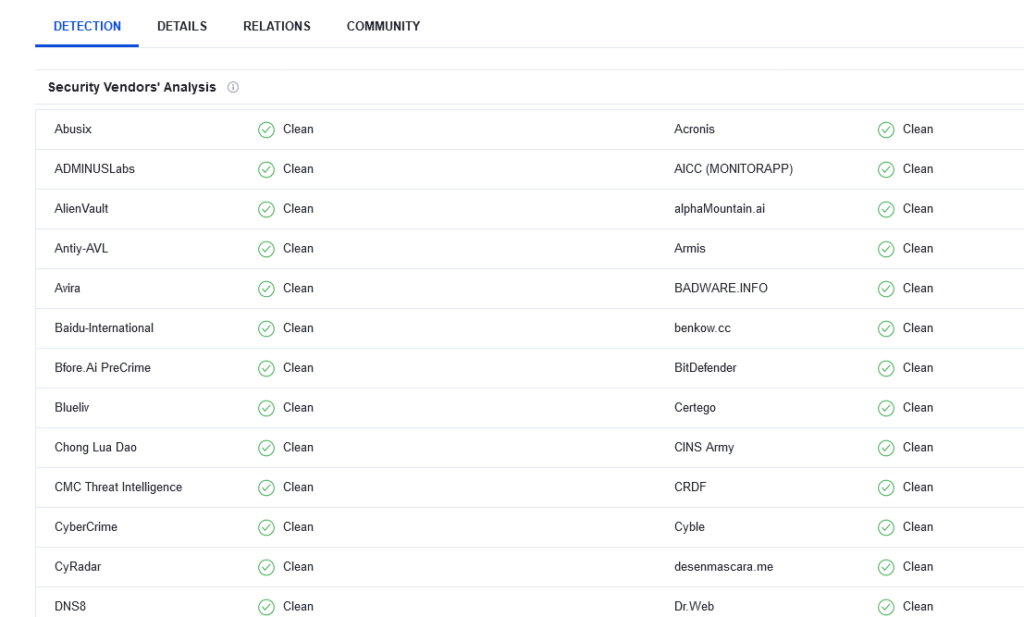

Jeśli poszukamy na wprost po domenie, też wydaje się, że jest czysto.

Ale ponieważ nie zwykliśmy odpuszczać, tym razem w relacjach w końcu udało się coś znaleźć!

100 podejrzanych plików, odwołujących się do domeny, to już jest coś. Porządne „Coś”.

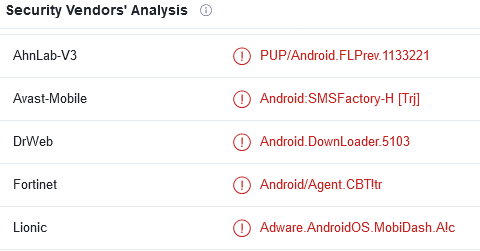

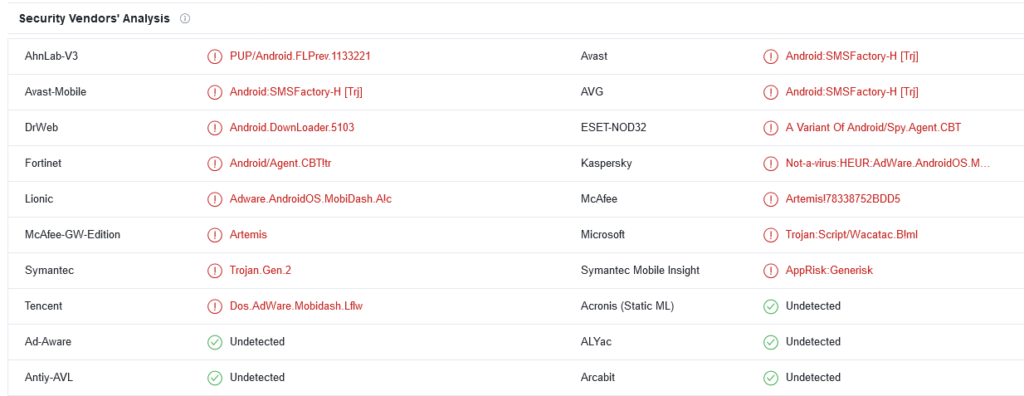

A co, jeśli zerkniemy na jeden z hashy?

Choć większość to nazwy generyczne, powtarza się nazwa „SMS Factory”.

Czym jest SMS Factory?

Wg. bloga firmy antywirusowej Avast, to aplikacja wysyłająca w tle SMS na numery premium rate (i – jak wykazuje nasza analiza – również wysokopłatne zagraniczne), a także dzwoniąca bez wiedzy ofiary na wysokopłatne numery telefoniczne. Jedna z wersji, analizowanych przez Avast potrafiła również wyciągać z telefonu listę kontaktów – i potencjalnie rozsyłać do nich SMSy ze złośliwymi linkami, niczym znany czytelnikom naszej strony Flubot.

Jak zatem pierwotnie rozpowszechnia się SMS Factory? W sposób standardowy dla tego typu treści. Linki do aplikacji pojawiają się w komunikatach malvertisingowych, a także oknach pojawiających się na stronach z hackami do gier, streamingiem wideo, czy treściami dla dorosłych. Potem musimy tylko wyrazić zgodę na instalację aplikacji spoza sklepu. Po zainstalowaniu aplikacja ukrywa się, znacząco utrudniając nie tylko usunięcie, ale też nawet wykrycie sprawcy podwyższonych rachunków.

Wg. analityków Avast ofiarami SMS Factory są internauci przede wszystkim w Rosji, Brazylii, Argentynie, Turcji, Ukrainie, USA, Francji i Hiszpanii. Jak widać – niestety pojawia się również w Polsce.

Aktualizacja 23.11:

Zidentyfikowaliśmy kolejne domeny powiązane z SMSFactory, oczywiście blokowane dla klientów Orange Polska:

- sms[.]service.mobilelinks.xyz

- sms[.]relario.xyz

Na tym samym adresie IP znajdziemy również domenę appgreen[.]ads.zumotu.xyz. Klienci Orange Polska, którzy wpadli do naszego sinkhole’a, usiłowali trafić pod adres hxxp://appgreen.ads.zumotu[.]xyz/?packageName=com.app.template&partner=APPGREEN_PROM (z user-agent 'okhttp’).

Po otworzeniu URL-a na telefonie (dla klientów Orange adres IP jest oczywiście zablokowany), użytkownik dostaje propozycję pobrania aplikacji „X Videos Adults TikTok”, ale finalnie jest przekierowany do sklepu Google Play, na stronę aplikacji Private Video Downloader. Aplikacja, mająca już przeszło 50 mln pobrań(!) teoretycznie nie robi nic złego. Nie wykonuje połączeń do opisywanych wcześniej domen, nie próbuje wysyłać SMSów. Jednak bardzo „zamula” urządzenie, próbując robić… wszystko („skanuje” instalowane programy, oczyszcza dysk ze zbędnych plików, „chroni przed wirusami”, itd.). Czy kryje w sobie jeszcze jakieś tajemnice? O tym spróbujemy się dowiedzieć.

To be continued…