Hancitor wraca do skryptów VBS

Jeśli do Waszych skrzynek e-mailowych trafił kiedyś phishing, podszywający się pod znane amerykańskie marki (Microsoft, VeriSign, UPS, eFax, itd.), istnieje spore prawdopodobieństwo, że w załączniku znalazł się malware Hancitor. Hancitor a.k.a Hanictor/Chanitor to rodzina malware’u/malspamu, który rozprzestrzenia się drogą pocztową w formie fałszywych wiadomości, docelowo instalujący na komputerach ofiar złośliwe oprogramowanie, wykradające dane autoryzacyjne do banków (EvilPony, Panda Banker, Zeus).

W pierwszej połowie 2017 roku i wcześniej przestępcy używali dokumentów MS Office ze złośliwymi makrami – otwarcie pliku i potwierdzenie monitu kończyło się instalacją malwaru w tle. Później przestępcy zaczęli wykorzystywać podatność DDE, pozwalającą uruchamiać żądania zewnętrzne z wykorzystaniem innych aplikacji systemowych, bez odpalania żadnego skryptu.

Przez ostatnie miesiące w CERT Orange Polska spotykaliśmy z kolejnym wektorem infekcji. W podstawionych mailach zostaje umieszczony załącznik, bądź link, prowadzący do pobrania dokumentu RTF. Ostatecznie, uruchomiony dokument, wykorzystując podatność CVE-2017-11882, uruchamia zdalnie skrypt, bez jakiejkolwiek ingerencji użytkownika (m.in. bez komunikatów, charakterystycznych dla tego typu ataków).

Podatność polega na umieszczeniu w dokumencie RTF obiektu OLE2link. Uruchomiony dokument pobiera z generycznej domeny plik z rozszerzeniem .hta, podszywający się pod drugi plik RTF. Po jego wykonaniu następuje przerwanie działania edytora tekstu MS Word, co umożliwia rzeczywiste ukrycie okna dialogowego z potencjalnym ostrzeżeniem dla użytkownika. W tle zestawiana jest rzeczywista komunikacja do serwerów hostujących złośliwe oprogramowanie (a w niektórych przypadkach również fałszywy dokument mający zapewnić użytkownika że cały proces uruchomienia dokumentu zakończył się powodzeniem).

Jeśli do Waszych skrzynek e-mailowych trafił kiedyś phishing, podszywający się pod znane amerykańskie marki (Microsoft, VeriSign, UPS, eFax, itd.), istnieje spore prawdopodobieństwo, że w załączniku znalazł się malware Hancitor. Hancitor a.k.a Hanictor/Chanitor to rodzina malware’u/malspamu, który rozprzestrzenia się drogą pocztową w formie fałszywych wiadomości, docelowo instalujący na komputerach ofiar złośliwe oprogramowanie, wykradające dane autoryzacyjne do banków (EvilPony, Panda Banker, Zeus).

W pierwszej połowie 2017 roku i wcześniej przestępcy używali dokumentów MS Office ze złośliwymi makrami – otwarcie pliku i potwierdzenie monitu kończyło się instalacją malwaru w tle. Później przestępcy zaczęli wykorzystywać podatność DDE, pozwalającą uruchamiać żądania zewnętrzne z wykorzystaniem innych aplikacji systemowych, bez odpalania żadnego skryptu.

Przez ostatnie miesiące w CERT Orange Polska spotykaliśmy z kolejnym wektorem infekcji. W podstawionych mailach zostaje umieszczony załącznik, bądź link, prowadzący do pobrania dokumentu RTF. Ostatecznie, uruchomiony dokument, wykorzystując podatność CVE-2017-11882, uruchamia zdalnie skrypt, bez jakiejkolwiek ingerencji użytkownika (m.in. bez komunikatów, charakterystycznych dla tego typu ataków).

Podatność polega na umieszczeniu w dokumencie RTF obiektu OLE2link. Uruchomiony dokument pobiera z generycznej domeny plik z rozszerzeniem .hta, podszywający się pod drugi plik RTF. Po jego wykonaniu następuje przerwanie działania edytora tekstu MS Word, co umożliwia rzeczywiste ukrycie okna dialogowego z potencjalnym ostrzeżeniem dla użytkownika. W tle zestawiana jest rzeczywista komunikacja do serwerów hostujących złośliwe oprogramowanie (a w niektórych przypadkach również fałszywy dokument mający zapewnić użytkownika że cały proces uruchomienia dokumentu zakończył się powodzeniem).

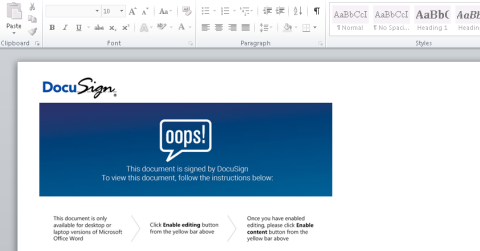

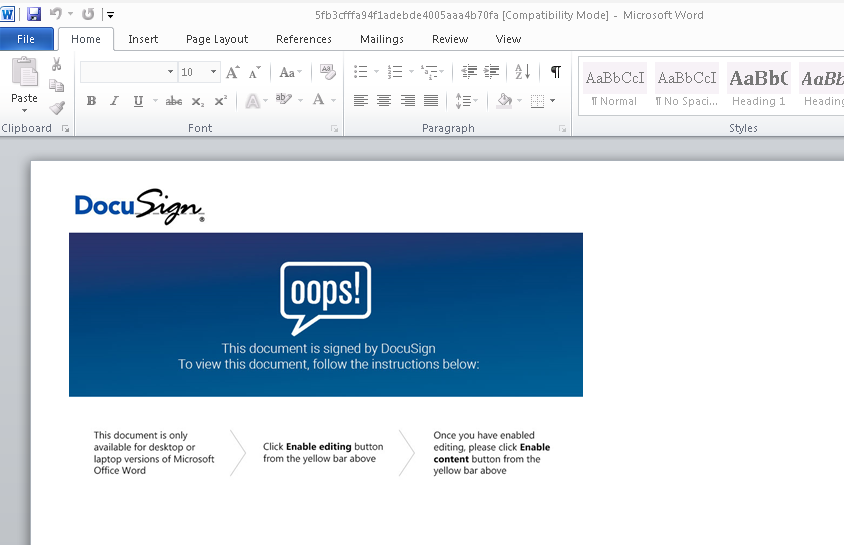

Z początkiem lutego przestępcy zaczęli wracać do tradycyjnej metody ze skryptami vbs w makrach, osadzonych w dokumentach. Po zignorowaniu wszystkich ostrzeżeń, uruchamiana jest właściwa aplikacja (najczęściej cmd.exe), która wywołuje żądanie do generycznych, świeżo wygenerowanych domen na których hostowane jest złośliwe oprogramowanie.

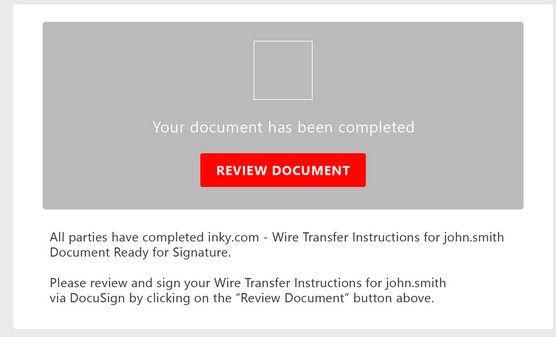

Skąd powrót do wcześniejszego wektora ataków? Przyczyna jest prosta – o ile podatności można załatać, o tyle niefrasobliwość internautów pozostaje niezmienna. Pamiętajcie więc, że jeśli widzicie takie ekrany jak poniżej (bądź podobne) – nie klikajcie. W ogóle jeśli nie macie absolutnej pewności, że jest Wam to niezbędne, to nie klikajcie. W internecie tak jak za kierownicą – zasada ograniczonego zaufania zawsze się przydaje.