HermeticWiper zaatakował przed regularną armią

23 lutego, w przeddzień inwazji Rosji na Ukrainę organizacje ukraińskie zostały zaatakowane w sieci. Napastnicy korzystali z nowych rodzin malware, które zostały przeanalizowane przez ekspertów z ESET i Symantec. W opinii Symanteca istnieją również dowody na to, iż atakowano organizacje litewskie. Sam atak, podobniej jak wymierzony w 2017 r. również w Ukrainę NotPetya, to tzw. wiper – oprogramowania szyfrujące zaatakowane urządzenia bez możliwości ich odszyfrowania (de facto więc usuwające – ang. wipe – zawartość dysków.

Odkryto następujące elementy złośliwego oprogramowania:

- HermeticWiper – niszczy dane na dysku

- HermeticWizard – samoreplikujący złośliwy kod, rozprzestrzeniający się po sieci lokalnej, uruchamia HermeticWiper na zainfekowanym urządzeniu

- HermeticRansom (PartyTicket) – ransomware, najprawdopobniej użyty (podobnie jak w przypadku NotPetya) do odwrócenia uwagi od faktycznej roli złośliwego oprogramowania

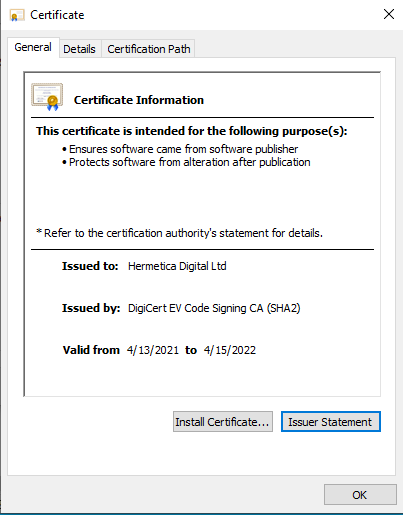

Powyższe pliki wykonywalne są podpisane certyfikatem zarejestrowanym na “Hermetica Digital Ltd”. To legalna firma, zlokalizowana na Cyprze, prowadzona przez 24-letniego projektanta gier. Pytany przez dziennikarzy agencji Reutera dwudziestoczterolatek zaprzeczył rzecz jasna jakimkolwiek powiązaniom z Kremlem.

Certyfikat Hermetica Digital Ltd

HermeticWiper

Ikona HermeticWiper przypominająca prezent

HermeticWiper ma zaszyte w sekcji “.rsrc” cztery sterowniki (32- i 64-bitowe dla Windows XP oraz dla nowszych systemów). Po uruchomieniu są one wczytywane do systemu.

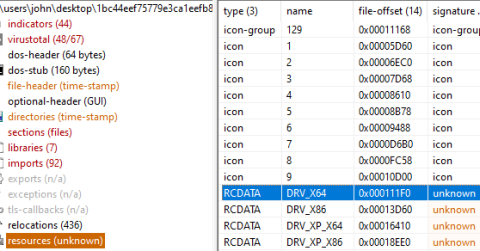

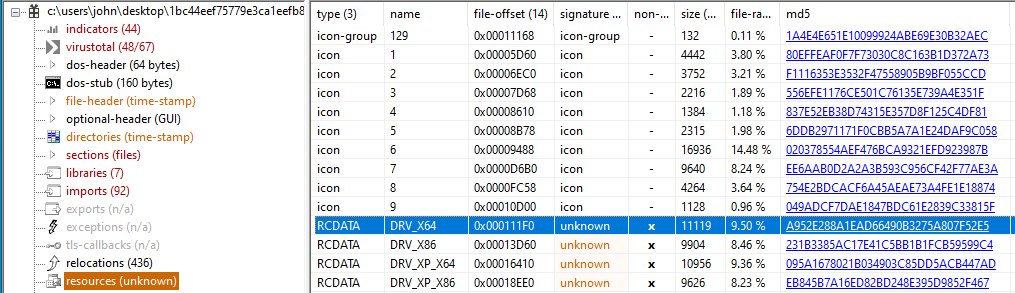

Sekcja .rsrc HermeticWiper

Co ciekawe, są one częścią legalnego oprogramowania easeus, a malware wykorzystuje jej funkcje do niskopoziomowego dostępu do dysku. Za pomocą funkcji CryptGenRandom generowany jest losowy ciąg bajtów. Na każdym dysku na zainfekowanym urządzeniu nadpisywane są:

- Master Boot Record (MBR)

- Master file table (MFT)

- $Bitmap – Plik przechowujący informacje które klastry woluminu są zajęte.

- $LogFile – Plik przechowujący wszystkie zmiany metadanych systemu plikow

- Pliki zawierające w nazwie “NTUSER”

- Pliki w katalogach “My Documents”, “Desktop”, “AppData”

Pliki w katalogach Windows, Program Files, Program Files(x86), PerfLogs, Boot, System Volume Information, AppData są rekursywnie usuwane za pomocą funkcji DeviceIoControl wywołaną z flagą FSCTL_MOVE_FILE. Ta operacja standardowo używana jest podczas defragmentacji dysku.

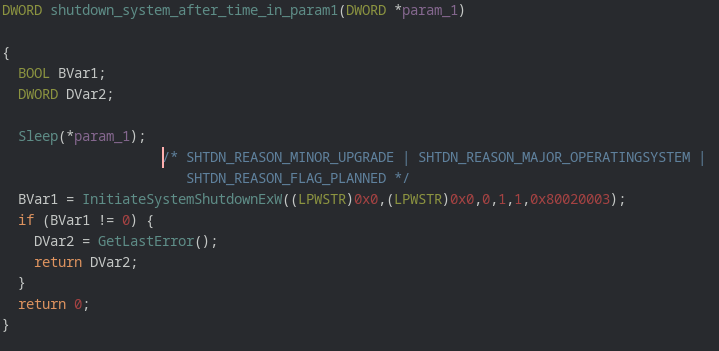

Jeśli napisywanie MFT nie spowoduje błędu, który zrestartuje system, zrobi to wątek wykonujący następującą funkcję:

Funkcja odpowiedzialna za restart systemu

Wartość dla parametru przekazywanego do funkcji Sleep w naszym przypadku oscylowała ok. 34 minut (program uruchamiany w debugerze x32dbg). W przypdaku programu nie debugowanego może okazać się inna. Po wykonaniu restartu system nie uruchomi się, a system plików wydaje się być nie do odtworzenia.

Ekran po wykonaniu restartu

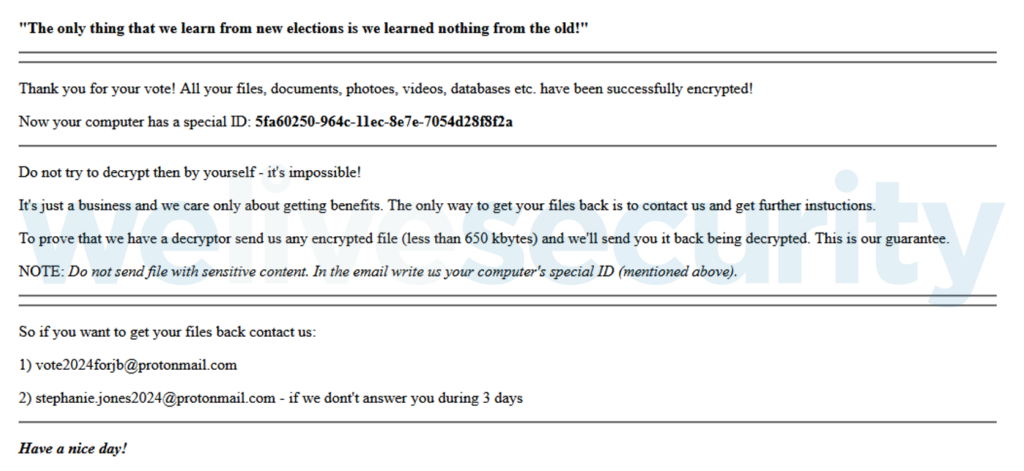

HermeticRansom

Ten moduł, zauważony przez Avast 24 lutego, według ESET pojawiał się rzadziej, niż HermeticWiper. Po zaszyfrowaniu plików pojawia się komunikat:

HermeticWizard

Zaobserwowany przez ESET 23 lutego, samoreplikujący się malware, skanujący sieć lokalną w poszukiwaniu otwartych portów: 20, 21, 22, 80, 135, 137, 139, 443, 445. Rozprzestrzenia się przez podatność EternalRomance, Bruteforce’uje dane logowania usługi SMB, funkcje WMI – Win32_Process do uruchomienia zdalnego procesu. Jeśli któryś z ataków zakończy się powodzeniem, na nowo zainfekowanym systemie uruchomiony zostanie HermeticWiper.

Źródła:

https://www.welivesecurity.com/2022/03/01/isaacwiper-hermeticwizard-wiper-worm-targeting-ukraine/

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/ukraine-wiper-malware-russia

https://www.reuters.com/world/europe/cyprus-games-writer-denies-links-malware-found-before-russian-invasion-2022-02-24/