28 października 2016

iSpy Keylogger – analiza malware

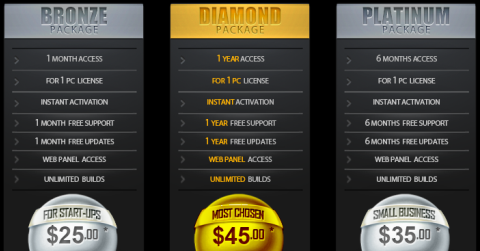

W ostatnich dniach przyjrzeliśmy się keyloggerowi iSpy. To dość popularne wśród oszustów narzędzie które – jak widać na obrazku – można kupić za relatywnie niskie pieniądze, z rocznym wsparciem. Tak jest – usługi cyberprzestępcze można kupić niczym kajzerki w dyskoncie… Albo inaczej – jak zwykłą usługę z dostawą do domu, montażem i uruchomieniem, użytkownik nie musi się na niczym znać.

W ostatnich dniach przyjrzeliśmy się keyloggerowi iSpy. To dość popularne wśród oszustów narzędzie które – jak widać na obrazku – można kupić za relatywnie niskie pieniądze, z rocznym wsparciem. Tak jest – usługi cyberprzestępcze można kupić niczym kajzerki w dyskoncie… Albo inaczej – jak zwykłą usługę z dostawą do domu, montażem i uruchomieniem, użytkownik nie musi się na niczym znać.

Celem komercyjnych keyloggerów jest zebranie jak największej ilości danych. iSpy posiada pełny „builder” – program za pomocą którego kupujący może w odpowiedni sposób dostosować swojego wirusa do własnych potrzeb zaznaczając tylko pola z wielu opcji. Badana próbka była skonfigurowana z modułami keyloggera, kopiowania zawartości schowka i wykonywania zrzutów ekranu. iSpy dostarczany jest za pośrednictwem spamu, który posiada złośliwy załącznik typu *.js JavaScript lub dokument Microsoft Office, który następnie pobiera kolejne komponenty malware. Do tej pory znaleziono wiele różnych typów pakerów napisanych w językach Visual Basic 6.0, AutoIt (ten język wykorzystywała analizowana próbka) oraz .Net. Wirus może wysłać skradzione dane za pomocą HTTP, SMTP lub FTP. W badanej przez CERT Orange Polska próbce była wykorzystana jedynie druga z tych metod.

Cały raport znajdziecie tutaj.

W ostatnich dniach przyjrzeliśmy się keyloggerowi iSpy. To dość popularne wśród oszustów narzędzie które – jak widać na obrazku – można kupić za relatywnie niskie pieniądze, z rocznym wsparciem. Tak jest – usługi cyberprzestępcze można kupić niczym kajzerki w dyskoncie… Albo inaczej – jak zwykłą usługę z dostawą do domu, montażem i uruchomieniem, użytkownik nie musi się na niczym znać.

W ostatnich dniach przyjrzeliśmy się keyloggerowi iSpy. To dość popularne wśród oszustów narzędzie które – jak widać na obrazku – można kupić za relatywnie niskie pieniądze, z rocznym wsparciem. Tak jest – usługi cyberprzestępcze można kupić niczym kajzerki w dyskoncie… Albo inaczej – jak zwykłą usługę z dostawą do domu, montażem i uruchomieniem, użytkownik nie musi się na niczym znać.