Jak działa menedżer haseł i jak go skonfigurować? (długi poradnik)

Wraz z pojawieniem się, a przede wszystkim upowszechnieniem internetu, sporo zmieniło się w naszym życiu. Np. to, że w sieci nie musi nas wyróżniać głos, wygląd, personalia, czy PESEL. Cyfrowe „ja” to już nie tylko – jak u zarania internetu – uczestnik forum dyskusyjnego, czy ten-który-wie-wszystko-o-sporcie. W sieci płacimy rachunki, kupujemy i sprzedajemy, udzielamy porad, podpisujemy petycje, w końcu – być może najważniejsze – współtworzymy społeczności, kręgi zaufania. Obraz naszej osoby w sieci, po spełnieniu czasami niebywale prostych warunków, jest dokładnie tą samą, którą budujemy w kontaktach twarzą w twarz.

Kiedy w Matrixie Neo zechciał zmienić nieco otoczenie, siadał wygodnie w fotelu… ok, siadał w fotelu i podłączał wtyczkę. W naszym przypadku fotel faktycznie może się powtórzyć, ale już wtyczkę zastępuje nam (póki co), wejście na stronę WWW oraz podanie loginu i hasła. Określiliśmy już, że „cyfrowy ja” może zrobić dość sporo. Wchodząc w kolejny kalendarzowy rok rozwoju technologii zadajmy sobie zatem pytanie: czy mimo posiadania tej wiedzy i tych możliwości odpowiednio dbamy o naszą elektroniczną wersję samych siebie?

Co może pójść nie tak?

Cóż – całkiem sporo. Cyfrową tożsamość możemy utracić na trzy podstawowe sposoby:

1) Nasze dane mogą „wypłynąć”. Wycieki baz danych zdarzają się każdego dnia i ze świecą szukać osoby, której dane, przy aktywnym korzystaniu z internetu, nie trafiły do choć jednego z wycieków;

2) Nasze hasło może być na tyle proste, że cyberprzestępcy, używając mniej lub bardziej wyszukanych sposobów, zwyczajnie je złamią (lub „odzyskają”). Kto jako hasła nigdy nie użył imienia swojego dziecka lub wyrażenia „qwerty” lub „password” niech pierwszy rzuci… No cóż, wyrażenia te systematycznie znajdują się w Top 10 haseł używanych przez internautów, że o 12345678 już nie wspomnę. Rzucać jednak nie będę, gdyż ku olbrzymiej radości mojej i moich kolegów po fachu świadomość użytkowników rośnie i być może kamieni do takiego rzucania wkrótce zacznie brakować.

3) No i – last, but not least – sami możemy podzielić się z cyberprzestępcami naszymi danymi do logowania. Czasy, gdy celem ataków było oprogramowanie, już dawno odeszły w niepamięć. Dziś atakuje się nas, ludzi. Najsłabsze ogniwo. Socjotechnika i phishing – jeśli jesteś stałym gościem tej strony, te (nomen omen) hasła na pewno nie są Ci obce.

Pamiętajmy, że dopuszczając do przejęcia naszej cyfrowej tożsamości, nie tylko wpuszczamy przestępcę na nasze konto bankowe lub do historii korespondencji (co już samo w sobie jest niebywale dotkliwe), ale wpuszczamy go do naszego kręgu zaufania. Może się niestety okazać, że ten fakt zaboli nas finalnie najbardziej. Pieniądze, przy zachowaniu odpowiednich procedur, możemy odzyskać. Z honorem i powagą w oczach bliskich i członków e-społeczności bywa różnie.

Spróbujmy zawczasu usiąść

Pewien mędrzec systematycznie powtarzał mi swego czasu, że „gdyby człowiek wiedział, że się przewróci, to by usiadł”. Zamiast jednak rezygnować z naszej aktywności w internecie (czego symbolem mogłoby być siadanie), zastanówmy się co zrobić, by się nie przewrócić. Jak uniknąć przykrych konsekwencji groźnych zdarzeń? Mam dla Was gotową odpowiedź – manager haseł i dwuskładnikowe uwierzytelnianie! Ten zaś artykuł skupiać się będzie na pierwszym z nich.

Najpierw kwestia połączenia rozwiązania z zagadką: aby nie stać się ofiarą wycieku danych, należy posiadać niepowtarzalne i niepowiązane ze sobą hasła do każdego serwisu, w którym posiadamy konto. Wtedy możemy liczyć na to, że konsekwencje wycieku ograniczą się tylko do danych zawartych w jednym serwisie. Łamanie hasła możemy amatorom cudzej własności niezwykle skomplikować przez użycie długich, niesłownikowych, skomplikowanych haseł. Dostępne tu i ówdzie tabele mówią o tym, że hasło złożone z 15 znaków – cyfr, małych i dużych liter oraz znaków specjalnych (jak np.: #,?:> ) uznaje się dziś za bezpieczne. Bezpieczne – czyli takie, którego łamanie zabierze więcej czasu, niż nasz pobyt na tym łez padole.

No i nie zapominajmy o naszej pieczołowitości i skupieniu podczas dokładnej identyfikacji strony, gdzie wpisujemy nasz login i hasło. Wtedy nawet na panelu do logowania podrobionym w sposób bliski perfekcji nie podamy naszych „kredek” (od ang. credentials, poświadczenia logowania).

Menedżer haseł lekarstwem na (prawie) wszystko

Na te trzy główne pytania odpowiedź jest ta sama – menedżer haseł. To aplikacja, która nie tylko wygeneruje dla nas bezpieczne, skomplikowane hasło dla każdego serwisu, z którego przyjdzie nam korzystać. Co więcej, ów bezpieczny ciąg znaków przechowa dla nas w (jak postaramy się wykazać) bezpieczny i – co równie ważne – łatwo dostępny sposób! A na koniec w naszym imieniu wprowadzi login i hasło, ale tylko i wyłącznie (nieomylnie) na stronie znajdującej się pod adresem, który wcześniej sami zdefiniujemy (a nie podobnym, czy w panelu, który będzie wyglądał dokładnie tak samo jak ten właściwy).

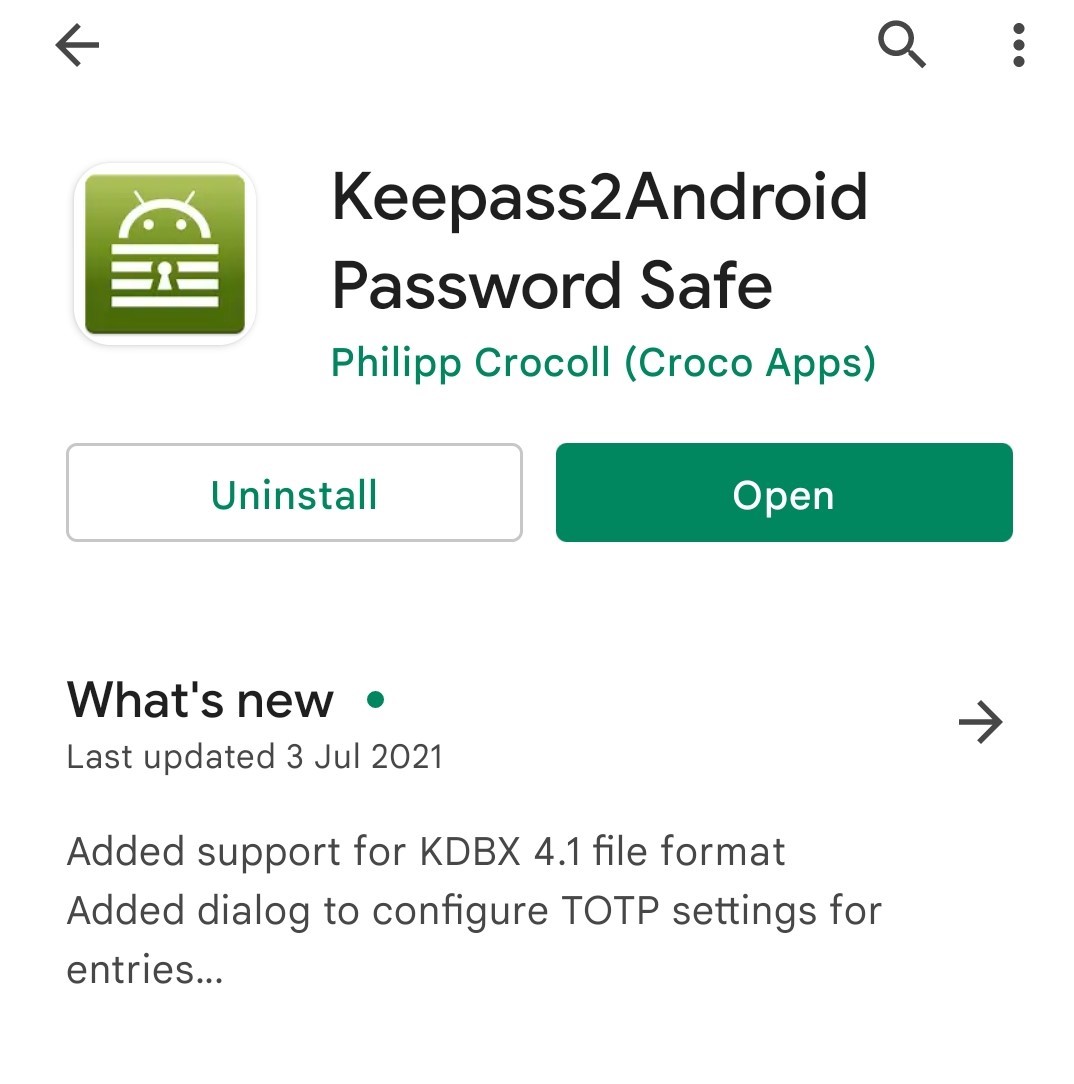

Dla potrzeb tego artykułu nasz wybór padł na aplikację KeePass2. W poradniku, który znajdziecie w drugiej części tego tekstu korzystamy z najnowszej wersji – 2.49. Instalujemy go na komputerze działającym pod kontrolą systemu Windows w wersji 10 (build 19044). Konfigurujemy też wtyczki, współpracujące z przeglądarkami Google Chrome oraz Mozilla Firefox. To KeePassHttp w wersji 1.8.4.2, a także KeePassHelper 0.4.3 dla Firefox oraz 0.6.4 dla Chrome. Dla telefonu z systemem Android używamy Keepass2Android Password Safe (v. 1.09a-r3). Wszystkie poniżej zaprezentowane funkcjonalności są dostępne także dla większości wersji Linuxa oraz MacOS (z przeglądarką Safari). Po zakończeniu konfiguracji i intuicyjnego poradnika będziemy umieli:

- Zalogować się do KeePass-a zarówno z naszego komputera jak i telefonu;

- Korzystać z jednej, wspólnej bazy (zaszyfrowanych!) danych, dostępnej za pośrednictwem usługi Google Drive;

- Kopiować i wklejać nasze loginy i hasła w formularzu logowania;

- Korzystać z funkcji autouzupełniania na wskazanych przez nas stronach internetowych;

- Korzystać z funkcji automatycznego wpisywania (bez przenoszenia do schowka), także przy tzw. haśle maskowanym (formularze logowania do banku, oczekujące podania jedynie kilku wybranych znaków naszego hasła).

Czy to bezpieczne?

Odpowiedź na to pytanie przewrotnie zostawimy… Wam. Wam, bo to Wy ostatecznie podejmujecie tę decyzję. Może po prostu spróbujcie porównać dwie sytuacje: tę w której używacie managera haseł z tą, w której hasła przechowujecie tylko w głowie lub na kartce papieru. Postarajcie się rzetelnie opisać plusy i minusy proponowanego rozwiązania. Jedną potencjalną wątpliwość rozwiejemy jednak od razu – hasła w menedżerze przechowywane są w postaci zaszyfrowanej, odszyfrowane są jedynie na urządzeniu docelowym, po wpisaniu odpowiedniego… hasła. Jeśli tę jedną, kluczową frazę, uczynimy odpowiednio trudną do złamania, złym ludziom nie starczyłoby wieku wszechświata, by dobrać się do naszej bazy.

A na początek nowego roku rekomenduję zawrzeć wśród postanowień noworocznych podniesienie poziomu zabezpieczeń swojego cyfrowego ekosystemu – rozpoczęcie korzystania z managera haseł oraz dwuskładnikowego uwierzytelniania!

Do siego roku!

Grzegorz Boruszewski

Keepass2 – poradnik instalacji i konfiguracji

Scenariusz 1 – Instalujemy KeePass2 na komputerze i telefonie, ustawiamy i zabezpieczamy bazę danych.

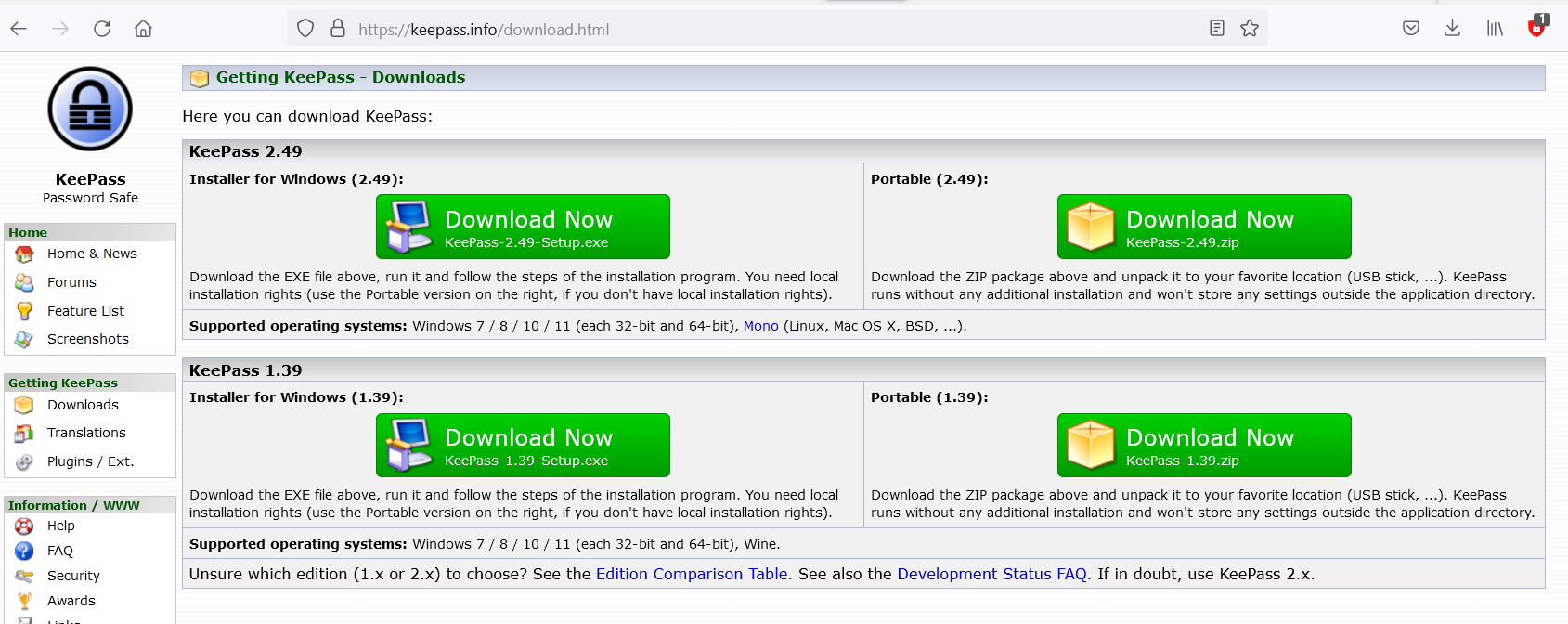

Krok 1. Pobieramy plik instalacyjny ze strony internetowej producenta:

Wybieramy wersję 2.49 – Installer for Windows. Wersję „Portable” różni do bazowej fakt, iż nie wymaga procesu instalowania, więc nie przechowuje na naszym urządzeniu żadnych plików konfiguracyjnych.

Dlaczego w ogóle akurat KeePass 2? Korzystam z niego od bardzo długiego czasu i nigdy mnie nie zawiódł. Dowodzą tego także publikacje, dotyczące bezpieczeństwa rozwiązania, udostępniane przez twórców, wśród nich raport z audytu bezpieczeństwa wykonanego na zlecenie Komisji Europejskiej.

Krok 2 – instalujemy KeePass 2 w wybranej lokalizacji (potrzebne 16,6 MB miejsca na dysku), wszystko nie powinno trwać dłużej niż minutę.

Krok 3 – Uruchamiamy KeePass 2 i tworzymy naszą pierwszą bazę danych.

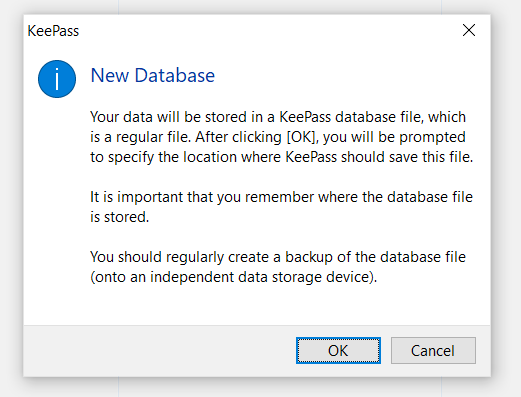

Po pierwszym uruchomieniu KeePass nie znajduje żadnej bazy danych z którą mógłby pracować. Stworzymy ją zatem. Z menu „Plik” wybieramy opcję „Nowy…” lub używamy skrótu Ctrl+N.

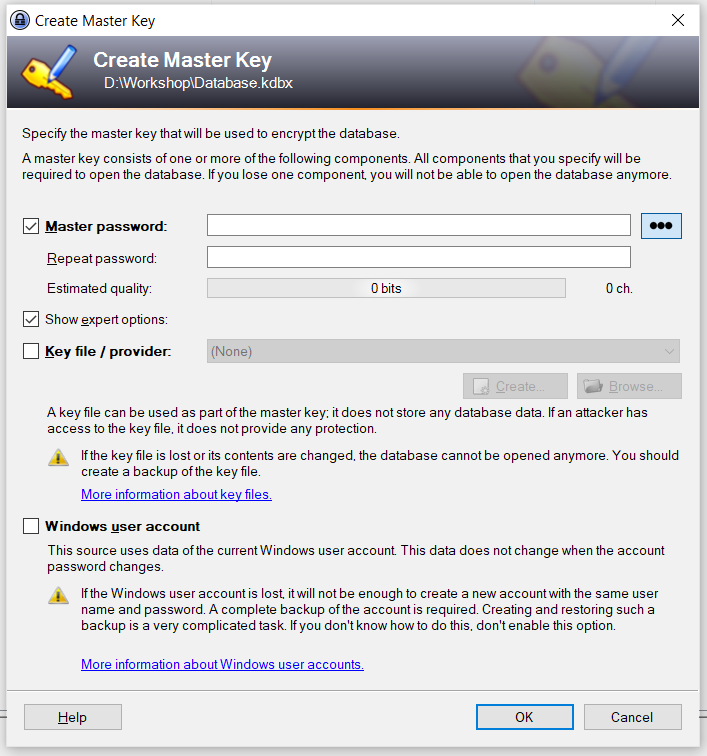

Po wybraniu opcji „OK” wskazujemy miejsce w którym chcemy zapisać nasz plik. Następnie KeePass zapyta nas o główne hasło do naszej bazy danych oraz umożliwi zestawienie kolejnych elementów bezpieczeństwa, jak klucz plikowy lub konto użytkownika Windows. Nasza konfiguracja obejmować będzie Hasło główne oraz Klucz plikowy.

Dlaczego nie „Konto użytkownika Windows”? Hm… KeePass jest od ochrony haseł, Windows to system operacyjny. Gdybym chciał, żeby o moje bezpieczeństwo dbało urządzenie wielofunkcyjne, to bym je od razu powierzył Windowsowi, a nie dedykowanej aplikacji. Ograniczając zabezpieczenie mojej bazy danych do funkcji samego programu zmniejszam potencjalną powierzchnię ataku. Będę się tym kryterium wspierał jeszcze kilkukrotnie, traktuję to jako element hardeningu mojej konfiguracji.

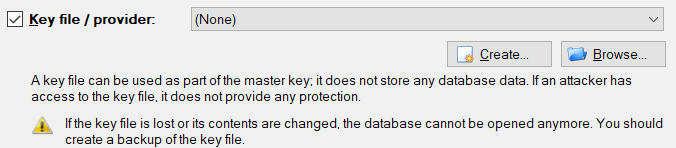

Nie wypada nie wspomnieć o tym czym jest klucz plikowy oraz jak stworzyć bezpieczne hasło główne. Ten pierwszy to swego rodzaju drugi składnik naszego procesu uwierzytelniania. Aby odszyfrować naszą bazę danych trzeba będzie nie tylko podać hasło, ale też wylegitymować się faktem posiadania takiego klucza. Pamiętajmy, że docelowo chcemy korzystać z naszej bazy na wielu rożnych urządzeniach – nie tylko logując się do różnych kont (odszyfrowanie i odczytanie rekordu) ale też tworząc nowe konta (zapis do bazy). Klucz plikowy podniesie poziom bezpieczeństwa na wypadek, gdyby taka współdzielona baza danych wpadła w niepowołane ręce i ktoś bardzo chciał złamać jej zabezpieczenie.

Hasło główne będzie jednym z co najmniej dwóch haseł które pozostanie nam pamiętać (drugim będzie hasło do systemu operacyjnego). Jak stworzyć bezpieczne hasło główne? Wstępne założenia już sformułowaliśmy. Możemy więc:

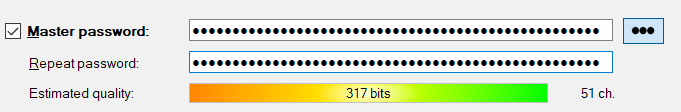

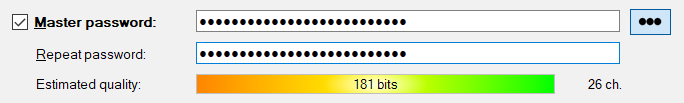

1) Zapamiętać jedno, długie wyrażenie, jak „Wlazł kotek na płotek i mruga, ładna to piosenka – niedługa”, połączyć je w „Wlazłkoteknapłotekimruga,ładnatopiosenka-niedługa”, zamienić niektóre wyrażenia na znaki specjalne, inne za wielkie/małe litery, poszczególne wyrazy w zdaniu poprzedzić znakiem specjalnym („Wl@złKotekN@PłotekIMrug@,##Ł@dn@ToPiosenk@-NieDług@”) – mamy mocne, 51-znakowe hasło!

2) Zapamiętać nieco dłuższe niż w pierwszym wypadku wyrażenie („Z wielu pieców się jadło chleb, bo od lat przyglądam się światu. Czasem rano zabolał łeb i mówili: zmiana klimatu”) a następnie użyć np. tylko pierwszych liter wyrazów które się na nie składają („Zwpsjc,bolpsś.Crzłim:zk”). Dodajemy wyrażenia specjalne w „strategicznych” miejscach („!Zwpsjc,bolpsś.#Crzłim:zk*”) i mamy bezpieczne, 26-znakowe hasło. Dużo krótsze niż to z punktu nr 1 ale z doświadczenia wiem, że niektórzy zdecydowanie preferują taką formę zapamiętywania.

Przystępujemy w końcu do wygenerowania klucza plikowego – zaznaczamy odpowiednią opcję, klikamy „Utwórz…” aby wygenerować nowy klucz lub „Przeglądaj” aby skorzystać z już istniejącego pliku.

Pamiętaj! Tracąc ten plik, tracimy dostęp do naszej bazy. Należy więc pamiętać o odpowiednim zabezpieczeniu zarówno bazy jaki i klucza (kopia zapasowa to nieodzowny element naszej układanki!).

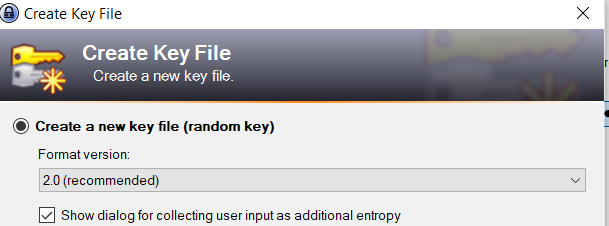

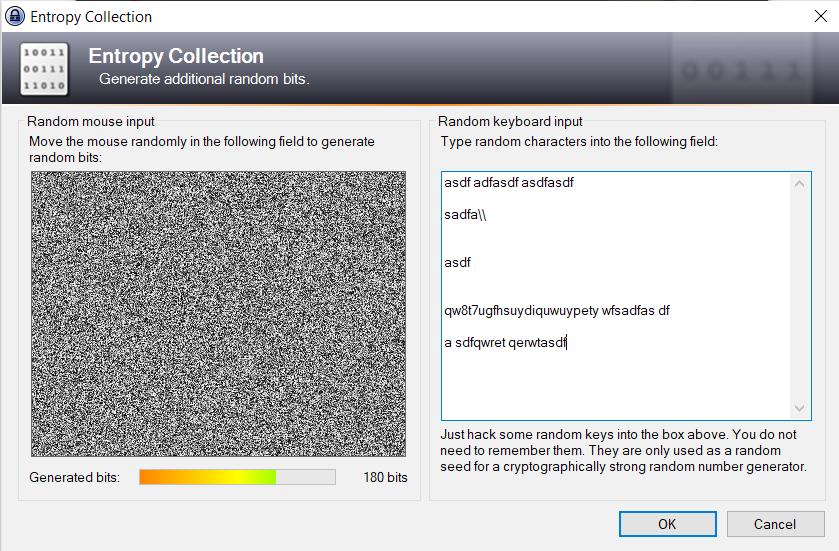

Jeśli zdecydujesz się na utworzenie specjalnego klucza, program będzie Cię wiódł przez kolejne opcje. Ja wybieram domyślne wartości (format zgodny z wersją 2.0, dodatkowe okno dialogowe zbierające dane od użytkownika w celu zwiększenia „losowości” wygenerowanych danych):

|  |

Na szczęście nie muszę pamiętać wprowadzonych tu wartości ani wykonanych ruchów myszą – chodzi o losowość – cokolwiek co w tym zakresie przyjdzie mi aktualnie do głowy i utrudni pracę osobie, która chciałaby odtworzyć strukturę pliku-klucza.

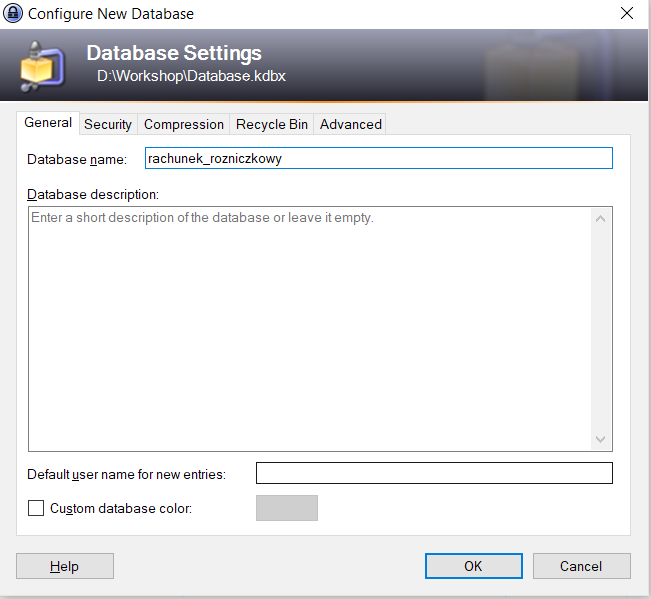

Zapisujemy stworzony plik i zaczynamy pilnować go jak oka w głowie. Następnie konfigurujemy naszą nowiutką bazę danych:

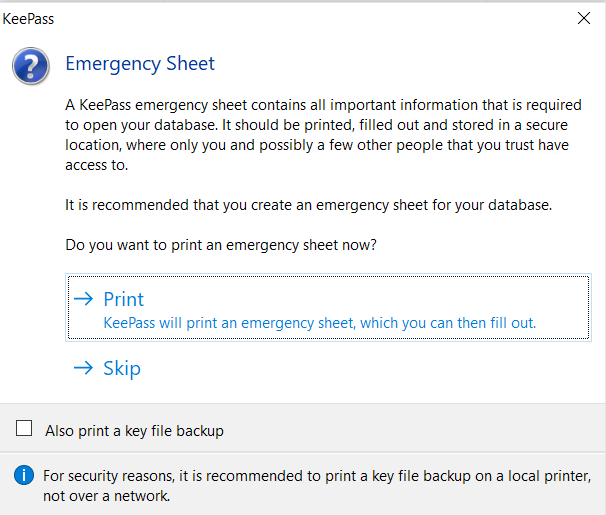

Zachęcam do zapoznania się szczególnie z zakładką Bezpieczeństwo, choć pozostawienie domyślnej konfiguracji także nie odbije się na nas negatywnie. Ostatnią opcją konfiguratora jest możliwość wydrukowania arkusza zawierającego krytyczne dane umożliwiające uzyskanie dostępu do naszej bazy (oraz ew. odtworzeniu klucza). Z jednej strony wydaje się to dość bezpieczną opcją, z drugiej jednak dane te to kolejny zasób, który mógłby wpaść w niepowołane ręce. Ja ten krok pomijam:

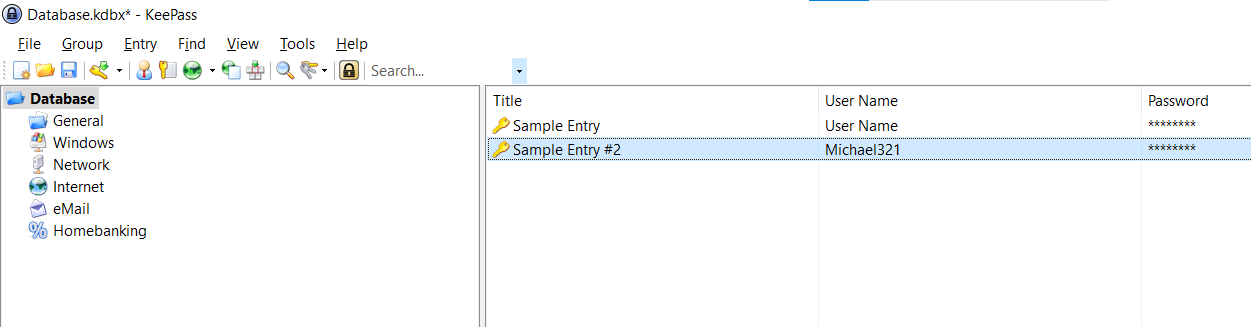

Baza danych jest już gotowa do wykonywania pierwszych zadań! Wypada ją jeszcze tylko zapisać (skrót CTRL-S, baza która została jakkolwiek zmodyfikowana, a zmiany nie zostały zapisane, będzie oznaczona znakiem * w górnym pasku):

Aby w pełni przygotować nasze środowisko do pracy zainstalujmy jeszcze aplikację KeePass2Android. Robimy to oczywiście tylko i wyłącznie przez Sklep Google:

Scenariusz 2 – instalujemy Google Drive na komputerze, przenosimy bazę danych do chmury, by można było z niej korzystać zarówno na komputerze jak i na smartfonie.

Uwaga: Każdy kolejny krok konfiguracji jest zależny od indywidualnej decyzji użytkownika. Instalując Dysk Google na swoim komputerze oraz logując się do niego wyrażamy zgodę na to, aby wszystkie zasoby które przechowujemy na naszym Dysku Google były dostępne tak, jak jest to opisane poniżej. Radzimy najpierw przeczytać ten opis do końca, a później, jeśli decydujemy się na takie rozwiązanie, wrócić do kroku pierwszego i odtworzyć kolejne kroki tego scenariusza.

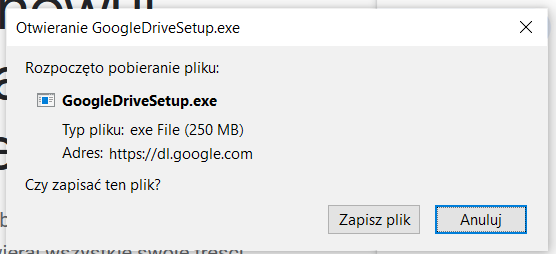

Krok 1. Z przeglądarki internetowej na naszym komputerze wchodzimy na stronę Dysku Google:

Zapisujemy plik na dysku, uruchamiamy, instalujemy i konfigurujemy naszą usługę Dysku Google:

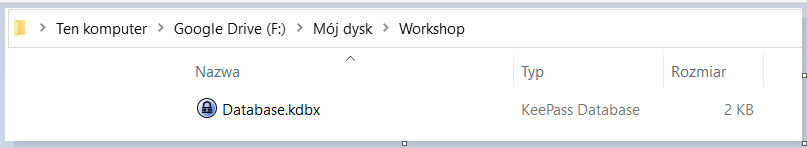

Krok 2. Po skutecznej instalacji w konfiguracji naszego komputera pojawi się nowy dysk o nazwie przypominającej „Google Drive”. Aby to sprawdzić wchodzimy na „Ten komputer”:

Krok 3. Przenosimy wcześniej utworzoną bazę do katalogu utworzonego na naszym Dysku Google:

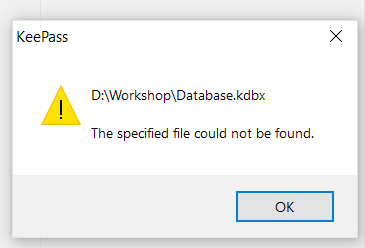

Krok 4. Uruchamiamy KeePass2, program komunikuje nam, że nie może znaleźć bazy danych tam, gdzie „widział ją” ostatnio:

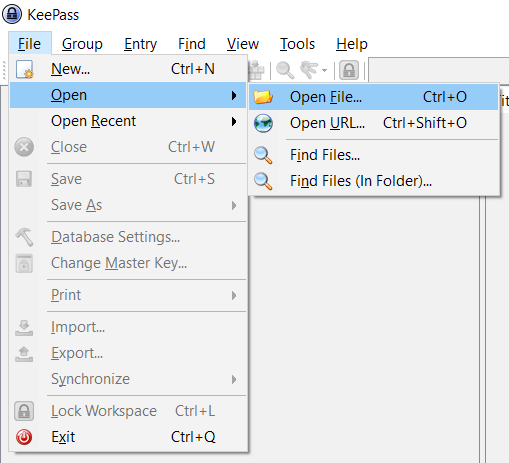

Klikamy „Ok”, następnie wybieramy opcję „Plik -> Otwórz -> Otwórz z pliku”:

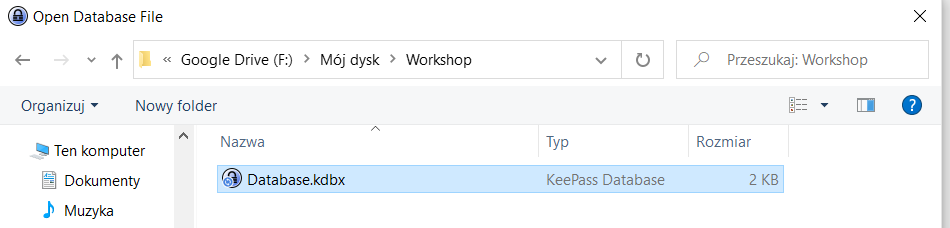

W końcu odnajdujemy naszą bazę danych w jej nowej lokalizacji…

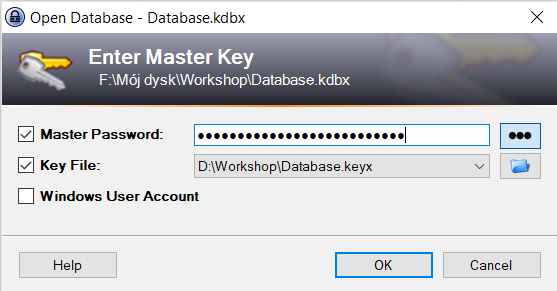

… i odszyfrowujemy jej zawartość podając hasło oraz wskazując nasz klucz plikowy:

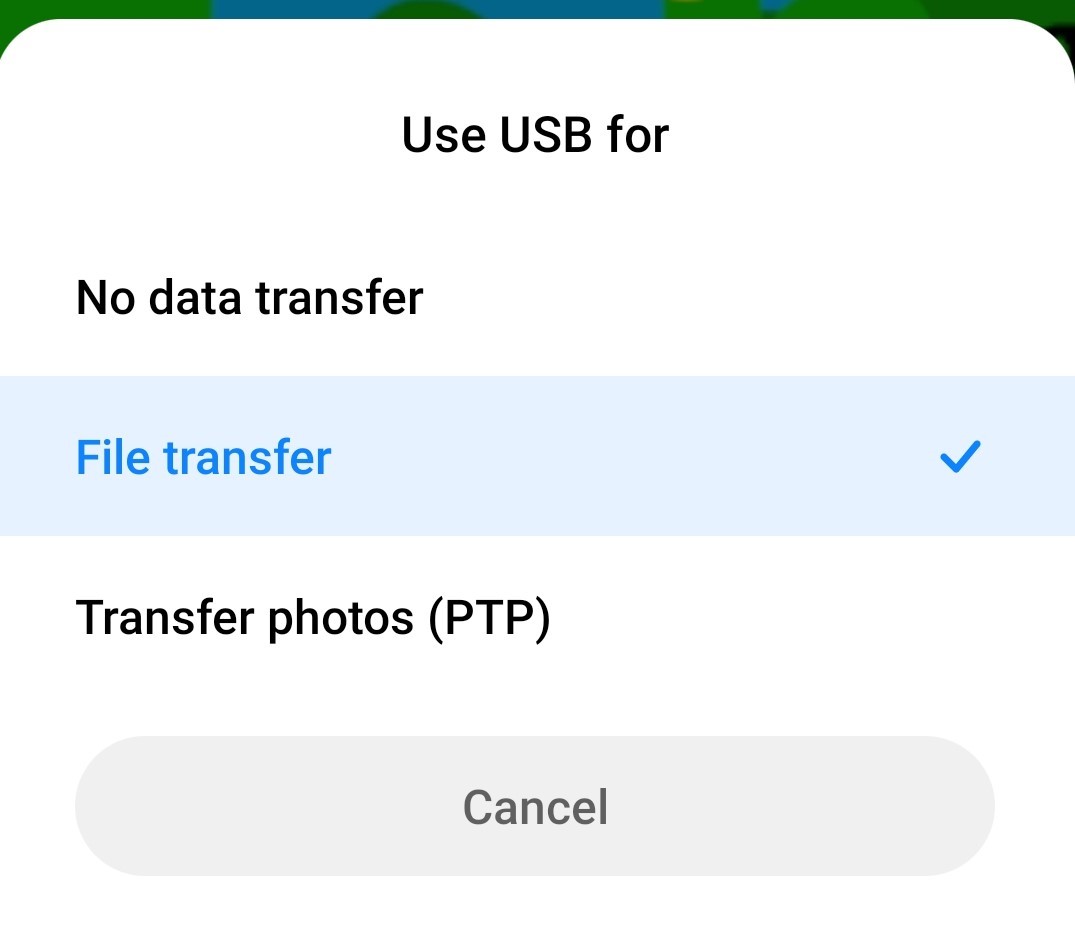

Krok 5. Uruchamiamy aplikację Keepass2Android na naszym telefonie, uprzednio przenosząc na ten sam telefon nasz klucz plikowy. Jako bezpieczniak nie robię tego przez chmurę (wszak plik ten to element zabezpieczenia zasobu który przechowujemy w tej samej chmurze) – po prostu podłączam telefon kablem USB do komputera i bezpośrednio kopiuję plik do pamięci telefonu:

Krok 6. Po uruchomieniu Keepass2Android wskazujemy gdzie program powinien szukać naszej bazy danych (Dysk Google, telefony z Androidem mają klienta tej usługi) oraz naszego pliku-klucza. Wpisujemy też – cóż zrobić? – nasze skomplikowane i długie hasło dostępu do bazy. Typem klucza głównego („Select master key type:”) będzie dla nas „hasło + plik klucza” („Password + Key file”).

Od tej pory wszelkie dane przechowywane w bazie danych będą dostępne zarówno na naszym komputerze jak i na smartfonie. Jeśli zaś na którymkolwiek z tych urządzeń zmodyfikujemy bazę (zmienimy wpis, dodamy nowy lub usuniemy dotychczasowy) i zapiszemy zmiany – bez potrzeby wykonywania kolejnych zabiegów synchronizacji będą one dostępne także na pozostałych urządzeniach korzystających z tej bazy. Pamiętajmy jednak, aby zapisywać zmiany oraz po zakończeniu korzystania z programu zamykać go, oraz – w wypadku urządzenia z systemem Android – blokować bazę danych. W przeciwnym wypadku możemy doprowadzić do rozsynchronizowania. Część rekordów zmodyfikowana na jednym z urządzeń nie będzie dostępna na pozostałych.

Scenariusz 3: Kopiowanie i wklejanie loginu i hasła w formularzu logowania.

Takie podejście ma swoje minusy. Kopiując odszyfrowane hasło de facto przenosimy je do schowka, do którego w określonych okolicznościach mogą mieć dostęp inne programy (np. aplikacje zdalnego dostępu lub złośliwe oprogramowanie). Rzecz jasna, jeśli na komputerze mamy zainstalowane złośliwe oprogramowanie to problem z wykradzionym hasłem będzie jednym z mniej poważnych, ale to już temat na osobny artykuł…

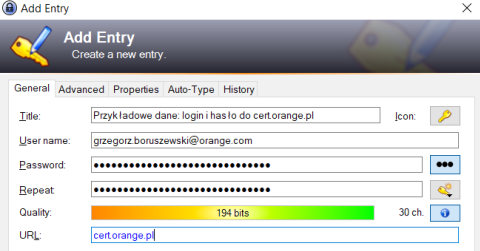

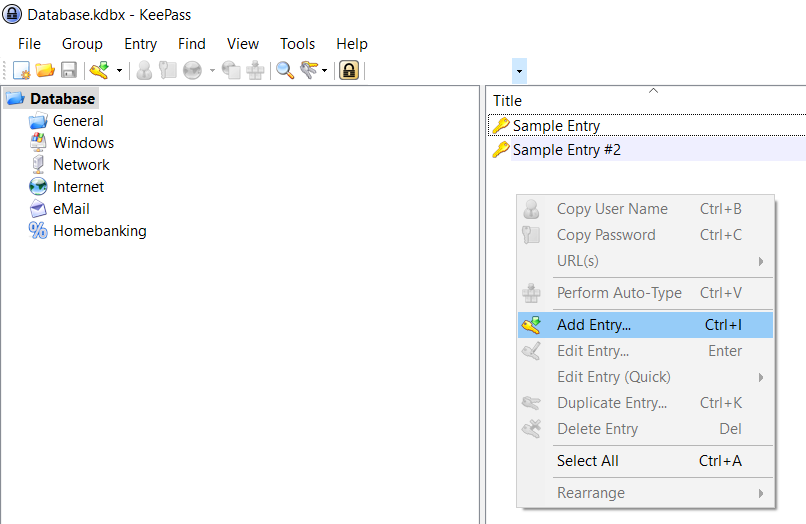

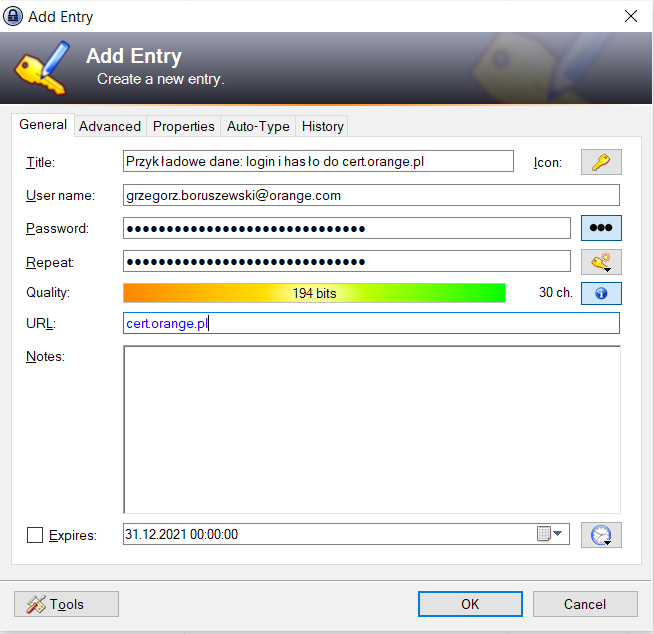

Krok 1. Na komputerze uruchamiamy KeePas i odszyfrowujemy bazę. Stwórzmy na początek jakiś rekord żeby w ogóle było co kopiować. Na potrzeby prezentacji wygenerujemy hasło do strony cert.orange.pl. W wolnym polu, po prawej stronie klikamy prawym przyciskiem myszy po czym wybieramy opcję „Dodaj wpis”. Możemy też skorzystać ze skrótu klawiszowego ctrl+I:

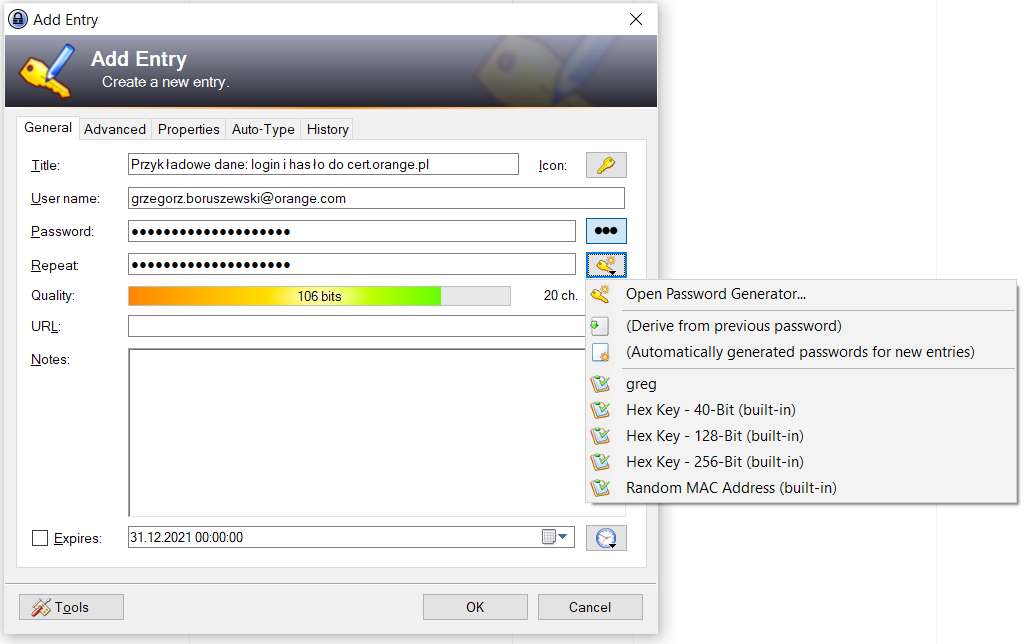

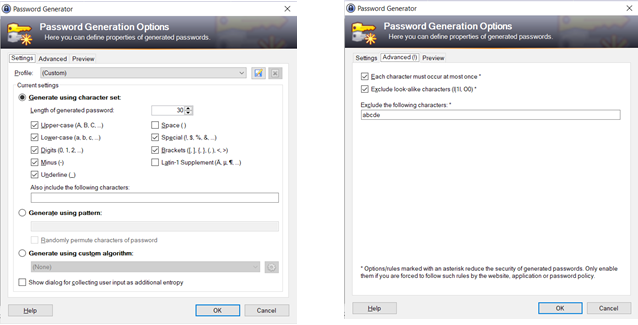

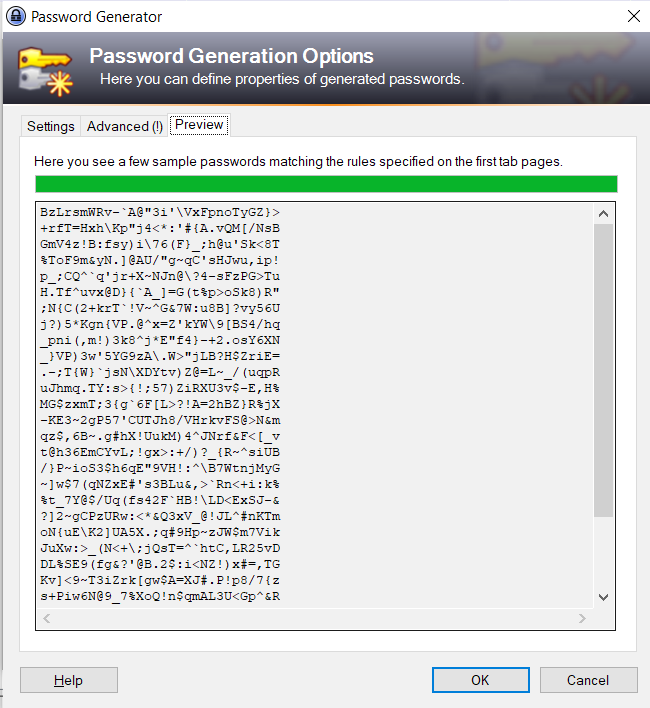

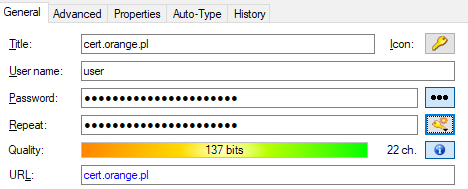

Krok 2: W polu „tytuł” wpisujemy nasz własny opis dla rekordu. Jako „nazwę użytkownika” wprowadzamy login. Aby wygenerować bezpieczne hasło klikamy w ikonę kluczyka i wybieramy opcję „Otwórz generator haseł…”:

Generator haseł to pomocna rzecz. Nie musimy sami wymyślać haseł, a one same mogą być wyjątkowo skomplikowane, bo przecież i tak nie musimy ich pamiętać! Możemy wybrać długość naszego hasła, wskazać z jakich typów znaków powinno się składać (małe litery, duże litery, cyfry, znak minus, znak podkreślenia, znak spacji, znaki specjalne, nawiasy, znaki dodatkowe spoza tradycyjnie dostępnych na naszej klawiaturze). Zakładka „zaawansowane” pozwala wymusić, aby każdy typ znaku pojawił się w haśle minimum raz oraz sprawić, że podobne do siebie znaki nie będą występować w tym samym haśle (np. zero i litera „O”, cyfra jeden oraz mała litera „l”). Możemy też sami wskazać jakich konkretnych znaków sobie nie życzymy. W końcu w zakładce „podgląd” możemy zobaczyć jak prezentują się wyrażenia pasujące do skonstruowanej przez nas definicji:

Krok 3. Wybieramy „Ok” i naszym oczom ukazuje się znana nam już kontrolka zawierająca m.in. pola „tytuł”, „nazwa użytkownika”, „hasło” oraz „url”. W polu „hasło” mamy już dostępne wygenerowane w poprzednim kroku hasło, oczywiście ukryte. Pozostaje nam jeszcze podać adres url pod którym odpowiednio skonfigurowany manager haseł będzie sam wypełniał nasze poufne dane – pod tym i tylko tym adresem!

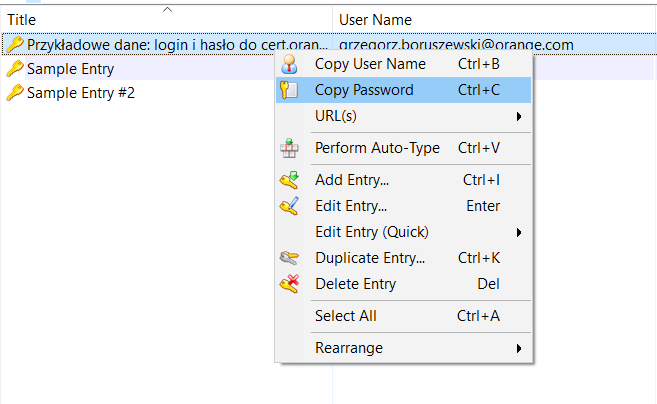

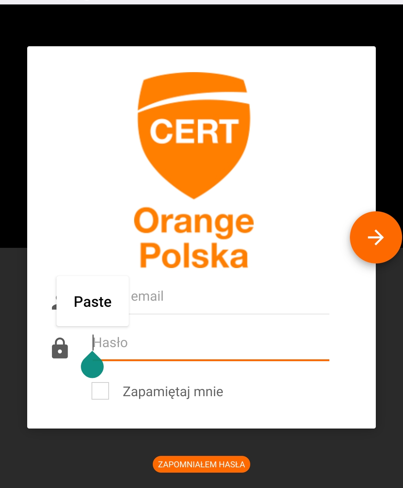

Krok 4. Ponownie wybieramy „OK” i zapisujemy bazę danych. Wchodzimy na wybraną stronę internetową i w momencie, gdy oczekuje ona podania hasła, przechodzimy do managera. Klikamy na wybranym rekordzie prawym przyciskiem myszy i wybieramy opcję „Kopiuj hasło” lub skrót CTRL-C. Następnie hasło wklejamy w odpowiednim miejscu panelu.

Krok 5. W przypadku telefonu komórkowego postępujemy analogicznie aż do momentu skopiowania hasła. Wtedy w Keepass2Android wybieramy rekord tak, aby wyświetlił nam się ekran zawierający login i hasło. Obok ukrytego hasła pojawią się trzy kropki. Wybieramy je i zaznaczamy opcję „Skopiuj do schowka”. Następnie przechodzimy do przeglądarki lub jakiejkolwiek aplikacji do której chcemy wprowadzić nasze hasło. Aktywujemy pole i przytrzymujemy je przez ok. 2 sekundy – aż do pojawienia się opcji „Wklej” („Paste”). Po wybraniu tej opcji nasze hasło zostanie automatycznie wklejone w wyznaczone pole.

Scenariusz 4 – Korzystamy z funkcji autouzupełniania na wskazanych przez nas stronach internetowych dzięki wybranym pluginom.

Aby skorzystać z możliwości automatycznego uzupełniania naszych loginów i haseł musimy posłużyć się dodatkowymi pluginami. KeePass, dzięki odpowiedniej konfiguracji rekordu oraz wybranym przez nas rozszerzeniom, zadba za nas, aby nasze dane nie zostały wprowadzone m.in. na stronie phishingowej.

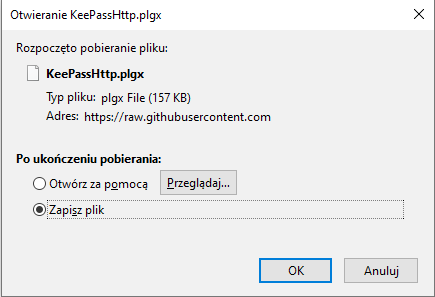

Krok 1. Pobieramy rozszerzenie KeePassHttp ze strony autora:

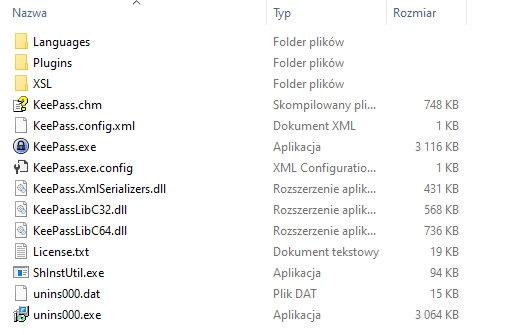

Krok 2. Pobrany plik umieszczamy w katalogu „plugins” – znajduje się on w miejscu, w którym wcześniej zainstalowaliśmy KeePass:

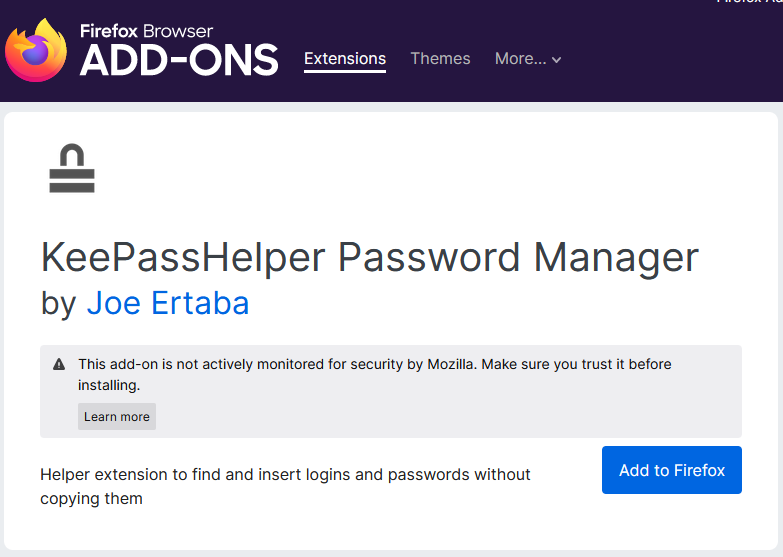

Krok 3. Na stronie Keepass.info znajdziemy linki do wersji pluginu KeePassHelper dla wybranej przez nas przeglądarki. Ja decyduję się na wersję dla przeglądarki Firefox:

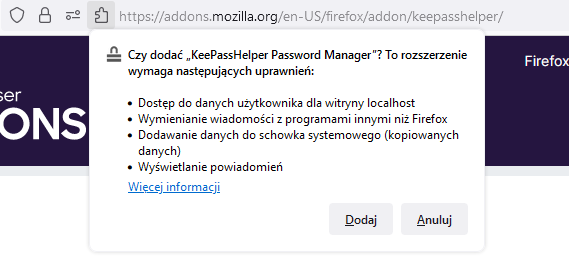

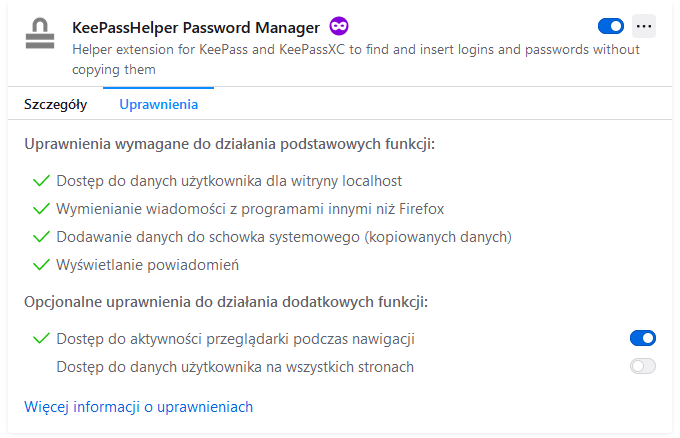

Zwróćmy uwagę, iż instalowany plugin zyskuje dostęp do danych ze schowka systemowego! Mając to na uwadze część z nas może zechcieć uzupełniać swoje dane poufne z wykorzystaniem opcji opisywanej w kolejnym scenariuszu.

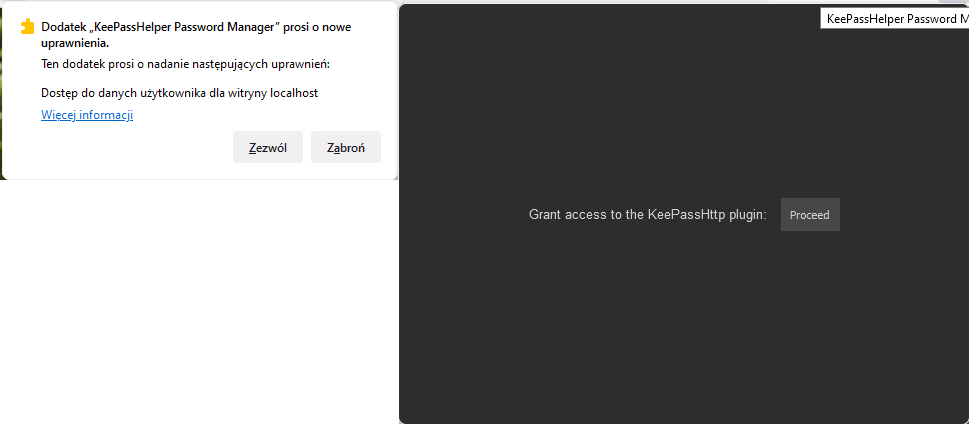

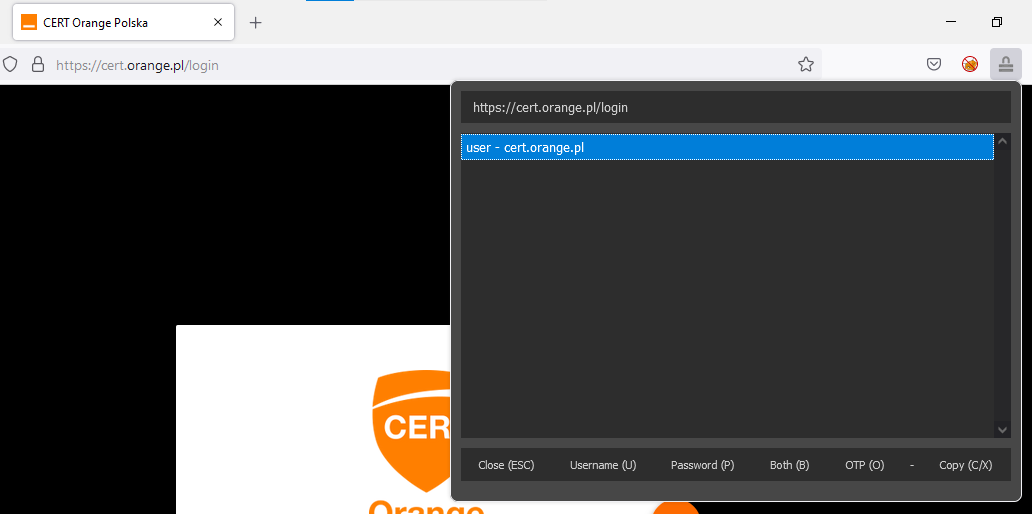

Krok 4: Restartujemy KeePass-a oraz przeglądarkę. Klikamy w ikonę nowo zainstalowanego pluginu w przeglądarce:

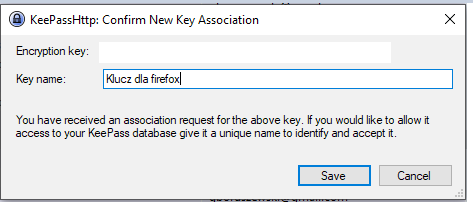

Wybieramy opcje „Proceed” oraz „Zezwól”. Jednocześnie KeePass zapyta nas czy chcemy zapisać unikatowy, wygenerowany specjalnie na potrzeby komunikacji z wybraną przeglądarką klucz dekodujący:

Klucz ten zapisujemy wybierając przycisk „Save”. Takie zestawienie (uprawnienia dostępu do danych użytkownika dla witryny localhost oraz klucz szyfrujący dla przeglądarki) pozwolą na bezpieczne wymienianie danych pomiędzy aplikacją KeePass a pluginem.

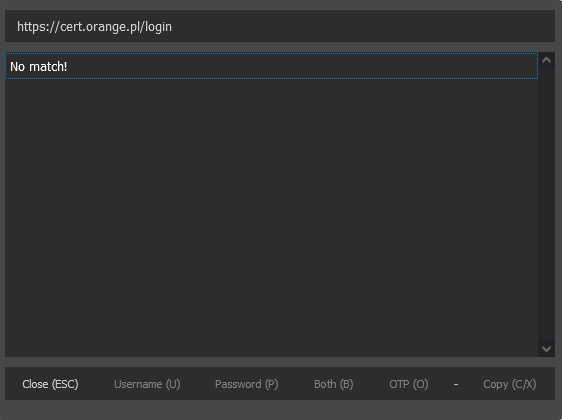

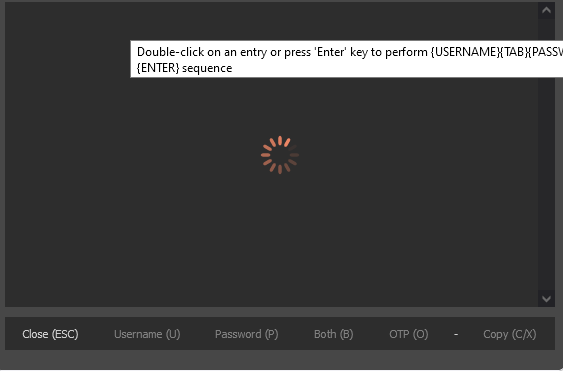

Krok 5: Wchodzimy na dowolną stronę logowania i ponownie klikamy na ikonę pluginu. Jeśli nie zostaną wykryte żadne pasujące ustawienia, otrzymamy następujący komunikat:

Co to jednak znaczy „pasujące ustawienia”? W każdym rekordzie zawierającym dane loginu i hasła, jak już wspominaliśmy, mamy też pole „URL”

Jeżeli wskazany w tym miejscu url pasuje do adresu na który weszliśmy lub zostaliśmy przekierowani to plugin powinien wskazać nam je w ten sposób:

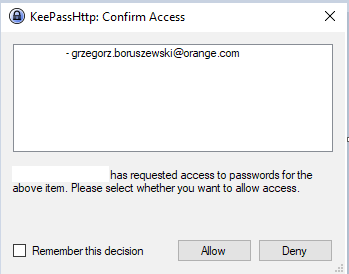

Jeśli wybraną stronę odwiedzamy po raz pierwszy od momentu utworzenia odpowiadającego jej rekordu w aplikacji KeePass zostaniemy dodatkowo poproszeni o wyrażenie zgodny na udostępnienie danych (zwróćmy uwagę na to, że w tle KeePass prosi nas o wykonanie akcji):

|  |

Wybieramy checkbox „Pamiętaj tę decyzję” oraz zatwierdzamy wybór przyciskiem „Zezwól”. Możemy już wrócić do naszej przeglądarki.

Klikamy dwukrotnie w pasujący rekord – jeśli wszystko odbyło się zgodnie z planem powinniśmy zostać zalogowani do naszej aplikacji.

Czasami plugin może potrzebować dodatkowej konfiguracji. Wtedy należy przejść do menu aplikacji firefox i wybrać opcję „Dodatki i motywy”. Po kliknięciu w „KeePass Helper Password Manager” wybieramy zakładkę „Uprawnienia”:

Scenariusz 5. Korzystamy z funkcji automatycznego wpisywania (bez przenoszenia do schowka), także przy tzw. haśle maskowanym (formularze logowania do banku, oczekujące podania jedynie kilku wybranych znaków naszego hasła).

To rozwiązanie wydaje się być w niektórych okolicznościach bezpieczniejsze niż poprzednie. Należy jednak zwrócić baczną uwagę gdzie dokładnie będziemy „autouzupełniać” nasze dane poufne. Może się wszak zdarzyć, że inne okienko stanie się aktywne bez naszego zaangażowania podczas gdy my będziemy pewni, że uzupełniamy dane we wskazanym przez nas polu. Może to prowadzić np. do wysłania danych w komunikatorze.

Krok 1. Przechodzimy na wybrany przez nas panel logowania. Nie potrzebujemy do tego żadnych dodatkowych pluginów!

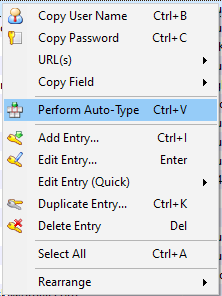

Krok 2. Przechodzimy do uruchomionego wcześniej KeePass. Pamiętamy, aby przechodzić pomiędzy aplikacjami, np. z użyciem kombinacji klawiszy „ALT+TAB”, bezpośrednio – nie uaktywniając „po drodze” żadnej innej aplikacji. KeePass musi wiedzieć do której aktywności ma „powrócić” aby uzupełnić wybrane przez nas dane. W programie KeePass klikamy prawym przyciskiem myszy wybrany przez nas rekord i wybieramy opcję „Wykonaj automatyczne wpisywanie”:

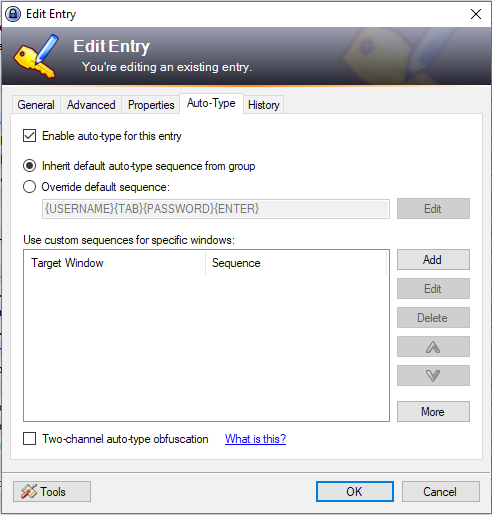

Po wybraniu tej opcji aplikacja wykona dokładnie to, co widnieje w konfiguracji wybranego rekordu, w zakładce „Auto-Uzupełnianie”:

Domyślna sekwencja to:

- wpisz to, co znajduje się w polu „Nazwa użytkownika”;

- zasymuluj wciśnięcie klawisza „Tab” (domyślnie – przejście do kolejnego pola formularza);

- wpisz to, co znajduje się w polu „Hasło”;

- wciśnij enter

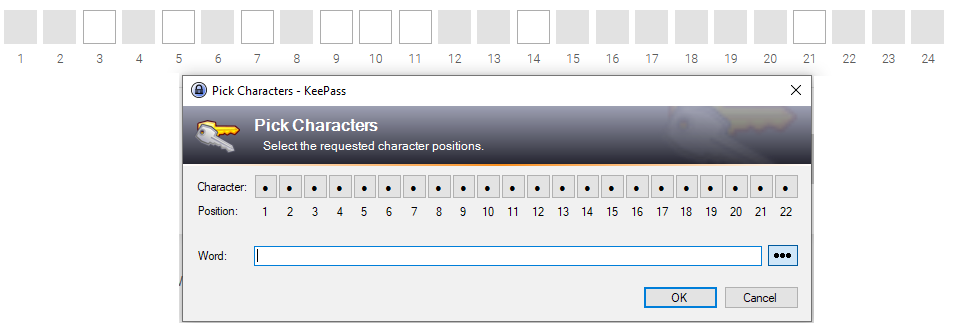

Oczywiście możemy to zachowanie modyfikować – zarówno zachowanie stosowane jako domyślne dla każdego pola przechowywanego w aplikacji jak i indywidualnie – dla wybranego rekordu. Najczęściej spotykaną modyfikacją jest usunięcie pola {ENTER} tak, aby samo „wysłanie” automatycznie uzupełnionego formularza nie miało miejsca. Dzięki temu mamy większą kontrolę nad tym co i kiedy wysyłamy – w wypadku omyłkowego wypełnienia nie wyślemy naszych poufnych danych (jeśli np. przez przypadek zostały wpisane do komunikatora zamiast w formularz logowania). Kolejną ciekawą opcją jest pole {PICKCHAIRS:password}. Dzięki takiej konfiguracji autouzupełniania możemy wybrać tylko te znaki z hasła, o które akurat prosi nas nieco bardziej skomplikowany, a charakterystyczny np. dla aplikacji bankowych, panel logowania:

I to tyle! Życzę miłej nauki i – jak zawsze – bądźcie bezpieczni! (i dbajcie o hasła)