Jak nie stać się… sprawcą ataku DRDoS?

Od kilku lat jednymi z najczęściej występujących rodzajów wolumetrycznych ataków DDoS (Distributed Denial of Service, rozproszona odmowa dostępu) są ataki wykorzystujące technikę wzmocnionego odbicia (ang. reflective amplification), oparte na protokołach UDP (m.in. DNS/53, NTP/123, SNMP/161, CHARGEN/19, SSDP/1900, TFTP/69, LDAP/389, MS SQL/1434 czy Memcached/11211). Ich główną cechą jest to, iż umożliwiają wysyłanie odpowiedzi o rozmiarze wielokrotnie przekraczającym rozmiar zapytania. Dlatego bywają też określane jako Distributed Reflected Denial of Service (DRDoS).

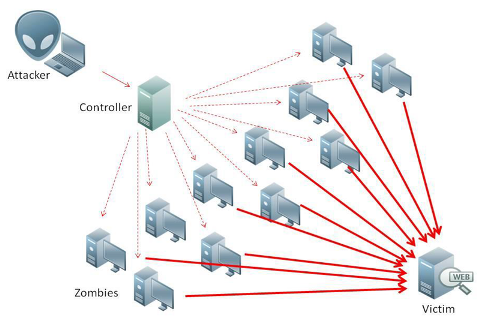

Na czym polega atak DRDoS?

Przestępcy wysyłają do podatnych urządzeń sieciowych/serwerów pakiety ze sfałszowanym adresem IP nadawcy (będącego faktyczną ofiarą ataku). W kolejnym kroku serwery generują odpowiedzi do „źródłowego” IP, zalewając je znaczną ilością odpowiedzi. Do tego momentu mamy do czynienia ze zwykłym DDoS. W opisywanym przypadku istotnym elementem jest bowiem współczynnik amplifikacji (wzmocnienia), który przy niektórych protokołach, np. Memcached, może przekraczać nawet 50 000 (co oznacza, że odpowiedź jest 50 tys. razy większa od wygenerowanego zapytania, przykładowo wysyłając 20-bitowe zapytanie uzyskujemy „ważącą” niemal kilobajt odpowiedź).

Użycie techniki wzmocnionego odbicia pozwala znacząco (nawet do 50 tys. razy w przypadku usługi Memchached) zwiększyć siłę ataku przy zachowaniu nawet relatywnie niskich zasobów atakującego. Tym samym przeprowadzenie efektywnego ataku nie wymaga wyjątkowo dużego botnetu – często wystarczy lista podatnych urządzeń/serwerów i proste skrypty. Przestępcy, w miarę łatania poszczególnych usług nieprzerwanie poszukują nowych rozwiązań.

Czym skutkuje wykorzystywanie podatnego urządzenia w atakach DRDoS?

Wykorzystywanie podatnego urządzenia w atakach DRDoS, czyli bycie jednym ze źródeł ataku DDoS, skutkuje przede wszystkim nadmiernym obciążeniem tego urządzenia i sieci, w której się znajduje. W konsekwencji może to ograniczyć, bądź uniemożliwić, korzystanie z internetu jej użytkownikom. Utrudnienia te mogą także występować niezależnie od wykorzystywania podatnego urządzenia, tj. nawet wtedy, gdy nie generuje ono ruchu. To dlatego, że efektem przeprowadzania (bez naszej wiedzy oczywiście) ataków zazwyczaj będzie również obniżenie reputacji adresu/klasy adresowej i w efekcie administratorzy będą blokować przychodzący z niej ruch. Pamiętajmy też, że w skrajnych przypadkach udział w generowaniu ataków mających na celu utrudnienie, bądź uniemożliwienie dostępności atakowanych zasobów, naraża właściciela urządzenia na odpowiedzialność prawną.

Jak sprawdzić, czy urządzenie jest podatne na ataki DRDoS?

W przypadku podejrzenia, że urządzenie może być wykorzystywane do generowania ataków DRDoS, należy przede wszystkim sprawdzić poprawność konfiguracji urządzenia/uruchomionej usługi. Robimy to w szczególności na zaporze sieciowej pod kątem generowania podejrzanego ruchu (np. wyjątkowo dużej ilości odpowiedzi z usługi DNS/53 w kierunku konkretnego adresu IP) oraz dostępu użytkowników nieautoryzowanych (czy usługa jest otwarta dla wszystkich z internetu). Fakt istnienia podatności urządzenia dostępnego pod konkretnym adresem IP można także sprawdzić w sieci, korzystając np. z poniższych serwisów:

- https://www.shodan.io/

- http://openresolver.com/

- http://openresolverproject.org/

- http://openntpproject.org/

Co zrobić, aby nie uczestniczyć w atakach DRDoS?

By ograniczyć ryzyko używania naszego urządzenia w atakach DRDoS należy przede wszystkim:

- wyłączyć nieużywane usługi

- usług niezbędnych nie udostępniać wszystkim użytkownikom (np. zablokować dostęp do niej z internetu na zaporze sieciowej)

- regularnie aktualizować używane oprogramowanie

- sprawdzać poprawność konfiguracji oprogramowania, w tym zabezpieczeń (np. korzystać z możliwie najnowszej wersji protokołu)

- wszędzie, gdzie jest to konieczne, stosować niezbędne zabezpieczenia (w tym bezpieczne hasła dostępu i inne rozwiązania uwierzytelniające)

Grafika: Nasanbuyn/Wikimedia Commons na licencji Creative Commons Attribution-Share Alike 4.0 International