Jak nie stracić naszego konta?

Interesujące dane znalazły się w opublikowanych niedawno na blogu Naked Security wynikach badań przeprowadzonych przez Uniwersytet Kalifornijski w Berkeley. Naukowcy szukali po całej sieci baz danych z wykradzionymi hasłami, by poddać je analizie, również pod kątem tego w jaki sposób wpadły w ręce przestępców. Wyniki? Najciekawszy wydaje się fakt, iż spośród zbadanych rekordów zaledwie 0,6 procenta zostało zdobytych dzięki atakom phishingowym! W liczbach bezwzględnych te 0,6% to jednak wciąż niemal 12,5 miliona haseł. Skąd zatem reszta? Ponad 99%, 1,9 miliarda haseł, to bazy wykradzione bezpośrednio od firm, czy z aplikacji, zaś pozostałe 4 setne procenta, przekładające się na dane 788 tysięcy osób, to efekt działania keyloggerów.

Co to znaczy? Przede wszystkim potwierdza, że nie ma czegoś takiego jak wystarczające wydatki na bezpieczeństwo, a problemy w tym zakresie mogą się zdarzyć niezależnie od wielkości firmy. Nie świadczy jednak o tym, że ryzyka związane z phishingiem należy bagatelizować – wręcz przeciwnie! Przyglądając się bowiem podczas dalszych prac odkrytym w badanej grupie 751 tysiącom konto Gmail, okazało się, że stanowili oni zaledwie 7 procent wycieków z wykradzionych baz danych, ale aż 1/4 ofiar phishingu! Różnice związane z ryzykiem ponownego wykorzystania danych logowania do konta firmowego i prywatnego Gmaila są oczywiste. Firmowe dobre praktyki (a najczęściej regulaminy) zabraniają, bądź stanowczo nie zalecają używania służbowego adresu w celach prywatnych, zaś hasła w dużych firmach zazwyczaj muszą być zmieniane co 30 dni. Gmail natomiast… Cóż, można postawić dolary (albo i bitcoiny) przeciwko orzechom, że odsetek użytkowników zmieniających co 30 dni hasła do prywatnego maila nawet nie zbliża się do opisanego na początku 0,6 procenta.

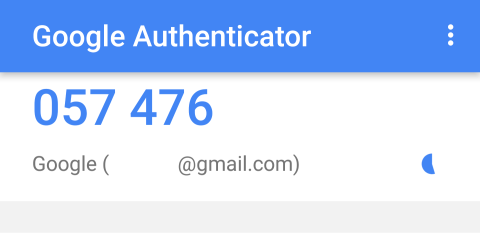

Co zatem zrobić? Jeśli nie chcemy zmieniać przyzwyczajeń na pewno trzeba włączyć uwierzytelnianie dwuskładnikowe (2 Factor Authentication, 2FA). W takiej sytuacji przy zalogowaniu na nowym urządzeniu nawet po wpisaniu poprawnego hasła system poprosi nas o wpisanie sześciocyfrowego, zmieniającego się co minutę kodu (w przypadku konta Google można również autoryzować się potwierdzając logowanie na telefonie komórkowym). Informacje dotyczące włączania 2FA znajdziecie na stronie Google. Regularnie aktualizowaną listę stron wspierających uwierzytelnianie dwuskładnikowe znajdziecie tutaj – jeśli w rubryce Software Token znajduje się „ptaszek”, z dużym prawdopodobieństwem będziecie mogli użyć najpopularniejszego Google Authenticatora.