Klucz sprzętowy do 2FA: plusy, minusy, do czego go używać i jak skonfigurować?

Uwierzytelnianie dwuskładnikowe w dzisiejszych czasach wydaje się być oczywistym elementem zabezpieczenia dostępu do internetowego konta. O ile SMS autoryzacyjne czy aplikacje ze zmieniającymi się co 30 sekund kodami powoli zyskują popularność, jedynie drobny ułamek internautów używa kluczy sprzętowych.

O innych metodach uwierzytelniania dwuskładnikowego przeczytasz na Blogu Orange Polska.

Tymczasem to rozwiązanie, początkowo uważane za fanaberię „bezpieczniaków”, z wysokim progiem wejścia, przez ostatnie lata stało się znacznie dostępniejsze. A co równie ważne – jest zdecydowanie najbezpieczniejsze. Spróbujmy je zatem „oswoić”.

Czym jest klucz sprzętowy do 2FA?

Na początku warto zaznaczyć dlaczego w dalszej części tekstu będziemy się posługiwać zamiennie określeniami „klucz sprzętowy” i „YubiKey”? Do konkretnego rozwiązania nawiązujemy dlatego, że przez lata to ono stało się synonimem klucza sprzętowego, ze względu na dostępność, transparentność rozwiązań, a przede wszystkim wspominany wyżej fakt zaimplementowania go (nie tylko) przez największych na rynku IT.

Wróćmy więc do pytania ze śródtytułu. Nie ma co wyważać otwartych drzwi – do definicji można posłużyć się opisem z Wikipedii:

YubiKey to urządzenie do uwierzytelniania sprzętowego do komputerów, sieci i serwisów online. Wspiera hasła jednorazowe, kryptografię klucza publicznego (PKI) a także protokołu uwierzytelniania U2F i FIDO2. YubiKey pozwala na bezpieczne zalogowanie do serwisu przy użyciu generowanego przezeń hasła jednorazowego lub używając wygenerowanej przez urządzenie pary kluczy publicznego i prywatnego. Umożliwia także przechowywanie haseł statycznych dla serwisów, które nie wspierają haseł jednorazowych. Firmy takie jak Google, Amazon, Microsoft, Twitter, czy Facebook pozwalają na użycie YubiKeya zarówno przez pracowników, jak i użytkowników końcowych.

Jak działa klucz sprzętowy? To zależy od użytkownika. Zwykły internauta może po prostu włożyć go do komputera/zbliżyć do NFC w telefonie, podczas gdy power-user, sięgając po przeznaczoną dla rozwiązania aplikację, wyciśnie z urządzenia wszystko, co ono potrafi.

Klucz sprzętowy – instrukcja dla „zwykłego” internauty

Dałeś/aś się przekonać, dotarł do Ciebie właśnie blister z kluczem. Co z nim zrobić?

- Wyjąć z opakowania

- Uruchomić serwis, który chcemy dodatkowo zabezpieczyć

- szczegółowe linki do ustawień 2FA najpopularniejszych serwisów znajdziesz poniżej

- Włączyć uwierzytelnianie dwuskładnikowe przy użyciu klucza sprzętowego

- Umieścić klucz w gnieździe USB komputera

- Gdy pojawi się monit, dotknąć strefy dotykowej klucza

- niektóre z serwisów wymagają dodatkowo wygenerowania kodu PIN

- Przy kolejnym logowaniu przy pojawieniu się monitu włożyć klucz i dotknąć strefy dotykowej / zbliżyć do NFC w telefonie

Nie wygląda na trudne, prawda? Możecie nam uwierzyć, że obawy, jakoby miało to być urządzenie, wymagające rozbudowanej wiedzy, nie mają nic wspólnego z prawdą. To sprzęt działający zgodnie z zasadą plug&play, a jedyne wymagania, które stawia użytkownikowi, to umiejętność umieszczenia go w gnieździe USB, gdy poprosi o to serwis oraz dotknięcie klucza w odpowiedzi na monit.

Klucz sprzętowy w rękach power-usera

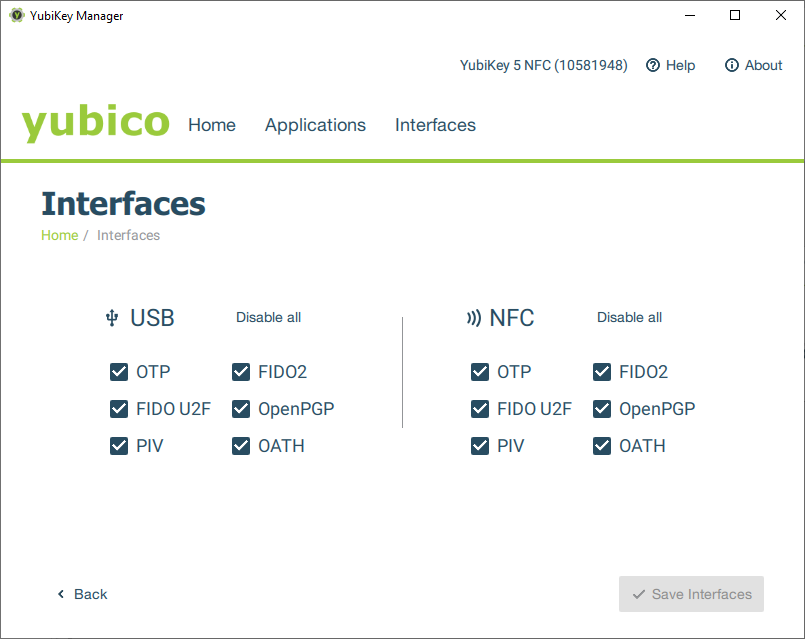

Jeśli klucz trafi do rąk użytkownika, który może wykorzystać pełnię jego możliwości, okazuje się, że mamy do czynienia z prawdziwym autoryzacyjnym „kombajnem”. Możemy np. zabezpieczyć na dwa sposoby dostęp do menedżera haseł, nie tylko zapisując na YubiKeyu bardzo długie i losowe hasło główne, ale też dodatkowo włączyć uwierzytelnianie challenge-response. Wtedy nawet w sytuacji, gdy jakimś cudem ktoś podsłucha/odczyta nasze hasło, bez fizycznego dostępu do klucza nie rozszyfruje bazy menedżera haseł. Klucz sprzętowy w rozbudowanej wersji pozwala nawet na wgranie certyfikatu kryptograficznego (np. do podpisywania, czy szyfrowania poczty), co pozwala ograniczyć ilość używanych (i możliwych do zgubienia) urządzeń. Pełną listę interfejsów, wspieranych przez urządzenie możecie zobaczyć poniżej:

Klucz sprzętowy – plusy i minusy

Rozwiązanie bez minusów? Nie. Nie ma takich. W naszej opinii kluczowe są trzy. Z jedną można sobie poradzić łatwo, z drugą nieco trudniej, a trzecią trzeba po prostu zaakceptować.

Ta pierwsza to konieczność zmiany przyzwyczajeń. To nie będzie już zwykłe zalogowanie, ani nawet wpisanie kodu z aplikacji. Tutaj dochodzi dodatkowa konieczność podłączenia fizycznego urządzenia. I w tym momencie pojawia się drugi minus – jeśli coś jest fizyczne i małe, to można to… zgubić. Z jednej strony rozwiązanie tego problemu jest proste (i zdecydowanie zalecane). Zamiast jednego klucza kupić dwa, do aplikacji/systemów dodawać oba, po czym drugi schować do szuflady. I wyjmować tylko, gdy zdarzy się pech i zgubimy główny. Rzecz w tym, że tu pojawia się problem – nomen omen – kluczowy. Zakup fizycznego urządzenia to konieczność wydania pieniędzy, w tym przypadku od 25 (taki wystarczy dla zwykłego użytkownika) do nawet 95€ (choć wersja za 55€ jest wystarczająca) za jedno urządzenie (acz jako klucz „do szuflady” może służyć ten najtańszy, z podstawowymi możliwościami).

Plusy? Znaczny wzrost bezpieczeństwa naszych danych. Odporność na socjotechnikę (nawet jeśli niefrasobliwie wpiszemy login, czy hasło, użycie klucza nie będzie możliwe na stronie podszywającej się pod autentyczną). Wielofunkcyjność w wersjach bardziej rozbudowanych. No i kwestie stricte techniczne – wodoodporność, brak baterii i ruchomych elementów, a w efekcie wytrzymałość. W kwestii tego ostatniego, historia zna przypadki, gdy klucz zjadł pies, a gdy ten – hmmm – „wrócił”, po odpowiednich zabiegach higienicznych dało się go używać.

Jak uruchomić 2FA z kluczem w popularnych serwisach?

- Google – https://myaccount.google.com/signinoptions/two-step-verification

- Microsoft – https://account.live.com/proofs/manage/

- Facebook – https://www.facebook.com/security/2fac/settings/

- Twitter – https://twitter.com/settings/account/login_verification

Na każdej z tych stron należy odnaleźć opcję „klucz bezpieczeństwa”/„security key” i kontynuować konfigurację zgodnie z zaleceniami.

Pełną, uzupełnianą na bieżąco listę serwisów, obsługiwanych przez YubiKey, znajdziesz na https://www.yubico.com/works-with-yubikey/catalog/?sort=popular.

Gdzie używać klucza sprzętowego?

Czy klucza sprzętowego powinno się używać w każdym serwisie? W naszej opinii wszędzie tam gdzie się da, a już na pewno w serwisach, gdzie używamy danych wrażliwych, bądź utrata dostępu do nich wiązałaby się dla nas z ryzykiem dużych strat, niekoniecznie finansowych. Cztery wymienione powyżej – jeśli z nich korzystacie – wydają się być absolutnym minimum. Oczywistym serwisem do tego typu zabezpieczenia wydaje się być każdy bank, jednak na razie w Polsce z klucza sprzętowego można korzystać tylko w ING (brawo!). Tego typu rozwiązanie to pod względem technicznym najlepszy sposób na ochronienie naszych danych przed zakusami sieciowych przestępców.

Załóżmy że zacząłem używać klucza, ale jestem idiotą, albo pechowcem który go stracił (lub przepadły oba, zdarzenie typu pożar, wypadek drogowy itp.

Czy istnieje jakikolwiek sposób na pozyskanie duplikatu klucza, lub wycofanie autoryzacji kluczem z serwisów? Czy w takiej sytuacji muszę pożegnać się ze starymi kontami i wszystkim co na nich było?

Rozwiązanie z dwoma kluczami nie pomoże w sytuacji jeśli zdarzenie losowe zniszczy oba jednocześnie

Twitter ma np. możliwość wygenerowania dodatkowego jednorazowego klucza, który po jednokrotnym użyciu traci ważność. Fakt, ryzyko utraty obu jakieś tam jest, ale myślę, że to pomijalny poziom. Ofiara musiałaby np.

tego samego dnia

zgubić klucz, który nosi ze sobą i mieć pożar w domu, gdzie trzyma drugi.