Krótka droga od cracka do Lumma Stealera

Lumma Stealer, opisywana całkiem niedawno na naszych łamach przez Julię Jancelewicz, to jedno z najpopularniejszych zagrożeń w polskiej sieci. Jak łatwo paść jego ofiarą? Bardzo łatwo.

Bardzo często zaczyna się od gry. W przytoczonym przypadku – Stellaris, opisywanej jako gra łącząca gatunki 4X oraz grand strategy wargame. Jako, że coraz częściej bazowa gra nie daje tyle zabawy, ile byśmy chcieli, a dodatki (DLC) dodają nie tylko więcej czasu grania, ale też… spory zastrzyk pieniędzy dla developera. Nic więc dziwnego, że na „odblokowane DLC” nigdy nie zabraknie popytu.

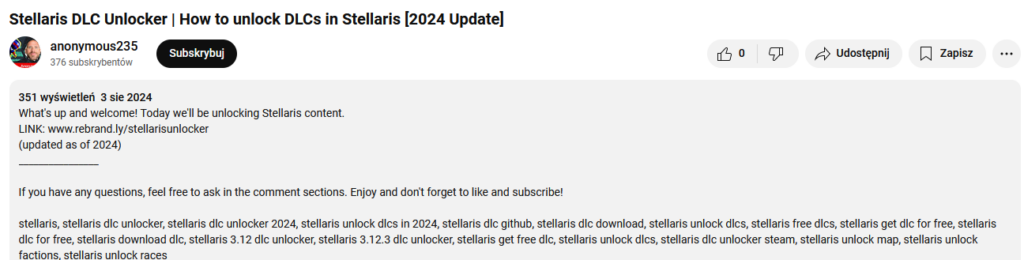

Źródłem, od którego rozpoczyna się proces, kończący się infekcją jest serwis YouTube. O najpopularniejszej platformie wideo jako wektorze ataku pisaliśmy już trzy lata temu. Mimo, iż minęło tyle czasu, schemat się nie zmienił. Do infekcji wystarczy kilka kliknięć! A co się może stać, gdy już do niej dojdzie? To odsyłamy do wspominanego na początku artykułu Julii, która wszystko szczegółowo wyjaśniła.

Jak dać się zainfekować – poradnik obrazkowy dla Lumma Stealer

Oprócz szczegółowej instrukcji w filmie „How to unlock DLCs in Stellaris [2024 Update]”, sugerującej, że to co ściągną, naprawdę pomoże im odblokować płatną zawartość, zainteresowani też znajdą bezpośredniego linka do poszukiwanego programu.

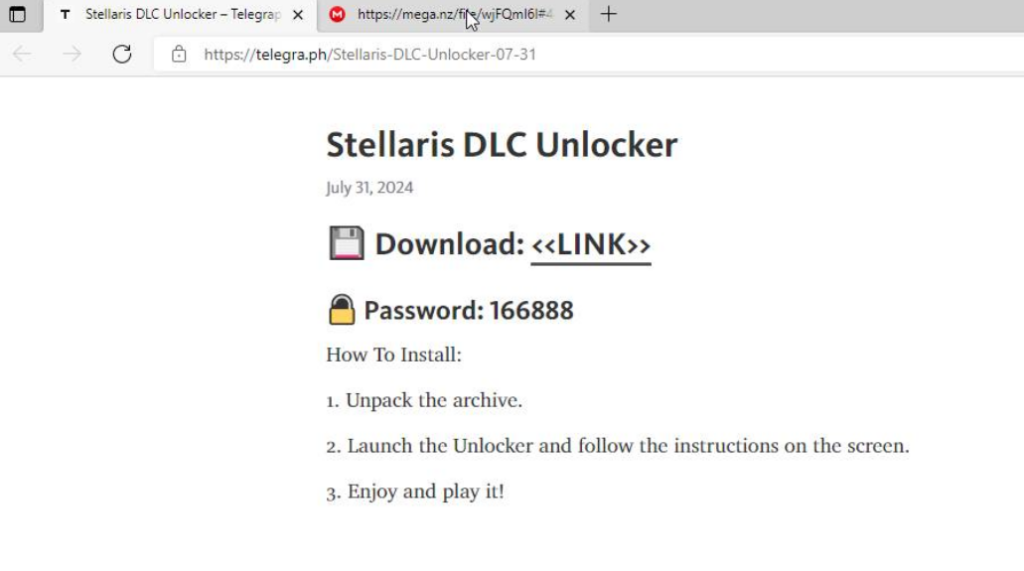

Link schowany pod skracaczem docelowo prowadzi do witryny hxxp://telegra[.]ph/Stellaris-DLC-Unlocker-07-31.

Tu już widzimy przynajmniej dwie czerwone flagi. Link do archiwum z rzekomym unlockerem (gdzie rzecz jasna czeka Lumma), a przede wszystkim – hasło. Jeśli nie wiecie, czemu w takich sytuacjach mamy do czynienia z zaszyfrowanymi archiwami: to uniemożliwia przetestowanie schowanego w nich pliku pod kątem wirusów.

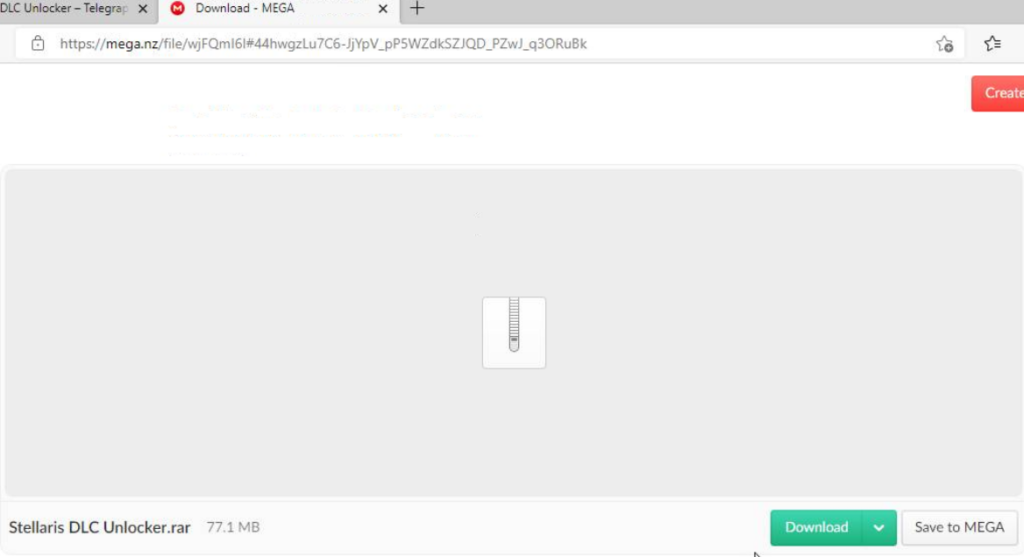

Czy kolejną czerwoną flagą jest fakt, że docelową lokacją (złośliwego) pliku jest serwis Mega? To akurat nie. W końcu mówimy o treściach pirackich, więc ciężko się spodziewać, że będą hostowane na poświęconych im oficjalnych stronach.

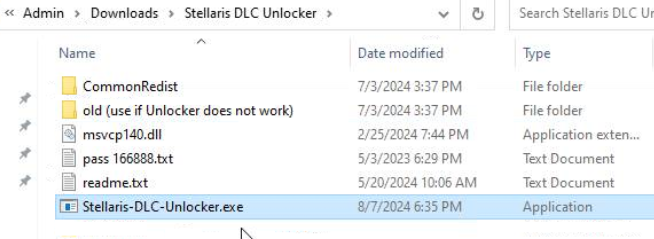

Po rozpakowaniu folder wygląda tak:

Czy instalacja programu odblokuje DLC w Stellaris? Tego nie wiemy, ale na pewno zainstaluje na komputerze ofiary Lumma Stealer. Szczegóły, dotyczące tej konkretnej próbki, znajdziecie w serwisie VirusTotal.

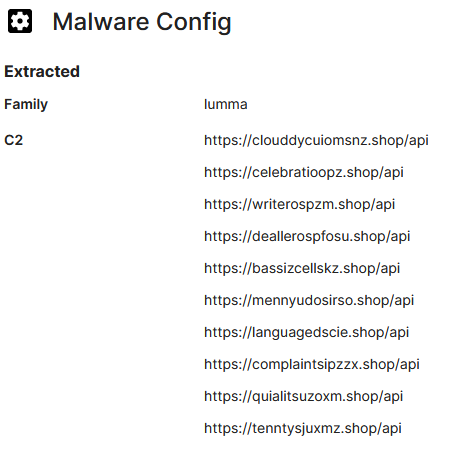

A listę powiązanych serwerów Command&Control – poniżej: