Na froncie haseł – (niestety) bez zmian

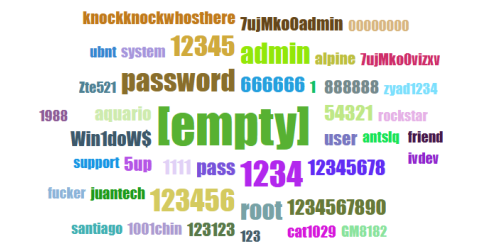

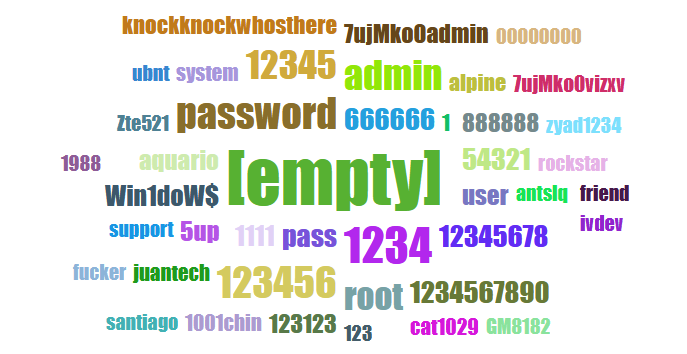

Najlepsze hasło to… hasło puste. Czy raczej w tym przypadku należałoby powiedzieć „najpopularniejsze”. W statystykach z naszych honeypotów, dotyczących prób złamania haseł to właśnie pozycja [EMPTY] dominuje.

Wczoraj na blogu Orange Polska pisaliśmy gościnnie o politykach haseł, na koniec tygodnia, w nieco luźniejszej atmosferze, przyjrzeliśmy się jakie ciągi znaków są najczęściej używane przez atakujących. A skoro przez nich, to można założyć, że to wciąż najpopularniejsze hasła w wykradanych bazach.

Skąd [EMPTY]? Tu akurat wyjaśnienie jest proste. W ostatnim tygodniu gros ataków na nasze honeypoty dotyczyło MS SQL. Tam przy instalacji automatycznie ustawiany jest użytkownik „sa” i właśnie puste hasło. A jaki login był najpopularniejszy? No właśnie, zgadliście.

A co z pozostałymi? Cóż, jeśli to ma być odzwierciedlenie haseł użytkowników, to mogą tylko opaść nam ręce.

Wszystkie możliwe wersje ciągu następujących po sobie cyfr (naprawdę, 10 cyfr od 1 do 0 nie czyni hasła bezpieczniejszym), poza tym oczywiście password, support, user, admin, root i system. Skąd Zte521? To domyślne hasło do konta root serii modemów ZTE (i dowód na to, że zmiana defaultowych poświadczeń zawsze jest dobrym pomysłem). A 7ujMko0? To nieco „nowocześniejsza” wersja qazWsx – sami zajrzyjcie na klawiaturę 🙂 A co łączy pozostałe hasła? Cóż – to, że wszystkie są łatwe i proste do złamania. Nas rozbawiło szczególnie knockknockwhosthere – z jednej strony złamanie takiego hasła zajęłoby niemal 8,7 mln lat. Ale to metodą brute force, a poza tym, skoro znalazło się na tej liście, być może jest gdzieś używane jako domyślne?

O ile jesteśmy w stanie zrozumieć, że coraz to nowsze socjotechniczne pomysły przestępców powodują, że na dobry phishing można złapać naprawdę niezłego fachowca, ale hasła? Po tylu latach ciągłego, uporczywego wyjaśniania, JAK powinno wyglądać hasło?!

Spójrzcie, czy na tej liście jest Wasze hasło, albo któreś z nich jest do Waszego bliźniaczo podobne. Jeśli tak – wiecie co robić.

Spokojnego (i bezpiecznego) weekendu!