Nie ufaj każdemu Call Center

Mamy wrażenie, że regularnie powtarzamy ten zwrot, ale naprawdę cyberprzestępcy nie marnują czasu. Ich nowy pomysł na monetyzację biznesu nie trafił jeszcze do Polski, ale warto o nim poczytać, bo kto wie?

„Zapłać”, „Ściągnij”, „Uruchom” – te hasła są już na tyle znane internautom, że coraz mniej ofiar łapie się na proste socjotechniczne sztuczki. Kilka lat temu spotkaliśmy się z kilkoma przypadkami „faktur” za już „kupione” produkty, wartości kilku tysięcy euro. Niczego nie kupowaliśmy? Spoko, płatność można jeszcze wycofać, kliknijcie tylko tu…

Nieźle, co? Oczywiście jak klikniemy, to otworzymy dokument, który korzystając z naszej niefrasobliwości zainstaluje jakieś paskudztwo, wykorzystując podatności systemu, czy Office’a.

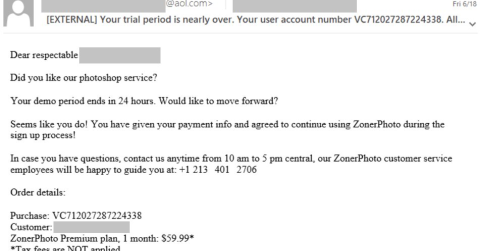

Tymczasem aktywność grupy BacarCall/Bazacall (opisywana przez Microsoft Security Intelligence) obserwowana jest od stycznia. Zaczyna się tak samo jak w większości ataków phishingowych – od e-maila. W treści widzimy, że właśnie kończy się darmowy okres próbny używanej przez nas wersji demo aplikacji/usługi i firma obciąży nas kwotą kilkudziesięciu €/$. O ile – nie nie, nie klikniemy – o ile zadzwonimy do call center!

Niegłupie, przyznacie? No bo przecież to nie jest mail, call center musi być prawdziwy! Ano nie musi. To po prostu krok dalej w porównaniu do rosyjskojęzycznych gangów, stojących za najpopularniejszymi w Polsce atakami, podszywającymi się pod OLX. Tam możemy porozmawiać z „konsultantem” na czacie (bardzo łatwo ich sprowokować, twierdząc, iż wiemy, że to oszustwo), w przypadku BacarCall oszuści po prostu zamienili klawiaturę na słuchawki telefonu! Jeśli mają odpowiednie psychologiczne podejście, znacznie łatwiej jest im wmanewrować ofiarę tak, by zrobiła dokładnie to, co chcą. W tym przypadku – ściągnęła i otworzyła plik Excel z makrami, które w tle zrobią, co trzeba.

A co dokładnie trzeba? Otworzyć backdoora, przez którego przestępca może bez wiedzy ofiary instalować kolejny malware. Umożliwić oszustowi skanowanie sieci i szukanie kolejnych podatnych urządzeń. Wreszcie, używając exploit kitu Cobalt Strike włamać się do bazy Active Directory i wykraść z niej poświadczenia logowania.

Wystarczy, że ofiara otworzy podsunięty jej przez „konsultanta” plik Excela.

Co zrobić? To, czego uczą na kursie na prawo jazdy – wprowadzić zasadę ograniczonego zaufania, tym razem w korzystaniu z internetu. Nie wierzyć każdemu wysłanemu mailowi, w którym każą nam coś zapłacić. Nie dzwonić bezrefleksyjnie na numer telefonu nieznanej firmy. Najpierw spróbujmy ją przynajmniej wyguglać, biorąc pod uwagę, że przestępcy mogą być tak sprytni, że stronę też jej założyli. Jeśli natomiast zdarzy się, że podejrzany wyda się Wam mail ze znanej firmy – po prostu do niej zadzwońcie i potwierdźcie. Ale na numer ze strony, nie z wiadomości.

No i zamiast myśleć: „A co, jeśli zabiorą mi pieniądze?” zastanówmy się skąd je wezmą? Gdzie wpisywaliście swój numer karty? Jeśli macie pewność, że tylko w miejscach rzetelnych – nie ma się czego bać.

A jeśli cokolwiek wzbudza wasze wątpliwości – napiszcie do nas na cert.opl@orange.com!