Nowa fałszywa aplikacja PeoPay – analiza

Zespół CERT Orange Polska zidentyfikował nową kampanię phishingową, wykorzystującą złośliwą aplikację mobilną. Przestępcy podszywają się pod usługę PeoPay Banku Pekao.

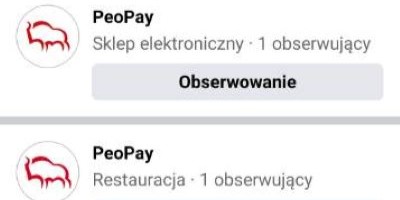

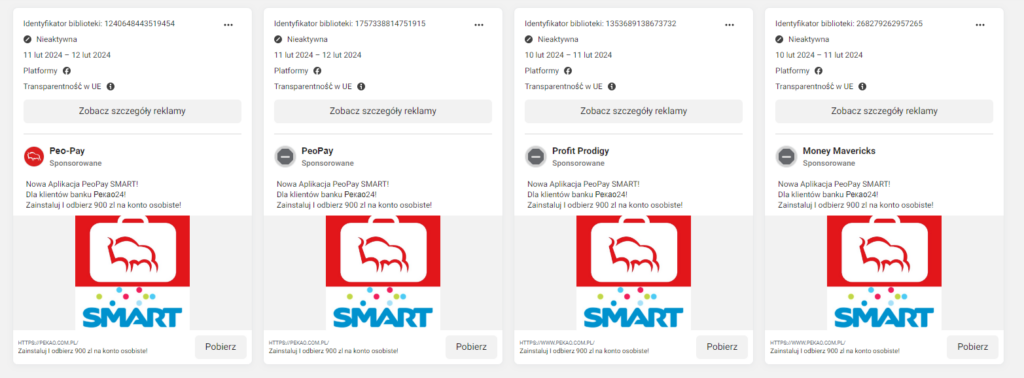

Wektorem ataku są fałszywe reklamy w serwisie społecznościowym Meta.

Jeśli kliknęliśmy w link za pośrednictwem komputera, trafialiśmy na faktyczną stronę banku, bowiem serwis sprawdzał nagłówki połączenia, weryfikując wartość pola User-Agent. Przekierowanie do treści złośliwych następowało wyłącznie dla urządzeń z systemem Android.

Korzystając z Androida byliśmy przekierowywani na stronę hxxps://peo-pay-smart.ssmnoida[.]in/?asd=as6c66x, skąd następowało pobranie złośliwego pliku.

Analiza fałszywej aplikacji PeoPay

Nazwa pliku: PeoPay_Smart.apk

MD5: b1940ef6bf923ec8495bc2f6ebcbe135

SHA-1: 967f951fff220f8903fc1ece4d10dc2820dc27f3

SHA-256: db0fba3e7e05c7800b533d9a3ac0cd12f4500c3ec17aba1bd77ba40461dae6e0

Rozmiar pliku: 6552.21 KB

Typ pliku: APK

VirusTotal: https://www.virustotal.com/gui/file/db0fba3e7e05c7800b533d9a3ac0cd12f4500c3ec17aba1bd77ba40461dae6e0

Po skutecznym pobraniu pliku następowało jego uruchomienie:

/system/bin/dex2oat --instruction-set=x86 --instruction-set-features=ssse3,-sse4.1,-sse4.2,-avx,-avx2,-popcnt --runtime-arg -Xhidden-api-checks --runtime-arg -Xrelocate --boot-image=/system/framework/boot.art --runtime-arg -Xms64m --runtime-arg -Xmx512m --instruction-set-variant=x86 --instruction-set-features=default --inline-max-code-units=0 --compact-dex-level=none --dex-file=/data/user/0/com.immune.park/app_DynamicOptDex/CZa.json --output-vdex-fd=41 --oat-fd=42 --oat-location=/data/user/0/com.immune.park/app_DynamicOptDex/oat/x86/CZa.odex --compiler-filter=quicken --class-loader-context=&

Aplikacja w celu uruchomienia żądała poniższych uprawnień:

android.permission.PACKAGE_USAGE_STATS

android.permission.QUICKBOOT_POWERON

android.permission.GET_PACKAGE_SIZE

android.permission.GET_TASKS

android.permission.BLUETOOTH

android.permission.QUERY_ALL_PACKAGES

android.permission.READ_EXTERNAL_STORAGE

android.permission.READ_SMS

android.permission.ACCESS_WIFI_STATE

android.permission.RECEIVE_SMS

android.permission.BLUETOOTH_CONNECT

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.SYSTEM_ALERT_WINDOW

android.permission.READ_PHONE_STATE

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.BLUETOOTH

com.lampamponi.DYNAMIC_RECEIVER_NOT_EXPORTED_PERMISSION

android.permission.ACTION_MANAGE_OVERLAY_PERMISSION

android.permission.WAKE_LOCK

com.google.android.finsky.permission.BIND_GET_INSTALL_REFERRER_SERVICE

android.permission.RECEIVE_LAUNCH_BROADCASTS

android.permission.POST_NOTIFICATIONS

android.permission.VIBRATE

android.permission.INTERNET

com.google.android.gms.permission.ACTIVITY_RECOGNITION

android.permission.BLUETOOTH_SCAN

android.permission.REQUEST_INSTALL_PACKAGES

android.permission.RECEIVE_MMS

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.CAMERA

android.permission.ACCESS_NETWORK_STATE

android.permission.CHANGE_WIFI_STATE

android.permission.FOREGROUND_SERVICE

android.permission.USE_FULL_SCREEN_INTENT

android.permission.DISABLE_KEYGUARD

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.READ_EXTERNAL_STORAGE

android.permission.RECORD_AUDIO

android.permission.ACCESS_COARSE_LOCATION

android.permission.ACCESS_BACKGROUND_LOCATION

android.permission.ACCESS_FINE_LOCATION

android.permission.INTERNET

900 złotych za instalację?

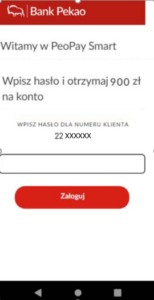

W kolejnym kroku malware uruchamiał się w systemie, wyświetlając użytkownikowi panel logowania do aplikacji PeoPay. Dodatkowy komunikat o odbiorze 900zł w zamian za zainstalowanie nowej aplikacji miał ostatecznie przekonać ofiarę do zalogowania się (a de facto podania loginu i hasła oszustom).

Rzecz jasna wprowadzenie poprawnych poświadczeń nie pozwalało na uwierzytelnienie w aplikacji PeoPay, ani tym bardziej odbiór 900 złotych w gratisie. W tle złośliwe oprogramowanie zestawiało połączenie z serwerem zdalnego zarządzania (C2) do którego wysyłało wprowadzane przez użytkownika poświadczenia. Mając dostęp do odczytu przychodzących wiadomości rzekoma aplikacja PeoPay mogła przechwycić dodatkowe kody uwierzytelniające przychodzące na telefon.

IOC

MD5: b1940ef6bf923ec8495bc2f6ebcbe135

SHA-1: 967f951fff220f8903fc1ece4d10dc2820dc27f3

SHA-256: db0fba3e7e05c7800b533d9a3ac0cd12f4500c3ec17aba1bd77ba40461dae6e0

C2: peo-pay-smart.ssmnoida[.]in:443

Piotr Kowalczyk