Nowa taktyka DoNot Team APT – inwigilacja przez aplikacje Android

Grupa DoNot Team, znana też jako APT-C-35, działa na scenie cyberzagrożeń od co najmniej 2016 roku. Skupia się głównie na krajach Azji Południowej, takich jak Indie, Pakistan, Sri Lanka czy Bangladesz. CERT Orange Polska zwrócił w ostatnim czasie uwagę na stosowaną przez grupę nową taktykę, której poświęcamy poniższy materiał.

Celem DoNot Team są przede wszystkim instytucje rządowe, wojsko, ministerstwa spraw zagranicznych oraz ambasady. Grupa ta zajmuje się głównie szpiegowaniem, wykorzystując do tego złośliwe oprogramowanie na systemy Windows i Android. Często stosuje metodę polegającą na podszywaniu się pod legalne aplikacje. Przykładem są fałszywe komunikatory, które po instalacji infekują urządzenia i wykradają poufne dane.

W ostatnich latach DoNot Team rozbudował używany zestaw narzędzi. Dodano m.in. funkcje umożliwiające nagrywanie połączeń VoIP, czy przechwytywanie wiadomości z popularnych aplikacji społecznościowych i komunikatorów. To pokazuje, że grupa nieustannie rozwija swoje możliwości, aby sprostać nowym wyzwaniom w świecie cyberataków. Jednym z charakterystycznych działań grupy jest wykorzystywanie złośliwych aplikacji na Androida. Trafiają one nawet do oficjalnych sklepów (w tym Google Play – obecnie jednak w tym sklepie nie ma opisywanych aplikacji)! Wyglądają one jak legalne narzędzia, jednak po zainstalowaniu przejmują dane użytkownika.

DoNot Team w oficjalnych sklepach

Od niedawna grupa DoNot wykorzystuje w swoich działaniach platformę Android. Aplikacje „Tanzeem” i „Tanzeem Update” (nazwa pochodzi z języka urdu i oznacza „organizację”, co często nawiązuje do grup terrorystycznych, takich jak Jaish-e-Mohammad czy Lashkar) na pierwszy rzut oka prezentują się jako narzędzia służące do komunikacji. Po instalacji jednak nie spełniają swojej deklarowanej funkcji, zamykając się zaraz po uzyskaniu niezbędnych uprawnień. Takie zachowanie sugeruje, że głównym celem tych aplikacji jest zbieranie danych od określonych osób lub grup, zarówno lokalnie, jak i międzynarodowo.

Jednym z kluczowych elementów tych aplikacji jest wykorzystanie biblioteki OneSignal. Standardowo służy ona do wysyłania powiadomień push, wiadomości w aplikacji, e-maili oraz SMS-ów. W opisywanych przypadkach narzędzie to zostało prawdopodobnie wykorzystane w sposób nieautoryzowany, by przesyłać powiadomienia zawierające linki phishingowe. Choć techniki stosowane przez DoNot Team nie są nowe, użycie biblioteki OneSignal przez tę grupę zostało zaobserwowane po raz pierwszy, co wskazuje na rozwój ich metod działania.

Proces działania aplikacji jest prosty i ukierunkowany na zdobycie dostępu do danych. Po zainstalowaniu użytkownik widzi stronę powitalną oznaczoną jako „Tanzeem App”. Następnie jest przekierowywany do fałszywej funkcji czatu. Kliknięcie opcji „Start chat” skutkuje pojawieniem się prośby o nadanie aplikacji dostępu do usługi ułatwień dostępu, po czym użytkownik jest kierowany do odpowiednich ustawień systemowych. Choć interfejs użytkownika w zależności od wersji aplikacji może nieznacznie się różnić, ich funkcjonalność pozostaje identyczna.

Analiza techniczna aplikacji

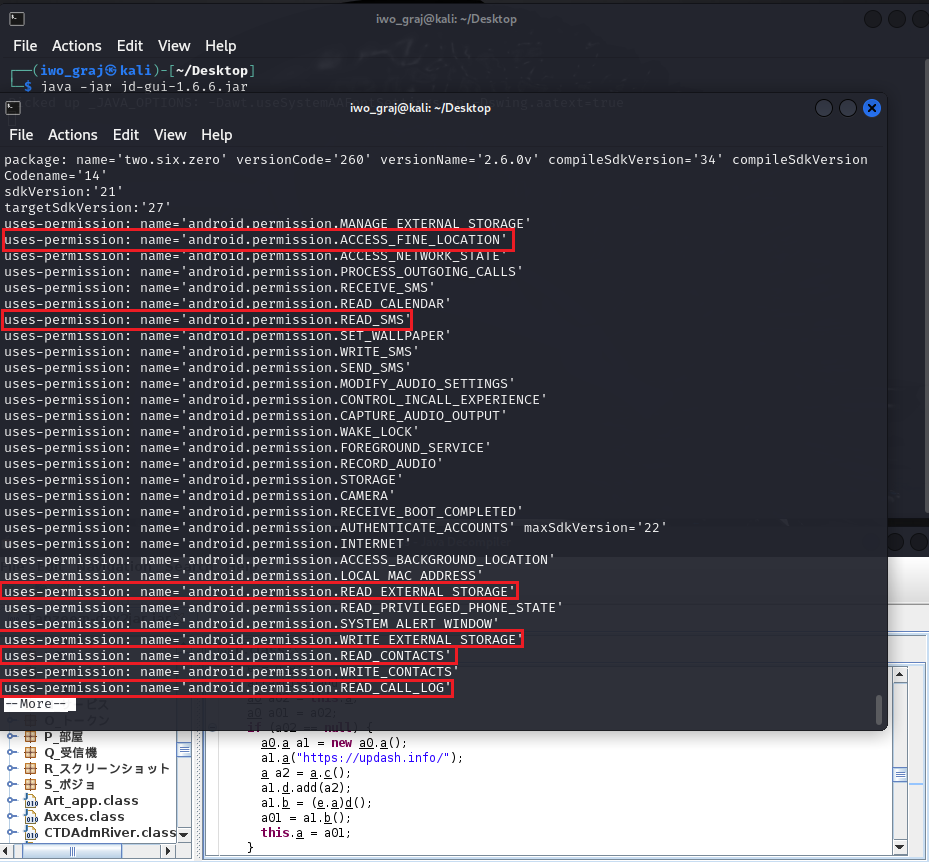

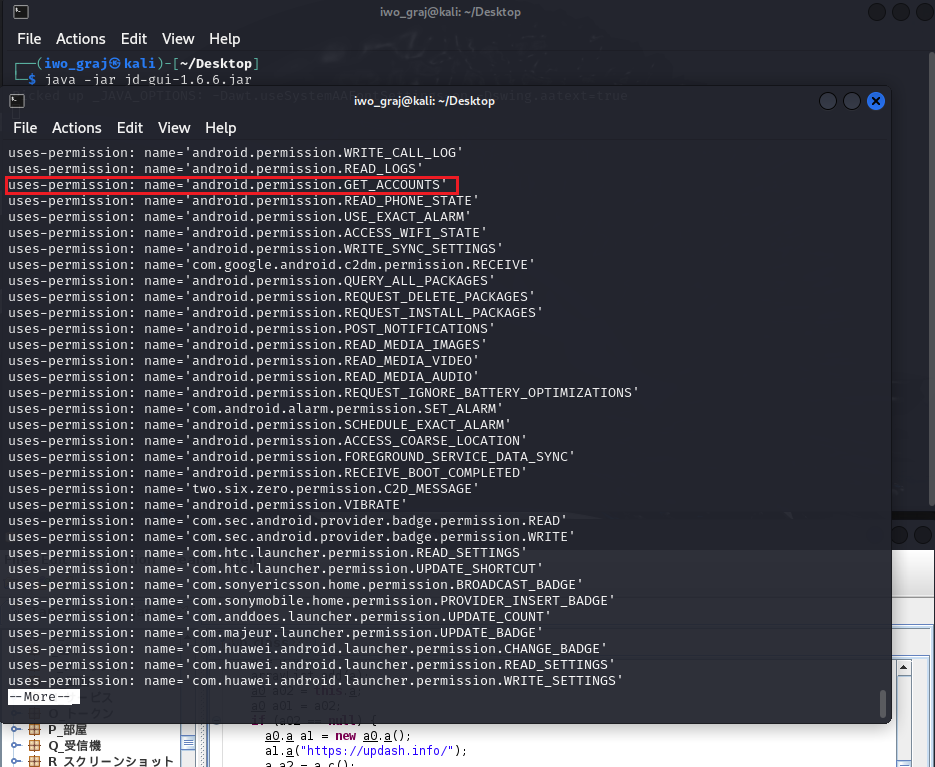

Przyglądając się dokładniej działaniu Tanzeem odkryliśmy, że w pliku Android Manifest zadeklarowano wiele niebezpiecznych uprawnień. Obejmują one między innymi:

- READ_CALL_LOG: odczyt i dostęp do historii połączeń,

- READ_CONTACTS: dostęp do listy kontaktów,

- READ_EXTERNAL_STORAGE: eksploracja i pobieranie plików z pamięci urządzenia,

- WRITE_EXTERNAL_STORAGE: modyfikowanie i usuwanie danych w pamięci urządzenia,

- READ_SMS: odczyt i usuwanie wiadomości SMS,

- ACCESS_FINE_LOCATION: dostęp do dokładnej lokalizacji urządzenia,

- GET_ACCOUNTS: uzyskiwanie danych logowania, takich jak adresy e-mail czy nazwy użytkowników.

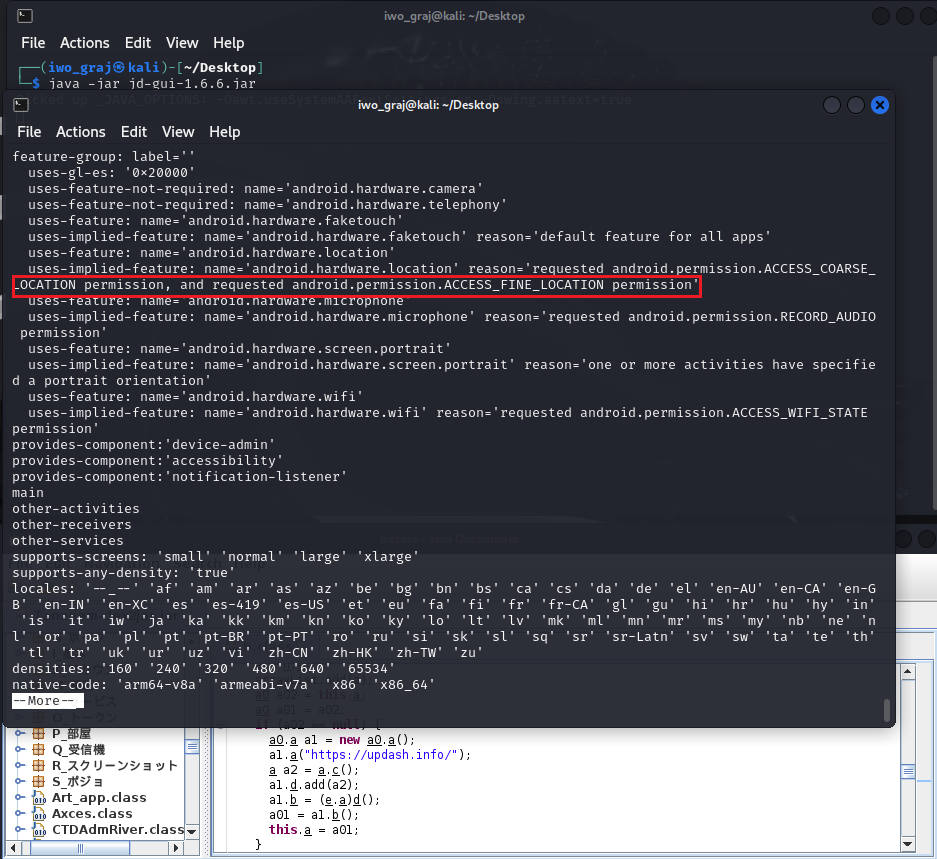

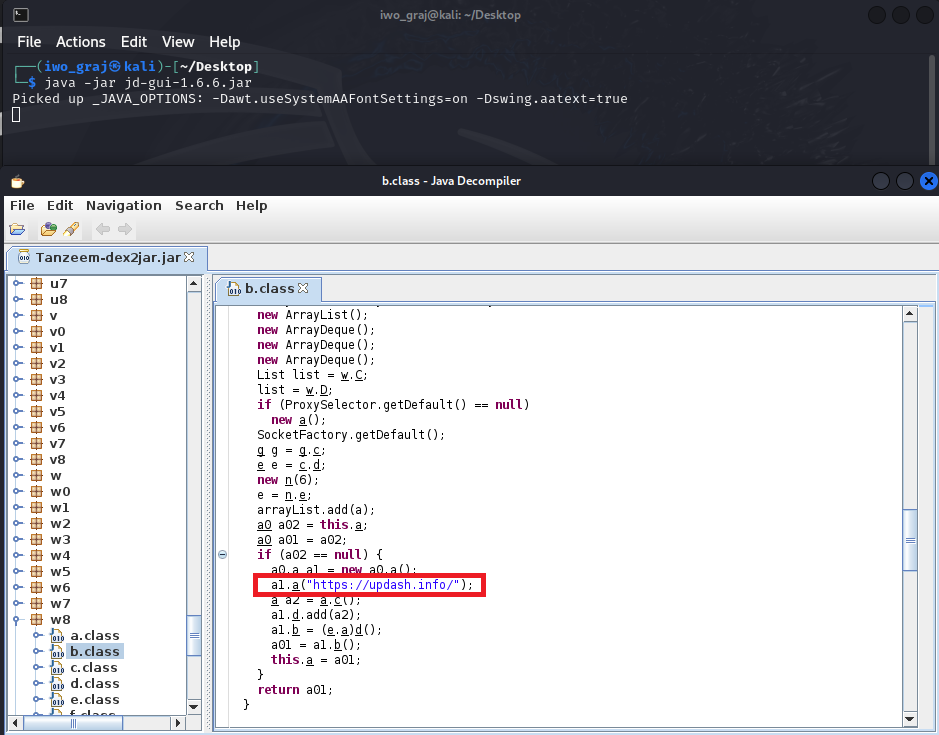

Aplikacje nawiązują połączenia z serwerami Command & Control (C2) za pomocą zdefiniowanych adresów URL. Dalsza analiza pakietu APK ujawniła obecność domen związanych z Appspot oraz komponentów wykorzystujących bibliotekę OneSignal. Moduł odpowiedzialny za gromadzenie danych zbiera informacje o przyznanych uprawnieniach, co – jak wspominaliśmy wcześniej – może wskazywać na celowe wykorzystanie aplikacji ich do uzyskiwania nieautoryzowanego dostępu do poufnych danych.

Analizowana aplikacja Tanzeem.apk łączyła się ze swoim serwerem Command&Control pod adresem hxxps://updash[.]info. Domena była umieszczona w klasie b.class analizowanej próbki.

Uważaj, co instalujesz

Ataki grupy DoNot APT Team wskazują na ewolucję ich podejścia do realizacji celów. Jednym z nowych elementów ich taktyki jest wykorzystanie oficjalnych platform, takich jak Google Play Store, co znacznie zwiększa skuteczność działań.

Wykorzystywanie legalnych źródeł sprawia, że użytkownicy rzadziej podejrzewają obecność zagrożenia, co znacznie zwiększa skuteczność ataków. Z kolei użycie legalnych bibliotek, takich jak OneSignal, do dystrybucji phishingowych powiadomień wskazuje na wzrastające wyrafinowanie grupy oraz jej zdolność do adaptacji.

Aby chronić się przed tego typu zagrożeniami, użytkownicy powinni zachować szczególną ostrożność przy instalowaniu aplikacji, nawet jeśli pochodzą one z oficjalnych źródeł. Zaleca się również dokładne sprawdzanie uprawnień wymaganych przez aplikacje oraz korzystanie z zaawansowanych rozwiązań ochrony.

Grafika tytułowa: SOC Radar