Open Redirect w służbie phishingu – CWE-601

Zdarzyło się Wam, że klikając w Google w coś rzetelnego trafialiście na kompletnie inną stronę? Albo w wiadomości e-mail widzieliście pozornie znany link, który jednak prowadził zupełnie gdzie indziej niż się spodziewaliście?

To nie przypadek – to celowe wykorzystanie przez oszustów słabości Open Redirect. Co oznacza tajemniczy skrót CWE-601? I jaki ma związek z reklamami oraz phishingiem?

Czym jest CWE-601?

Choć brzmi podobnie, nie mowa tu o CVE (Common Vulnerability Enumeration), ale CWE, czyli Common Weakness Enumeration. Pierwszy z tych skrótów określa zbiór pozwalający na identyfikację i nazywanie podatności ściśle związanych z konkretnym rozwiązaniem lub technologią. CWE natomiast opisuje słabości (ang. weakness) – błędy niezwiązane z konkretnym produktem, które jednak mogą pozwolić na powstanie podatności.

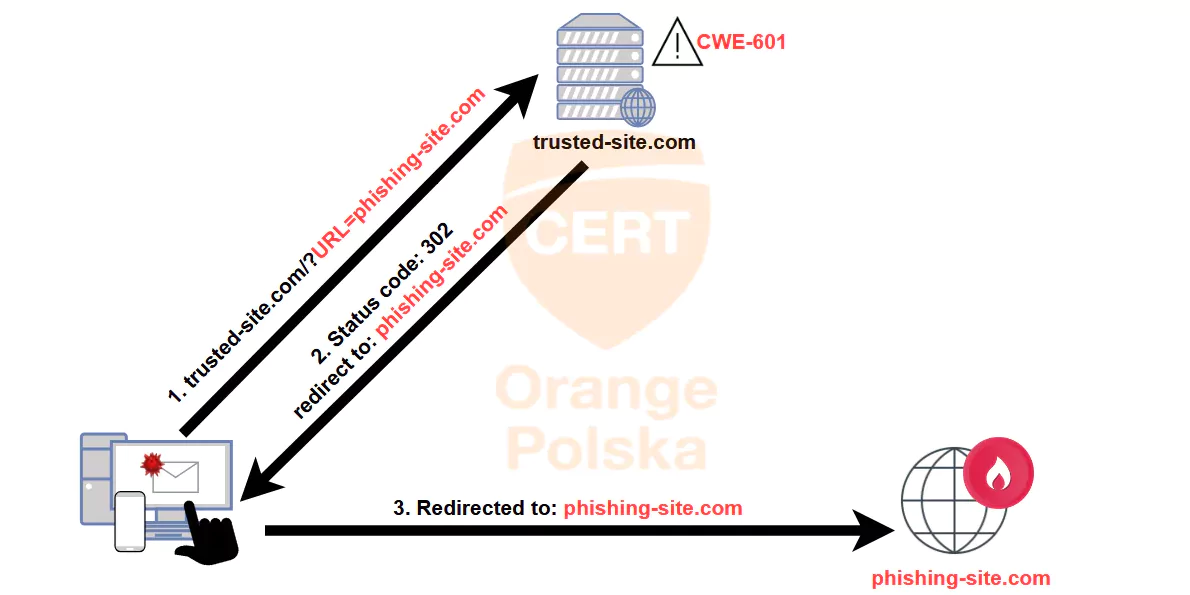

Opis podatności często zawiera informację o słabości uznawanej za pierwotną przyczynę powstania luki. CWE-601 nosi miano „otwartego przekierowania” (ang. open redirect) ze względu na umożliwianie przekierowania użytkownika na dowolną stronę. W zależności od konkretnego przypadku może się to odbywać za pomocą różnych mechanizmów. Najpowszechniejszy to prosta modyfikacja parametru zawartego w adresie URL. Jak wykorzystać taką słabość? Najczęściej do poprawienia pozycjonowania w wyszukiwarkach internetowych, oszuści dzięki niej uwiarygadniają odnośniki, umieszczane w komunikacji phishingowej (e-mail, SMS, malvertisment). Przyglądając się linkowi czasem możemy zobaczyć jedynie fragment adresu URL, gdzie na początku spreparowanego odnośnika znajduje się domena uznawana za wiarygodną. Wykorzystanie znanej domeny o dobrej reputacji, która dopiero przekierowuje na szkodliwą ułatwia omijanie filtrów pocztowych (bez analizy dynamicznej w sandboxie).

Słabość z życia wzięta

W ramach analiz napotkaliśmy kilka popularnych (w tym polskich) domen, które umożliwiają Open Redirect. Dla części z nich podejrzewamy, że pojawiają się w kampaniach phishingowych.

Tchibo

Domenę tagm[.]tchibo[.]pl przede wszystkim wykorzystują marketingowcy firmy w jej kampaniach reklamowych. Dzięki temu firma Tchibo może monitorować zaangażowanie odbiorców i śledzić wejścia na stronę docelową. To właśnie takie domeny najczęściej wykorzystują mechanizm przekierowań ze słabością Open Redirect.

Poprawne adresy URL budowane są w następujący sposób:

hxxps://tagm.tchibo[.]pl/cl.aspx?tc=17fcc4e0640ae0ac8fdb067ac13a9bff&url=hxxps://www[.]tchibo[.]pl/aktywna-zima-t402096711.html&utm_medium=affiliate-pl-affiliate-display&utm_source=gazetkolandia&utm_campaign=pl-2024-kolekcja-gazetkolandia&ved=2ahUKEwic2IGH-5qLAxUoFRAIHUBgIxAQFnoECBQQAQ&usg=AOvVaw0nZnlWISLoRm4CXkFBxW7S

W tym przypadku użytkownik zostanie przekierowany na stronę sklepu Tchibo zgodnie z pierwotnym założeniem mechanizmu. Jak można zauważyć w adresie URL, pomiędzy informacjami dotyczącymi kampanii reklamowej znajduje się odnośnik do strony, na której ma się znaleźć użytkownik. Jest on dodany jako parametr (fragment url=hxxps://(…)) i można go dowolnie podmienić, co jest przykładem słabości CWE-601. Analizowane źródła pozwalają sądzić, że ten mechanizm jest wykorzystywany przez atakujących. Przykładowy adres URL wykorzystany w kampanii przez oszustów:

hxxps://tagm[.]tchibo[.]pl/cl.aspx?tc=586cf28dd20f57ec2180da92cefdac89&url=hxxps://braincare[.]es/rd2/j2024.html

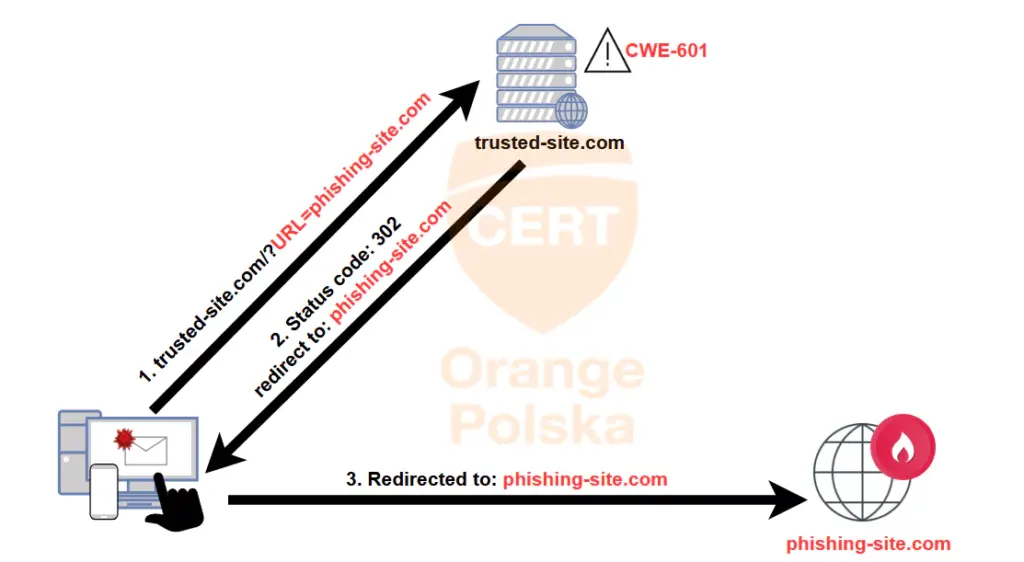

W efekcie korzystając z takiego linku jesteśmy przekierowywani na stronę braincare[.]es. Witryna wyłudza poświadczenia do konta poczty elektronicznej pod pretekstem otwarcia dokumentu wymagającego dodatkowego uwierzytelnienia.

![Open Redirect w Tchibo[.]pl prowadzący do złośliwej strony](https://cert.orange.pl/wp-content/uploads/2025/03/rys2-adobe-67d809a92b551-1024x768.webp)

Źródło: urlscan.io

Luka jest obecna także w domenach firmy Tchibo innych krajów. Wszystkie wykorzystują to samo rozwiązanie, Exactag, zaprojektowane w sposób umożliwiający wykorzystanie słabości CWE-601.

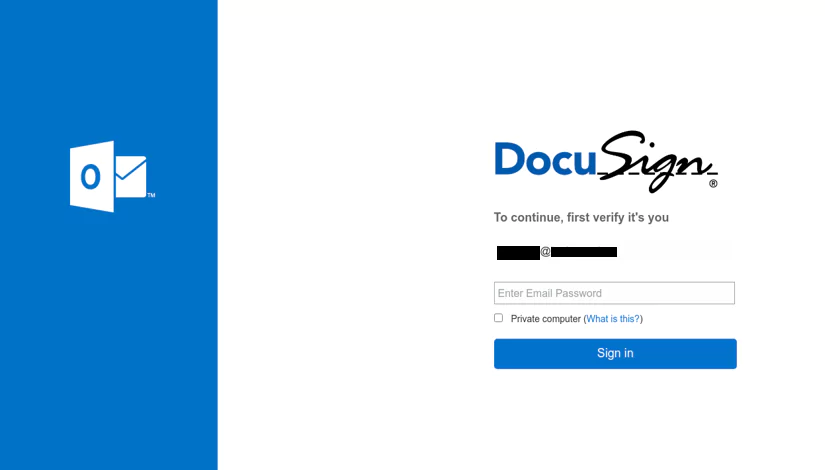

Exactag – król Open Redirect

Przypadek domeny m[.]exactag[.]com jest już dobrze zbadany i opisany ze względu na międzynarodowy charakter usługi i szeroko zakrojone kampanie z wykorzystaniem tej domeny. Jedna z tegorocznych kampanii miała na celu wyłudzenie poświadczeń do konta e-mail. Jej scenariusz opierał się na podszyciu pod usługę DocuSign pozwalającą na elektroniczne podpisywanie dokumentów. Adres URL wyglądał następująco:

hxxps://m[.]exactag[.]com/cl.aspx?tc=&keyword=140616_aktionsbanner_blog&url=hxxps://docu-sign29012925xmdor0948whdo048docs0840jdocu038sign[.]s3[.]cubbit[.]eu/docu.html

Źródło: urlscan.io

Sprawa Exactag jest dobrym przykładem potencjalnych konsekwencji dla kampanii reklamowych jakie może nieść za sobą wykorzystanie słabości Open Redirect. W repozytorium reguł detekcji dla platformy open-source Sublime można znaleźć regułę wykrywającą maile zawierające adres URL z domeną exactag[.]com oraz parametrem wskazującym docelową stronę. Administratorzy wykorzystują Sublime do filtrowania poczty przychodzącej i wykrywania w niej zagrożeń. Społeczność tworząca reguły regularnie dodaje takie, które odsiewają maile z domenami ze słabością Open Redirect. Przede wszystkim z aktywnie wykorzystywanymi w atakach.

Ze względu na wykorzystanie w atakach domeny m[.]exactag[.]com użytkownicy VirusTotal oceniają ją jako szkodliwą. Jeden z dostawców rozwiązań bezpieczeństwa widocznych w tamtejszych statystykach detekcji pozycjonuje ją po prostu jako phishing. Aktywnie wykorzystywana słabość CWE-601 może w efekcie sprawić, że kampanie reklamowe z określoną (sub)domeną przesyłane drogą mailową nie dotrą do odbiorców. Systemy bezpieczeństwa po prostu zablokują wejście na stronę uznając ją za zagrożenie.

Infor i Salestube

W polskiej przestrzeni domen słabość dotyczy m.in. domen widgets[.]infor[.]pl i perfo[.]salestube[.]pl, które mogły posłużyć jako pośrednie w przekierowaniach na szkodliwe strony. W tych przypadkach analiza opierała się na historycznych danych dotyczących domen docelowych (ze względu na brak informacji o zawartości szkodliwych stron). Na podstawie silników reputacyjnych i formatu adresów URL, na które miały miejsce przekierowania z dużą dozą pewności można stwierdzić, że były to strony służące do wyłudzania poświadczeń. Witryny docelowe są już nieaktywne, lecz mechanizm przekierowań do dowolnej strony wciąż działa.

Opłaty w Ministerstwie Sprawiedliwości

Zaufana Trzecia Strona w lutym tego roku informowała na platformie X o słabości Open Redirect w domenie oplaty.ms.gov[.]pl. Analizując wyniki wyszukiwania dotyczące domeny, można zauważyć imitacje artykułów o tematyce technologicznej i geopolitycznej.

Dzięki wykorzystaniu słabości Open Redirect i modyfikacji parametru „redirect” w adresie URL, „artykuły” prowadziły na strony z reklamami, oszustwami i szkodliwymi treściami.

Choć przekierowania już nie działają, ale wyniki nadal pojawiają się w wyszukiwarce Google.

Jak przeciwdziałać atakom z użyciem Open Redirect?

Z perspektywy użytkownika warto przede wszystkim uważnie obserwować pasek z adresem URL. Wtedy nawet długie łańcuchy przekierowań i zaufane domeny przekierowujące nie dadzą nam fałszywego poczucia bezpieczeństwa.

Warto zaznaczyć, że tego typu błąd jest nie tylko zagrożeniem dla osób, do których dociera phishing lub innego rodzaju wprowadzająca w błąd komunikacja. Jest także groźny dla właścicieli stron z taką słabością. Jak w takim razie uniknąć opisywanych problemów? Poza weryfikacją i skanowaniem podatności warto eliminować także słabości we wdrażanych aplikacjach. Dobre praktyki w budowaniu stron pozwalają na wykluczenie luk w zabezpieczeniach już na etapie projektowania. Jak zredukować ryzyko związane z implementacją mechanizmu przekierowującego?

- weryfikuj wprowadzane adresy docelowych; wdróż listę dozwolonych domen docelowych, na które użytkownik może zostać przekierowany

- dodaj stronę przejściową, informującą użytkownika, że wychodzi ze znanej witryny i jest przekierowywany na inną domenę

- usuń funkcję przekierowań, jeżeli z perspektywy logiki biznesowej nie jest konieczna

Przy tworzeniu aplikacji internetowych warto mieć na uwadze listę 10 najpopularniejszych zagrożeń publikowanych przez organizację OWASP (OWASP top 10). Opisywane CWE-601 jest wymienione jako jedna ze słabości powiązanych z zagrożeniem nieprawidłowej kontroli dostępu (A01:2021 – Broken Access Control).

Dbaj o reputację (domeny)

Regularne monitorowanie widoczności oraz reputacji naszej domeny w sieci (m.in. w bazach reputacyjnych i wyszukiwarkach) może naprowadzić na problem z naszą stroną internetową. Open Redirect to przecież nie jedyne zagrożenie związane z posiadaniem strony internetowej. Regularnie obserwujemy także wykorzystywanie zaniedbanych lub zapomnianych stron do hostowania plików powiązanych ze złośliwym oprogramowaniem. Oszust nie musi w tym celu używać strony znanej firmy. Co więcej – może wykorzystać witrynę firmy, która już… nie istnieje. Niezabezpieczona strona to dla przestępców łatwy sposób na zdobycie domeny o dobrej reputacji i wieloletniej historii istnienia, która pozwala na unikanie wykrycia przez narzędzia bezpieczeństwa.

Jako CERT Orange Polska skontaktowaliśmy się z polskimi firmami, których domeny zauważyliśmy w kampaniach phishingowych wykorzystujących słabość Open Redirect. Oczywiście blokujemy też aktywne strony phishingowe, które mogą zagrozić polskim użytkownikom.

Adresy URL wykorzystywane w kampaniach Open Redirect

hxxps://tagm[.]tchibo[.]pl/cl.aspx?tc=586cf28dd20f57ec2180da92cefdac89&url=hxxps://braincare[.]es/rd2/j2024.html

hxxps://m[.]exactag[.]com/cl.aspx?tc=&keyword=140616_aktionsbanner_blog&url=hxxps://docu-sign29012925xmdor0948whdo048docs0840jdocu038sign[.]s3[.]cubbit[.]eu/docu.html

hxxps://perfo[.]salestube[.]pl/aff_c?offer_id=1860&aff_id=3036&aff_sub=Partner_ID&url=hxxps://dresticslomania[.]it[.]com/ready/tryit/#[REDACTED_EMAIL]

hxxps://widgets[.]infor[.]pl/hot_articles_counter_ssr?url=hxxps://olohunibukn[.]it[.]com/rec.php

hxxps://oplaty[.]ms[.]gov[.]pl/?redirect=hxxps://togelgurita[.]com/hetgmqupjifqfe98j