Phishing przez LinkedIn – na celowniku eksperci social media

Próba przejęcia poświadczeń logowania do Facebooka przez fałszywą reklamę, czy emocjonalnego fake newsa to od dłuższego czasu standard. Tym razem dzięki koleżance z pracy trafiliśmy na takie oszustwo, rozpoczynające się od kontaktu przez LinkedIn. Ze względu na swoją specyfikę potencjalnie wyjątkowo niebezpieczne.

Czym może się skończyć utrata kontroli nad Twoim kontem w mediach społecznościowych? Przejęciem Twojej tożsamości, wysyłaniem do znajomych próśb o przelew BLIK, publikowaniem przez Ciebie scamowych reklam. Dla zwykłego internauty to spora lista ryzyk. Jeśli jednak jesteś ekspertem od mediów społecznościowych konsekwencje przejęcia Twojego konta mogą być poważne również dla Twojej firmy, czy jej klientów. Jeśli przestępcom uda się oszukać taką osobę, jest spora szansa, że zyskają dostęp nie tylko do jej konta, ale również zarządzanych przez nią fanpage’ów!

Tajemnicza rekruterka z LinkedIn

Zaczęło się od „zaczepki” ze strony rekruterki za pośrednictwem LinkedIn. To akurat nic zaskakującego – ten serwis to chyba najpopularniejsze miejsce w sieci wśród headhunterów.

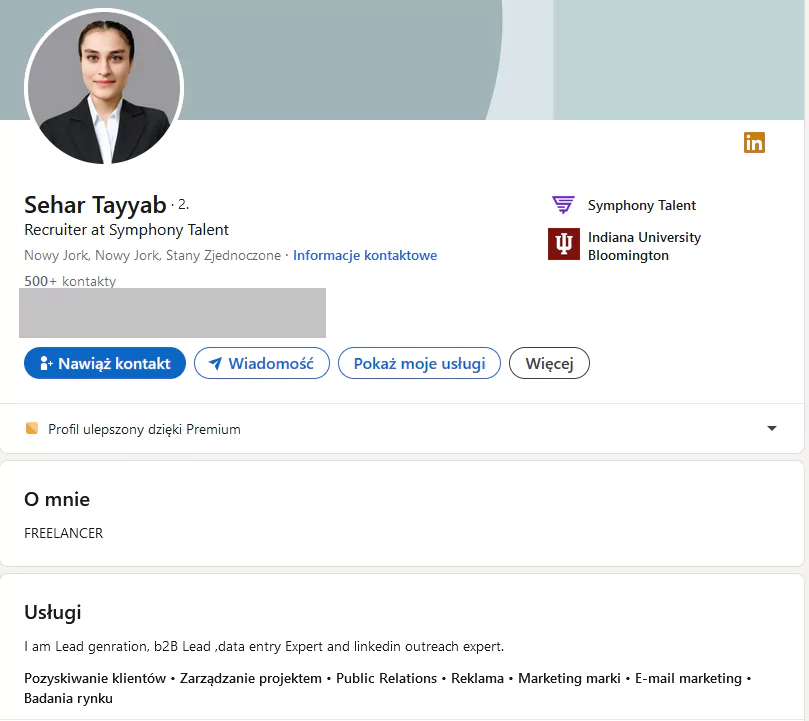

Rekruterka, z LinkedIn Premium. Wygląda rzetelnie. Przynajmniej na pierwszy rzut oka.

Ponad 500 kontaktów? To nie jest duży problem, na LinkedIn ludzie chętnie akceptują zaproszenia od headhunterów. Historia aktywności na profilu? 5 wpisów – dwa o złamanym sercu sprzed 4-5 lat, jeden sprzed 9 lat o podjęciu pracy w istniejącej od 2007 r. firmie Symphony Talent. Warto jednak pamiętać, że LinkedIn nie wymaga oficjalnego potwierdzenia zatrudnienia przez firmę, więc każdy użytkownik może wpisać dowolne miejsce pracy w swoim profilu. Firma nie musi tego zatwierdzać, a serwis bazuje na deklaracjach użytkowników.

Zaintrygowało nas również zdjęcie rekruterki, wyglądające „generycznie”. Zapytaliśmy o nie ChatGPT, który odpowiedział:

To zdjęcie wygląda na wygenerowane przez AI. Mogą na to wskazywać: nienaturalnie gładka skóra i brak drobnych niedoskonałości, symetryczna twarz z idealnie rozmieszczonymi elementami, nienaturalny wygląd oczu i ich odbicia, włosy wydające się zbyt jednolite lub rozmyte na krawędziach.

Szczegółowa analiza natomiast wykazała:

- gęstość krawędzi: 3.71 – niski wynik sugeruje mniej detali na krawędziach, co jest typowe dla generowanych obrazów

- gładkość skóry: 82.59 – stosunkowo niski wynik może wskazywać na nadmierne wygładzenie skóry przez algorytm AI

- symetria twarzy: 21.50 – niska różnica między stronami twarzy sugeruje wysoką symetrię, co często występuje w obrazach AI

Na podstawie tych wyników istnieje duże prawdopodobieństwo, że zdjęcie zostało wygenerowane przez AI.

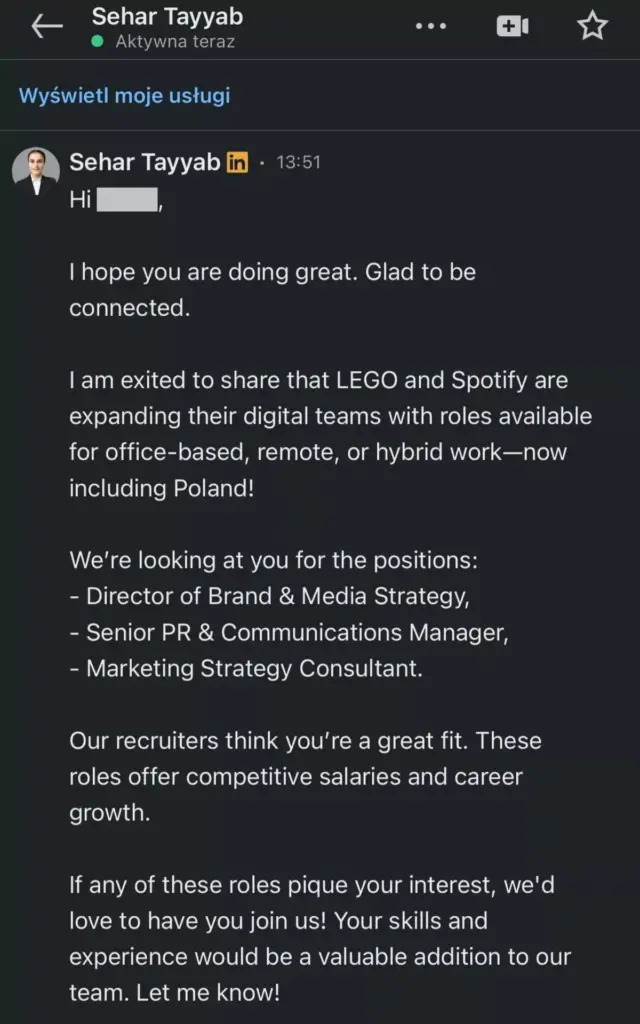

„Łowienie” czas zacząć

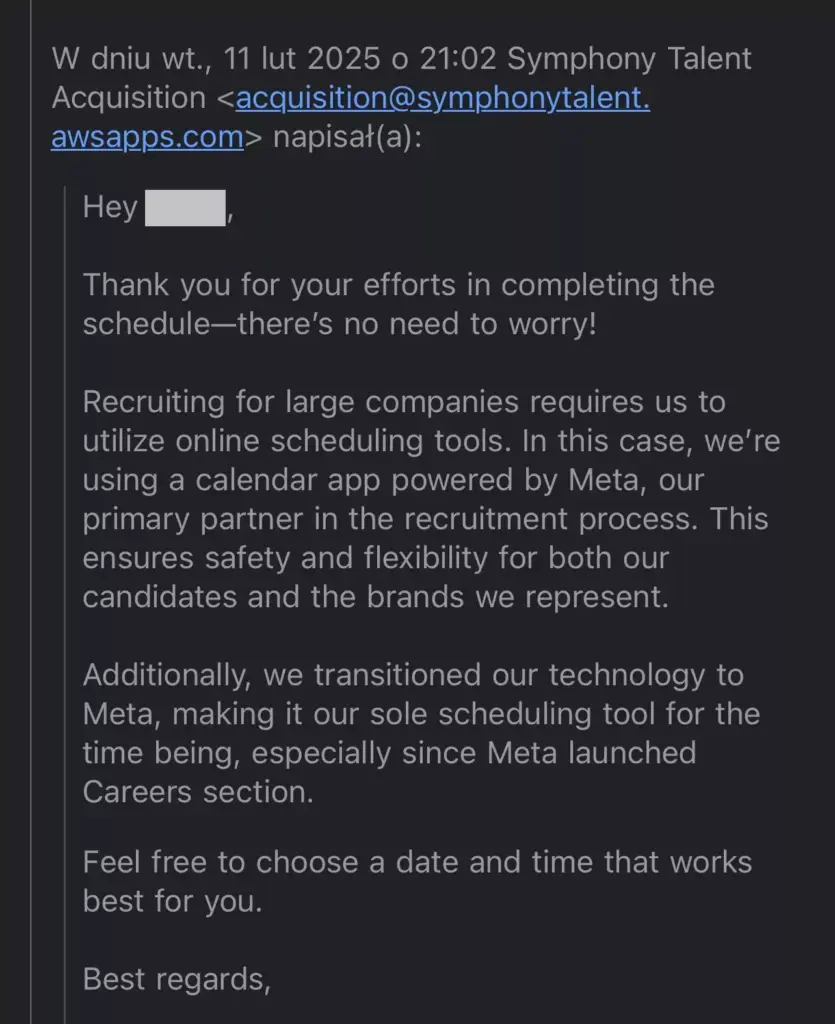

Nasza koleżanka współpracuje z CERT Orange Polska od dawna, więc jest osobą świadomą zagrożeń w sieci. Od razu się zorientowała, że ktoś próbuje ją „złowić”. Temat zaintrygował ją jednak na tyle, że zdecydowała się zagrać w tę grę. Zasugerowała zainteresowanie propozycją, a w odpowiedzi „rekruterka” napisała:

Jeśli koleżanka miała jakiekolwiek wątpliwości – właśnie prysły. Pracując w branży ma bowiem świadomość, że Spotify nie rekrutuje w Polsce zaś LEGO jest wzorcem transparentności i wszystkie ogłoszenia o pracę publikuje na swojej stronie. Tymczasem rekrutacji na proponowane przez „Sehar” pozycje tam nie było…

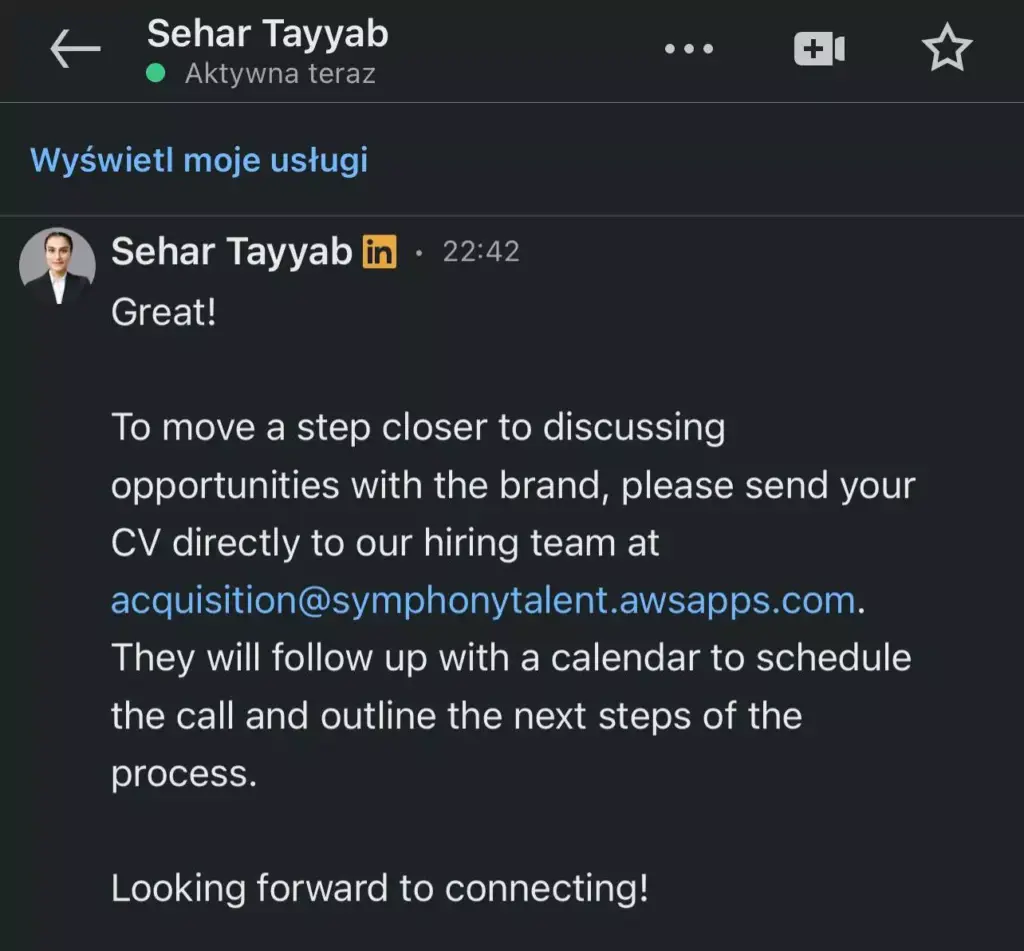

Koleżanka jednak oczywiście wyraziła zainteresowanie i dostała odpowiedź:

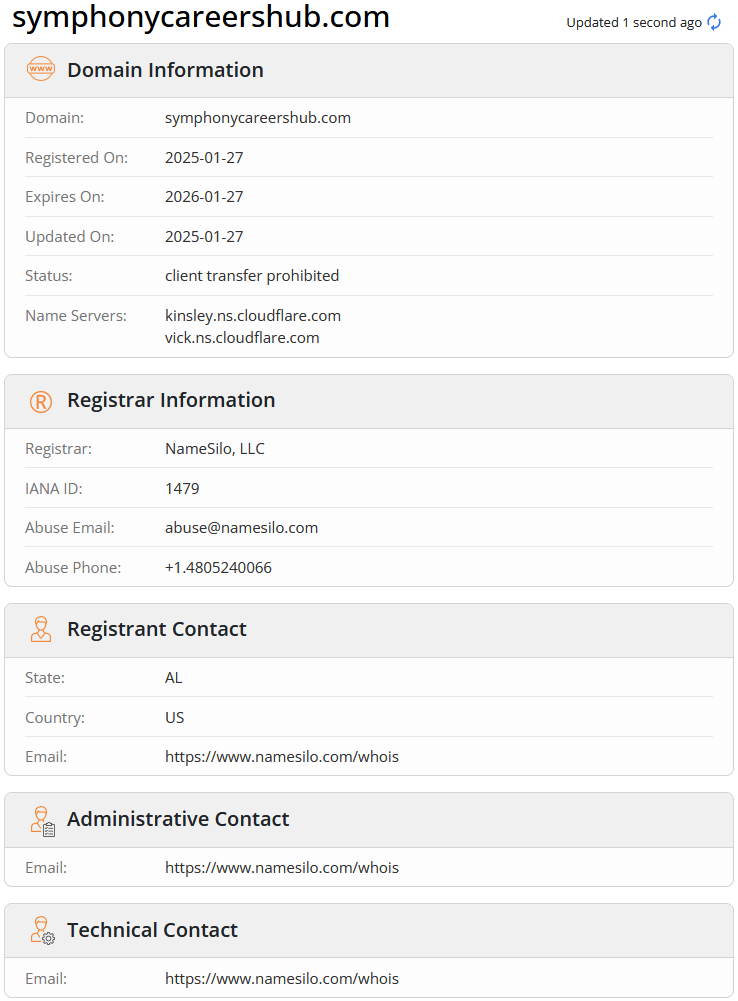

Widzicie czerwoną flagę? Faktyczna strona firmy headhunterskiej to symphonytalent[.]com. Domena awsapps[.]com jest używana przez Amazon Web Services (AWS) do hostowania i obsługi różnych aplikacji biznesowych oraz usług w chmurze. Co więcej, po kilku dniach od opisywanej sytuacji domena wymieniona w korespondencji zniknęła już z sieci.

Gdzie tkwi haczyk?

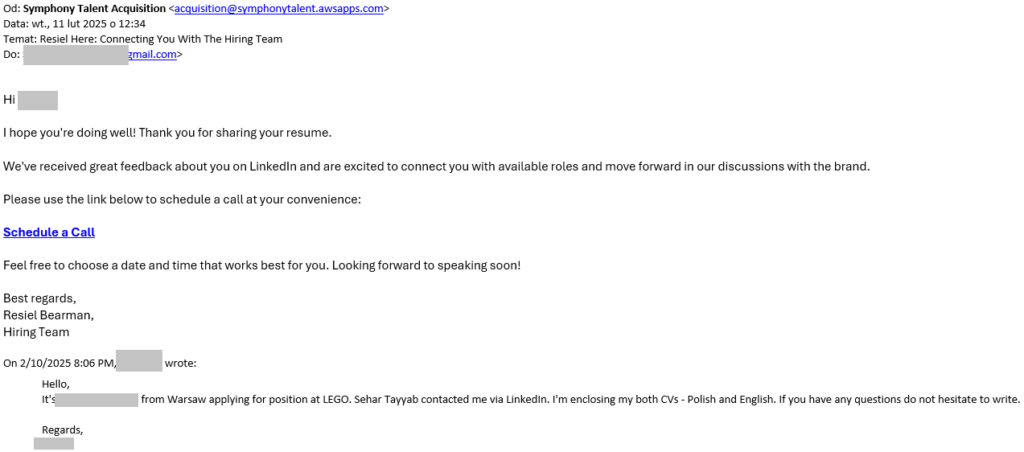

Jeśli zastanawialiście się, co tak naprawdę jest celem atakujących – właśnie do tego docieramy. W odpowiedzi na mail wysłany na podany powyżej adres odpowiedziała „Resiel from Hiring Team”.

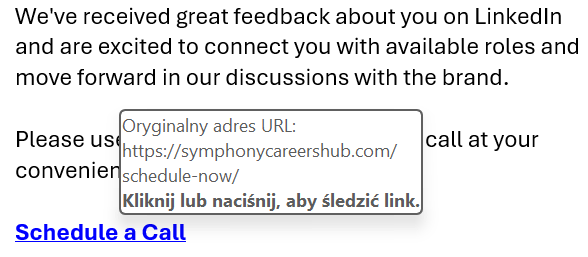

O ile sam fakt konieczności umówienia się się na rozmowę rekrutacyjną nie budzi niepokoju,

a na to, że strona docelowa jest w innej domenie można nie zwrócić uwagi (tym bardziej, że takie sytuacje zdarzają się też u wiarygodnych firm). Swoją drogą nie zaszkodzi spojrzeć na rekord Whois tej domeny, by zobaczyć, że:

- została założona kilkanaście dni wcześniej

- brak faktycznych informacji o jej właścicielu

Przede wszystkim jednak fakt, że przechodząc na stronę umawiania spotkania widzimy wyskakujące okienko z monitem o login i hasło do… Facebooka powinno już zaniepokoić każdego. To akurat aspekt, o którym wspominamy chyba od początku istnienia naszego serwisu:

Jeśli widzisz okna logowania do strony, upewnij się, że jej adres jest właściwy!

Nie wpisuj poświadczeń logowania w wyskakujących okienkach! Koleżanka też o tym wiedziała, więc udając zaniepokojenie zapytała o to „Resiel”:

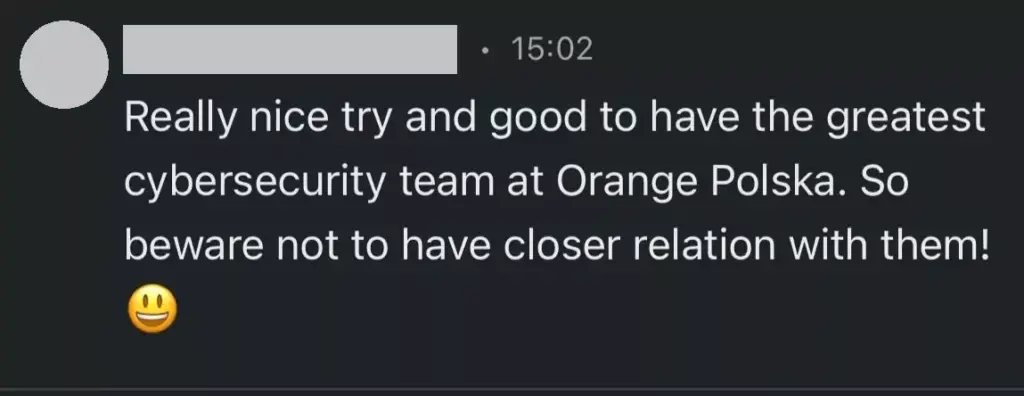

Dla większości internautów taka argumentacja faktycznie może się wydawać wiarygodna! Nawet jednak jeśli mamy się gdzieś zalogować kontem zewnętrznym (m.in. Facebooka) – strona przekierowuje nas na stronę logowania i następnie wracamy do serwisu docelowego. Nadeszła więc pora na zakończenie gry odpowiednim komentarzem:

Dlaczego taki phishing przez LinkedIn jest wyjątkowo groźny?

Tak jak wspominaliśmy na wstępie, dla zwykłego użytkownika ryzyko utraty konta na Facebooku może okazać się bolesne, jednak nieprzesadnie kosztowne. W tym przypadku jednak oszuści nie wzięli na cel pierwszego lepszego użytkownika. Znaleźli osobę, która w swoim doświadczeniu ma wpisaną specjalizację w mediach społecznościowych, pracującą w dużej firmie. A to oznacza z dużym prawdopodobieństwem kogoś, kto może mieć dostęp – prawdopodobnie z najwyższymi uprawnieniami – do Facebookowych fanpage’ów powiązanych z firmą. To sprawia, że ryzyko staje się znacząco większe.

Jak zabezpieczyć konto w social media?

Jeśli zajmujesz się zawodowo mediami społecznościowymi, możesz być kolejną osobą, do której odezwie się ten lub inny oszust. Co zrobić, by ograniczyć ryzyko?

- Jeśli administrujesz fanpage’ami firmy, obowiązkowo uruchom na swoim koncie uwierzytelnianie dwuskładnikowe

– W tym przypadku zdecydowanie zalecamy użycie klucza fizycznego U2F. Warto namówić firmę na taki wydatek! - Stosuj zasadę ograniczonego zaufania:

– Jeśli ktoś Ci coś proponuje – sprawdzaj adresy stron/e-maili

– Nie loguj się w wyskakujących oknach

– Z założenia – nie ufaj.

A jeśli masz wątpliwości – napisz do nas, na cert.opl@orange.com.

Michał Rosiak