Poważna podatność WordPressa

Alert: 270618

Poziom zagrożenia:

Znane nazwy: WordPress CMS

Typ: eskalacja uprawnień/zdalne wykonanie kodu

Sposób dostarczenia: exploit (konieczny wcześniejszy dostęp do atakowanego serwisu)

Informacje o zagrożeniu: Badacze z firmy RIPS Technologies po siedmiu miesiącach oczekiwania na załatanie luki w WordPressie, najpopularniejszym CMS na świecie (używany przez ok. 30% strony WWW) upublicznili informacje, dotyczące poważnej podatności, dotykającej wszystkich instancji WordPressa. Pozwala ona użytkownikowi z jakimkolwiek dostępem do serwisu na podniesienie uprawnień i usunięcie dowolnego pliku z instalacji WordPressa. Efektem usunięcia pliku wp-config.php (zawiera dane logowania do bazy danych) jest traktowanie serwisu tak, jakby WordPress nie był na nim zainstalowany. W takiej sytuacji w momencie ponownego wejścia na zaatakowany serwis rozpocznie się ponowna instalacja, która ostatecznie usunie wcześniejsze dane.

Czytaj więcej: https://blog.ripstech.com/2018/wordpress-file-delete-to-code-execution/

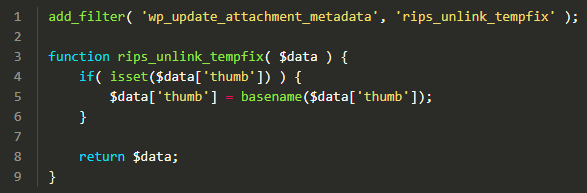

Rekomendacje: Choć do przeprowadzenia ataku niezbędny jest dostęp do atakowanego serwisu, pamiętajmy, iż przestępcy mogą uzyskać dane logowania np. w efekcie udanego phishingu. Dla tymczasowego naprawienia problemu należy dodać do pliku functions.php aktywnego modułu poniższe linie:

Hotfix był testowany przez zgłaszających błąd na kilku instancjach WordPressa i może nie być zgodny z każdą możliwą konfiguracją, odradzamy więc uruchamianie go bez uprzednich testów.

Grafika okładkowa: Linux Screenshots, na licencji CC BY 2.0