Prawie jak Trello – soft do wykradania danych

Poszukujesz czasem interesującego Cię oprogramowania w wyszukiwarce Google? Nam też się to zdarza. Już w styczniu tego roku zwracaliśmy uwagę na problem fałszywych reklam Google Ads. Ostatnio trafiliśmy na kontynuację tego wątku. Tym razem bohaterem jest aplikacja Trello.

W styczniu napływające ze świata informacje o zalewie fałszywych reklam skupiały się na fałszywych witrynach AnyDesk, TeamViewer, Slack, czy LibreOffice (np. https://libeofice[.]website zamiast https://libreoffice[.]org). Strony te, różniące się między sobą jedynie treścią paska adresu w przeglądarce, oferowały możliwość darmowego pobrania interesującego nas oprogramowania. Finalnie zaś to, co instalowaliśmy na naszym komputerze, okazywało się złośliwe. Więcej o styczniowej kampanii przeczytasz w tekście na naszej stronie. A co zdarzyło się w ostatnich dniach? Trzymajcie się mocno – bo działo się sporo.

Zarządzaj projektami z Trello i zainfekuj się na starcie

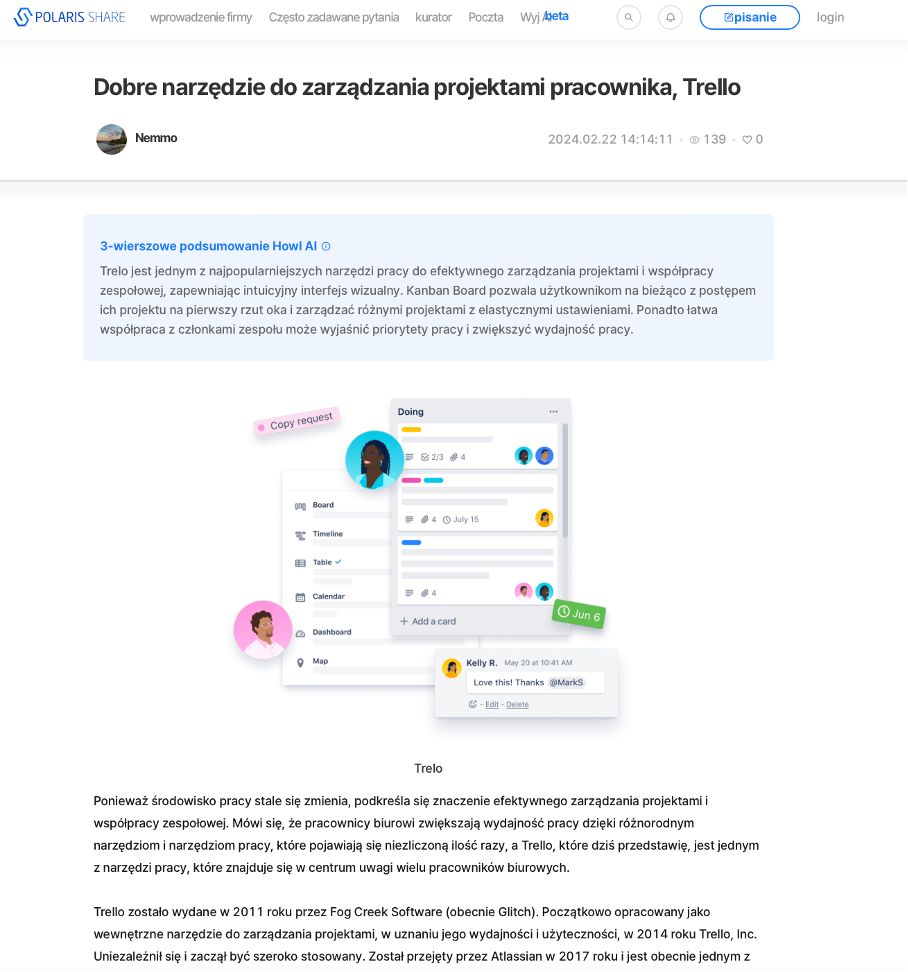

W taki sposób cyberprzestępcy powinni wychwalać swój zmodyfikowany produkt, udający prawdziwe oprogramowanie Trello. To rozwiązanie ułatwiające zarządzanie projektami i tak też przestępcy, atakujący koreańskich użytkowników, reklamowali je w napisanym przez siebie artykule. Postawili na klasykę… kopiując 1:1 opis produktu z oficjalnej strony producenta. Jedynie link do pobrania nieco się różnił, prowadząc nas do fałszywego zasobu.

Koreańską stronę wychwalającą Trello, napisaną przez przestępców znajdziesz pod linkiem: hxxps://polarishare[.]com/d/4ldqsrs

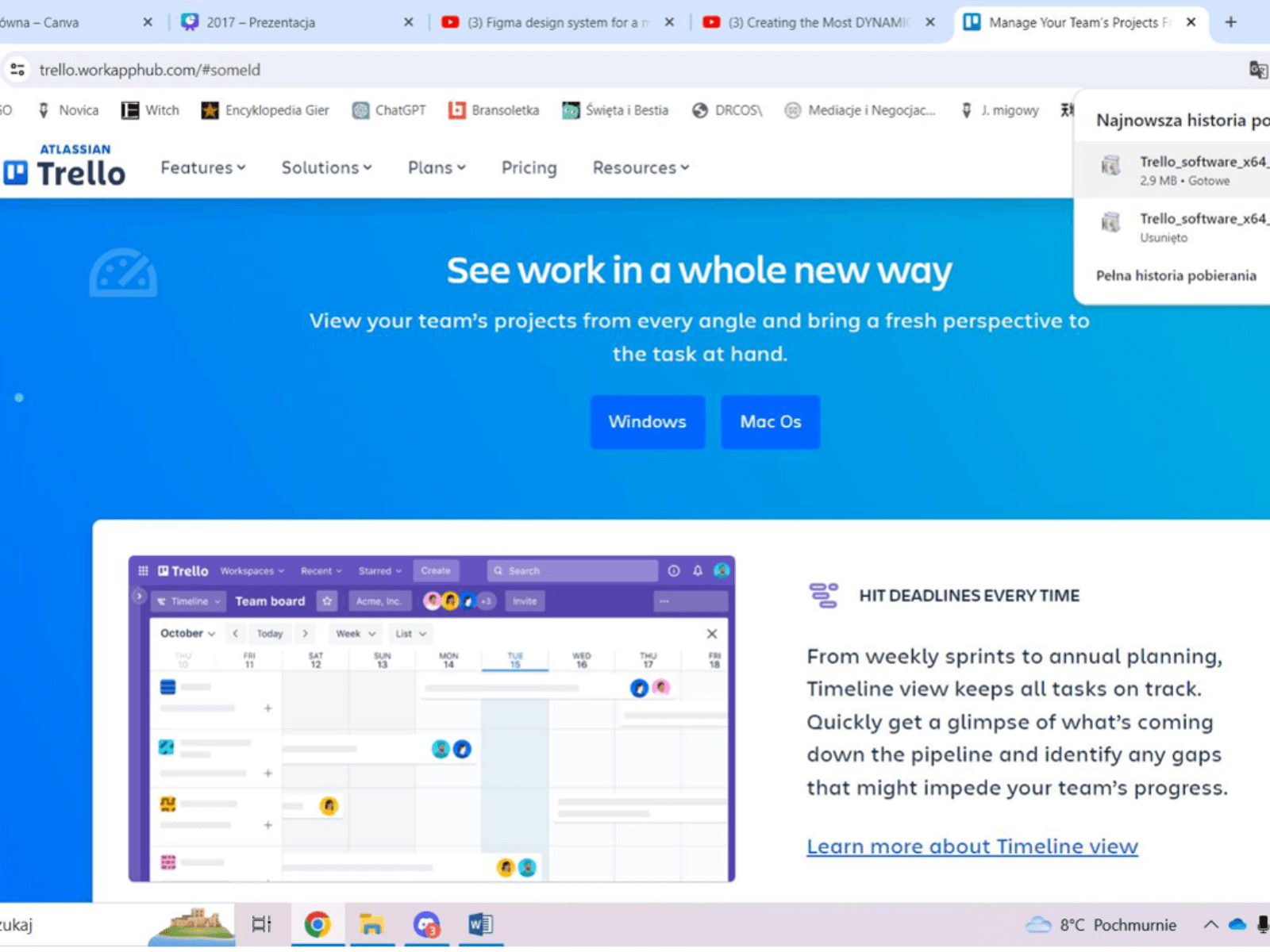

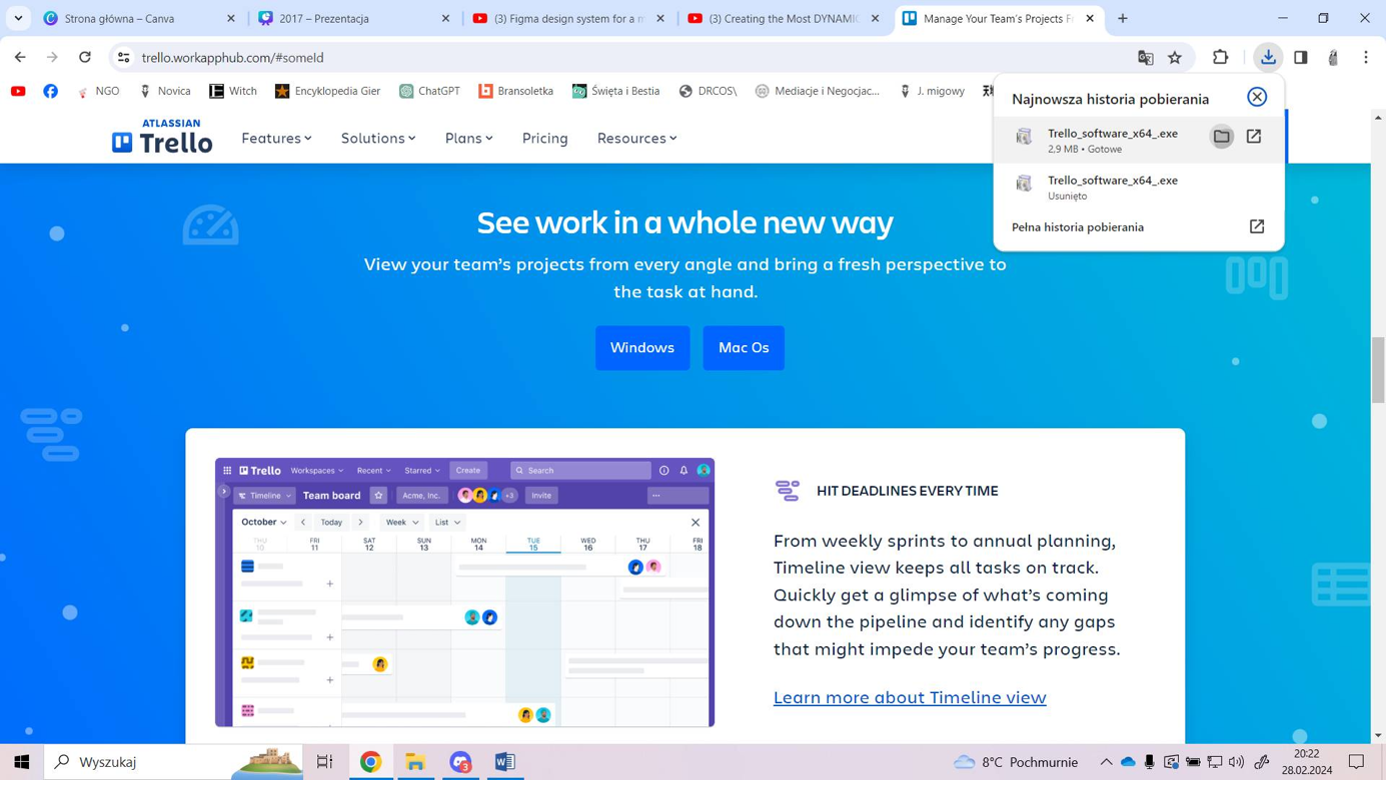

Fałszywa witryna Trello była dostępna pod adresem: hxxps://trello.workapphub[.]com (obecnie nie funkcjonuje)

Podstawiona strona przez przestępców zgrabnie udawała oficjalną witrynę

Przetłumaczona treść artykułu z fałszywym linkiem

Posiadając link do sphishingowanej strony oraz korzystając z Google możemy natrafić na szczegółowy opis infekcji komputerów ofiar. Jeden z linków prowadził do forum społeczności Atlassian – przedsiębiorstwa z branży IT. Jego użytkownik (notabene zbanowany przez administatora za umieszczanie linków do fałszywych stron), stworzył post. Umieścił w nim screeny ze swojego komputera, informując innych:

Cześć, moja aplikacja Trello jest uszkodzona. Wyszukałem w google frazę Trello, uruchomiłem jeden z pierwszych linków i pobrałem ze strony hxxps://trello.workapphub[.]com. Po zainstalowaniu moje dane zostały zablokowane, a część plików usunięta. Czy można to jakoś naprawić?

Forum Atlassian (link do oryginalnego postu)

W jaki sposób link ze spreparowaną witryną, przypominającą oficjalną stronę producenta dużego oprogramowania, mógł znaleźć się tak wysoko w wynikach wyszukiwarki Google? Jest jedna możliwa odpowiedź – przestępcy wykupili reklamę w Google.

Rób notatki, zaszyfruj sobie dysk

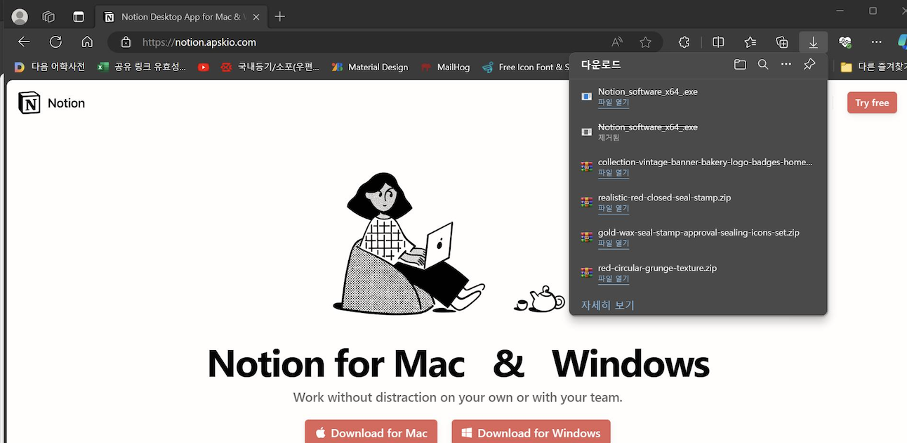

Nie tylko Trello padło ofiarą oszustów. Kolejnym przypadkiem złośliwego oprogramowania, które można było pobrać z internetu, dzięki fałszywej reklamie, była aplikacja poprawiająca produktywność, Notion. Wg. opisu producenta przeznaczona również do robienia notatek. Wyobraź sobie zdziwienie w oczach osoby, która po zainstalowaniu (prawie) Notiona nie zdąży zrobić żadnych notatek, w zamian widząc tylko taką, która poinformuje ją o zaszyfrowaniu dysku i adresu portfela BTC, na który musi wpłacić okup.

Notion for Mac&… tzn. for cybercriminals

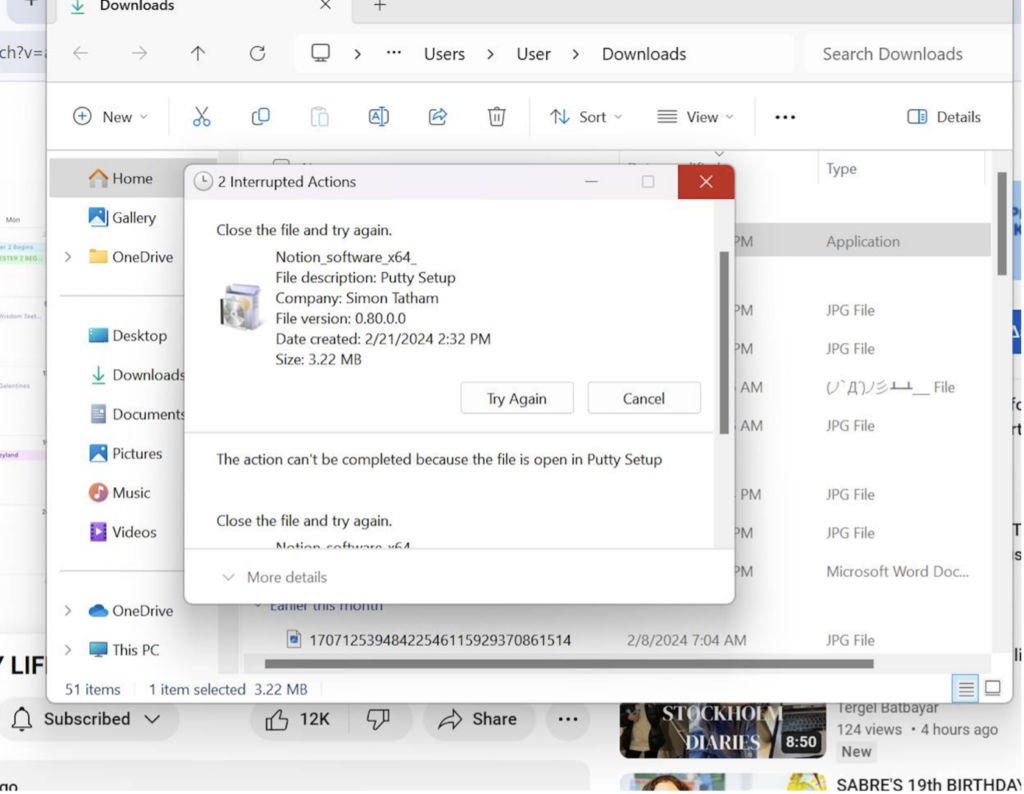

Co ciekawe, na jednym ze screenów złośliwego oprogramowania, naszym oczom ukazywał się niby Notion, jednak w opisie pliku widniała nazwa… Putty. Kolejny wektor ataku? Dolary przeciw orzechom, że bez większego ryzyka można to potwierdzić.

Notion? Putty Setup? A co to za różnica, weź się zainfekuj i przestań nam przeszkadzać!

Gdzie moje Trello? Co się stało z moimi plikami?

Każdy z opisywanych wyżej przykładów plików instalacyjnych zawierał w sobie złośliwe oprogramowanie w postaci stealera. W obu przypadkach, czy to Trello, czy Notiona, był to Rhadamanthys Stealer. Dokładnie ten sam malware, który instalowali na początku roku ci, którzy dali się oszukać fałszywym stronom Notepad++, Zooma, czy AnyDeska.

Co działo się po instalacji? Wtedy ofiara mogła zrobić już niewiele. Kopie plików z naszego komputera, wraz z hasłami zapisanymi w przeglądarkach, były przesyłane na serwery przestępców. Oryginały najczęściej zostawały zaszyfrowywane. Czemu bowiem nie zarobić na ofierze dodatkowo?

Dlaczego CERT Orange Polska?

Czy to linkowane na wstępie styczniowe ataki, czy opisany w tym tekście przypadek Trello i Notion/Putty – to nie jedyne przypadki oprogramowania, których skutki do dziś dostrzegamy. Jak? Dane, które trafiły do przestępców, krążą po mrocznych zaułkach sieci. Nasz zespół CERT Orange Polska wraz z innymi tego typu zespołami w Polsce i na świecie, stara się w porę powstrzymywać tego typu ataki. Dzięki zaawansowanym narzędziom monitorujemy sieć 24 godziny na dobę, starając się blokować fałszywe strony zanim zrobią komuś krzywdę. Jeśli zdarzy Ci się trafić na podobną witrynę, napisz do nas: mailem na cert.opl@orange.com lub wyślij link SMS-em na 508700900. Razem dbajmy o wspólne dobro.

Marek Olszewski