[Raport CERT OPL] Bezpieczeństwo publicznych sieci WiFi

Darmowe WiFi… Jeszcze całkiem niedawno wielu z nas to od niego zaczynało szukanie miejsca na wakacje 🙂 Teraz, w erze baaardzo dużych pakietów mobilnego internetu wydaje się, iż znaczenie publicznych hotspotów powinno zmaleć… Ale czy na pewno? Na łamach Raportu CERT Orange Polska 2019 dokładnie przyjrzał się temu (a przede wszystkim bezpieczeństwu publicznych sieci) nasz ekspert nie tylko od mobilnych urządzeń dostępowych, Kamil Uptas. A po zapoznaniu się z jego materiałem pczywiście jak zawsze zapraszamy do lektury całego raportu, który znajdziecie tutaj.

Początki wardrivingu sięgają czasów nowego millenium, jednak z uwagi na dynamiczny rozwój technologii bezprzewodowego dostępu do internetu, temat ten cały czas pozostaje wartki mimo, że samo jeżdżenie po mieście w poszukiwaniu otwartych lub słabo zabezpieczonych access pointów odchodzi do lamusa.

Publiczne sieci Wi-Fi są obecnie bardzo popularnym rozwiązaniem. Możemy korzystać z nich w większości sieciowych kawiarni i restauracji szybkiej obsługi, butikach, kinach, galeriach handlowych, dworcach kolejowych i środkach komunikacji miejskiej. Coraz częściej samorządy decydują się na montaż hotspotów w sąsiedztwie urzędów dzielnic, zabytków, a nawet w parkach. Daje to, co prawda, wygodę darmowego dostępu do informacji, jednak rodzi także pytanie o bezpieczeństwo użytkowników takich narzędzi. Czy dane, na których pracują mogą zostać przechwycone? Czy inni użytkownicy

sieci mogą widzieć co robię i na ile istnieje rozliczalność dostępu do tych sieci?

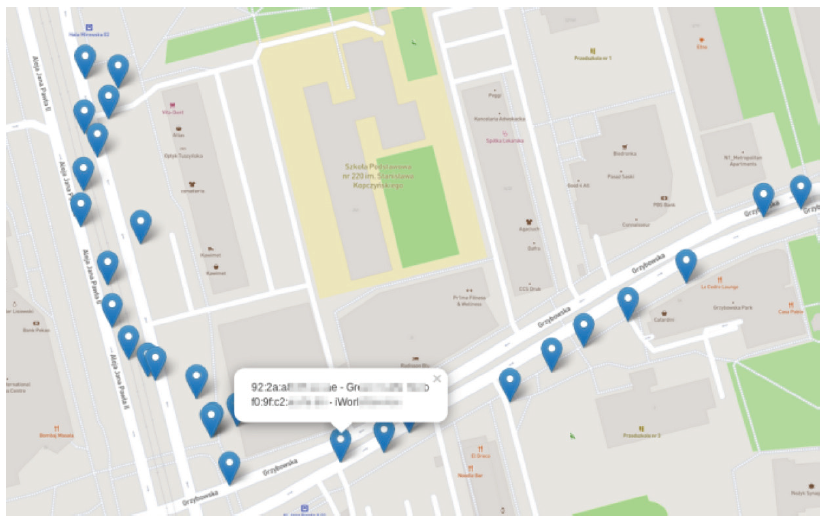

publiczne sieci Wi-Fi przedstawione na mapie miasta

Przeprowadzone przeze mnie badanie miało na celu ocenę stanu bezpieczeństwa sieci bezprzewodowych w przestrzeni publicznej stolicy europejskiego państwa.

Rozliczalność dostępu

Wszystkie badane sieci informowały o sukcesie podłączenia za pomocą captive portali z jednoczesną prośbą o potwierdzenie regulaminu przed uzyskaniem

dostępu. W czterech na dziesięć przypadków, użytkownik proszony był o podanie adresu email, choć żadna weryfikacja za jego pośrednictwem nie następowała, ot pozyskanie adresu do celów

marketingowych. W jednym przypadku użytkownik proszony był także o podanie imienia.

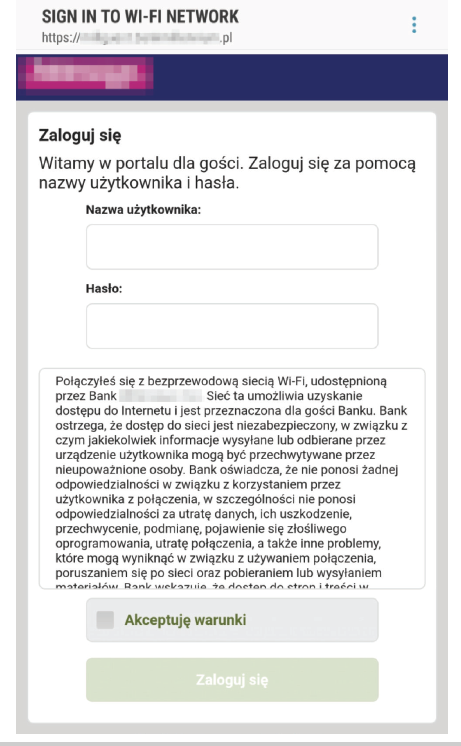

Sieć gościnna pewnego banku oferowała darmowy dostęp Wi-Fi po podaniu loginu i hasła. Sposób ich pozyskania nie był jednak określony, a sam panel nie miał otwartej rejestracji. Pozostaje mi mieć nadzieję, że nie chodziło o te same dane, z których ich klienci korzystają, uwierzytelniając się w portalu transakcyjnym.

panel logowania do bezprzewodowej sieci Wi-Fi jednego z banków

Oczywiście, osiągnięcie rozliczalności dostępu jest do uzyskania w takich warunkach. Trudne, lecz nie niemożliwe. Kilka lat temu, ratusz jednej z lewobrzeżnych dzielnic Warszawy oddał do użytku

mieszkańców kilkadziesiąt punktów dostępowych darmowej sieci. Aby móc z niej korzystać, należało zgłosić się do urzędu dzielnicy, by po wylegitymowaniu uzyskać swój personalny login i hasło. Niestety w lutym 2018 roku zrezygnowano z tego rozwiązania – jak często ma to miejsce, wygoda użytkowania może zostać przedłożona nad bezpieczeństwo.

Rozwiązywanie domen

Z obserwacji wynika, że w kwestii wykorzystywanych serwerów DNS panuje całkowita dowolność. W wielu przypadkach skorzystano z rozwiązania dnsmasq, ale zdarzały się sytuacje użycia serwerów Google, Netia, a także Orange.

Co ciekawe, w pewnej galerii handlowej, gdzie cała infrastruktura oparta była o te same rozwiązania jednego producenta, okazało się, że poszczególne sieci posiadają całkowicie różne konfiguracje serwerów DNS. Rozwiązaniem, za którym optuję, jest lokalne ustawienie zaufanych serwerów, na „sztywno”. Zabezpieczy to przed problemami w razie zainfekowania urządzeń dostępowych, jak również innymi, które mogą dotykać dostawców rozwiązań DNS.

Sami w przestrzeni?

Zdecydowanie nie. Tylko w dwóch przypadkach na dziesięć router posiadał właściwie skonfigurowaną izolację klientów. W pozostałych ośmiu, szczytowym osiągnięciem okazywał się bardzo podstawowo skonfigurowany filtr, wycinający pakiety ICMP, co realnie niczego nie zmieniało. Samą enumerację przyłączonych do urządzenia klientów można zrealizować na różne sposoby, a dodatkowo zdarzało się, że router udostępniał taką listę w panelu administracyjnym. Bez konieczności uwierzytelnienia.

Warto nadmienić, że w przypadku ruchu w sieci lokalnej, prawie nigdy nie spotkałem się z firewallem skonfigurowanym tak, by blokował określone protokoły. Nieco odmiennie wygląda to w przypadku ruchu do WAN. Tutaj w dwóch na dziesięć przypadków przepuszczany był jedynie ruch HTTP/HTTPS oraz DNS.

Nie zmienia to jednak faktu, że w większości otwartych sieci istnieje realne ryzyko przechwytywania transmisji przez osoby nieupoważnione, jak również przeprowadzanie innych ataków na urządzenia przyłączonych klientów.

Pozostałe sieci

W trakcie badań wykryto także dziesiątki tysięcy urządzeń prywatnych, z czego większość ma sensowną ochronę kryptograficzną. Zgodnie z przewidywaniami standard WEP przestał istnieć – był używany jedynie w 96 punktach dostępowych, co stanowiło mniej niż 0,23% wszystkich wykryć. Wspomnę, że standard WPS wspierało 20678 routerów.

Statystyki pokazują również, że najpopularniejsze rozwiązanie bazuje na podzespołach od Compal Broadband Networks z liczbą 7728 routerów,

a w dalszej kolejności, pierwszą piątkę zamykają: ARRIS (4538), Technicolor (2364), Sagemcom (1976) oraz Cisco Systems (1697). Warto zauważyć, że nazwy niektórych sieci sugerowały z urządzeniem którego producenta i w jakiej wersji mamy do czynienia. Ujawnianie tych informacji jest oczywistym naruszeniem bezpieczeństwa, tym bardziej, że te które znalazłem, sugerowały posiadanie podatności (m.in rodzina TP-Link DWR).

Co robić, jak żyć?

Wracając jednak do kwestii sieci publicznych, warto zauważyć, że bardzo wiele w kwestii bezpieczeństwa może zrobić sam użytkownik.

Najlepszym sposobem będzie oczywiście skorzystanie z szyfrowanej transmisji, jaką zapewni tunel VPN. Dodając do tego wyłączenie zapamiętywania sieci (żeby urządzenie nie próbowało nawiązywać połączenia bez naszej wiedzy, kiedy znajdzie się w zasięgu access pointa), czy nieudostępnianie zasobów naszego komputera (ochrona przed kradzieżą danych, infekcją malware, lub nadużyciem podatności systemu operacyjnego) uzyskujemy całkiem solidne podstawy bezpieczeństwa.

Użytkownik powinien świadomie przeglądać witryny, korzystając z ich zabezpieczonej kryptograficznie instancji, czyli https. Ci mniej czujni zawsze mogą skorzystać z wtyczek do przeglądarek typu HTTPS Everywhere lub pokrewnych. Nigdy nie zaszkodzi także posiadanie uruchomionego lokalnie oprogramowania typu firewall. Absolutną podstawą jest instalowanie na bieżąco aktualizacji oprogramowania, a w szczególności poprawek bezpieczeństwa.

Konkluzja

Ilość darmowych, publicznie dostępnych sieci Wi-Fi wzrosła w ostatnich latach i nic nie zapowiada, żeby w ciągu najbliższych lat stan ten miał ulec zmianie. Niestety poziom ich zabezpieczeń nie idzie w parze z samą ilością, przerzucając odpowiedzialność na użytkowników. Kluczową rolę w tej sytuacji mogą odegrać wszelkie kampanie uświadamiające adresowane do mniej świadomych użytkowników internetu. Alternatywą zawsze pozostanie korzystanie z technologii internetu mobilnego oferowanego przez wielu operatorów telekomunikacyjnych.

Kamil Uptas