[Raport CERT OPL] SMS, czyli krótka wiadomość phishingowa

Nadeszła jesień… Robi się zimniej (już lada dzień, niestety), wcześniej robi się ciemno, przestępcy wracają intensyfikują swoje pomysły na zarobek. Jednym z pomysłów są oczywiście kampanie phishingowe. Nasz spec, Michał Łopacki, przyjrzał się bardzo dokładnie phishingowym SMSom w Raporcie CERT Orange Polska 2019. Oczywiście to nie jedyny tekst, który warto przeczytać! Cały raport znajdziecie tutaj.

Phishing to obecnie najczęściej spotykany rodzaj ataków na klientów indywidualnych. Podszywanie się pod osoby, firmy czy też instytucje ma na celu m.in. przechwycenie danych logowania, kradzież środków finansowych lub instalację złośliwego oprogramowania. W niniejszym artykule skupimy się na jednej z dwóch najpopularniejszych w 2019 form phishingu – atakach z użyciem wiadomości SMS.

Paczka, kurier i… puste konto

W 2019 przestępcy wykazali się dużą kreatywnością w wymyślaniu powodów, dlaczego absolutnie, bezwzględnie, koniecznie, bez zastanowienia, natychmiast i niezwłocznie musimy odwiedzić przygotowaną przez nich fałszywą stronę. Próbowali też na różne sposoby wykorzystać okazane im zainteresowanie.

W ramach działań CERT Orange zebraliśmy, przeanalizowaliśmy i pogrupowaliśmy w kampanie ataki, które miały miejsce w ubiegłym roku. Poniżej zamieszczamy najciekawsze i najpopularniejsze z nich. Podane przykłady SMS-ów pochodzą ze zgłoszeń od naszych klientów, dlatego dane umożliwiające identyfikację zostały usunięte.

Blokada ogłoszenia

Osoby zamieszczające oferty w popularnych serwisach ogłoszeniowych otrzymywały SMS-y informujące, że ich ogłoszenia zostaną zablokowane np. z powodu uiszczenia niepełnej opłaty. Skuteczność ataku była wyjątkowo wysoka, ponieważ wiadomości kierowano na dane kontaktowe znalezione w prawdziwych ogłoszeniach. Po wejściu na fałszywą stronę płatności i podaniu danych klient okradany był z oszczędności zgromadzonych na koncie.

Od: OTOMOTO Twoje konto w serwisie OTOMOTO |

Niedopłacona faktura

Wiadomości informujące o nieodpłaconej fakturze za np. usługi telekomunikacyjne lub energię elektryczną zawierały groźbę blokady telefonu / wstrzymania dostawy prądu. „Wniesienie opłaty” następowało przez stronę przestępców.

Od: Alert Przypominamy o zaleglosci na |

Faktura ze złośliwym oprogramowaniem

SMS-y zawierały informację o wystawieniu faktury na podejrzanie wysoką kwotę oraz link do jej pobrania. Pliki docelowe zamiast faktury zawierały złośliwe oprogramowanie infekujące urządzenie klienta.

Wystawiono fakture na kwote 250 |

Wygrana w konkursie sieci handlowej

Informacja o wygraniu atrakcyjnej nagrody (np. topowy model smartphone) w loterii jednej z popularnych sieci handlowych (w kampaniach wykorzystywane były marki sieci RTV/AGD i dyskontów). Konieczne było tylko podanie danych do wysyłki. Po wejściu na stronę i podaniu adresu pocztowego klient proszony był o uiszczenie drobnej opłaty rzędu 1-2 PLN za ubezpieczenie albo wysyłkę. Oczywiście przez stronę przestępców…

Od: MediaM9583 MediaMarkt czeka na Twoje dane |

Potwierdzenie deklaracji PIT

Kampania ta pojawiła się w okresie rozliczania PIT. Przestępcy podszywając się pod urząd skarbowy i grożąc wysokimi sankcjami, nakłaniali do rzekomego podpisania PIT przy pomocy przelewu wykonanego z podrobionej przez nich strony.

Od: US e-PIT Podpisz e-PIT od reki |

Dopłata do przesyłki

Mechanizm opisano w szczegółach w kolejnej części artykułu.

Aktywacja usługa premium

Klienci otrzymywali informację, że została im aktywowana usługa premium (np. horoskop, anonse towarzyskie itp.), za którą będą musieli płacić nawet 30 PLN dziennie. Aby dezaktywować rzekomą usługę należało dokonać przelewu ze strony przestępców i przy okazji… stracić wszystkie pieniądze.

Od: Eromal Pomyslnie aktywowano SMS |

Egzekucja komornicza

Klienci byli informowani o wszczęciu egzekucji przez komornika i o możliwości dobrowolnej spłaty (nieistniejącego) zadłużenia. Co się działo dalej – wiadomo.

Od: Wezwanie24 Informujemy o rozpoczeniu |

Wsparcie techniczne / zarządzanie usługą

Phishing różny od poprzednio opisanych, gdyż tym razem celem nie były bezpośrednio pieniądze, ale przejęcie powiązanego z telefonem konta w usłudze chmurowej. SMS-y dostarczane były także w języku angielskim, gdyż kampanie z tej rodziny często miały międzynarodowy charakter. Przejęte konto mogło posłużyć do kradzieży przechowywanych na nim danych, ich usunięcia i żądania okupu, resetowania hasła do innych serwisów używających adresu e-mail spiętego z kontem.

Od: Apple LOST MODE has been successfully |

Okolicznościowe

Oprócz kampanii trwających wiele tygodni lub miesięcy, zdarzały się też kampanie okolicznościowe. Przestępcy wykorzystując szum medialny i dezorientację klientów, zwabiali na swoją stronę. Przykładowo, gdy jedna z firm kurierskich zachęcała swoich klientów do rezygnacji z powiadomień SMS i instalacji dedykowanej aplikacji, przestępcy rozpoczęli rozsyłanie SMS-ów z linkiem do pobrania własnego (złośliwego) oprogramowania. Odbiorcy myśląc że ma to związek z działaniami firmy, o których słyszeli w mediach, łatwiej padali ofiarą oszustwa.

Bo paczka była za ciężka…

Ataki na „dopłatę do kuriera” ciągną się już od co najmniej kilkunastu miesięcy. Aby pokazać na czym one polegają, prześledzimy krok po kroku pojedynczy atak.

Narodziny kampanii

Opracowanie bądź zakup na czarnym rynku mechanizmu strony phishingowej (tzw. phishing kit), to największa inwestycja w całej kampanii, ale w przeciwieństwie do pozostałych jej elementów – wielorazowego użytku. Stworzone wiele lat temu i ciągle rozwijane oprogramowanie, nadal niemal każdego dnia używane jest do okradania ludzi. Tak też było pewnego styczniowego dnia…

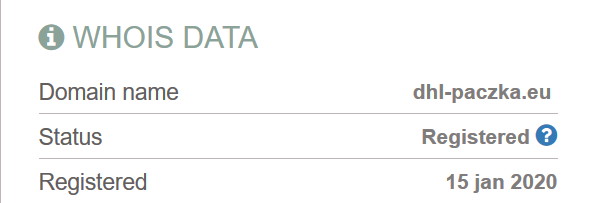

15.01.2020, rano: rejestracja domeny

Pojedynczy atak zaczyna się od wymyślenia nazwy domeny, która nie wzbudzi podejrzeń potencjalnych ofiar. Najczęściej nawiązuje ona do nazwy firmy lub usługi. Dodatkowo nie mogła być ona użyta wcześniej, gdyż takie od dawna są blokowane. Zadanie nie jest łatwe – ile można wymyślić kombinacji słowa paczka, przesyłka czy dopłata? Nawet jeśli dodamy do tego przyrostki typu 24, 48, 365, 247, to po kilku miesiącach przestępczej działalności, zbiór wolnych domen staje się mocno ograniczony. Zagadnienie to opisujemy szerzej na stronie [NUMER STRONY Z ARTYKUŁEM „Jak stworzyć domenę phishingową”] naszego Raportu.

W analizowanym przez nas ataku wybór przestępców ostatecznie padł na nazwę dhl-paczka.eu. Domena została zarejestrowana.

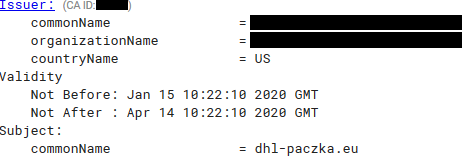

15.01.2020, godz. 12:13: certyfikat

Od dłuższego czasu przeglądarki ostrzegają przed otwieraniem stron bez szyfrowania. Ponadto większość osób zwraca uwagę na obecność “zielonej kłódki”, błędnie uznając ją za gwarancję bezpieczeństwa. Dlatego do przeprowadzenia skutecznego ataku phishingowego konieczne jest wystawienie certyfikatu SSL. Wprowadzenie na rynek darmowych, automatycznie generowanych certyfikatów w sposób istotny ułatwiło ich pozyskiwanie. Z jednej strony przyczyniło się to do popularyzacji szyfrowania i tym samym utrudnienia ataków man-in-the-middle, z drugiej jednak ułatwiło ataki phishingowe. Przestępcy mogą szybko i bezproblemowo włączyć na swoich stronach „zieloną kłódkę”. Tak też było i tym razem.

15.01.2020, popołudnie: strona www

Domena zarejestrowana, certyfikat też. Czas na uruchomienie strony phishingowej. Do tego potrzebne będą: infrastruktura serwerowa i kod samej strony.

Korzystanie z własnej infrastruktury do ataków phishingowych jest nieefektywne. Po pierwsze zostawia ślady ułatwiające wykrycie sprawców. Ponadto po ujawnieniu phishingu operatorzy mogliby zablokować dostęp do wykorzystywanej przez oszustów infrastruktury. Stałaby się ona niezdatna do prowadzenia dalszych działań. Dlatego przestępcy chętnie wykorzystują infrastrukturę publiczną, np. firm hostingowych. W przypadku wykrycia phishingu podejrzana strona jest wprawdzie usuwana z serwera, ale przestępcy mogą bezproblemowo utworzyć kolejną rejestrując ją na nowe fikcyjne dane.

16.01.202, godz. 18:09: SMS

Przygotowanie treści i dostarczenie SMS-ów do klientów jest kluczowym elementem ataku, od którego w największym stopniu zależy jego powodzenie. Przestępca musi przygotować historię, która skłoni odbiorcę do odwiedzania przygotowanej przez niego strony.

Do dostarczania wiadomości wykorzystywane są platformy komercyjne, które umożliwiają tanią wysyłkę SMS w hurtowych ilościach. Bramki te często umożliwiają wprowadzenie dowolnej treści do pola „nadawca” (zarówno numeru telefonu, jak i nazwy tekstowej, np. „Bank”, „Informacja”, „Alert” itd.). Umożliwia to podszywanie się pod konkretne marki. W przypadku gdy w telefonie przechowywane są prawdziwe SMS-y z nazwą nadawcy taką samą jak użyta w ataku, fałszywa wiadomość umieszczana jest w tym samym wątku, co znacznie zwiększa jej wiarygodność.

Ze zgłoszeń klientów do CERT OPL wiemy, że w tym ataku treść wiadomości wyglądała następująco:

Paczka na podany adres jest drozsza. Prosimy o doplate |

Dopłata do przesyłki to jeden z najczęściej stosowanych przez przestępców schematów. Wysyłając kilkaset albo kilka tysięcy SMS, prawdopodobieństwo trafienia na osobę, która akurat oczekuje na kuriera jest bardzo wysokie. Co więcej, niewielka kwota dopłaty, wydaje się małym problem w porównaniu z całkowitym anulowaniem zamówienia. Dlatego szanse powodzenia takiego ataku są bardzo wysokie.

16.01.2020, godz. 18:10: okradanie

Klienci chwilę po otrzymaniu SMS klikają w zawarty w nim link. W przeglądarce w telefonie otwiera im się przygotowana przez przestępców strona płatności…

…ale nie tym razem!

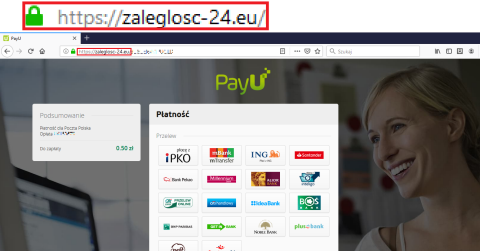

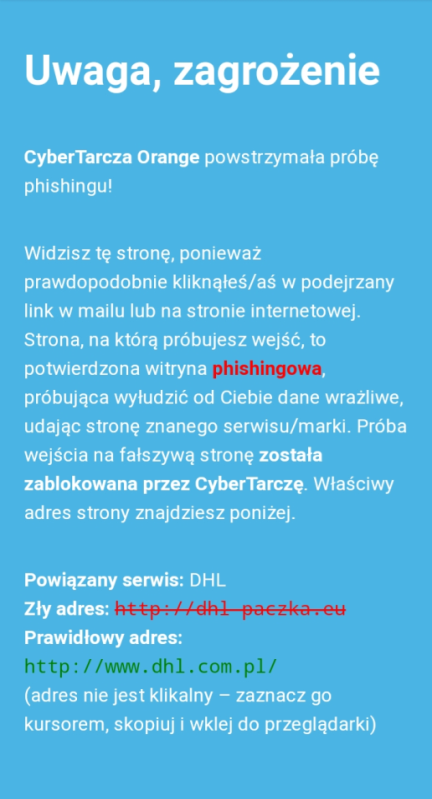

Na telefonach naszych klientów witryna wyglądała jak na ilustracji 1. Nie ma fałszywego banku, jest za to CyberTarcza Orange. Pomimo iż niektórzy klienci dali się nabrać na wiadomość od oszustów i kliknęli złośliwy link, nie zostali okradzeni. Połączenie do strony przestępców zostało przechwycone i zablokowane.

O tym, co by się stało, gdyby nie interweniowała CyberTarcza, napiszemy trochę dalej.

Ilustracja 1. Blokada strony przez CyberTarczę

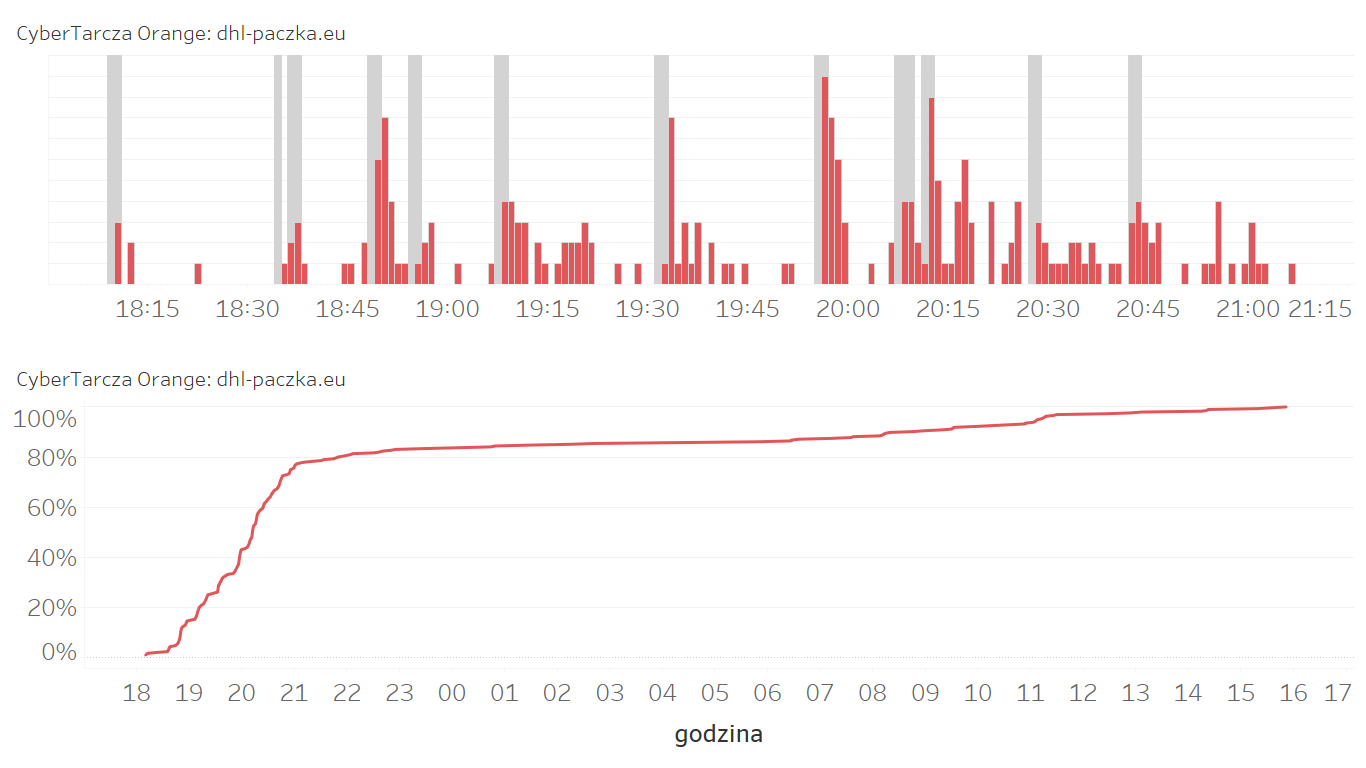

17.01.2020, rano: analiza incydentu

CyberTarcza to nie tylko ochrona klientów przed zagrożeniami, ale także źródło ciekawych informacji o szczegółach przestępczych kampanii. Dzięki korelacji z informacjami z innych systemów sieciowych, np. wielkością ruchu na interfejsach bramek SMS, udało się odtworzyć prawdopodobny przebieg czasowy ataku (ilustracja 2). Na górnym wykresie zaznaczyliśmy na czerwono minutową liczbę klientów, którym CyberTarcza zablokowała wejście na stronę dhl-paczka.eu. Szare pola to przedziały czasowe, w których z największym prawdopodobieństwem wysyłane były SMS-y phishingowe. Momenty te wyznaczone zostały na podstawie danych statystycznych, więc szacowanie to obarczone jest pewnym błędem. Dolny wykres prezentuje narastająco liczbę unikalnych klientów, którzy trafili na CyberTarczę, próbując odwiedzić stronę dhl-paczka.eu. Za 100% przyjmujemy ogół klientów, którzy próbowali wejść na tę stronę w ciągu 7 dni od rozpoczęcia ataku.

Co możemy wyczytać z tych danych?

- SMS wysyłane były w godzinach wieczornych – to typowa pora dla kampanii tego typu. Zmęczenie po całym dniu, odprężenie, zaangażowanie w zajęcia domowe zmniejszają czujność potencjalnych ofiar.

- Istnieje spora grupa klientów, która dała się złapać na wiadomość wysłaną przez przestępców. Phishing był trudny do wyłapania dla osoby, która nie słyszała wcześniej o tego typu zagrożeniach.

- Duża grupa klientów próbowała wejść na stronę w czasie 1-2 minut od prawdopodobnego momentu otrzymania SMS-a. Po tym czasie liczba odwiedzin zaczynała spadać.

- 80% prób wejścia na stronę miało miejsce do 15 minut po prawdopodobnym momencie otrzymania SMS-a. Tylko 10% osób próbowało otworzyć stronę przestępców kolejnego dnia.

- Odbiorcy błyskawicznie reagują na SMS-y, nie dając sobie czasu na zastanowienie. To na pewno zmniejsza szanse na uniknięcie kłopotów.

Ilustracja 2. Przebieg czasowy ataku

16.01.2020, godz. 18:10: historia alternatywna

Wróćmy na chwilę i zobaczmy, co się stało u tych użytkowników, którzy nie byli chronieni przez CyberTarczę.

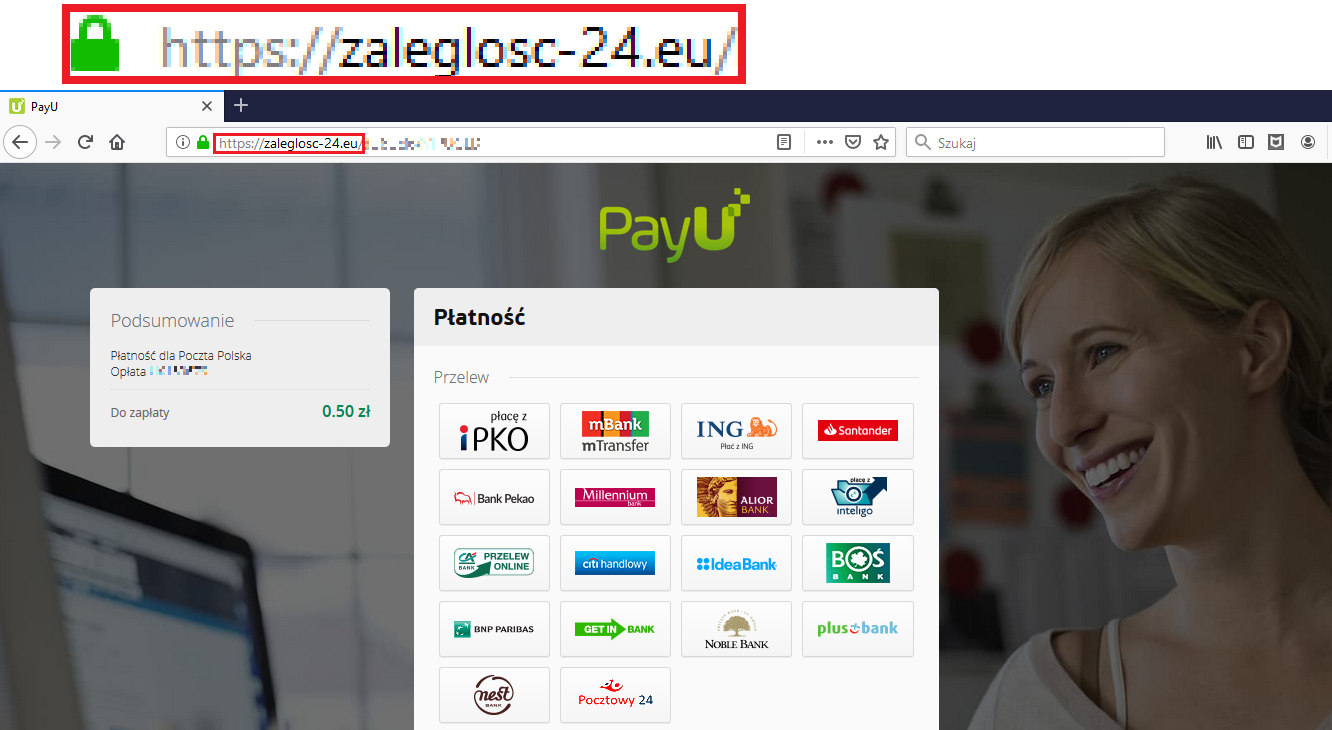

Klienci chwilę po otrzymaniu SMS-a klikają w zawarty w nim link. W przeglądarce w telefonie otwiera im się fałszywa strona pośrednika płatności widoczna na ilustracji 3 (prezentowane zdjęcia pochodzą wprawdzie z innej kampanii, ale mechanizm działania jest identyczny). Wygląda ona niemal dokładnie tak samo jak prawdziwa strona płatności. Dzięki wystawionemu certyfikatowi SSL posiada nawet zieloną kłódkę. Jedynym, co na pierwszy rzut oka odróżnia ją od oryginału, jest adres, który w niczym nie przypomina prawdziwego.

Ilustracja 3. Strona podszywająca się pod PayU

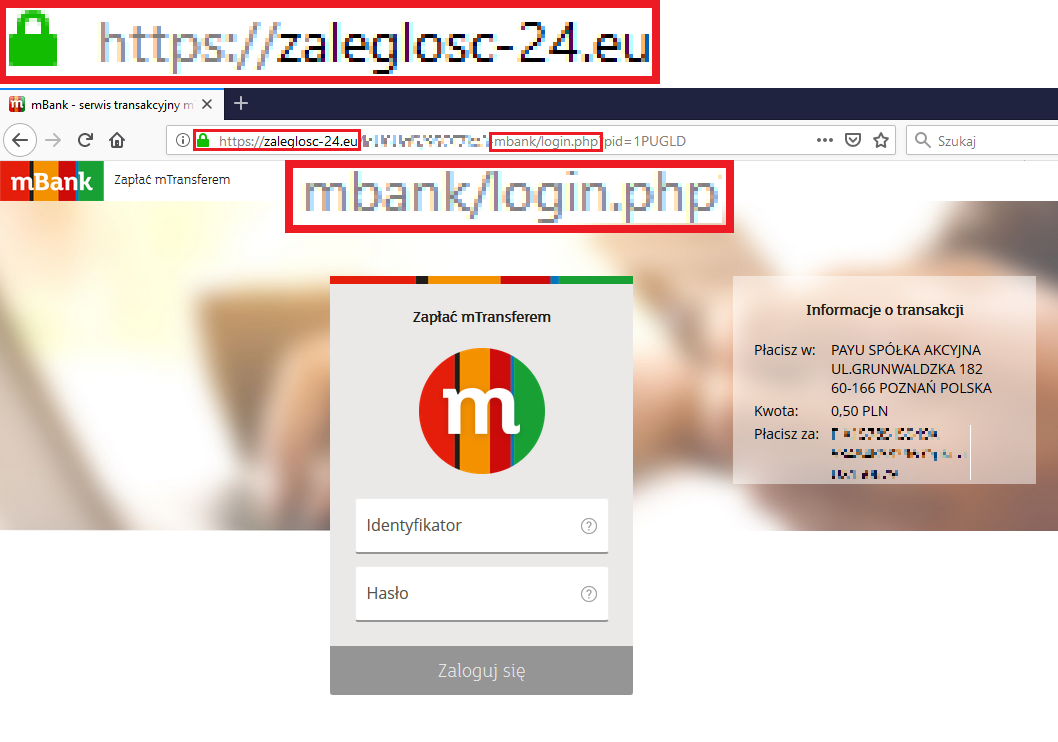

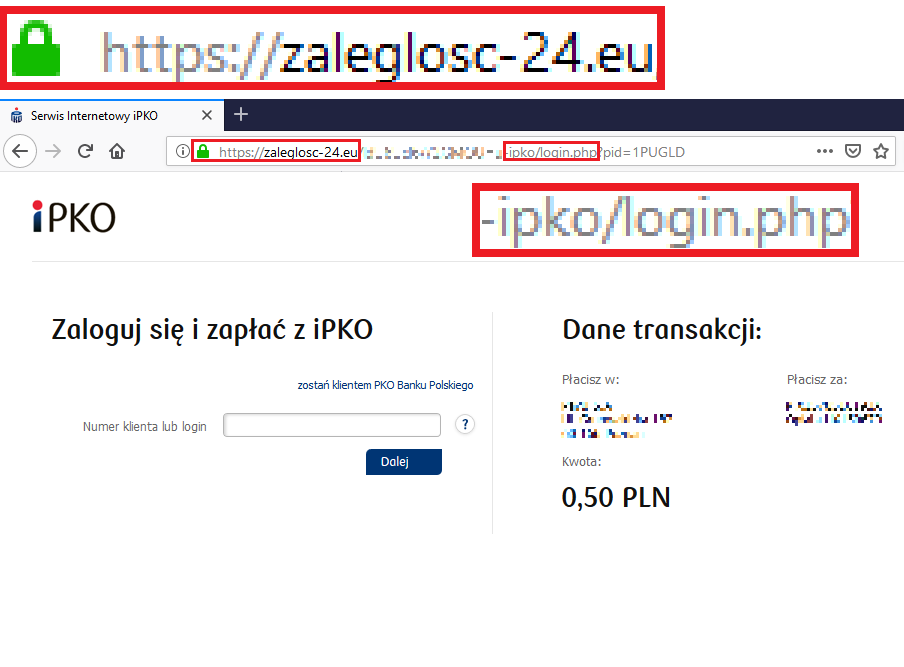

Gdy użytkownik wybierze ikonę banku, w którym posiada konto, wyświetlony zostanie odpowiadający mu fałszywy panel logowania. Tak jak poprzednio – strona do złudzenia przypomina oryginał i na pierwszy rzut oka różni się tylko adresem (ilustracje 4 i 5). Klient wprowadza login i hasło, które przestępcy automatycznie wykorzystują do zalogowania się ze swojego urządzenia na konto klienta w prawdziwym banku.

Ilustracja 4. Strona podszywająca się pod mBank

Ilustracja 5. Strona podszywająca się pod iPKO

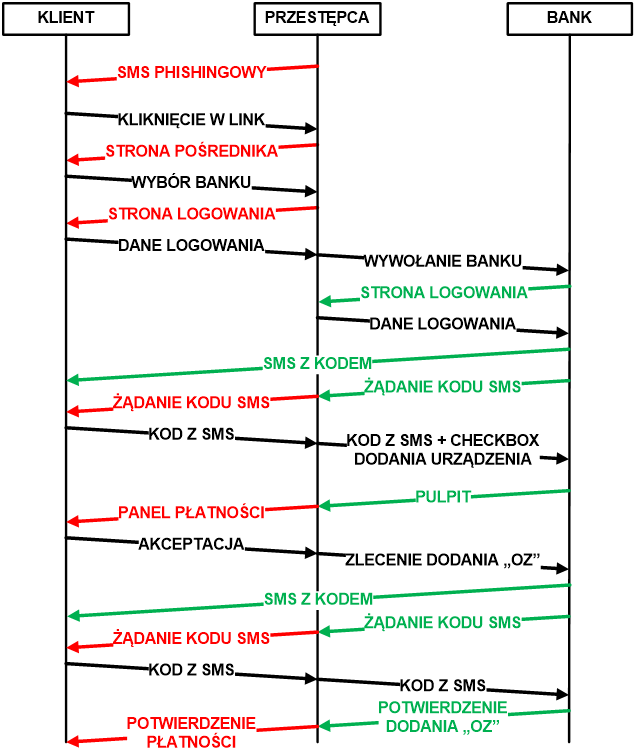

Po wejściu w życie dyrektywy PSD2 (jesień 2019), bezpośrednio po zalogowaniu uwierzytelniane jest urządzenie użytkownika. W tym celu bank wysyła klientowi SMS z kodem potwierdzającym. Kod ten należy wpisać na stronie banku. Przestępcy wystawiają więc klientowi fałszywą stronę do wpisania kodu, a gdy ten to zrobi, przepisują go na prawdziwej stronie banku. Przy okazji zaznaczają opcję dodania urządzenia do zaufanych. Dzięki temu w przyszłości nie będą potrzebowali wyłudzać kodu SMS do zalogowania się do banku w imieniu klienta.

Następnie klientowi prezentowany jest formularz do potwierdzenia drobnej płatności, pod pretekstem której został zwabiony na stronę przestępców. Gdy klient przejdzie dalej, przestępcy wysyłają do banku żądanie dodania odbiorcy zaufanego z numerem rachunku zarejestrowanego na tzw. słupa. W celu potwierdzenia zlecenia, bank wysyła klientowi kolejny SMS z kodem. Przestępcy wystawiają stronę do wpisania kodu. Klient, myśląc że potwierdza płatność, przepisuje go. Kod ten wysyłany jest przez oszustów do banku i tym samym dodanie odbiorcy zaufanego kończy się sukcesem. Dla uśpienia czujności klientowi wyświetlana jest strona z potwierdzeniem dokonania płatności.

Od tego momentu przestępcy dysponują danymi logowania klienta. Ich urządzenie dodane jest do urządzeń zaufanych. Mają też ustanowionego odbiorcę zaufanego z numerem kontrolowanego przez siebie konta. Teraz wystarczy zalogować się na konto klienta i wykonać przelew. Kody SMS nie są wymagane, ani przy logowaniu z urządzenia dodanego uprzednio do zaufanych, ani do wykonywania przelewu do odbiorcy zaufanego. Konto klienta zostaje wyczyszczone ze wszystkich znajdujących się na nim środków.

Ilustracja 6. Schemat działania fałszywej strony płatności (na czarno – żądania, na zielono – prawdziwe odpowiedzi, na czerwono – fałszywe odpowiedzi, „OZ” – odbiorca zaufany)

Sprzymierzeńcy oszustów

Popularność phishingu SMS spowodowana jest m.in. wysoką skutecznością, na którą wpływają czynniki techniczne, socjotechniczne i psychologiczne.

Balast historyczny

W latach 70’ i 80’ XX wieku, gdy powstawały protokoły, na których opiera się usługa SMS, nie przykładano tak dużej jak obecnie wagi do problemów bezpieczeństwa. Związane było to m.in. z wzajemnym zaufaniem, jakim cieszyli się użytkownicy sieci. Opracowane wtedy standardy nie przewidywały więc m.in. sprawdzania nadawcy. Zawartość pola „Sender” ustalana jest przez nadawcę i przenoszona przez sieć bez weryfikacji. Gdybyśmy dziś chcieli wymienić protokoły na bezpieczniejsze, zmiany odcięłyby od usługi większość starych urządzeń, a nawet uniemożliwiłyby wymianę wiadomości z klientami tych operatorów (np. zagranicznych), którzy by takich zmian nie wdrożyli. Dlatego problem braku weryfikacji nadawcy może pozostać z usługą SMS aż do jej końca w obecnej formie.

Wątkowanie wiadomości

Dla wygody użytkownika telefony grupują SMS-y od tego samego nadawcy w jedną konwersację. Jeśli oszust podszyje się pod nadawcę, z którym klient już korespondował, wiadomość zostanie dołączona jako kolejna w rozmowie. Zachowanie to podnosi wiarygodność SMS phishingowego w oczach potencjalnej ofiary.

Rozmiary ekranu

Ekrany telefonów posiadają niewielkie rozmiary, co utrudnia dostrzeżenie szczegółów. Często stosowaną metodą jest używanie w adresie strony wyglądających podobnie znaków. Na ekranie telefonu „www.0range.pI” (pisane przez cyfrę 0 i wielkie „i” na końcu) wygląda prawie jak „www.Orange.pl”.

Upowszechnienie się darmowych certyfikatów SSL

Dzięki darmowym, automatycznie wystawianym certyfikatom SSL (często oferowanym w ramach hostingu) oszuści z łatwością mogą zapewnić na swojej stronie obecność „zielonej kłódki” i uwiarygodnić stronę w oczach mniej świadomego klienta.

Poczucie strachu

Komunikaty oszustów mają wywołać u odbiorców poczucie, że w przypadku braku reakcji poniosą oni stratę: zostaną odcięci od telefonu, będą musieli płacić wysoki abonament albo odwiedzi ich komornik. Towarzyszące temu emocje ograniczają zdolność do racjonalnej oceny sytuacji.

Presja czasu

Znaczna część osób reaguje niezwłocznie na powiadomienie o otrzymanej wiadomości SMS, odrywając się od aktualnych zajęć. Dodatkowo treść samej wiadomości często sugeruje, że decyzja musi być podjęta bardzo szybko. Przestępcy wykorzystują element zaskoczenia, co podnosi skuteczność ataku.

Szum informacyjny

Metoda polega na „podpinaniu” się pod informacje krążące w mediach lub będące na czasie (jak w przypadku złośliwej aplikacji kurierskiej albo potwierdzania rozliczenia PIT).

Podsumowanie

Kampanie oszustów stają się coraz bardziej dopracowane, przez co trudno się przed nimi obronić w 100%. Na pewno pomoże nam w tym ogólna ostrożność, brak pośpiechu, uważne czytanie wiadomości, upewnianie się, czy swoje dane wprowadzamy na właściwej stronie oraz sprawdzanie jaką dokładnie transakcję akurat potwierdzamy w banku. Klientów Orange chroni także Cybertarcza, która w samym tylko 2019 roku zablokowała połączenia ze stronami oszustów aż 11,5 miliona razy.

Artykuł zawiera lokowanie produktu 🙂