Raport CERT Orange Polska: 2023 rokiem AgentTesla

Czytaliście już najnowszy Raport CERT Orange Polska? Przede wszystkim polecamy oczywiście zapoznanie się z całością, ale w ramach wzbudzenia zainteresowania niektóre artykuły pojawią się również tutaj. Zaczynamy dziś od rozbudowanej analizy AgentTesla autorstwa Iwo Graja.

Śmiało można powiedzieć, że rok 2023, jeśli chodzi cyberzagrożenia w Polsce, należał do malware’a AgentTesla. Było to jedno z najbardziej popularnych i dominujących zagrożeń pod względem wiadomości phishingowych w skrzynkach polskich internautów.

Czym jest AgentTesla ?

AgentTesla to złośliwe narzędzie, określane jako RAT (Remote Access Trojan), które umożliwia cyberprzestępcy zdalny dostęp do zainfekowanego komputera. Po raz pierwszy został wykryty w 2014 roku. Początkowo miał bardzo ubogie funkcje, lecz po wielu latach rozbudowy kodu i pomysłów twórców ostatecznie stał się jednym z bardzo popularnych złośliwych oprogramowań na rynku cyberprzestępców.

Obecna wersja Tesli jest w stanie w pełni szpiegować system ofiary, przechwytywać poufne dane uwierzytelniające, a także działania użytkownika poprzez nagrywanie jego ekranu. Dodatkowo dysponuje funkcją keyloggera, umożliwia też kradzież danych uwierzytelniających z przeglądarek i klientów pocztowych. Co ciekawe, ma możliwość wyodrębniania danych z dużej liczby przeglądarek i klientów poczty.

Jedną z najciekawszych rzeczy wbudowanych w kod AgentTesla są moduły eksfiltracji danych, czy raczej używane przy tym techniki. AgentTesla wykorzystuje do wykradania danych popularne protokoły jak SMTP i FTP, a także API komunikatora Telegram. Dlaczego takie? To standardowe porty, nie wzbudzające podejrzeń w ruchu sieciowym. RAT-y w większości komunikują się na niestandardowych numerach portów TCP.

Historia AgentTesla

Twórcy Agenta Tesla w 2017 roku udostępnili swoje oprogramowanie jako Malware-as-a-Service. Z początku strona była dostępna w internecie natomiast obecnie jest jedynie w darknecie. Z danych raportu Spam House za 2020 rok wynika, że wzrost wiadomości spamowych z załącznikiem Agenta Tesla sięgnął 772% w odniesieniu do innych znanych stealerów (oprogramowanie wykradające hasła i loginy użytkowników) i znacznie wysunął się on na prowadzenie. To naprawdę gigantyczny poziom!

Agent Tesla został także wykorzystany podczas pandemii koronawirusa na początku marca 2020. E-mail wraz załącznikiem o nazwie „COVID 19_List_cities_names.xlam” miał na celu wykorzystanie obaw, związanych z szerzącą się pandemią. Rzekomo miał on zawierać komunikat z listą miast dotkniętych wirusem zarówno w Ameryce, jak i w Europie. W kampanii tej został wykorzystany błąd w Microsoft Equation Editor CVE-2017-11882. Edytor równań to funkcja pakietu Microsoft Office, umożliwiająca użytkownikowi osadzenie równania matematycznego lub formuły w dowolnym dokumencie biurowym.

Błąd próbował w pierwszej kolejności pobrać GuLoadera (kompaktowe oprogramowanie napisane w języku Visual Basic, które ma na celu pobranie, odszyfrowanie oraz uruchomienie pliku binarnego z danego serwera). W kolejnym kroku GuLoader pobierał już Agenta Tesla.

Opisywany malware był też wykorzystywany podczas początków konfliktu rosyjsko-ukraińskiego w 2022 roku. Wykorzystując obawy związane z wojną, oszuści wysyłali załącznik ZIP z rzekomą ankietą do wypełnienia w celu pomocy klientom w opracowaniu planów tworzenia kopii zapasowych. Większość wiadomości phishingowych w tej kampanii pochodziła z Holandii, podczas gdy cele znajdowały się w Czechach, Korei Południowej, Niemczech, Wielkiej Brytanii oraz Stanach Zjednoczonych.

AgentTesla w Orange Polska

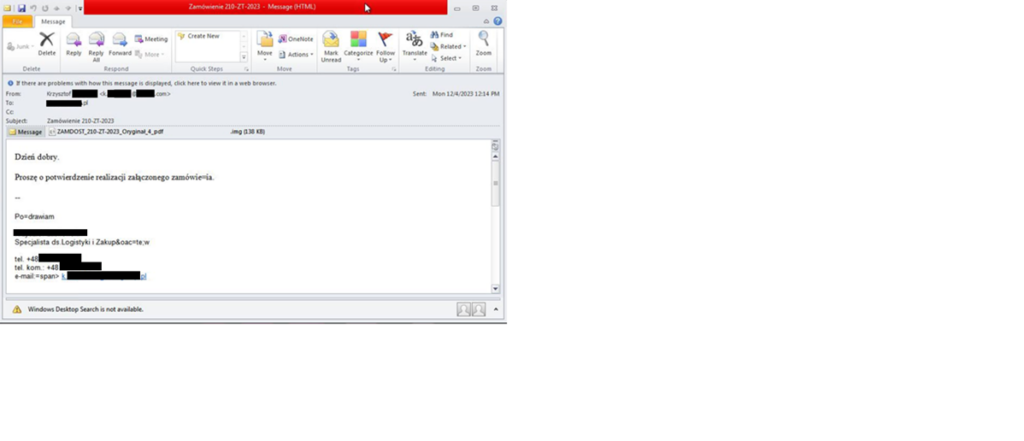

Pierwszą kampanię AgentTesla CERT Orange Polska zauważył w polskiej cyberprzestrzeni 12 kwietnia 2023. Treść wiadomości e-mail wyglądała następująco:

„Dzień dobry, Proszę o potwierdzenie realizacji załączonego zamówienia (…)”.

Dla wielu osób to codzienność w mailowej skrzynce, ale jeśli trafi do Was coś takiego, a nigdy zamówień nie dostawaliście – istnieje bardzo duże ryzyko, że macie do czynienia ze złośliwą treścią.

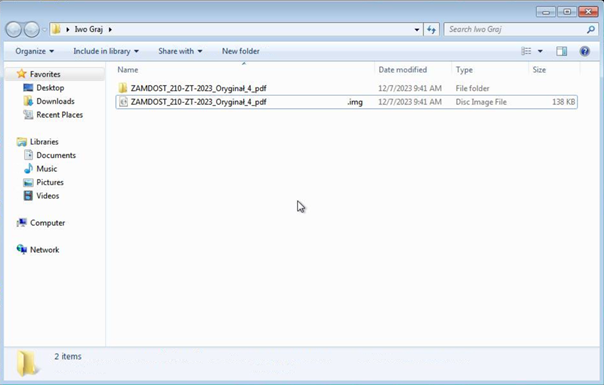

W wiadomości e-mail znajdował się załącznik w postaci pliku o nazwie „ZAMDOST_210-ZT-2023_Oryginał_4_pdf.img” z rozszerzeniem *.img (plik obrazu dysku tworzony przez Macintosh Disk Image),

Po jego rozpakowaniu otrzymywaliśmy plik binarny o nazwie „ZAMDOST_210-ZT-2023_Oryginał_4_pdf.exe”

Analizując plik, wydobyliśmy informację, w jaki sposób i gdzie Agent Tesla wykrada dane z zainfekowanych komputerów polskich użytkowników.

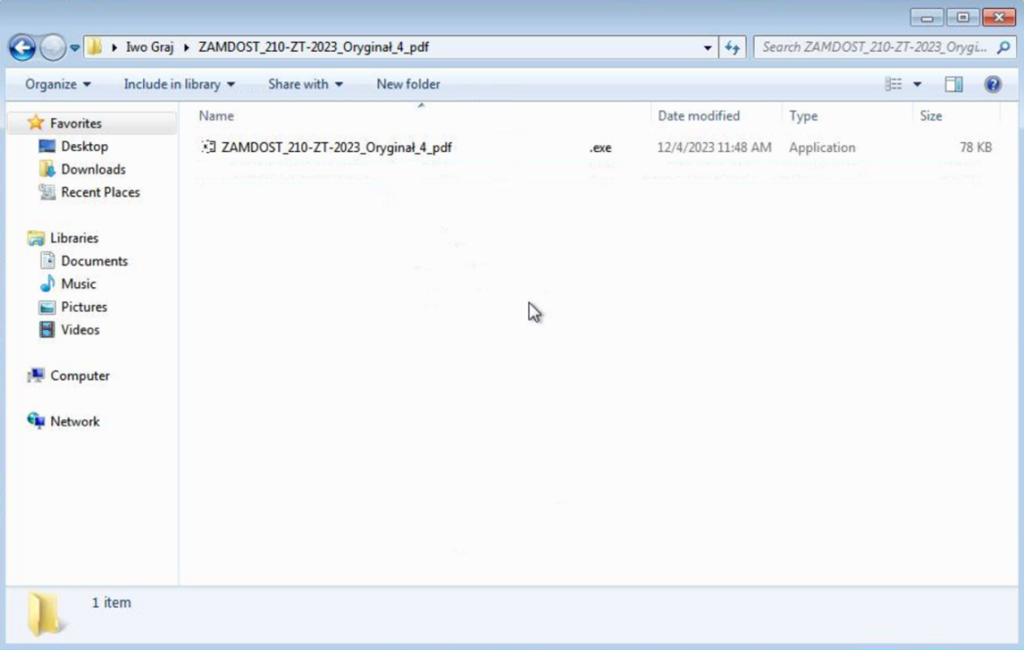

Najpierw uruchamiany był plik o nazwie „ZAMDOST_210-ZT-2023_Oryginał_4_pdf.exe”, czyli dropper.

W kolejnym kroku pobierał on docelowe złośliwe oprogramowanie.

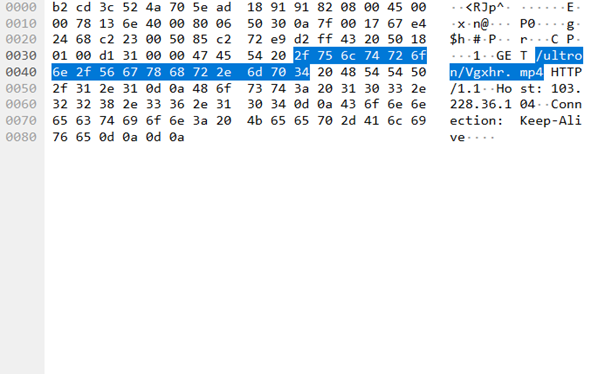

Ostatecznie Agent Tesla pobierany był w postaci pliku o nazwie „Vgxhr.mp4” z serwera o adresie 103.228.36.104.

Analiza – kolejne kroki

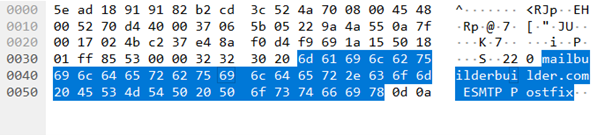

Po szczegółowym przeanalizowaniu próbki z sekcji kodu należącej do konfiguracji malware wydobyto dane serwera Command&Control botnetu. Agent Tesla wykorzystywał w tym przypadku jeden ze swoich trzech kanałów eksfiltracji danych: protokół SMTP. Simple Mail Transfer Protocol to protokół TCP/IP używany przy wysyłaniu i odbieraniu poczty elektronicznej. Dzięki niemu malware swobodnie wysyłał wykradzione hasła i loginy do botmastera, wykorzystując przy tym serwer smtp.mailbuilderbuilder.com.

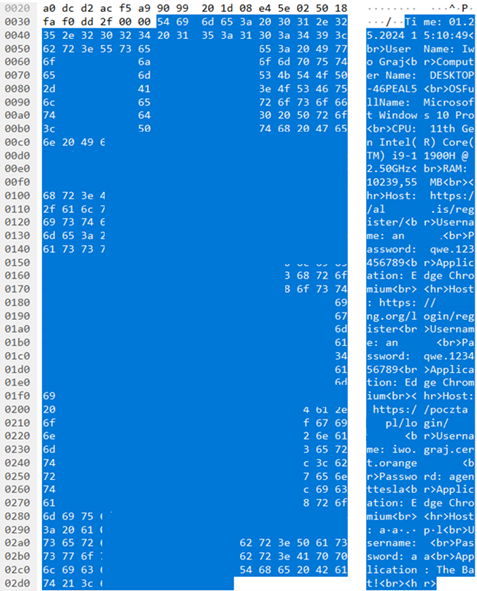

Poniżej zrzut ruchu sieciowego, wskazujący zawartość wysyłanej wiadomości z zainfekowanego komputera użytkownika w postaci załącznika – pliku EML PW_Admin.eml.

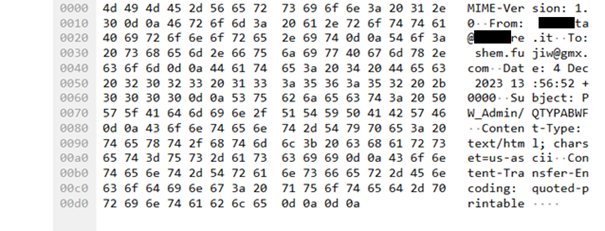

Jak widać po dokładnej analizie zawartości pliku PW_Admin.eml, Agent Tesla wykradał loginy i hasła z komputera ofiary (w tym nazwę komputera, dane systemu operacyjnego, informacje o procesorze, pamięci RAM etc.).

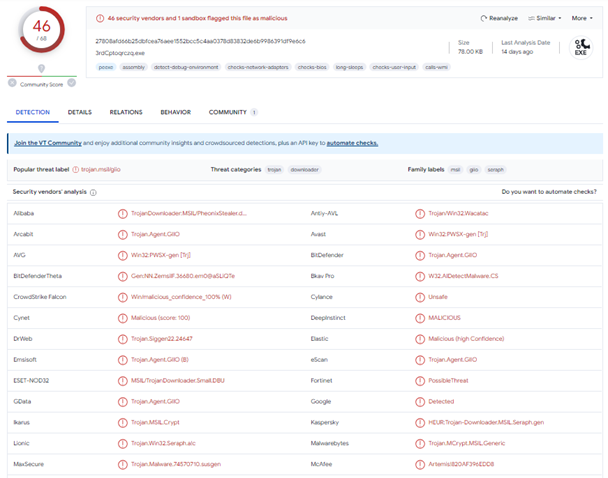

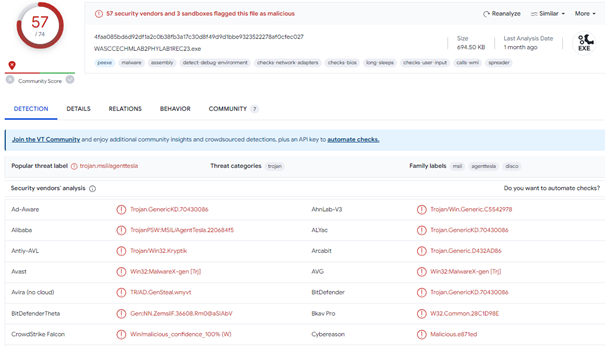

Obecnie analizowana próbka wykrywana jest przez 46 na 68 silników antywirusowych na portalu VirusTotal:

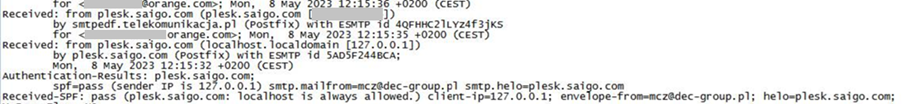

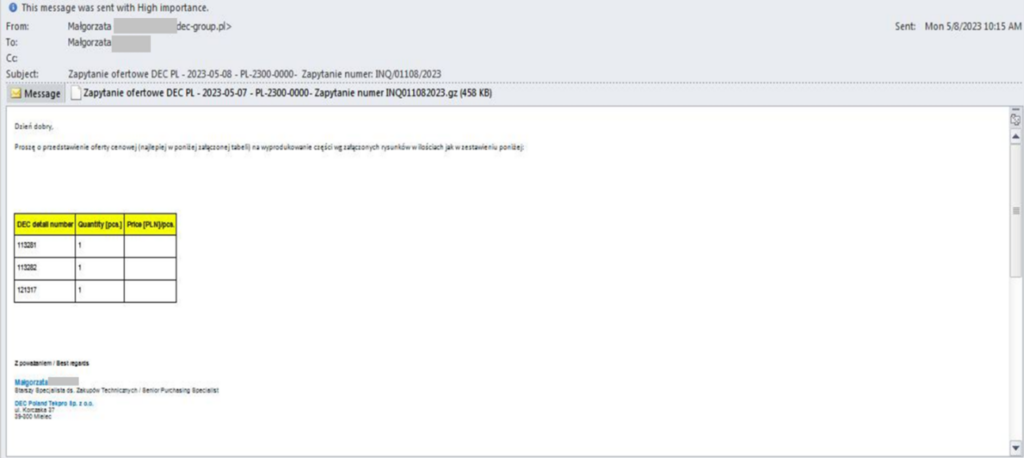

Druga z opisywanych kampanii działa się w maju 2023 roku. Opierała się na fałszywych wiadomościach pod postacią zapytania ofertowego. Nadawca podszywał się pod firmę DEC Poland Tekpro sp. z o.o.

Wiadomość e-mail wyglądała następująco:

W środku wiadomości znajdował się załącznik w postaci skompresowanego archiwum GNU ZIP. Po rozpakowaniu okazywał się on być plikiem o rozszerzeniu .vbs – skryptem w Visual Basic. W kolejnym kroku uruchamiał on Powershella, pobierając resztę payloadu z adresu hxxps://tajvand[.]com/rosinsfe.pcz.

Analizowany plik „vbs” to wspomniany wcześniej GuLoader – jeden z najpopularniejszych dropperów, który ze wskazanego adresu pobierał docelowy plik z Agentem Tesla.

Po szczegółowej analizie złośliwego oprogramowania wydobyliśmy z niego sekcję konfiguracyjną, dzięki której można było zablokować na CyberTarczy Orange serwer Command&Control. Przez adres ftp.massagoeinc.com eksfiltrowane były dane w postaci haseł dostępowych z przeglądarek zainfekowanych polskich użytkowników.

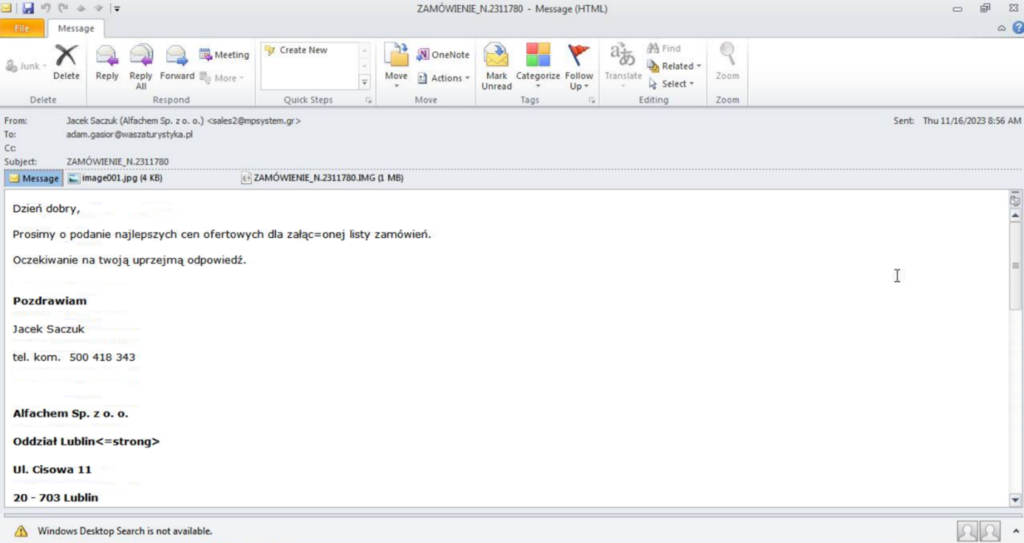

AgentTesla po raz (póki co) ostatni

27 listopada 2023 roku Agent Tesla ponownie pojawił się na skrzynkach e-mailowych polskich użytkowników. W tym przypadku, przyglądając się dokładnie treści e-maila, można było zauważyć małe niedociągnięcia stylistyczne. Np. zwrot „oczekiwanie na twoją uprzejmą odpowiedź”, dowodzący tego, iż wysyłający maila, w którym znajduje się Agent Tesla, nie jest osobą polskojęzyczną.

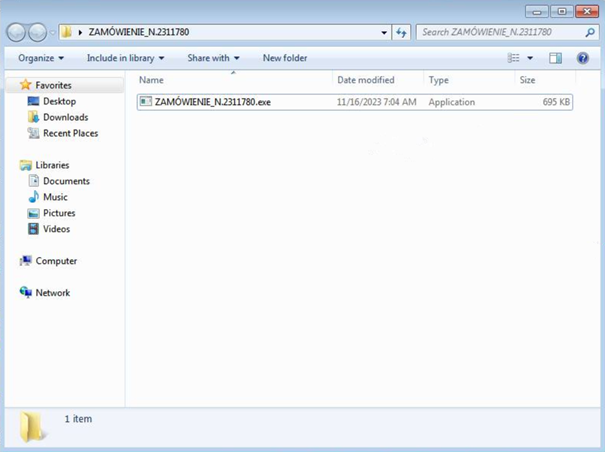

Co znajdowało się w załączniku? Wiadomość e-mail zawierała rozszerzenie *.img, a po jej rozpakowaniu otrzymywaliśmy plik wykonywalny, udający listę zamówień „ZAMÓWIENIE_N.2311780.exe”.

W czasach „internetu łupanego” użytkownicy mieli świadomość, że rozszerzenie .exe oznacza plik wykonywalny. Dzisiaj zaś, pod pozorem „ułatwienia życia” bardzo często system operacyjny nie pokazuje domyślnie rozszerzeń plików. W efekcie kliknięcie w „zamówienie” powodowało zainstalowanie Agenta Tesla.

Szczegółowa analiza pliku po raz kolejny doprowadziła nas do sekcji konfiguracyjnej malware. Tym razem do eksfiltracji użyto FTP (File Transfer Protocol) protokołu sieciowego, służącego do przesyłania plików pomiędzy klientem a serwerem.

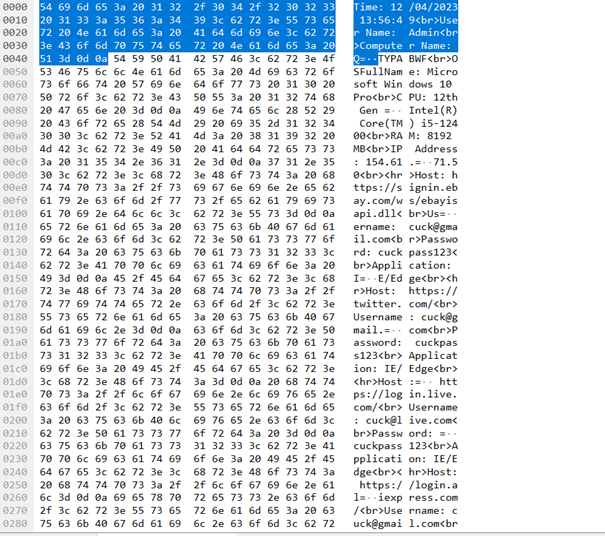

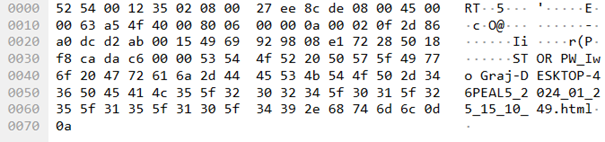

Agent Tesla przesyłał wykradzione informacje z komputera w postaci plików html, w tym przypadku analizując ruch sieciowy z zainfekowanego komputera. W analizowanej próbce był to plik o nazwie

„PW_Iwo_Graj-DESKTOP-46PEAL5_2024_01_25_15_10_49.html”

Dokładna analiza zawartości pliku PW_Iwo_Graj-DESKTOP-46PEAL5_2024_01_25_15_10_49.html” wskazuje obecność loginów i haseł z urządzenia łącznie z jego nazwą użytkownika, nazwą systemu operacyjnego, informacji o jego procesorze, pamięci RAM.

Obecnie analizowana próbka wykrywana jest przez 57 na 74 silniki antywirusowe na portalu VirusTotal:

Co zrobić, by nie paść ofiarą tego typu złośliwego oprogramowania?

Po pierwsze nie klikać w załączniki, jeśli nie mamy pewności co do nadawcy wiadomości e-mail. Po drugie nie zaszkodzi również poświęcić chwili na dokładne przeczytanie treści „Oczekiwanie na twoją uprzejmą odpowiedź…” to zwrot co najmniej podejrzany.