Remcos RAT – spojrzenie do C&C

W ostatnich dniach do CERT Orange Polska trafia znacząco wzmożona liczba zgłoszeń, dotyczących e-maili, podszywających się pod kontrolę Krajowej Administracji Skarbowej.

W dołączonym do maila archiwum ZIP nie znajdziemy oczywiście formularza. Plik, który po rozpakowaniu nosi nazwę formularz KAS UAC-73 ma rozszerzenie vbs, oznaczające skrypt, napisany w języku Visual Basic. Po nierozważnym uruchomieniu inicjuje on tzw. „droppera” – plik inicjujący pobranie końcowego pliku ze złośliwym oprogramowaniem z adresu hxxp://interwencia.pl/. Analiza wykazała, iż jest to Trojan Remcos, malware typu RAT (Remote Administration Tool, narzędzie zdalnego zarządania). To wyjątkowo wyrafinowany złośliwego oprogramowania, dający przestępcy praktycznie pełny dostęp do komputera ofiary. Poza szeregiem modułów, będących integralną częścią pakietu instalującego się ofiarom obecnej kampanii, przestępca może doinstalować kolejne złośliwe elementy.

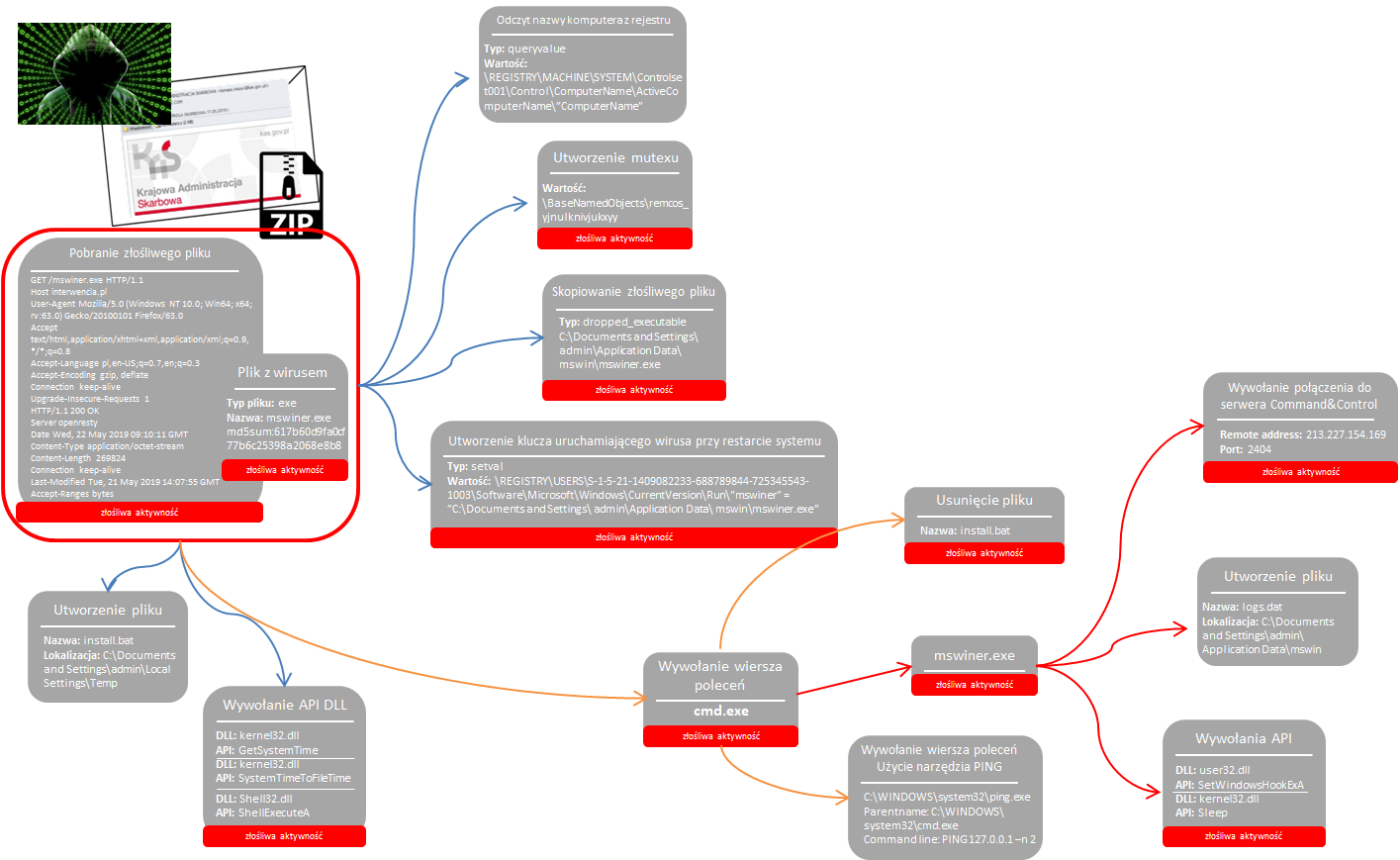

Poniższy wykres pokazuje aktywność złośliwego oprogramowania na komputerze ofiary – począwszy od pobrania pierwszego złośliwego pliku, poprzez działania „przygotowawcze” na zainfekowanym urządzeniu, skończywszy na pobraniu ostatecznego pliku instalacyjnego malware’u, „zagnieżdżeniu” go w systemie, połączeniu z serwerem Command&Control i usunięciu wszystkich możliwych śladów.

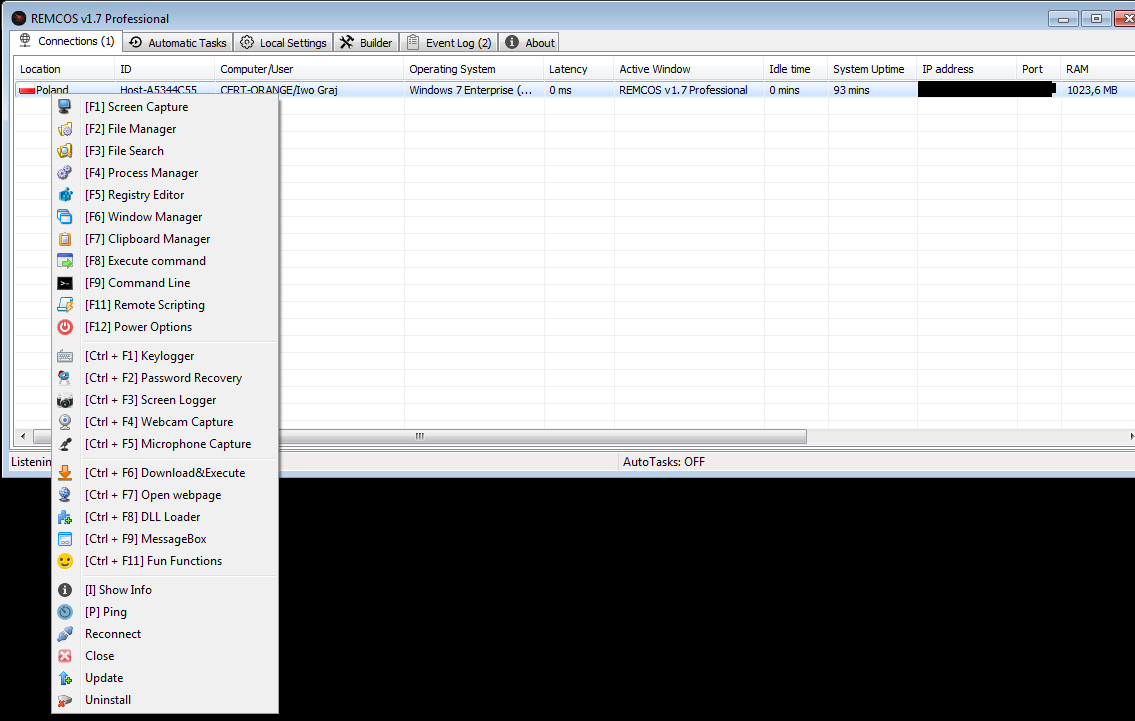

Dokładnie analizując nową kampanię Remcos RAT w naszym laboratorium przyjrzeliśmy się działaniu botnetu od drugiej, nieznanej zwykłemu użytkownikowi strony – obsługi serwera Command&Control, czyli tego, co przestępca może zrobić w efekcie udanej infekcji.

Główny panel obsługi serwera pokazuje listę preinstalowanych modułów aktualnej wersji Remcos RAT. W zasadzie można by określić tego bota mianem oprogramowania „Plug&Play” – poniższa lista wydaje się wyczerpywać oczekiwania nawet całkiem wymagającego przestępcy.

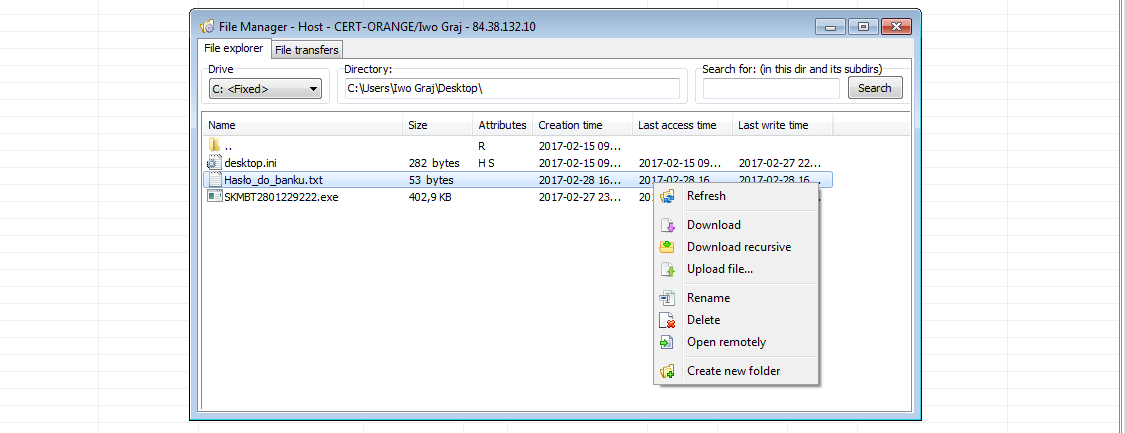

Możemy na przykład poszukać na komputerze ofiary dowolnych plików. Mogą to być hasła (ktoś zapisuje jeszcze hasła, a jeśli już, to w niezaszyfrowanych plikach?), ale można też w ten sposób wykraść np. kompromitujące zdjęcia i grozić ich ujawieniem jeśli przestępca nie otrzyma okupu. Moduł „File Search” pozwalający na wyszukiwanie konkretnych nazw, czy rozszerzeń plików.

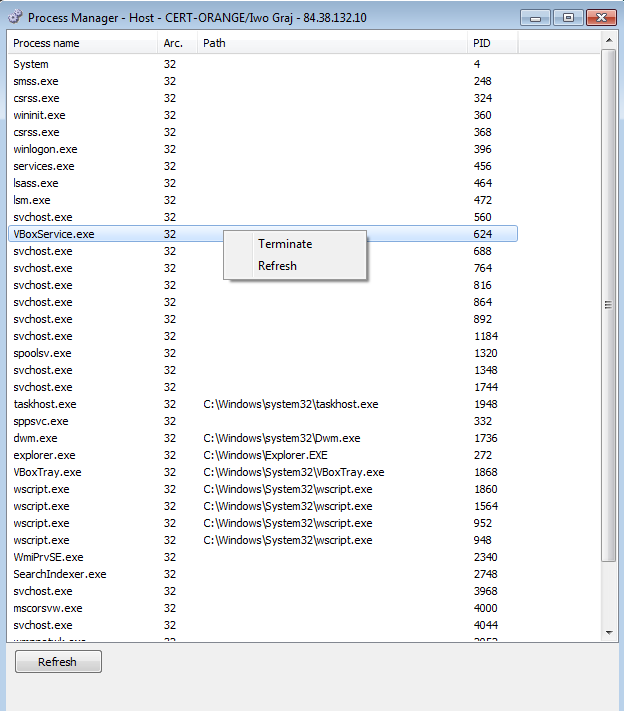

Chcąc doinstalować nowe moduły, lub dotrzeć do danych bez wiedzy użytkownika i strzegących go programów, przestępca może – przy użyciu Menedżera Procesów – wyłączyć dowolny proces.

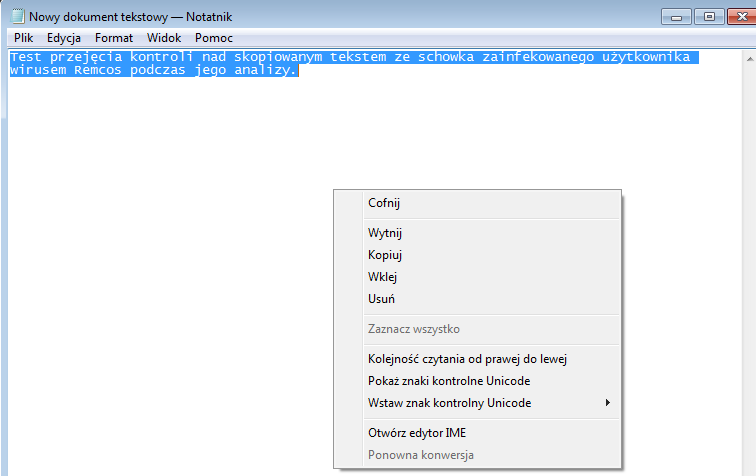

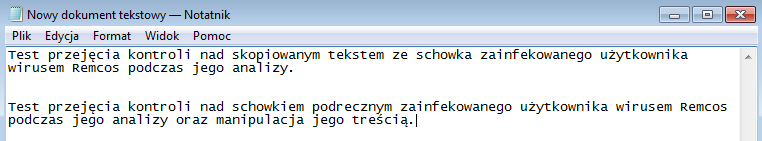

Pamiętacie malware VBKlip, używany między innymi przez spędzającego zasłużony czas na państwowym wikcie Thomasa? Jego działanie polegało na manipulacji zawartością schowka systemu Windows. Funkcjonalność podmiany treści schowka jest domyślnie zaimplementowana w Remcosie.

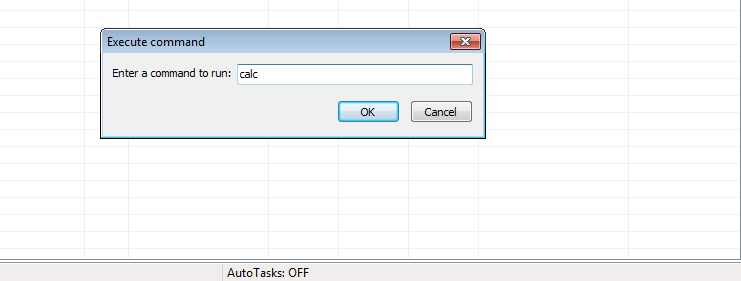

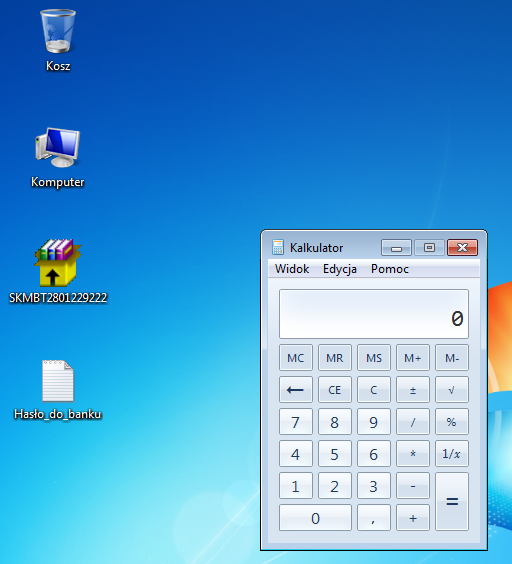

Jeśli przestępca potrzebuje, może uruchomić dowolny plik na komputerze ofiary. Może to być rzecz jasna ściągnięty przezeń wcześniej malware, ale także dowolny plik systemowy. Nie ma to jak zorientować się, że plik, który zniknął z naszego komputera, skasowaliśmy sobie sami, prawda? W przypadku naszych analiz zadziałaliśmy jednak bezpiecznie, uruchamiając systemowy kalkulator.

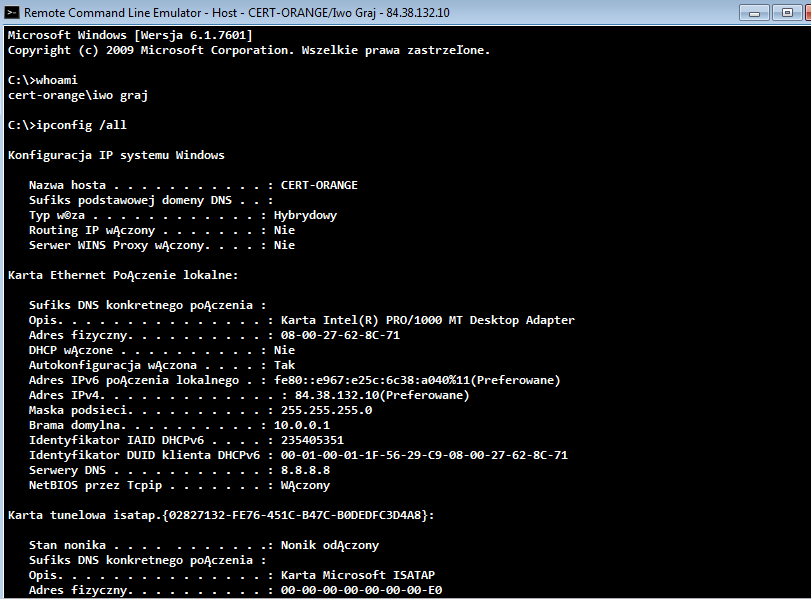

Do aktywności przestępczych zazwyczaj wystarcza uruchomienie wiersza poleceń (na pewno jest mniej ostentacyjne z punktu widzenia ofiary). Proszę bardzo – też się da.

Możemy też – oczywiście w roli przestępcy – otworzyć na zainfekowanym urządzeniu dowolną stronę internetową.

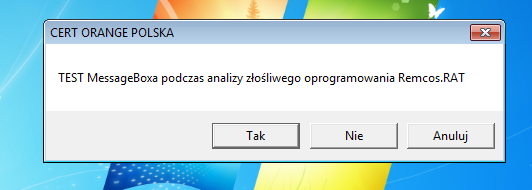

Jeśli doszlibyśmy do wniosku, że wystarczy nam już cichej eksploracji komputera użytkownika, możemy wysłać mu komunikat. Bohatera filmu Black Mirror: Bandersnatch taki komunikat mocno przestraszył, ciekawe jak byłoby w dzisiejszych czasach?

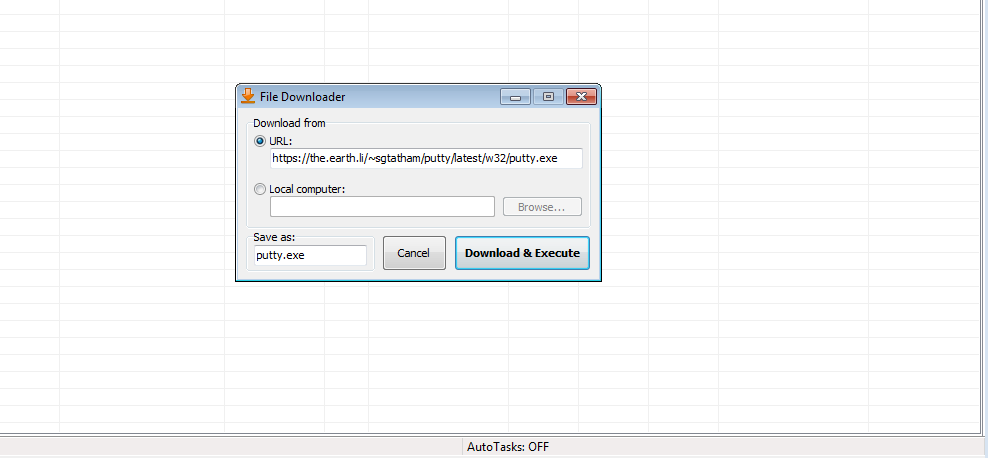

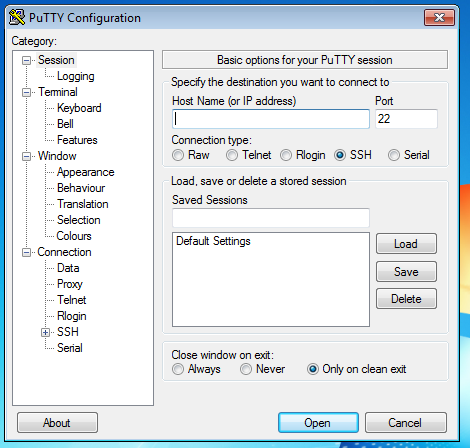

Innym sposobem na instalację dodatkowych modułów złośliwego oprogramowania jest funkcjonalność Download&Execute. Pozwala ono przestępcy na pobranie dowolnego pliku z internetu oraz jego uruchomienie. Na potrzeby testów wykorzystaliśmy aplikację Putty.exe, jednak przestępca może choćby zainstalować ransomware, zaszyfrować pliki ofiary i zażądać okupu za umożliwienie ponownego dostępu do nich.

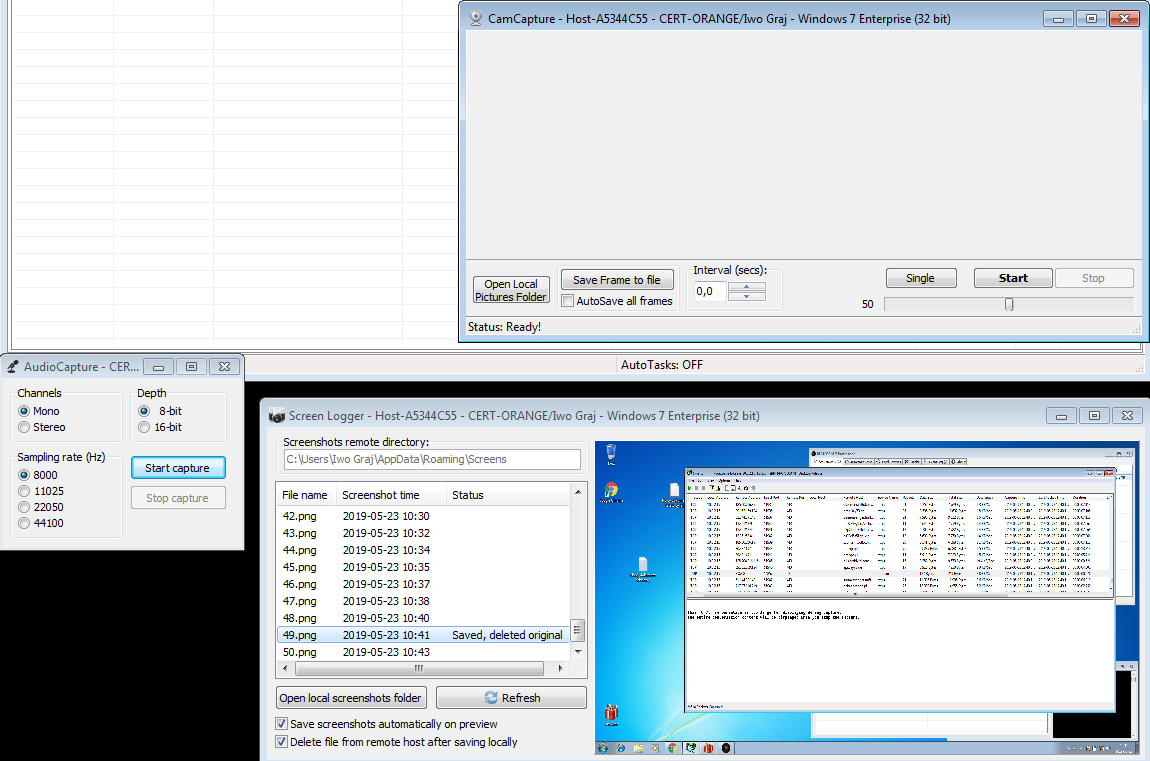

Dzięki kolejnemu modułowi Remcosa przestępca może przejąć kontrolę nad kamerą i mikrofonem, a także podglądać na żywo aktywności użytkownika na ekranie zainfekowanego urządzenia. To kolejny dowód na to, że montowanie zasłon kamer w laptopach nie jest li tylko fanaberią.

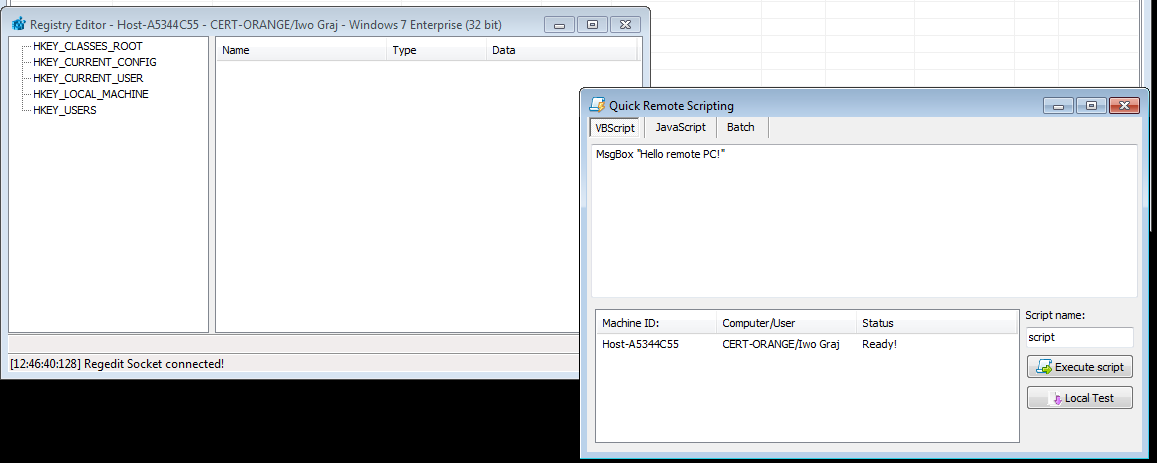

Przestępca może także wykonać na zainfekowanym urządzeniu dowolny skrypt VBScript, JavaScript, czy Batch, a także zmodyfikować ustawienia rejestru systemu Windows, co daje mu praktycznie nieograniczone możliwości manipulacji komputerem ofiary.

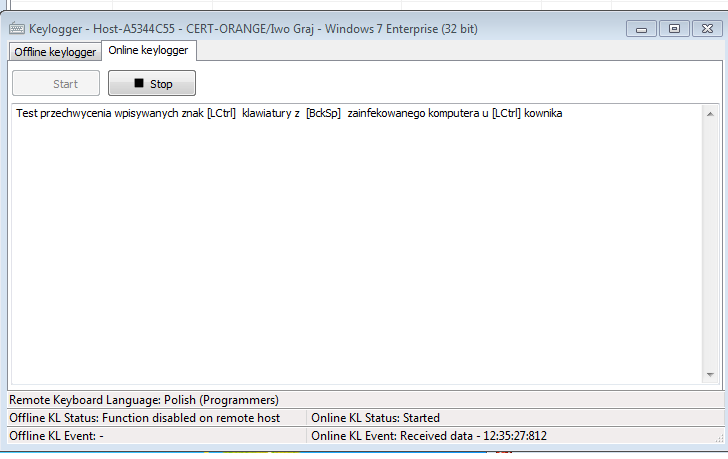

Jakby wszystkich powyższych możliwości było mało, malware dysponuje również starym i sprawdzonym keyloggerem, który może działać w trybie on-line, przechwytując wszystkie wciśnięcia przycisków (włącznie z funkcyjnymi) i przesyłając je do botmastera.

Twórca Remcosa dysponuje specyficznym poczuciem humoru. Jeden z modułów, nazwany „Fun Functions” pozwala na dość specyficzne aktywności, które mogą sprawić, że ofiara poczuje się, jakby jej komputer w posiadanie przejęły złe moce 🙂

Powyższa analiza dobitnie pokazuje jak ogromne możliwości możemy dać przestępcy w wyniku chwili naszej niefrasobliwości. Klienci Orange Polska przed złośliwą aktywnością nie tylko tej wersji Remcosa są chronieni przez CyberTarczę, tym niemniej warto mieć świadomość, jak wiele może się stać, gdy klikniemy w „fakturę”, „list przewozowy”, czy „wezwanie do zapłaty”. Uważajcie, naprawdę można wiele stracić.

IoC

Serwer ze złośliwym plikiem – hxxp://interwencia.pl

MD5 pliku mswiner.exe – 617b60d9fa0cf77b6c25398a2068e8b8

Command&Control – 213.227.154.169, port 2404