Remcos RAT wraca – nowa kampania

Remcos RAT (Remote Access Tool/Trojan) to jeden z częstszych niechcianych gości nie tylko w sieci Orange Polska. Kolejna kampania, która trafia do Polaków dostarczana jest przy użyciu DBAT Loadera.

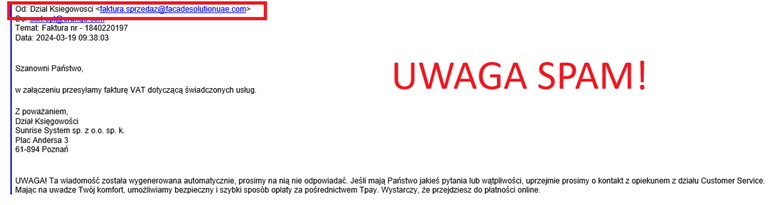

Zidentyfikowana przez CERT Orange Polska nowa kampania rozsyłana jest od 19 marca. Nadawca podszywa się pod firmę Sunrise System sp.z.o.o. W wiadomości został umieszczony dokument pakietu Microsoft Office. Jego uruchomienie inicjuje łańcuch infekcji, mający na celu dostarczenie na stacje ofiar złośliwego oprogramowania Remcos RAT.

DBAT Loader to skompilowany w Delphi program, używający wielowarstwowej (choć prostej w identyfikacji) obfuskacji i technik steganografii. Robi to w celu ukrycia początkowego etapu infekcji przed wykryciem, pobrania końcowego ładunek malware (Remcos RAT) z publicznych usług chmurowych (Onedrive) i uruchomienia go z wykorzystaniem techniki DLL side-loading (nieautoryzowane wykonanie złośliwego kodu umieszczonego w bibliotece . dll w kontekście procesu zaufanego).

Remcos RAT Access Trojan pozwala atakującemu na zdalne sterowanie i monitorowanie zainfekowanego systemu bez wiedzy użytkownika. Jego funkcje obejmują między innymi:

- Zdalne wykonywanie poleceń i uruchamianie plików na zainfekowanym komputerze.

- Rejestrowanie naciśnięć klawiszy i zbieranie haseł, co umożliwia kradzież danych uwierzytelniających i innych wrażliwych informacji.

- Zbieranie zrzutów ekranu i obsługę kamery internetowej, co może służyć do monitorowania aktywności użytkownika i inwazji na prywatność.

- Dostęp do systemu plików, umożliwiający kopiowanie, przenoszenie, usuwanie lub kradzież danych.

- Zdalne zarządzanie procesami i usługami systemowymi.

Remcos RAT – przebieg ataku

Wiadomości phishingowe wysłano w dniu 19.03.2024 z serwera pocztowego box0.facadesolutionuae[.]com (123.253.33.213) nie należącego do żadnej aktywnie działającej na rynku firmy (domena zarejestrowana via PublicDomainRegistry.com 29.03.2023).

Skąd oryginalna wiadomość firmy Sunrise System Sp.z.o.o.? Najpewniej została pozyskana w rezultacie kradzieży danych ze skrzynek pocztowych swoich poprzednich ofiar.

Załączony w wiadomości plik RTF (1) podszywał się pod fakturę (1840220197_0000223948__F.doc). Jego uruchomienie, wykorzystując podatność CVE-2017-11882-shellcode, inicjowało łańcuch infekcji.

CVE-2017-11882 to luka w Microsoft Office, pozwalająca atakującemu na uruchomienie dowolnego kodu wykorzystując błąd w Edytorze Równań. Podatność wykorzystuje błąd przepełnienia bufora stosu w edytorze, umożliwiając wykonanie złośliwego kodu bez interakcji użytkownika, po samym otwarciu złośliwego dokumentu.

Po uruchomieniu dokumentu, wykonywane jest połączenie do zewnętrznego serwera batwing.ydns[.]eu (2) w celu pobrania i uruchomienia skryptu .BAT (3). Skrypt dekoduje zawarty w sobie kod binarny, co uruchamia DBat Loadera (4). DBat Loader realizuje szereg funkcji mających na celu ominięcie systemów detekcji. Są to DLL Side Loading (uruchomienie złośliwego ładunku w postaci biblioteki DLL w kontekście legalnego procesu systemowego), dodanie katalogu z którego uruchamiany jest malware do wykluczeń w usłudze Windows Defendera, czy edycja kluczy w rejestrze Autostartu w celu zagnieżdżenia w systemie ofiary nawet w przypadku wyłączenia urządzenia. W końcowym kroku loader inicjuje połączenie (5) do publicznej usługi chmurowej (w konfiguracji ma kilka wariantów adresów URL, dostarczających ten sam ładunek, na wypadek niedostępności któregoś z serwisów), pobiera zakodowany plik wykonywalny (6), by ostatecznie zdeszyfrować i uruchomić kod, wstrzykując ładunek do procesu colorcpl.exe (7).

Indicators of Compromise (IoC)

Serwer nadawcy: 123.253.33[.]213 - box0.facadesolutionuae[.]com

Temat wiadomości: Faktura nr – 1840220197

Metadane plików:

DOC SHA256 (załączniki wiadomości):

1b7b82e7a0b9e281efd1e04e989e02b71ffda8b3e347e7da396f317d795f0bcf2f21bec84cb26e79001fd427929bbccaa76cb6aadce203557bc9693ad7f81d90e341ceb981bea9c03b1a37bdab5019e96325d410c12fd8d7bce52459d4c7e1d4d098483f7994aa59726c1c75b15299a9b6b0c5a72ec2c45a5dd0e075aeb2aec2

BAT SHA256 (pierwszy pobierany skrypt): 0952854bc8f64245f86430953d975f260326456aaf260fd767676846e825da3a

EXE SHA256 (loader uruchamiany skrypyem): 83fcbb145a53ef5f35ce64746e84ed386b2960ffc6c1af5943e2fb77522516c2

EXE SHA256 (zaszyfrowany kod zawierający końcowe złośliwe oprogramowanie): 221779f2ce257b29f1a25884ccf57a8539dedcf5c73b8ae9bfa19f93497daeaa

Adresy URL dostarczające złośliwy kod:

Ładunek pierwszego etapu: hxxp://batwing.ydns[.]eu/tab/Veevsruheahbmd.bat

Ładunek drugiego etapu:

- hxxps://onedrive.live[.]com/download?resid=C6521ECD7336CFC9%21327&authkey=!AMrLXkTxJRrvtzs

- hxxps://files.catbox[.]moe/fqc8o7

- hxxp://cyrptyak.ydns[.]eu/ncsw/Jrmryrlibya

Konfiguracja malware:

Rodzina: Remcos

C2: tornado.ydns[.]eu:1972, orifak.ydns[.]eu:1972, rdpown.ydns[.]eu:1972

Właściwości:

{

"Host:Port:Password": "tornado.ydns.eu:1972:1orifak.ydns.eu:1972:1rdpown.ydns.eu:1972:1",

"Assigned name": "NEW",

"Connect interval": "1",

"Install flag": "Disable",

"Setup HKCU\\Run": "Enable",

"Setup HKLM\\Run": "Enable",

"Install path": "Application path",

"Copy file": "remcos.exe",

"Startup value": "Disable",

"Hide file": "Disable",

"Mutex": "Rmgouhfdezrfgxexwzsdghgbvutdfe-Z870RX",

"Keylog flag": "1",

"Keylog path": "Application path",

"Keylog file": "logs.dat",

"Keylog crypt": "Disable",

"Hide keylog file": "Disable",

"Screenshot flag": "Disable",

"Screenshot time": "10",

"Take Screenshot option": "Disable",

"Take screenshot title": "",

"Take screenshot time": "5",

"Screenshot path": "AppData",

"Screenshot file": "Screenshots",

"Screenshot crypt": "Disable",

"Mouse option": "Disable",

"Delete file": "Disable",

"Audio record time": "5"

}

Bardzo dobre