Remcos znika, Remcos wraca

Remcos RAT (Remote Access Trojan, trojan zdalnego dostępu) to zagrożenie z bardzo charakterystycznym wektorem ataku. Ponieważ napastnik musi przekonać ofiarę do uruchomienia skryptu, do lat obserwujemy kampanie Remcosa, oparte na motywie załącznika, wysłanego z podszyciem się pod istniejącą, firmę.

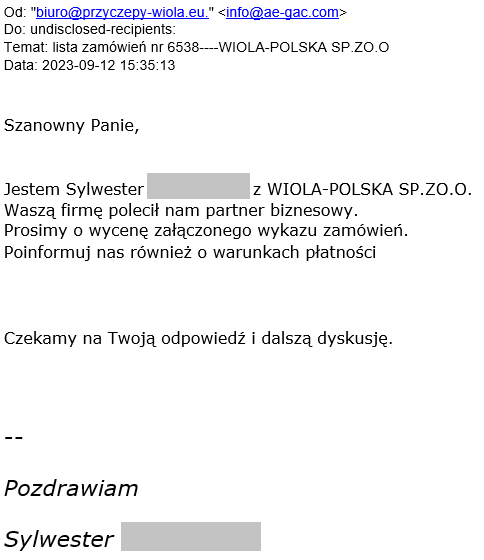

Nie inaczej jest w przypadku najświeższej kampanii:

Adres e-mail rzekomego nadawcy wpisany jest w miejscu, gdzie mieści się nazwa użytkownika, zaś w miejscu prawdziwego adresu widzimy niezwiązany. Dalej mamy klasyczną treść z błędem stylistycznym na początku (osoba używająca języka polskiego jako ojczystego napisze najprawdopodobniej „Nazywam się”, a na pewno nie „Jestem”) i oczywiście załącznik.

Skrypt zaszyty w załączniku po uruchomieniu łączy się z serwerem Command&Control pod adresem 172.81.60[.]60 na porcie TCP 3467.

Jeśli chcesz przeczytać więcej o Remcos RAT – zapraszamy do naszej szczegółowej analizy.