Skąd się biorą wycieki danych?

Patrząc na krajobraz cyberzagrożeń z punktu widzeń CERT Orange Polska nie powinno się pytać internautów, czy kiedykolwiek ich dane trafiły w niepowołane ręce, tylko kiedy to się stało. A skoro tak to może warto się zastanowić, co sprawia, że wycieki danych w ogóle mają miejsce?? Czy zawsze da się im zapobiec?

Nie każde utracone dane stanowią oczywiście problem. Ba, jesteśmy w stanie zrozumieć, że są serwisy, do których używa się tego samego hasła! Jakie? Takie, w których podajemy co najwyżej login, ale już żadnych danych, pomagających nasz bardziej szczegółowo zidentyfikować. Jeśli przykładowo na kilku forach wędkarskich podamy hasło Karp123!, nic się nie stanie, gdy trafi ono w niepowołane ręce. Co innego jednak jeśli tym samym hasłem, jako zapaleni wędkarze, logujemy się też to do maila, Facebooka, czy – oby nie! – banku.

Socjotechnika, czyli daj mi swoje hasło!

Phishing to słowo, które przez ostatnie lata zostało wielokrotnie odmienione przez wszystkie przypadki. Czym jest? Wg. Słownika Języka Polskiego:

Phishing: [czytaj: fiszing] wyłudzanie od internauty informacji umożliwiających nielegalny dostęp do poufnych i prywatnych informacji przez podszywanie się pod kogoś innego

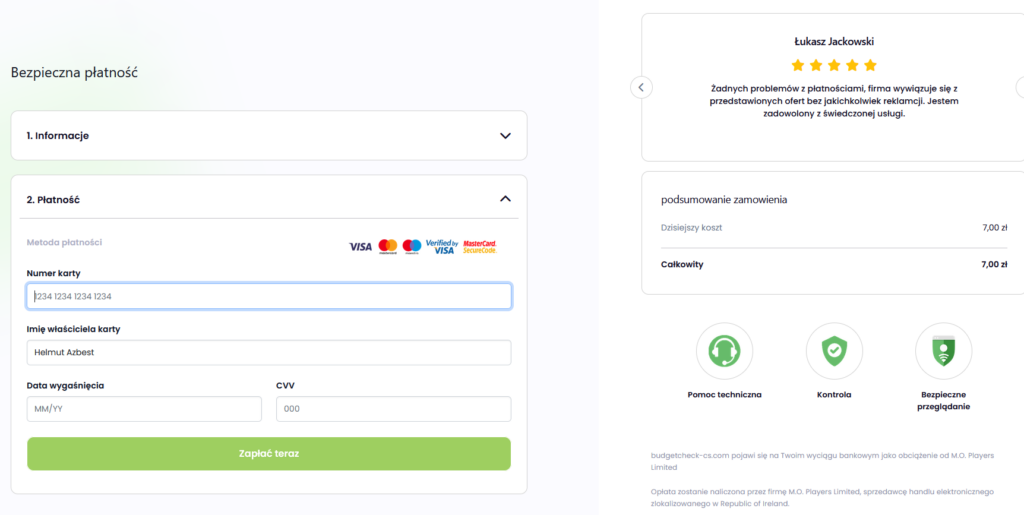

W jaki sposób oszuści mogą próbować dostać Twoje dane? Przez ataki socjotechniczne, tj. próbując przekonać Cię do wykonania działań, w efekcie których podasz im na złotym talerzu swoje poświadczenia logowania, czy też szczegółowe dane karty płatniczej.

Panel „płatności”, czy „logowania” to jednak już sam koniec. Najpierw oszust musi nas tam doprowadzić. Jak?

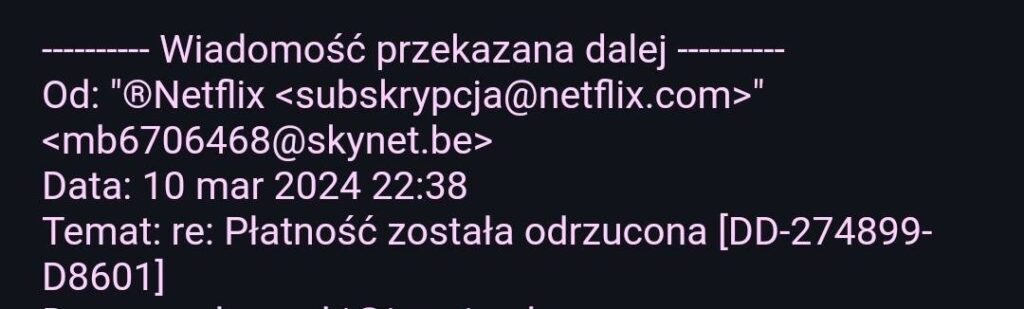

E-mailem. O konieczności dopłaty, czy też odrzuceniu płatności. O wygasaniu/konieczności przedłużenia konta. Albo sugerując, że musimy zalogować się na konto „usługodawcy” w jakimś niesłychanie pilnym celu.

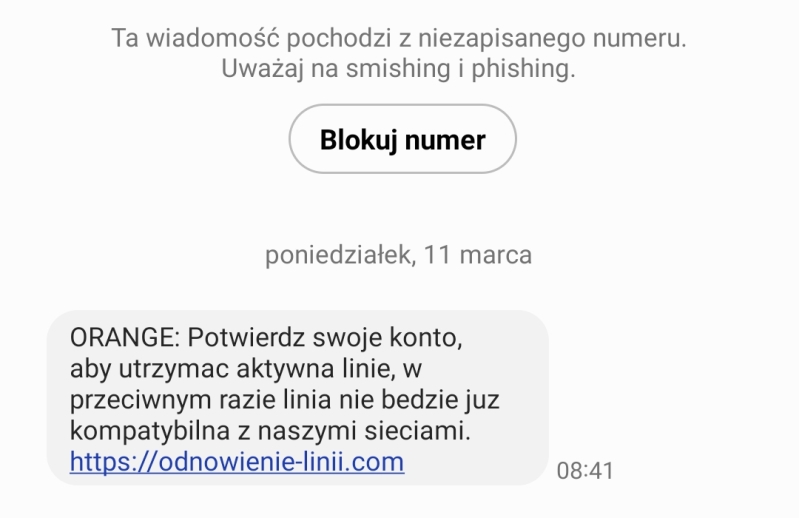

SMS-em. Smishing to bezdyskusyjnie najpopularniejszy wektor phishingowy w ostatnich latach. Wyjątkowe promocje, konieczność dopłaty do rachunku, informacja o rzekomym zakupie towaru, który wystawiliśmy w serwisie ogłoszeniowym, czy też monit o zatrzymanej przesyłce kurierskiej. To jedynie kilka z wielu przykładów.

Reklamą na Facebooku. To kolejny rak, toczący internet. Tutaj znajdziemy głównie oferty wyjątkowo korzystnych inwestycji (najczęściej w kryptowaluty i Baltic Pipe).

Rozmową telefoniczną. Ta swój początek ma zazwyczaj w poprzednim punkcie, gdy skuszeni „kapitalną ofertą” podamy swój e-mail i numer telefonu, by zadzwonił na nie „doradca”. Może się też zdarzyć, że atakujący tak zakręci ofiarą, że ta – mając przed oczami wizerunek Wielkich Pieniędzy – zadzwoni sama!

Co można stracić, dając się oszukać?

Wróćmy zatem do przedstawionych scenariuszy, opisujących wycieki danych w efekcie naszej niefrasobliwości.

- E-mail

- W wersji najmniej pesymistycznej – login i hasło do przełamanego serwisu. W kolejnym kroku oszuści spróbują poszukać tej samej pary login+hasło w popularnych serwisach (Gmail, media społecznościowe, banki)

- W wersji średnio pesymistycznej – dane karty płatniczej. Polecamy ustawianie powiadomień o płatności w aplikacji mobilnej, wtedy w przypadku nadużycia będziemy w stanie błyskawicznie zareagować (chyba, że oszust zacznie działać w nocy)

- W wersji najgorszej – kontrolę nad dostępem do konta bankowego. Jeśli damy się oszukać, możemy się o tym dowiedzieć dopiero, gdy zobaczymy odmowę akceptacji płatności w sklepie

- SMS

- W tych scenariuszach praktycznie w stu procentach jesteśmy prowadzeni do fałszywej strony płatności lub logowania do banku, więc pozostają ostatnie dwa scenariusze z poprzedniej kategorii

- Reklama „inwestycji”/rozmowa telefoniczna

- Rzadziej – kilkaset złotych „pierwszej wpłaty”, które przez kilka dni/tygodni rzekomo będzie się błyskawicznie pomnażać.

- Najczęściej – oszust będzie chciał przekonać nas do zainstalowania „specjalnej aplikacji do inwestowania”, która tak naprawdę da przestępcy pełen zdalny dostęp do naszego komputera. A wtedy stracimy wszystko. Pieniądze też.

Wycieki danych mogą mieć źródło… u źródła!

Co jednak, gdy to nie my zrobimy błąd, a mimo to przestępca dostanie się do bazy danych z naszym hasłem? Jak? Sposobów może być kilka. Od podatności w aplikacji sieciowej począwszy (dlatego, że ktoś odkładał aktualizację, bądź atakujący wykorzystał nową, nieznaną jeszcze podatność – tzw. 0-day), na socjotechnice celowanej w konkretnego pracownika skończywszy. Możemy się założyć o duże pieniądze, że przy odpowiednio dużej bazie znajdzie się przynajmniej kilka procent kont, które poddadzą się przy pierwszym puszczeniu ataku słownikowego. Hasło Wiosna2024! może wydawać się trudne, jednak po pierwsze jest zbyt krótkie (11 znaków, przy zalecanych 14 i więcej), przede wszystkim zaś – popularne tak bardzo, że nie powinno być słownika do łamania haseł, w którym go nie znajdziemy.

No i jest jeszcze druga metoda. Jeśli mamy dostęp do bazy np. pracowników danej firmy (czy to wyciągając ją, czy dostając się do serwera Active Directory) możemy spróbować ataku w drugą stronę. Bierzemy najpopularniejsze hasła i sprawdzamy ja na wszystkich dostępnych kontach. Bez ryzyka można założyć, że dojdzie kolejne kilka procent kont do których uzyskamy dostęp.

Potencjalne konsekwencje? Jeśli jesteś klientem takiej firmy, możesz się spodziewać maili lub SMS-ów opisanych na początku tego tekstu. A gdyby zdarzyło się tak, że hasła, które wyciekło, używasz też w którymś z najpopularniejszych serwisów – raczej też możesz spisać go na straty. A dla firmy? Ojej, samym konsekwencjom można by poświęcić oddzielny, wcale nie mały tekst.

Wracamy więc do punktu wyjścia: przede wszystkim ustaw mocne hasło i tam, gdzie możesz – uwierzytelnianie dwuskładnikowe.

Wycieki danych mogą nie zależeć od Ciebie!

Niewiele jednak zrobisz, gdy np. przestępca skorzysta z podatności Twojego urządzenia sieciowego, dostanie się na nie bez Twojej wiedzy i np. zmieni serwery DNS, przez które idą zapytania. Co wtedy może się stać? Dla tych z Was, którzy nie mają tej świadomości:

serwer DNS przetwarza zrozumiały dla użytkownika adres strony wpisany w przeglądarce, np. cert.orange.pl, na adres IP (w tym przypadku 217.97.216.226), pod który faktycznie udaje się przeglądarka

Widzicie już na czym polega ryzyko? Jeśli ktoś podstawi nam swój serwer DNS, może się okazać, że wpisując literowy adres swojego banku, zostaniemy przekierowani na witrynę bliźniaczo podobną, jednak przygotowaną przez złodziei. M.in. dlatego nasze Funboxy mają zaszyte serwery DNS na stałe. Nie dlatego, że chcemy kogokolwiek zmuszać (power user zawsze może korzystać z Funboxa jako bramki), ale po to by ustrzec znaczną większość użytkowników, nie posiadających wiedzy technicznej, przed tym, by ktoś zrobił im taką właśnie krzywdę.

Może się też zdarzyć (aczkolwiek to już rzadkość), że ktoś będzie chciał podsłuchiwać nasz nieszyfrowany ruch. Warto zapamiętać, że przez lata wbijane nam w głowy: „Jest kłódeczka i https – strona jest bezpieczna” – to już niestety przeszłość. Certyfikat https może sobie kupić każdy (a nawet dostać za darmo). I tak, ruch będzie zaszyfrowany. Ale jego odbiorcą będzie przestępca.

No i oczywiście złośliwy kod, czyli coś, co przez lata nazywaliśmy „wirusami”. Tzw. bankery, czyli kod wykradający poświadczenia logowania do serwisów bankowości elektronicznej możemy albo wpuścić sami na telefon (dlatego za każdym razem upewniamy się co logujemy, sprawdzamy uprawnienia i nie instalujemy aplikacji spoza oficjalnych sklepów) albo może wykorzystać jeszcze niezałataną podatność, czy w telefonie, czy na komputerze.

A może masz manię prześladowczą?

Żarty żartami, ale czy zdarzyło Ci się kiedyś zastanawiać, gdzie zostawiasz dane o sobie?

- Czy wpisując loginy i hasła „na mieście” zwracasz uwagę, czy ktoś za Tobą nie stoi? (polecamy filtr prywatyzujący na laptopa)

- Kto Cię słyszy, gdy rozmawiasz służbowo przez telefon?

- A może wychodząc na lunch z biura nie odpinasz identyfikatora?

- Zastanówmy się, co mogą o Tobie powiedzieć zdjęcia publikowane w mediach społecznościowych (i kto może je widzieć)?

- Zdarzyło Ci się kiedykolwiek zajrzeć w metadane publikowanych zdjęć? I zastanowić się, jak dużo o Tobie zdradzają? A może jeśli zzoomuje się zdjęcie Twojego kochanego psa i zobaczy, że na obroży jest znaczek z napisem „Fafik”, to okaże się, że PudelFafik<3 to jest właśnie to hasło, które otwiera wrota do Twojego maila?

- I na koniec – czy wyrzucając do śmieci dokumenty niszczysz te ich fragmenty, które mogą pozwolić Cię zidentyfikować?

Przesada? Jasne, bez dwóch zdań. Ale również prawda. Ślad w sieci, który po sobie zostawiamy, może okazać się naprawdę przeogromny. Pamiętacie fragment z kilku akapitów wyżej, o „celowanym” phishingu w konkretnego pracownika? Z takich pozornie szczątkowych danych można ułożyć naprawdę bardzo dobry profil ofiary. Korzystając z chwili przerwy w codziennym pędzie, warto z jednej strony trochę się podedukować/ew. co nieco sobie przypomnieć, z drugiej zaś – poddać się pewnej refleksji.

A póki co my życzymy Wam spokojnych świąt.

Michał Rosiak

współpraca Piotr Kowalczyk