„Szorty” – czyli krótko o bezpieczeństwie (10)

Cześć. Mamy jubileusz! To już dziesiąte wydanie Szortów, czyli krótkiego newsowego przewodnika po cyberbezpieczeństwie. Ten tydzień przyniósł kilka nam ciekawostek w tematach samego cyberbezpieczeństwa, jak również w dziedzinach dotykających zagrożeń w sieci. Zapraszam do zapoznania się z kilkoma wybranymi newsami z poprzedniego tygodnia.

Czyżby Hondy nie takie bezpieczne?

W przypadku Szortów nie mówimy o bezpieczeństwie przez pryzmat kolizji, czy też testów bezpieczeństwa zderzeniowego, ale jeśli chodzi o nieautoryzowany dostęp to już owszem. Producenci samochodowi od zawsze prześcigają się w tworzeniu usprawnień oraz innowacji elektronicznych dla użytkowników. Jedną z nich jest niewątpliwie system KeyLess – czyli system który pozwala na otwarcie, czy też uruchomienie auta bez wyciągania pilota/kluczyka z kieszeni. Ciągniemy za klamkę, wsiadamy do auta, wciskamy przycisk zapłonu i odjeżdżamy.

A co z bezpieczeństwem takiego rozwiązania? Jedną z najpopularniejsza w dzisiejszych czasach metodą złodziei samochodów jest kradzież „na walizkę”. Działa ona na zasadzie przedłużenia sygnału z kluczyka ofiary. Wystarczą dwa urządzenia – pierwsze wzmacniające sygnał z kluczyka, możliwie zbliżone do niego, a drugie ściągające wzmocniony sygnał i „przedłużające” do samochodu. A co, gdyby kluczyk w ogóle nam nie był potrzebny?

Badacze bezpieczeństwa Kevin2600 i Wesley Li ze Star-V Lab niezależnie odkryli usterkę w modelach Hondy, zwaną Rolling-PWN Attack (CVE-2021-46145), która umożliwia otwarcie oraz uruchomienie pojazdu tej marki. Narażone mogą być bezkluczykowe modele tego producenta wyprodukowane już od 2012 roku. Pełny opis tego w jaki sposób odbywa się dostęp do auta i w jaki sposób działa ten mechanizm, opisuje serwis security affairs.

Link: https://securityaffairs.co/wordpress/133090/hacking/honda-rolling-pwn-attack.html

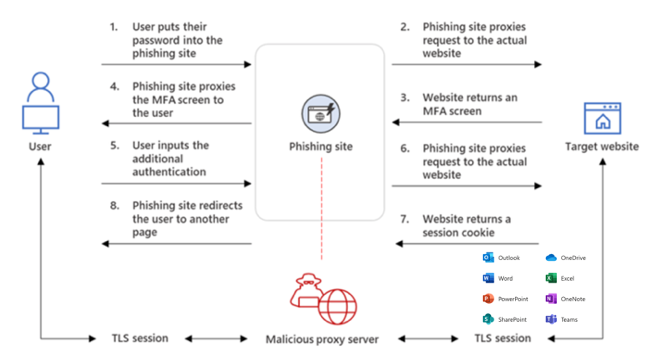

Nie chcemy Twojego hasła. Chcemy Twoich ciasteczek.

Microsoft poinformował, że od września 2021 r. rejestruje kampanię phishingową wykorzystującą witryny typu adversary-in-the-middle (AiTM). Ocenia się, że metoda ta została skutecznie wykorzystana do ataków ponad 10 tys. organizacji! W kampanii tej atakujący próbuje uzyskać plik cookie sesji użytkownika, czyli dowód dla serwera, że użytkownik został uwierzytelniony. W efekcie napastnik może pominąć proces uwierzytelniania i działać w imieniu użytkownika.

„Atakujący wdraża serwer sieciowy, który przesyła pakiety HTTP od użytkownika odwiedzającego witrynę phishingową do serwera docelowego, pod który osoba atakująca chce się podszywać, i na odwrót. W ten sposób strona phishingowa jest wizualnie identyczna z oryginalną stroną internetową. Atakujący nie musi również tworzyć własnej witryny phishingowej, tak jak to się robi w konwencjonalnych kampaniach phishingowych. Adres URL jest jedyną widoczną różnicą między witryną phishingową, a rzeczywistą” – wyjaśnił Microsoft.

Jakie byłby by konsekwencje po udanym ataku dla takiej organizacji? Dostęp do firmowych dokumentów, poczty korporacyjnej, komunikatorów. To może być bolesne. Jak się bronić? Najlepiej po prostu sprawdzać adresy, w które klikamy.

Źródło: https://cybernews.com/news/microsoft-records-a-phishing-campaign-targeting-over-10k-organizations

Phishing + Vishing = Phivishing?

Phishing jest niczym więcej, jak próbą podszycia się pod znaną nam osobę, instytucję w celu wyłudzenia poufnych informacji, czy też zainfekowania nas złośliwym oprogramowaniem. Najprostszą formą jest dobrze nam znana wizualnie strona internetowa, z dziwnym adresem URL. Taki link do kliknięcia możemy otrzymać drogą mailową, smsem lub za pośrednictwem komunikatora. Vishing również polega na próbie podszycia się pod kogoś nam znanego oraz wyłudzeniu od nas danych, bądź nakłonieniu do jakiejś reakcji z naszej strony – z tą różnicą, że w tym przypadku dzieje się to podczas rozmowy telefonicznej. A co gdyby połączyć oba te zagrożenia?

Phivishing? Nie szukajcie tej frazy w Google, (jeszcze) jej tam nie ma. Ale chcielibyśmy was przestrzec przed taką ewentualną formą ataku. Dlaczego? Według badań IBM Security X-Force wskaźnik klikalności w kampaniach phishingowych wynosi 17,8%. Ukierunkowane kampanie phishingowe, poprzedzane przez połączenia telefoniczne (choćby przez automat, który informował nas, że idzie do nas mail o niezapłaconej fakturze) były trzy razy większe i ich skuteczność sięgała 53,2%! Do tej pory nie odnotowaliśmy tego typu przypadków, ale wydaje mi się, że to jedynie kwestia czasu.

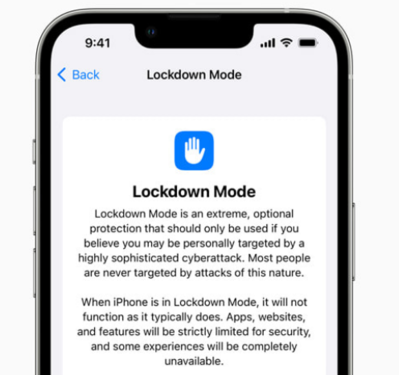

iOS 16 z ekstremalnym trybem bezpieczeństwa

We wrześniu zapowiedziana jest nowa aktualizacja systemu iOS 16 na telefony z rodziny iPhone. Z zapowiedzi oraz z wersji beta tego systemu wiemy, że w planach jest wprowadzenie specjalnego trybu ochrony użytkownika Lockdown Mode. Tryb ten ma za zadanie wprowadzić ekstremalny tryb bezpieczeństwa samego urządzenia, niwelując przy tym wiele cybernetycznych zagrożeń, na które moglibyśmy być narażeni. Niestety, jak to często bywa w parze, wraz ze wzrostem bezpieczeństwa zmniejsza się nasza wygoda. Po uruchomieniu trybu wzmożonego bezpieczeństwa, większość załączników w wiadomościach SMS, poza obrazami, będzie zablokowana, podobnie jak graficzny podgląd linków. Wyłączone zostaną niektóre technologie z przeglądarki internetowej, takie jak JavaScript just-in-time (JIT), czy też przewodowe połączenie z komputerem oraz akcesoriami. Wydaje mi się, że jest to krok w dobrą stronę ze strony Apple. Fajnie, gdyby konkurencyjny system opracował coś podobnego. Może osoby, które potrzebują dodatkowej ochrony dla siebie, ta funkcja przypadnie do gustu i będą mogli w końcu porzucić swoją starą Nokię? J

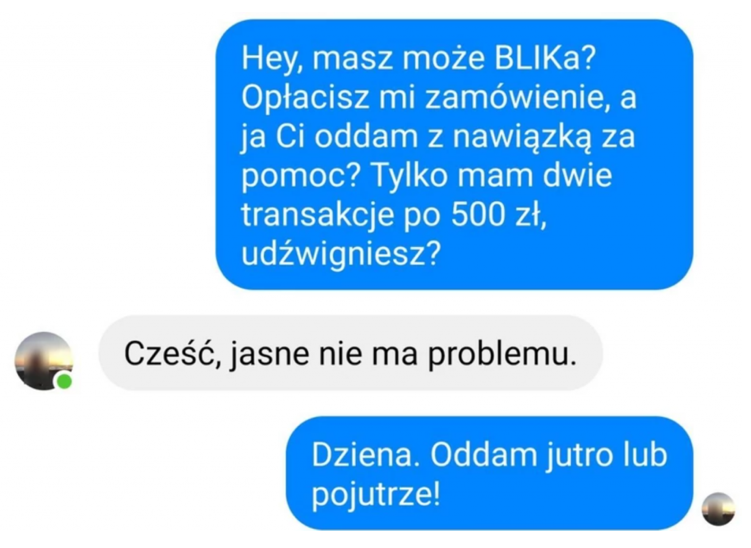

Mamo, nie mogę rozmawiać, wyślij mi 200 na BLIKa

Kilka dni temu ostrołęccy policjanci odnotowali dwa zgłoszenia dotyczące oszustw za pomocą komunikatora Messenger oraz wyłudzeniu kwot w wysokości kilkuset złotych. Cały przekręt polega na… wysłaniu prośby o pożyczkę. Cały szkopuł polega na tym, że przestępcy dokładnie typują swoje ofiary. Po włamaniu się na konto Facebooka oraz Messengera oszuści przeglądają korespondencję ze znajomymi, wyszukują rodziny czy też osób bliskich typując sobie tym samym ofiarę przekrętu. Dzięki zapoznaniu się z historią naszych rozmów, są w stanie dopasować styl rozmowy, wszelkie charakterystyczne powitania, mogą też kontynuować lub nawiązywać do poprzednich rozmów, wzbudzając tym samym zaufanie, że ich rozmówcą jest osobą, którą widzimy na zdjęciu profilowym. W jaki sposób przestępcy uzyskują dostęp do kont na Messengerze czy Facebooku? Materiały na ten temat znajdziesz w ostatnim Raporcie CERT Orange Polska. Jak możemy się przed tym uchronić? Jeżeli dostaniesz prośbę o pożyczkę od znajomej Ci osoby, po prostu do niej zadzwoń.

Źródło: https://www.eostroleka.pl/oszustwa-na-messengerze-tak-mozna-stracic-pieniadze,art97295.html

Do przeczytania za tydzień,

Marek Olszewski