„Szorty” – czyli krótko o bezpieczeństwie (11)

Cześć. Zapraszam na jedenaste wydanie „Szortów”, a w nim: nowe pomysły cyberprzestępców, Google Play ze złośliwym oprogramowaniem, gang korzystający z usług Google i Dropbox oraz DDoS atakujący Rosjan wydany przez… Rosjan (coś tu musi być nie tak…). Zapraszam!

Cyberataki bez (?) złośliwego oprogramowania

Kaspersky informuje o nowym pomyśle atakujących. Niedawno pojawiły się informacje o działalności grupy Luna Moth, specjalizującej się w kradzieżach danych. Jak oni działają?

Zaczyna się od sfałszowanego maila, dotyczącego wypisania się z płatnej subskrypcji. Nie, nie! Wypisanie się z płatności nie wiąże się z klikaniem w zainfekowane linki, ale… zatelefonowaniem pod wskazany numer. Co dalej? Teraz już klasycznie, przez telefon jesteśmy proszeni o zainstalowanie aplikacji, która ma nam pomóc wyrejestrować się z płatnej subskrypcji!

I tu już zabawa się kończy. Ta aplikacja ta jest już wyjątkowo złośliwa, infekując również inne komputery w sieci, a także przesyłając wszelkie dane z komputerów ofiary do przestępców. Może pomyślicie sobie, że pomysł jest dosyć naiwny i waszej instytucji na pewno on się nie sprawdzi, ale… czy aby na pewno? Powiedzcie to pracownikom centrali amerykańskiego telekomunikacyjnego giganta, firmy Verizon. Niedawno stali się ofiarą ataku na schemat, który wydaje się być jeszcze bardziej absurdalny. Otóż z pracownikiem tej firmy skontaktował się „nowy członek wsparcia technicznego” i namówił go do zainstalowania jednego, drobnego pliku. Niby nic groźnego, tylko, że niedługo później wykradł dane setek osób. Co chciał za ich zwrot? 250 tysięcy dolarów.

Wniosek? Twoja firma może mieć najnowocześniejsze rozwiązania bezpieczeństwa, ale bez edukacji pracowników w zakresie cyber-zagrożeń i socjotechnicznych sztuczek, rozwiązania mogą okazać się po prostu niewystarczające. Na początek zerknij na nasz film.

Źródło: https://www.kaspersky.com/blog/social-engineering-extortion/44912/

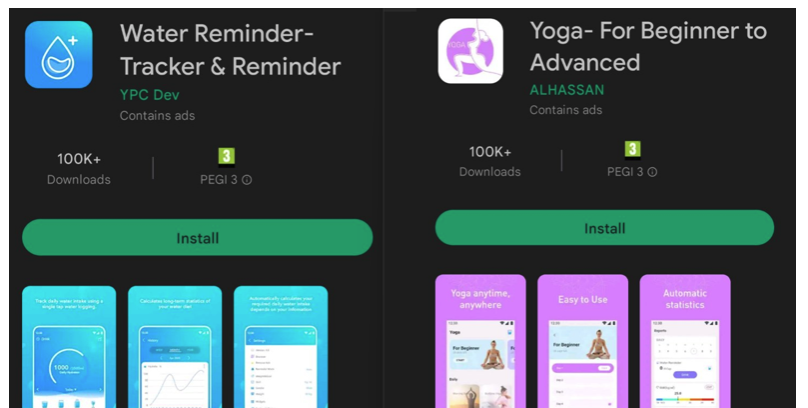

Siedzą sobie w Google Play. Są złośliwe. Zainstalowano je… 10 milionów razy

To już kolejne doniesienie o złośliwym oprogramowaniu dostępnym na telefony z Androidem do pobrania z oficjalnego sklepu Google Play. Tym razem odkryciem pochwalił się zespół antywirusowy z firmy Dr Web. Znalezione aplikacje to zazwyczaj różnego rodzaju narzędzia do edycji obrazów, wirtualne klawiatury, optymalizatory systemu czy też automatyczne zmieniacze tapet. Niestety poza nominalnymi funkcjami, ich głównym zadaniem jest… zapisywanie użytkowników do płatnych subskrypcji, kradzież danych zapisanych na telefonie, (w tym loginów i haseł do kont bankowych i mediów społecznościowych). Same natomiast po włączeniu ich, pracują w tle. Łączna ilość pobrań tych znalezionych trefnych aplikacji sięga 10 milionów. Taki poziom może przerażać…

DropBox i Google Drive „na usługach” sieciowych złoczyńców z Rosji

Najnowsze badania przeprowadzone przez firmę Unit42 wykazały, że cyberprzestępcy coraz częściej korzystają z usług Google Drive oraz chmury Dropbox w celu uwiarygodnienia linków do swoich niecnych celów. Przechowywane w ten sposób pliki są dużo bardziej wiarygodne dla potencjalnej ofiary niż pliki hostowane na stronach o dziwnych adresach.

Niedawno jedna z organizacji przestępczych, Cloaked Ursa, wykorzystywała oba te źródła do prób ataków. Były to kampanie podszywające się pod spotkania z dyplomatami, gdzie pod linkiem z agendą znajdowały się odnośniki do między innymi DropBoxa, gdzie znajdowało się złośliwe oprogramowanie. Pełne opracowanie takiego ataku znajdziecie pod linkiem umieszonym pod newsem.

Źródło: https://unit42.paloaltonetworks.com/cloaked-ursa-online-storage-services-campaigns/

DDoS na Rosjan? A może złośliwe oprogramowanie OD Rosjan?

Grupa Analizy Zagrożeń Google (TAG) poinformowała o odkryciu aplikacji stworzonej przez grupę Turla, prowadzoną przez Federalną Służbę Bezpieczeństwa Rosji (FSB). Aplikacja ta, podszywająca się pod elitarny ukraiński Pułk Azow, miała rzekomo przeprowadzać ataki DDoS na rosyjskie strony internetowe. Nie robiła jednak nic, poza pobraniem listy celów i wysyłaniem do nich pojedynczych zapytań.

Jaki był cel autorów? Być może, po wzroście popularności aplikacji, cele miały zostać zmienione na strony proukraińskie? Być może testowali w ten sposób kanał komunikacji, żeby sprawdzić popularność podobnych aplikacji? Tego się nie dowiemy. Jak podaje zespół Google na szczęście sama aplikacja była pobrana przez znikomą ilość użytkowników i nie wyrządziła żadnych poważnych szkód. Była hostowana jedynie na stronie internetowej i nie pojawiła się nigdy w sklepie Google Play.

Myślisz, że to dobre miejsce, by zaznaczyć, że nie wszystko, co piszą w internecie (no chyba, że my 🙂 ) musi być prawdą?

Bezpiecznego weekendu!

Marek Olszewski