Szukasz „piratów” – znajdziesz kłopoty!

Surfując po internecie, korzystając z wyszukiwarki lub grzebiąc na Facebooku bardzo często traktujemy prezentowane treści jako zaufane. Gdy różne przypadki oszustw trafiają do CERT Orange Polska, nierzadko słyszymy: „bo to było w reklamie na Facebooku”, czy też: „było na drugim miejscu w wyszukiwaniu Google”. Tymczasem przestępcy nie są głupi – czy raczej są świadomi swojego „środowiska pracy”. Z powodzeniem wykorzystują narzędzia marketingowe (jak płatne reklamy, czy pozycjonowanie produktu), by łatwiej dotrzeć do ofiar.

Tym razem bohaterem tekstu nie jest phishing wykradający hasło do banku, czy numer karty kredytowej. Choć finalnie użytkownik może zostać okradziony, to jednak sposób działania jest bardziej wyrafinowany. Opisaną sytuację można zaklasyfikować jako atak przez łańcuch dostaw (supply chain attack) lub wodopój (watering hole), gdyż w zasadzie użyte są w niej elementy tych obu technik.

Polujemy na zagrożenia

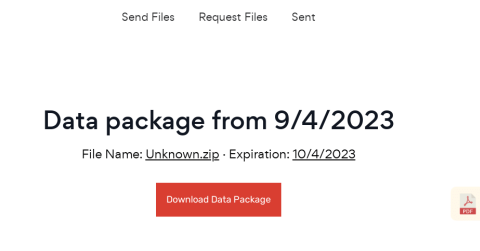

W trakcie tradycyjnego „polowania” na czyhające na internautów zagrożenia trafiamy na pozornie ładnie wyglądający serwis (rys. 1), który jednak wzbudza odrobinę niepokoju analityka.

Rys. 1. Serwis szybkiej i „bezpiecznej” wymiany plików

W ostatnich dniach zespół CERT Orange Polska zidentyfikował wiele domen rejestrowanych dla tego serwisu, który służy do dystrybucji podejrzanych plików. Dla opisanego poniżej modus operandi były to:

year-get[.]monster

there-get[.]monster

get-some[.]monster

so-get[.]monster

last-ask[.]monster

get-which[.]monster

get-when[.]monster

safe-like[.]monster

safe-than[.]monster

safe-now[.]monster

safe-would[.]monster

safe-get[.]monster

safe-lab[.]monster

safe-display[.]monster

safe-twenty[.]monster

give-against[.]monster

cab-patience[.]monster

datamover-files.com

cab-grasp[.]monster

Z analitycznego punktu widzenia domeny te wyglądają niemal identycznie – data rejestracji, certyfikat Let’s Encrypt, hosting „schowany” za Cloudflare na AS 13335. Co więcej, sposób ich prowadzenia i rotowania przypomina hostingi pod znane kampanie phishingowe. Dodatkowo, główna domena .monster oraz schemat nazw jednoznacznie wskazują na to, że produkt wychodzi spod jednej ręki.

Choć wciąż mamy do czynienia z phishingiem, w tym przypadku jest on mocno nietypowy. Strona nie podszywa się wprost pod znaną markę, udając serwis do dystrybucji plików. Ma on wzbudzać zaufanie, wyglądać profesjonalnie i w swoim działaniu przypominać znane serwisy tego typu. Ciekawe spostrzeżenie – w analizowanym serwisie nie uświadczymy ani jednej reklamy, a najbardziej widocznym punktem na stronie jest przycisk do pobrania pliku jest jednoznaczny. Teoretycznie plik ma ustawiony czas życia/dostępności na serwerze. Jest to jednak mechanizm oparty o Java Script, działający po stronie klienta, więc rozwiązanie bardziej na pokaz.

W opisywanym przypadku użytkownik mógł trafić na stronę w wyniku przekierowania z forum z nielegalnym oprogramowaniem lub z pozycjonowanych reklam. Program miał rzekomo „zwiększyć bezpieczeństwo” ofiary.

Źródło problemu

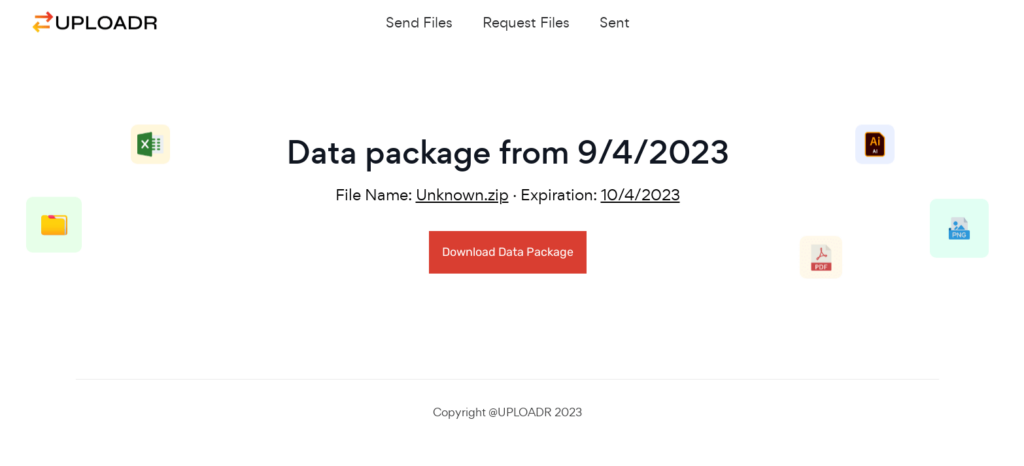

Jeśli reklama nas przekona, pobierzemy plik .7z, zawierający:

- Instrukcję dalszego postępowania (instruction.txt)

- Narzędzie do rozpakowania instalatora (Winrar-x64.exe)

- Instalator (installer.rar)

Rys. 2. Zawartość dystrybuowanej paczki

Plik Winrar-x64.exe jest poprawnym instalatorem pakietu Winrar służącego do rozpakowywania skompresowanych plików, w wersji 6.11 (64-bit). Instalator jest z 3 marca 2022 roku, więc to jeszcze nie jest zagrożenie na którym chcemy się skupić, choć warto zaznaczyć, że aktualna na dzisiaj wersja to 6.23.

winrar-x64.exe

MD5 8a6217d94e1bcbabdd1dfcdcaa83d1b3

SHA-1 99b81b01f277540f38ea3e96c9c6dc2a57dfeb92

SHA-256 3023edb4fc3f7c2ebad157b182b62848423f6fa20d180b0df689cbb503a49684

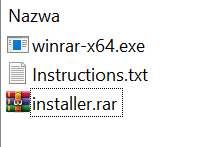

Kolejny plik to instrukcja dla odbiorcy. I to właśnie ona sprawia, że zauważamy podstęp. Po co bowiem instalator jest zabezpieczony hasłem? By zwiększyć entropię pliku i sprawić, by nie został on właściwie przeanalizowany przez oprogramowanie antywirusowe oraz sieciowe systemy bezpieczeństwa.

Rys. 3. Instrukcja postępowania

Czas zajrzeć do instalatora. Z wykorzystaniem znanego już hasła rozpakowujemy plik i weryfikujemy jego zawartość.

Rys. 4. Zawartość instalatora

Już na pierwszy rzut oka widać, że jeden z tych plików nie pasuje do pozostałych. Jego powstanie (po głębszej weryfikacji, również data kompilacji) znacznie odbiega od pozostałych. Przyglądając się tym plikom widzimy poniższe dane.

installer.exe

MD5 077cf720789218c81d15e262b5a0da5f

SHA-1 10c8d51d01d4e3576438ca55fccdc69ca674e64c

SHA-256 5dfe3cda8d082af9783eb8c0e4c49b42bb5150210d63523c59444c9d991f8315

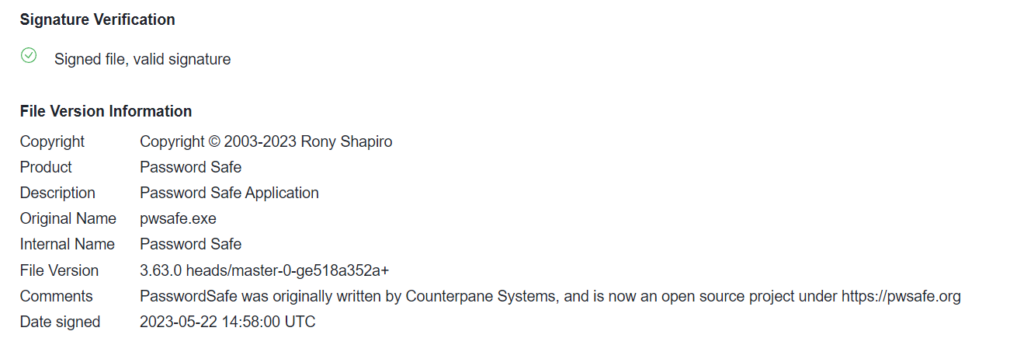

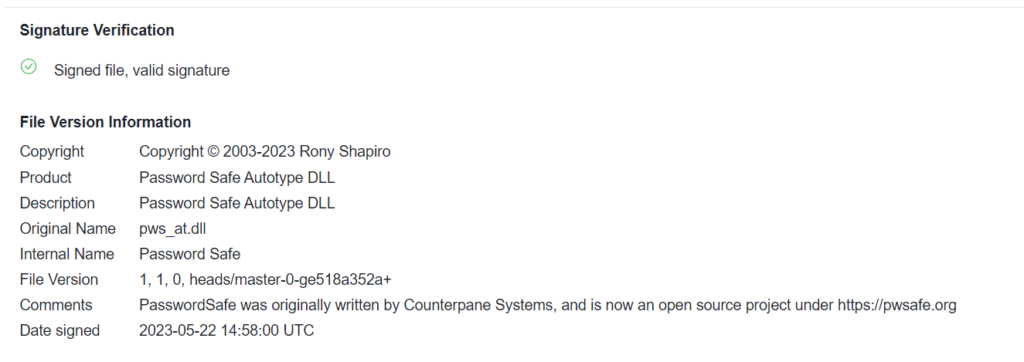

Plik okazał się niezmienionym w stosunku do oryginału instalatorem najnowszej wersji oprogramowania Password Safe (3.63, z 22.05.2023).

Rys. 5. Informacje o instalatorze Password Safe

pws_at.dll

MD5 5615170dcc95943dd288b3a72ca75d68

SHA-1 bf274e41a7c9e46d6e14643d012198b274738e14

SHA-256 9d1df77120037a95e7839bb656bba7c5ebfa4cbe28a202c45ee915d64f264d4b

Rys. 5. Informacje o pliku pws_at.dll

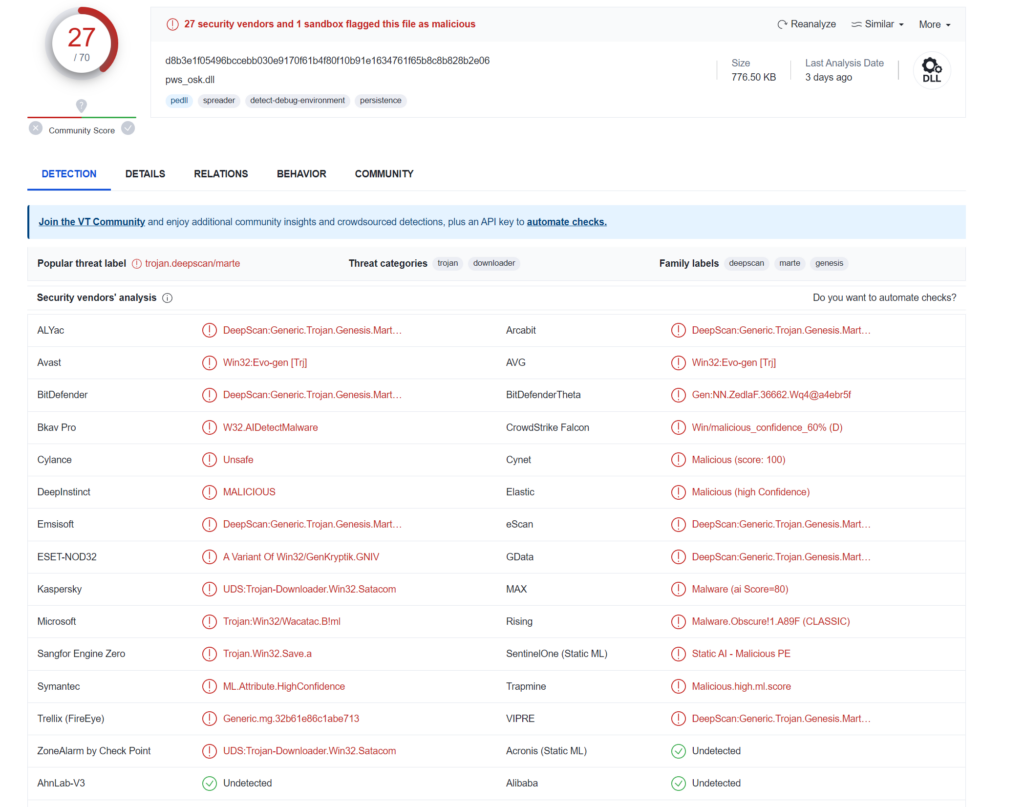

pws_osk.dll

MD5 32b61e86c1abe7132ccd3d8bd69619ce

SHA-1 d4f310d0a332dd3228203b57b122edacfd9f7d86

SHA-256 d8b3e1f05496bccebb030e9170f61b4f80f10b91e1634761f65b8c8b828b2e06

Ten ostatni plik nie jest podpisany (to już wielka czerwona flaga), a kiedy sprawdzimy go w serwisie Virustotal.com – okazuje się, że trafiliśmy w dziesiątkę:

Rys. 6. Informacje o pliku pws_osk.dll

Czyli jednak – mimo iż instalator jest prawidłowy, dodatkowa biblioteka dowodzi, że to podstęp!

Password Safe, czyli Satacom

Być może Wam również nasuwa się na myśl pytanie, dlaczego jako wabik posłużył akurat manager haseł? Odpowiedź robi się bardziej oczywista, gdy przyjrzymy się schematowi zachowań programów antywirusowych. Password Safe wykorzystuje przecież biblioteki i funkcje kryptograficzne – ma generować i składować hasła, czy też automatycznie wpisywać je na stronie. W tej sytuacji ostrzeżenie o „wykradaniu haseł”, czy też nieautoryzowanym dostępie do nich może wywołać uśmiech ofiary i bezrefleksyjne anulowanie monitu.

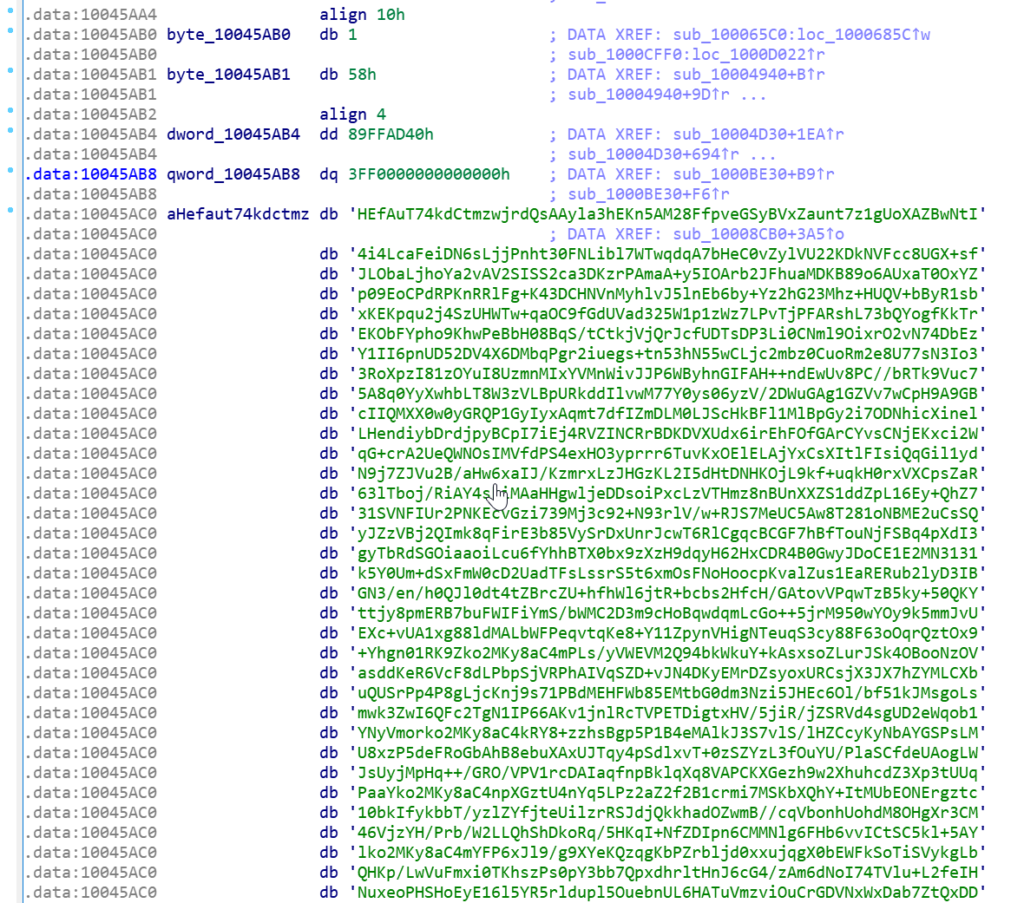

Głębsza analiza pliku pokazuje, że jest to całkiem skomplikowany malware, który ma wiele cech wskazujących na jego złośliwe działania. Cechuje go wiele technik ukrywających prawdziwe działania oraz utrudniających analizę. Co widać w działaniu tego malware co i jednoznacznie wskazuje na złośliwość?

- wykrywanie uruchomienia w maszynie wirtualnej (VM detection: VBox, Qemu)

- opóźnienie wykonania kodu (>30 sekund)

- wykonywanie połączeń sieciowych za pośrednictwem innych – legalnych – procesów

- silne zaciemnianie kodu

- szyfrowanie danych wewnętrznych

- wstrzykiwanie kodu do procesu explorera

- używanie obcych obszarów pamięci

Rys. 6. Fragment silnie zaszyfrowanego kodu wewnątrz biblioteki

Przede wszystkim jednak analiza kodu wskazała, iż program przechwytuje znaki z klawiatury, kontroluje zawartość schowka oraz – w innym procesie – dane. Dodatkowo widać komunikację (lub jej próby) z serwerem zewnętrznym (m.in.: hxxp://knock-knock[.]monster)

Te wszystkie cechy wskazują, że jest to program klasy Infostealer, jednak na tym etapie nie można było go przyporządkować do znanej rodziny. Zarówno data rejestracji domeny (28.08.2023) jak i kompilacji pliku (01.09.2023 11:27:14) wskazują, że jest to świeża kampania. Korelując jednak dane analizowanej próbki z informacjami analitycznymi w ramach analiz Threat Intelligence można połączyć tę kampanię z innymi, już poznanymi. W efekcie okazuje się więc, że technika dostarczenia malware, artefakty jego uruchomienia, technika obfuskacji a w szczególności payload znajdujący się w środku wskazują z dużym prawdopodobieństwem, że jest to kolejna kampania złośliwego oprogramowania Satacom

Rodzina tego złośliwego oprogramowania, znanego dawniej jako LegionLoader, pojawiła się już w 2019 roku. Zgodnie z opisem infekcja rozpoczyna się od pliku archiwum ZIP. Jest on zazwyczaj pobierany ze strony internetowej, która pozornie naśladuje portal z oprogramowaniem, umożliwiający użytkownikowi bezpłatne pobranie (często crackowanego) oprogramowania. Archiwum zawiera kilka legalnych bibliotek DLL i jeden złośliwy plik. Użytkownik w procesie infekcji musi sam uruchomić ręcznie instalator, aby zainicjować łańcuch infekcji.

Do rozprzestrzeniania złośliwego oprogramowania wykorzystywane są różne typy stron internetowych. Niektóre z nich to złośliwe witryny z zakodowanym na stałe linkiem do pobrania, podczas gdy inne mają przycisk „Pobierz” wstrzyknięty za pośrednictwem legalnej wtyczki reklamowej. W takim przypadku nawet legalne strony internetowe mogą wyświetlać złośliwy link!

Głównym celem szkodliwego oprogramowania instalowanego przez analizowaną przez nas bibliotekę jest kradzież kryptowalut. Program próbuje tego dokonać instalując rozszerzenie dla przeglądarek internetowych opartych na silniku Chromium. Wygląda na to, że zaobserwowana przez nas kampania, to kolejna fala aktywności rozpoczętej reaktywacją Satacom w czerwcu 2023 roku.

Co robić?

Nie pobierać „piratów” – to akurat nasuwa się samo. Opisywana kampania to kolejny przykład na to, ze pobieranie i instalowanie oprogramowania z internetu powinno wymuszać respektowanie kliku zasad bezpieczeństwa. Na pewno warto przestrzegać poniższych zaleceń:

- Pobieraj oprogramowanie wyłącznie z oficjalnych kanałów dystrybucyjnych danego producenta.

- Zachowaj ostrożność podczas pobierania z niezaufanych źródeł (tj. takich, do których trafia się przez linki publikowane na forach internetowych, blogach, czy reklamach). Najlepiej po prostu nie szukam software’u w takich miejscach.

- Weryfikuj podpis cyfrowego pobieranej paczki oraz plików binarnych. Nie wystarczy weryfikowanie poprawności sumy kontrolnej! Przestępcy – niestety – nie są głupi i podobnie jak legalni producenci, publikują sumy dla swoich „produktów”.

- Nie ignoruj ostrzeżeń systemu operacyjnego, gdy wskazuje brak podpisu dla uruchamianych plików wykonywalnych lub bibliotek dll.

- Aktualizuj oprogramowanie antywirusowego.

Ireneusz Tarnowski