Użytkownicy Steam na celowniku – atak Browser-in-the-Browser

Platforma Steam to nie tylko miejsce uwielbiane przez graczy. Od lat przyciąga ona również uwagę cyberprzestępców. Wynika to z wartości kont – często powiązanych z kartami płatniczymi, bogatą biblioteką gier czy cennymi przedmiotami możliwymi do szybkiego spieniężenia. Szczególnie narażeni są młodzi użytkownicy, którzy nie zawsze mają świadomość zagrożeń i zasad cyberhigieny.

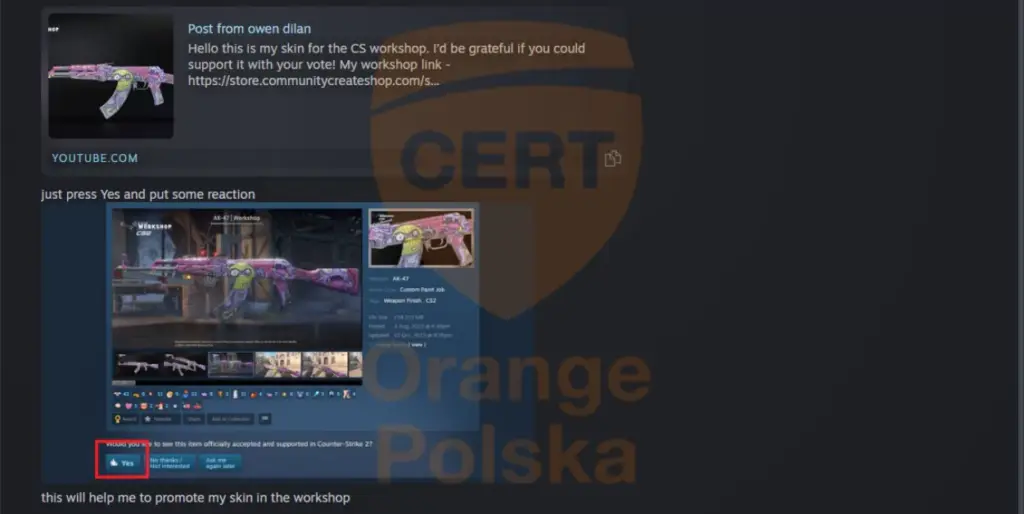

Jak cyberprzestępcy przejmują konto Steam? Scenariusz ataku jest wyjątkowo prosty, a przez to niezwykle skuteczny. Zaczyna się od wiadomości z prośbą o zagłosowanie na skórkę broni do Counter Strike’a 2. Dołączony jest do niej link do filmu na YouTube. Sam film wygląda autentycznie. Kluczem jest umieszczony pod materiałem znajduje się komentarz, zachęcający do głosowania, np. taki:

Hello, this is my skin for the CS workshop. I’d be grateful if you could support it with your vote! My workshop link – [link] just press Yes and put some reaction.

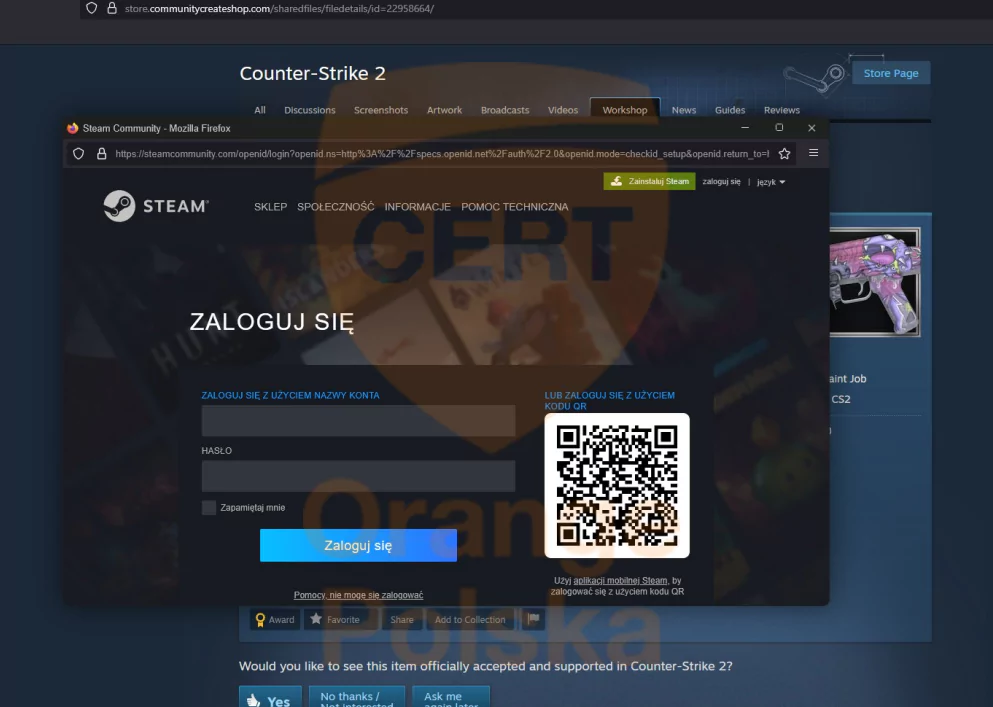

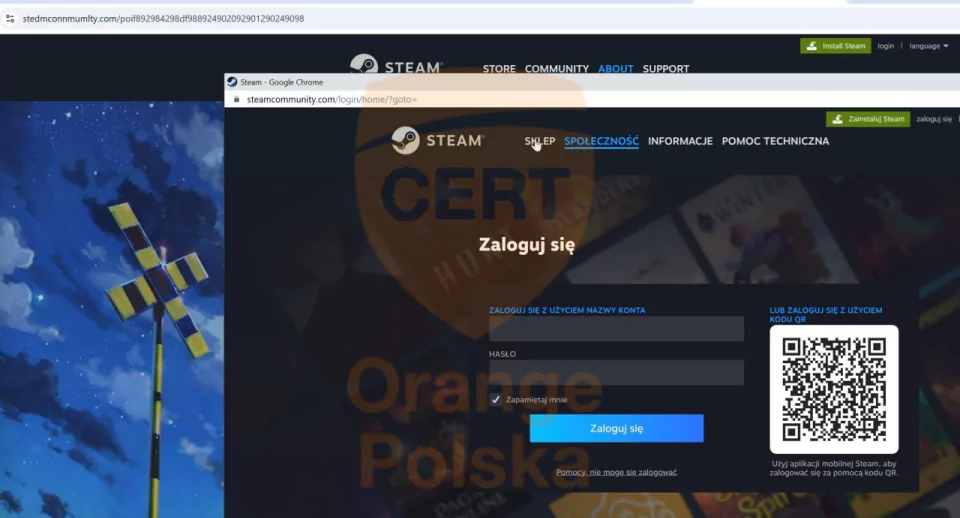

Klikając przycisk „Yes” potencjalna ofiara przekierowywana jest do strony logowania. Tam pojawia się fałszywa witryna Steam, przypominająca do złudzenia oryginalny panel usługi. Jeśli niefrasobliwa ofiara nie zwróci uwagi, że to nie jest prawdziwa strona – jej poświadczenia logowania trafią do cyberprzestępców.

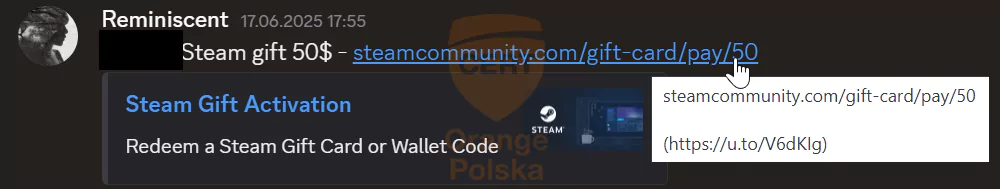

Istnieje jeszcze bardziej podstępny wariant tego ataku, wykorzystujący przyzwyczajenia sieciowych graczy. Dużą popularnością cieszy się bowiem wśród nich platforma komunikacyjna Discord. Skąd pomysł na phishing przy jego użyciu? Stąd, że łatwiej uwierzyć w oszustwo, jeśli „napisze do nas znajomy”, którego konto zostało wcześniej przejęte.

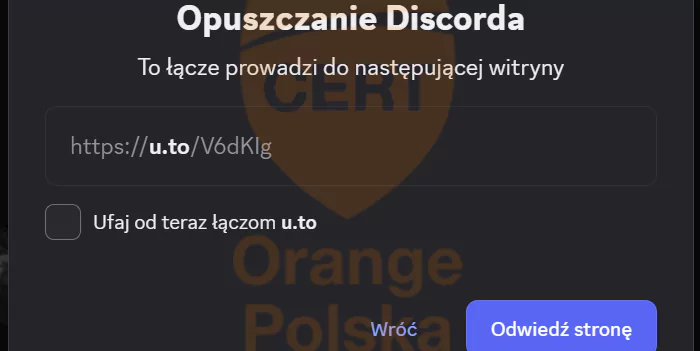

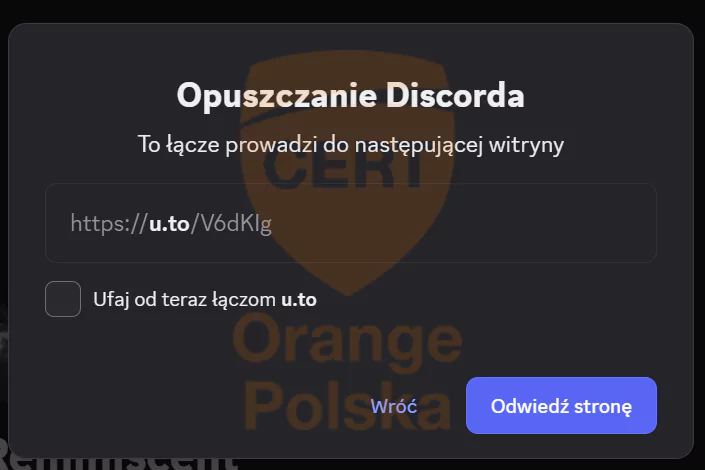

Schemat ataku jest równie prosty, co skuteczny. Ofiara otrzymuje wiadomość z linkiem, który wygląda jak legalny adres Steam – na przykład steamcommunity[.]com/gift-card/pay/50. Po kliknięciu okazuje się jednak, że witryna docelowa jest zupełnie inna. To ukryty, skrócony lub phishingowy adres. Discord umożliwia bowiem tzw. osadzenie spoofowanego linku (tzw. spoofowany embed). Jego treść wygląda jak prawdziwa domena, ale faktyczny URL prowadzi w zupełnie inne miejsce.

To nie Steam. To Browser-in-the-Browser

Po wejściu na stronę pojawia się okno logowania do Steam. Wygląda praktycznie identycznie jak prawdziwe – z paskiem adresu, ikoną, a nawet efektami graficznymi imitującymi system operacyjny. W rzeczywistości jest to jedynie graficzna imitacja, stworzona przy użyciu zaawansowanego JavaScript i CSS. Całość – od ramki po pole do wpisania loginu i hasła – okazuje się być elementem strony, a nie rzeczywistym oknem przeglądarki!

Kluczowa dla sukcesu tego ataku technika nosi nazwę Browser-in-the-Browser (BitB, przeglądarka w przeglądarce). Jak widać, przestępcy zadbali o każdy szczegół. Kopiują wygląd paska adresu, stosują odpowiednie ikony i animacje, a nawet symulują zachowanie prawdziwego okna (np. możliwość przeciągania czy zamykania).

To naprawdę dobrze przygotowany atak. Oszustwo jest tak przemyślane, że ofiara, będąc przekonana o autentyczności okna, wpisuje po prostu login i hasło. A dane te trafiają bezpośrednio do przestępców, którzy mogą natychmiast przejąć konto, wyczyścić portfel Steam, sprzedać przedmioty z gier lub wykorzystać konto do kolejnych ataków.

Techniczne aspekty ataku BitB z podszyciem pod Steam

Dlaczego opisywany atak jest skuteczny?

- Realistyczny wygląd strony. Technika BitB pozwala na stworzenie okna logowania nieodróżnialnego od oryginału.

- Socjotechnika. Wiadomość pochodzi często od zaufanego znajomego, którego konto mogło zostać wcześniej przejęte.

- Brak świadomości zagrożenia. Młodzi użytkownicy rzadko sprawdzają dokładny adres URL i nie wiedzą jak rozpoznawać phishingu.

- Spoofowanie osadzanych danych. Discord i inne platformy pozwalają na wstawianie linków, których tekst wygląda jak oficjalny adres, ale faktyczny URL prowadzi do strony phishingowej.

Technika Browser-in-the-Browser polega na wygenerowaniu w przeglądarce okna modalnego, które imituje autentyczne okno logowania. Wykorzystuje się do tego JavaScript i CSS, aby odwzorować każdy szczegół interfejsu – od paska adresu po przyciski systemowe. Atakujący mogą nawet symulować funkcje takie jak przeciąganie czy zamykanie okna.

Całość jest renderowana w ramach jednej strony internetowej. Dzięki temu użytkownik nie opuszcza faktycznie przeglądarki, a jedynie widzi coś, co można określić mianem graficznej iluzji. BitB omija wiele tradycyjnych zabezpieczeń – nawet dwuskładnikowe uwierzytelnianie (2FA) może nie wystarczyć, jeśli przestępcy przejmą aktywną sesję użytkownika.

Jak się bronić?

- Zawsze sprawdzaj rzeczywisty adres URL przed logowaniem. Najedź kursorem na link lub skopiuj go i sprawdź, dokąd prowadzi. W przypadku ataku z wykorzystaniem Browser-in-the-Browser pasek adresu wraz z legalnie wyglądającym adresem również może być wyrenderowany przez skrypt!

- Nie ufaj nawet znajomym, jeśli przesyłają nietypowe linki – ich konto mogło zostać przejęte.

- Zwracaj uwagę na nietypowe domeny, literówki i skracacze linków. Nie ufaj im.

- Korzystaj z dwuskładnikowego uwierzytelniania (2FA). Choć nie daje ono 100% ochrony, znacznie utrudnia przejęcie konta.

- Edukacja i czujność! Znajomość technik takich jak BitB pozwala szybciej rozpoznać zagrożenie.

Ataki z wykorzystaniem Browser-in-the-Browser są wyjątkowo podstępne i trudne do rozpoznania, szczególnie dla młodych użytkowników. Kluczowe jest zachowanie czujności, edukacja oraz stosowanie podstawowych zasad bezpieczeństwa w sieci. Nawet jeśli wiadomość pochodzi od znajomego, każda prośba o logowanie się przez zewnętrzny link powinna zapalić nam mentalną czerwoną lampkę.

Indicators of Compromise (IoC)

store[.]communitycreateshop[.]com

store[.]communitystoregame[.]com

stedmconnmumlty[.]com

clutchmasters[.]pro

meinkunarabcrab[.]com

findtowood[.]com

mfiasibs[.]com