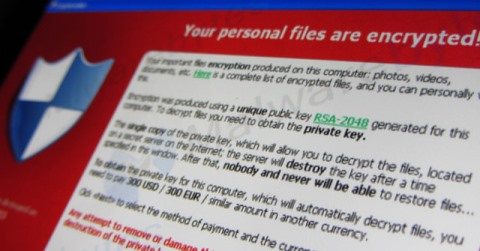

WannaCry mutuje

Choć o pierwszych infekcjach "najpopularniejszym" ransomware ostatnich miesięcy, WannaCry, większość z nas zdążyła już zapomnieć, analitycy bezpieczeństwa w ostatnim czasie zaobserwowaliśmy wzrost liczby próbek złośliwego oprogramowania o podobnych właściwościach. Na to, iż mamy do czynienia z mutacją, wskazuje przede wszystkim fakt, iż wszystkie nowe wersje nie mają tzw. "killswitcha", tj. zapisanego w kodzie adresu strony internetowej, której istnienie wyłącza złośliwe funkcje WannaCry. Co ciekawe, część z wykrytych ataków… nie czyni szkody, ze względu na uszkodzenie pliku ZIP, przez co malware nie może zaszyfrować dysków ofiary. Zmianie nie uległa za to metoda propagacji – wciąż jest nią exploit EternalBlue (MS17-010).

Nie ma co liczyć na to, że jeśli padniemy ofiarą mutacji WannaCry, to nam akurat trafi się wersja z uszkodzonym ZIPem. Dlatego warto po raz kolejny upewnić się, czy nasz/e komputer/y mają wgraną łatkę na podatność MS17-010. W przypadku sieci firmowej należy też uniemożliwić korzystanie z protokołu SMB dla połączeń z internetu lub nieznanych sieci.