Złośliwe oprogramowanie w sieci Orange w 2018 roku

Skoro już niedługo będziemy czytać o statystykach za 2019 rok, to najlepszy czas, by poczytać o ubiegłorocznych, prawda? Zerknijmy więc, co o złośliwym oprogramowaniu w sieci Orange Polska pisaliśmy na łamach Raportu CERT Orange Polska 2018. Oczywiście jak zawsze zapraszamy do lektury całego raportu, który znajdziecie tutaj.

Chociaż na rynku komercyjnym liczba dostawców oferujących produkty zwalczające złośliwe oprogramowanie ciągle rośnie, a rozwiązania na licencji open source stanowią coraz bardziej rzetelne źródło świeżych informacji o bieżących zagrożeniach, malware ciągle ma się dobrze, a pod pewnymi względami nigdy nie miał się lepiej. Pomimo coraz bardziej złożonych mechanizmów detekcji, coraz śmielszych prób wykorzystania sztucznej inteligencji i technik maszynowego uczenia, cyberprzestępcy nie pozostali w tyle, a budowane przez nich produkty wciąż ulegają stopniowej ewolucji, nie pozwalając na stagnację w świecie cyberbezpieczeństwa.

1.Największe zagrożenia roku 2018

Początek roku 2018 zaczął się od trzęsienia ziemi. Opublikowany został błąd w architekturze procesorów Intela (a także AMD w niektórych konfiguracjach). Błąd skutkował dziurą w zabezpieczeniach systemu operacyjnego umożliwiającą odczytanie pamięci jądra Kernela z poziomu użytkownika. Opublikowane łatki gwarantowały separacje pamięci jądra od procesów użytkownika, ale jej efektem było znaczące spowolnienie pracy procesora nawet powyżej 60 procent.

Wykorzystane podatności zostały szybko zdefiniowane na dwa możliwe ataki: Meltdown i Spectre, których możliwości odczytu danych z pamięci obejmowały także hasła przechowywane w szyfrowanych menedżerach haseł, klucze szyfrujące oraz wszelkie wrażliwe dane przetwarzane na komputerze.

Również w styczniu, w wyniku kontynuacji ataków kampanii keyloggera na serwisy webowe i blogi systemu WordPressa, infekcji uległo ponad 2000 kolejnych witryn. Poza skryptem wykradającym hasła wykorzystywane do uwierzytelnienia, przestępcy umieścili na zainfekowanych stronach skrypt do kopania kryptowalut w przeglądarce, przez niczego nieświadome odwiedzające je ofiary. Była to jedna z pierwszych oznak rozprzestrzeniającej się w 2018 roku epidemii cryptojackingu, która trwa do dzisiaj.

Kolejne miesiące przyniosły między innymi atak na sklepy internetowe korzystające z usług dużego serwisu eCommerce – Magento (w Polsce to około 5% wszystkich sklepów internetowych), polegający na wstrzyknięciu złośliwego javascriptu do kodu źródłowego strony, którego zadaniem było przechwytywanie danych dotyczących płatności oraz użytych do logowania poświadczeń.

O card skimmerach, czyli skryptach sczytujących dane z kart płatniczych po raz kolejny zrobiło się głośno za sprawą ataku na Brytyjskie Linie Lotnicze (British Airways) we wrześniu ubiegłego roku, kiedy to Magecard (oprogramowanie wzięło nazwę od grupy cyberprzestępców, którzy za nim stoją), wykorzystując lukę w podatnościach biblioteki js – Modernizr, dokleił do niej 22 linijki kodu, by w efekcie wykraść dane ponad 380 tysięcy użytkowników.

Podatności 0-day dotykały także urządzenia sieciowe. Najgłośniejszą lukę znaleziono w systemie Router OS wykorzystywanym w ruterach łotewskiej firmy Mikrotik. Podatność związana była z przepełnieniem bufora w usłudze SMB podczas przetwarzania komunikatów żądania sesji, które umożliwiało zdalne wykonywanie operacji w systemie bez uwierzytelnienia. Dodatkowo Botnet, do którego dołączane są przejęte w ten sposób urządzenia, posiada mechanizm infekowania kolejnych dostępnych w sieci urządzeń z tą samą podatnością, co umożliwia przeprowadzenie dużych ataków DDoS.

2.Złośliwe oprogramowanie w sieci Orange

W Polsce także nie brakowało zagrożeń. Począwszy od powracających kampanii malspamowych podszywających się pod banki, operatorów sieci, instytucje publiczne na firmach kurierskich kończąc.

Nowym wektorem infekcji okazały się sms-y informujące o niewielkiej niedopłacie, podszywające się pod firmy kurierskie, operatorów czy sklepy internetowe, które w swoich wiadomościach umieszczały linki do starannie spreparowanych serwisów z płatnościami online np. dotpay wyłudzając w ten sposób na ofiarach dane uwierzytelniające.

Spoofing był też licznie wykorzystywany w kampaniach przeprowadzanych na urządzenia mobilne. Wektorem były wspomniane już wcześniej fałszywe sms-y, ale także reklamy przekierowujące użytkownika na strony nawołujące do aktualizacji przeglądarki, systemu antywirusowego czy zachęcających do pobrania aplikacji na urządzenia mobilne. W tym ostatnim przypadku oprogramowanie nie tylko miało możliwość dostępu do wiadomości sms (także tych z kodami do autoryzacji bankowych przelewów, ale także do wygenerowania własnych szablonów powiadomień wykorzystywanych do ataków Man in the Browser.

Do wspomnianych powyżej technik wyłudzeń i infekcji dołączyły też powracające po przerwie preparowane mniej lub bardziej po polsku wiadomości socjotechniczne np. tzw. Sextortion scam. Wyłudzający pieniądze szantażyści, do podniesienia wiarygodności oszustwa, wykorzystywali podanie jednego z haseł ofiary. Mogło ono zostać upublicznione podczas jednego z wielu wycieków danych, do których dochodziło regularnie w Polsce i na świecie. Ostatnie wykrycia zawierały zaś linki, których uruchomienie skutkowało infekcją złośliwego oprogramowania, w tym i ransomware.

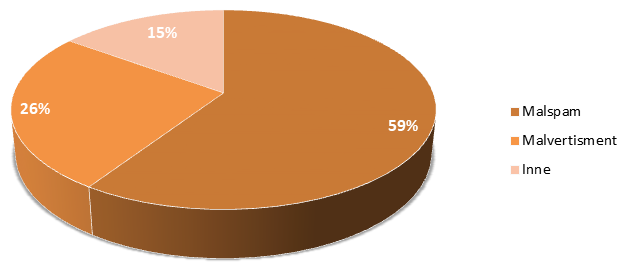

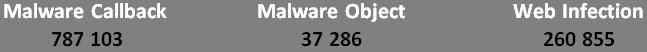

Największym wektorem infekcji w dalszym ciągu pozostaje jednak malspam, co prezentuje poniższy wykres, przedstawiający dane zebrane w oparciu o badania przeprowadzone na podstawie analizy próbki monitorowanego ruchu sieci stacjonarnej (fix) i mobilnej.

Rysunek 1. Wektory infekcji złośliwym oprogramowaniem w roku 2018

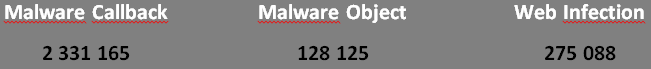

CERT Orange Polska zidentyfikowane zagrożenia związane bezpośrednio lub pośrednio z aktywnością malware dzieli na trzy grupy:

● Malware object: dostarczenie do stacji końcowej złośliwego oprogramowania np. poprzez załącznik z wykonywalnym skryptem

● Web infection: infekcje z wykorzystaniem podatności przeglądarki za pomocą exploit kitów, a także wszelkie strony malvertisement nakłaniające użytkownika do pobrania i wykonania złośliwego kodu pod pretekstem aktualizacji/naprawy swojego oprogramowania.

● Malware callback: potwierdzenie skutecznego uruchomienia złośliwego kodu poprzez zestawienie komunikacji sieciowej z serwerem zdalnego zarządzania (w celu pobrania dalszych instrukcji, bądź przekazania wykradzionych informacji).

Wśród wszystkich wykrywanych zdarzeń, podobnie jak w roku poprzednim dominowały próby komunikacji zwrotnej zainfekowanych stacji z serwerami C&C (85% wszystkich zdarzeń). Liczby nie mogą zaskakiwać, zważywszy na bardzo zróżnicowaną częstotliwość zapytań pojedynczej stacji w ramach danego botnetu. W porównaniu do roku poprzedniego wzrosła natomiast liczba pobranych na końcowe stacje próbek złośliwego oprogramowania (ponad 80%), a przeszło dziesięciokrotnie powiększyła się liczba wykrytych infekcji przeglądarkowych.

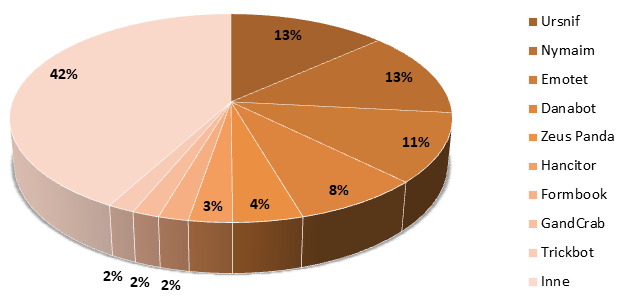

Rysunek 2. Najczęściej występujące rodziny złośliwego oprogramowania w roku 2018

Jak wskazuje powyższy wykres największą ilość użytkowników dotknęły kampanie, które są już dobrze znane Polakom, czyli botnety. Ursnif, Nymaim, Emotet to rodziny złośliwego oprogramowania, funkcjonujące w środowisku od lat, a ich kolejne wersje są reminiscencją rozwoju jaki stał się udziałem sektora cyberbezpieczeństwa i cyberzagrożeń.

Ursnif aka Gozi to infostealer, za którym stoi „Dark Cloud” Botnet, operujący głównie w Azji i Europie Środkowo-Wschodniej. Dzięki wykorzystaniu technik fast flux, pozwalających na rotacje adresami IP dla wystawiających malware domen i zarządzających nim serwerów. Ursnif utrudnia namierzenie właściwych serwerów Command and Control (C&C) oraz ich zamknięcie. Sama infekcja w systemie ofiary wykorzystuje techniki „bezplikowe” tj. wykonuje je w wewnętrznej pamięci operacyjnej systemu, nie pozostawiając na dysku ofiary swoich plików, zaś przesyłane pliki z danymi wykradzionymi z systemu ofiary są kompresowane w formacie CAB utrudniając tym samym wykrycie eksfiltracji.

Nymaim, Emotet, Trickbot i Hancitor również przeszły w ostatnim okresie zmiany. W celu zainfekowania systemu dostarczają na jego moduły o różnorakim zastosowaniu, takich jak keyloggery, moduły do wysyłania spamu, a także infostealery czy ransomware. Trickbot do szyfrowania kluczem AES dołożył jeszcze warstwę XOR. Nymaim, przeszedł lifting wzmacniając obfuskację swojego kodu z wykorzystaniem technik code-flow i stack code, by uczynić go jak najmniej czytelnym i trudnym do wykrycia. O ewolucji jaką przeszedł Emotet, z trojana bankowego do modułowego dostarczyciela innego złośliwego oprogramowania napisano wiele w 2018 roku, a od drugiego kwartału ubiegłego roku stanowi wspólnie z Hacitorem najbardziej systematyczne złośliwe oprogramowanie dystrybuowane poprzez kampanie malspamowe w Polsce, dostarczając na stacje między innymi najbardziej popularnego bankera w zestawieniu – Zeus Panda.

Formbook to kolejny form grabber w zestawieniu, którego aktywność w pierwszej połowie roku umożliwiła zajęcie miejsca w pierwszej dziesiątce. Jedną z jego najciekawszych właściwości jest umiejętność wczytywania biblioteki ntdll.dll z dysku do pamięci i uruchamiania wyeksportowanych funkcji bezpośrednio w pamięci z pominięciem wykorzystywania API.

Danabot zadebiutował dopiero na przełomie drugiego i trzeciego kwartału ubiegłego roku, a jego kampania była wymierzona głównie w użytkowników z Polski i Włoch. Rozprzestrzeniał się za pomocą licznych kampanii malspamowych, a dostarczający go na stacje skrypt vbs został otagowany jako Brushaloader. Sam malware wykradał dane logowania do serwisów bankowych, wykorzystując do tego zestaw spreparowanych web injectów, wstrzykiwanych do przeglądarki w momencie, w którym użytkownik odwiedzał w niej bankową witrynę. Ataki te, choć same nie stanowią już żadnej nowości, imponowały liczbą stron bankowych, pod które przygotowane były wykradające dane skrypty.

Jedynym ransomwarem na liście najczęściej występujących zagrożeń jest funkcjonujący w modelu ransomware-as-a-service: GandCrab. Początki GandCraba nie były łatwe. Niedługo po inicjalnej kampanii okazało się, że webowy serwer przechowujący prywatne klucze umożliwiające odszyfrowanie plików ofiar został zaatakowany, a zawarte na nim dane wyciekły do sieci. Inicjalne wpadki nie zniechęciły jego twórców do dalszej pracy, a kolejne wypuszczane wersje (tylko w ciągu 2018 roku zaobserwowaliśmy przynajmniej pięć) przynosiły drobne zmiany usprawniające działanie kodu i utrudniające jego detekcję. GandCrab najczęściej dystrybuowany był w Polsce poprzez paczki Exploit Kitów: Rig oraz Grandsoft. W mniejszym stopniu na komputery ofiar trafiał także poprzez malspam czy jako malware dostarczany przez inne infekujące stacje downloadery. Do szyfrowania plików korzysta z szybkiego w działaniu algorytmu TEA, a opłaty za deszyfracje pobiera w kryptowalucie DASH. Co ciekawe, w analizowanej przez nas próbce, ransomware zatrzymuje swoją pracę, jeżeli wykryje, że językiem klawiatury jest język rosyjski.

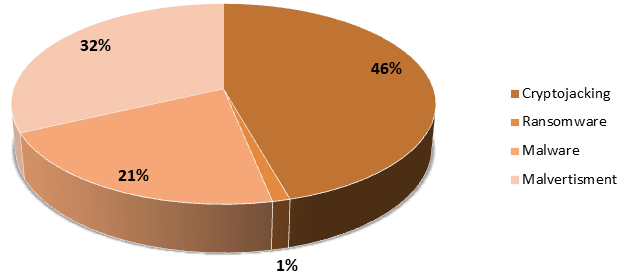

Rysunek 3. Rodzaje zagrożeń wykrywane w 2018 roku

3.Złośliwe oprogramowanie w sieci mobilnej

Podczas, gdy Windows stanowi bezdyskusyjnie platformę numer jeden dla złośliwego oprogramowania, posiadacze platform mobilnych z roku na rok stają się coraz bardziej narażeni na złośliwą aktywność zagrażającą ich smartfonom, tabletom i innym urządzeniom operującym na systemach Android i iOS.

W końcu to właśnie urządzenia mobilne, dzięki swej poręczności i wysokiej dostępności stanowią nośnik najbardziej wrażliwych informacji, takich jak listy kontaktów, wiadomości SMS czy zdjęcia. To właśnie na urządzeniach mobilnych zdarza się nam coraz częściej korzystać z portali społecznościowych, przeprowadzać transakcje bankowe czy zakupy internetowe.

Choć zarówno Google, jak i Apple zarządzają w sposób coraz bardziej restrykcyjny aplikacjami dodawanymi do własnych sklepów, aktywnie skanując nowe pozycje, ubiegły rok po raz kolejny potwierdził, że złośliwa treść dociera również do sklepu Google Play czy Apple App Store. Zwłaszcza w sklepie Google, obecność spoofowanych aplikacji nie stanowi nic nowego. Nie wszystkie z nich są jednak nośnikiem złośliwego oprogramowania, ale dobrze spreparowana socjotechnika potrafi przynieść nie mniejsze korzyści niż aktywność złośliwego kodu.

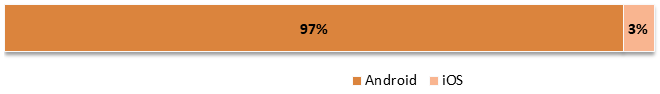

Rysunek 5 – Wystąpienia infekcji mobilnych według systemu operacyjnego ofiary

Ponad 97 procent wszystkich wykrytych w 2018 roku zdarzeń na urządzenia mobilne, dotknęło systemu Android. Jego większa otwartość pozwalała twórcom złośliwego oprogramowania przygotować, przetestować i wprowadzić w obieg swój produkt o wiele łatwiej niż w przypadku systemu spod znaku jabłka.

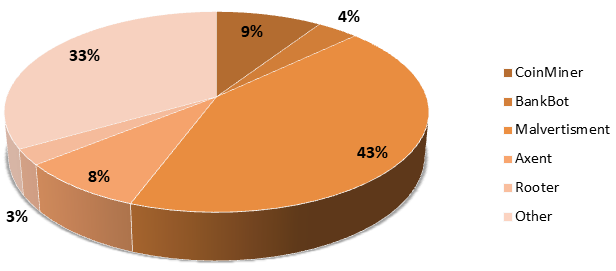

[RYS 7]

Rysunek 4. Najczęściej występujące złośliwe oprogramowanie w sieci mobilnej w 2018 roku

Malvertisment należy do najbardziej dochodowych złośliwych aktywności w środowisku cyberprzestępczym, a urządzenia mobilne stanowią równorzędny do platformy Windows cel ataku. O różnych sposobach wykorzystania reklam w celu dystrybucji niechcianego lub złośliwego oprogramowania na urządzenia końcowe, pisaliśmy w poświęconym temu artykule. To co wyróżnia urządzenia mobilne od systemu Windows, to liczba zdarzeń wygenerowana przez oprogramowanie typu Clicker. Pod tym pojęciem rozumiemy oprogramowanie lub osadzone na stronie skrypty odpowiedzialne za zdarzenia z rodziny click fraud. Click fraud to zjawisko nieuczciwego klikania w linki reklamowe rozliczane w systemie pay per click. Kliknięcia takie, mają na celu zaprzestanie wyświetlania danej reklamy, poprzez wyczerpanie limitu, za który zapłaciła reklamująca się firma lub wyłudzenie dodatkowych pieniędzy. Zgodnie z danymi pozyskanymi ze światowej Federacji Reklamodawców, praktyki nieuczciwych kliknięć przynoszą ponad 19 miliardów dolarów strat rocznie. Za zjawiskiem click fraudowym może stać nieuczciwa konkurencja, webmasterzy witryn zarabiających na wyświetlaniu reklam i sztucznie podbijający liczbę wyświetleń na zarządzanych przez siebie stronach czy zorganizowane grupy przestępcze. To właśnie Ci ostatni są odpowiedzialni za tworzenie i dystrybucję aplikacji, które uruchomione z poziomu urządzenia ofiary generują fałszywe kliknięcia w reklamy, których użytkownik faktycznie nie widział.

Urządzeń mobilnych nie ominęło także zjawisko cryptojackingu. Pomimo ich mniejszej mocy obliczeniowej aplikacje przeznaczone do kopania kryptowalut zalały rynek Google Play, jak i dostały się na platformę spod znaku jabłka.

Rysunek 6. Najczęściej występujące złośliwe oprogramowanie w sieci mobilnej w 2018 roku

Z przeprowadzonych przez zespół CERT Orange Polska analiz wynika, że większa część dystrybucji odbywała się za pomocą reklam, nakłaniających użytkownika do pobrania oprogramowania do optymalizacji działania urządzenia lub darmowego i niesamowicie efektywnego antywirusa. Google, jak i część innych rzeczywistych silników AV nie zalicza koparek kryptowalut do aplikacji złośliwych przez co sam proces wykrycia i dopuszczania takiego oprogramowania pozostaje w praktyce niekontrolowany.

Rzecz jasna z podszyć nie korzystają wyłącznie koparki kryptowalut i nabijacze wyświetleń. W 2018 roku wielu polskich użytkowników Androida padło ofiarą Trojana BankBota. Jak wskazuje nazwa, celem tego złośliwego oprogramowania są właśnie operacje płatnicze. Gdy zainfekowany użytkownik, otworzy jedną z aplikacji bankowych, kod BankBota zostaje aktywowany i utworzy nakładkę do prawdziwej aplikacji bankowej. (zidentyfikowaliśmy 15 unikalnych nakładek do polskich instytucji bankowych). Uruchomiona nakładka imituje fałszywe okno logowania, wykradając wpisane w nie dane uwierzytelniające. BankBot zawiera także funkcję odczytywania wiadomości SMS, więc gdy kod weryfikacyjny dociera na telefon użytkownika, cyberprzestępcy mogą go wykorzystać do potwierdzenia własnych transakcji realizowanych z konta nieświadomego użytkownika.

Na przestrzeni całego roku hybryd BankBota pojawiło się co najmniej kilka, a aplikacyjny phishing był głównym aktorem kampanii phishingowych podszywających się pod: BZWBK (fałszywa aplikacja w wersji light w oficjalnym sklepie Google Play), InPost (SMS-y z linkiem do pobrania fałszywej aplikacji), a także niektórych malspamów. Co ciekawe w tych ostatnich, przestępcy zadbali o funkcje rozpoznawania systemu operacyjnego ofiary i w przypadku identyfikacji środowiska spod znaku Microsoft dystrybuowali do pobrania Nymaima w miejsce adekwatnej apki na Androida.

Dystrybucje kampanii phishingowych na SMS-y, były w 2018 roku powszechne, a użytkownicy zalani zostali falą wiadomości od fałszywych kurierów, operatorów i sprzedawców ostrzegających o powstałej niedopłacie rachunku i podsuwających link z prośbą o regulację należności. Link przekierowuje rzecz jasna na spreparowaną stronę, a co staje się po wpisaniu autentycznych danych logowania do konta można się już domyślić.

Cyberprzestępcy zrozumieli, że ten kanał dystrybucji jest jeszcze bardziej podatny od chronionych aplikacyjnymi antyspamowymi i antywirusami serwerów pocztowych, a zespoofowane o dowolnym temacie SMS-y może wysłać każdy. Dlatego tak ważnym jest, by przy każdym logowaniu do serwisów bankowych (i wszystkich wymagających podania poświadczeń) weryfikować domenę odwiedzanej strony, a wszelkie nagabywania o dokonanie płatności rozsyłane pocztą czy SMS-em, weryfikować u źródła, najlepiej z wykorzystaniem innego kanału informacji (np. telefonicznie)

4.Co czeka nas w roku 2019?

Rok 2018 jest już za nami. Inny niż spodziewaliśmy się żegnając rok 2017, a jednak zgodny z oczekiwaniami, patrząc z perspektywy roku 2019.

Ransomware, choć zaliczył niewielki spadek, wciąż stanowi realne zagrożenie. Przeglądarkowe koparki kryptowalut, spisały się świetnie w swoim pełnorocznym debiucie jako substytut do advertismentu, a spear phishing nadal skutecznie terroryzował urządzenia swoich ofiar, rozszerzając metody działania o SMS-y i socjotechnikę.

Rok 2019 nie przyniesie w tym względzie poprawy.

Powrócić mogą zagrożenia destrukcyjne typu Wiper, mające za sobą bardzo udany rok 2017 i o wiele spokojniejszy rok następny. Podobnie ransomware, który w obliczu przygasającej mody na koparki kryptowalut na urządzeniach końcowych ma szansę na udany powrót do czołówki zagrożeń.

Na uwagę zasługuje także rozwój infekcji z wykorzystaniem technik „fileless”, które uczynią sygnaturową detekcję, niemalże kompletnie archaiczną.

Niepokoi też rosnąca liczba metod na wykorzystanie sektora IOT w działaniach cyberprzestępczych, a botnetów złożonych z setek tysięcy zainfekowanych urządzeń może w najbliższym czasie przybyć, zamiast ubywać.

Dołóżmy do tego jeszcze siłę zasięgu jaką mają coraz częściej dostarczające złośliwe oprogramowanie kampanie malvertisingowe, niepewność rozwiązań bezpieczeństwa w chmurze i nieustannie dopracowywane metody obfuskacji czy stenografii, sprawi że wyrysujemy niezbyt świetlaną, choć niewątpliwie ciekawą wizję tego roku.

Wszystkie te przewidywania mogą być jednak błędne i tylko czas pokaże, co takiego zaserwują nam cyberprzestępcy w nadchodzących miesiącach. W końcu to właśnie ich umiejętność błyskawicznej adaptacji do nowych, odkrytych podatności czy opracowanych narzędzi, stanowi największe zagrożenie w cyberprzestrzeni.