Początek grudnia przynosi wzmożoną aktywność cyberprzestępców, masowo rozsyłających malware. To głównie infostealery oraz RAT-y, mające na celu kradzież danych. Poniżej – raport dotyczący krajobrazu zagrożeń za poprzedni tydzień.

Na skróty:

- Temat tygodnia: Salt Typhoon – cyberszpiegostwo w sieciach telekomunikacyjnych

- Zaawansowane zagrożenia: Ataki TA4557

- Cyberwar: Operacje wpływu w Rumunii

- Cybercrime: Cyberataki oraz wycieki z polskich firm

- Złośliwe oprogramowanie: QuasarRAT

- Oszustwa i podszycia: Kampanie podszywające się pod Santander Bank Polska

- CVE Tygodnia: CVE-2024-11667 / Zyxel ZLD Firewall

- Komentarz analityka

Temat tygodnia

Salt Typhoon – cyberszpiegostwo w sieciach telekomunikacyjnych

Chińska grupa Salt Typhoon (funkcjonująca również pod nazwami FamousSparrow, UNC2286, GhostEmperor) wykorzystując nowo opracowane złośliwe oprogramowanie była zaangażowana w zaawansowane cyberataki na sektor telekomunikacyjny (wykryte w ostatnim czasie głównie w USA). Ataki te opierały się na zdalnym zainstalowaniu „backdoorów” w sieciach firm telekomunikacyjnych. Grupa wykorzystała unikalne metody ukrywania swojej działalności, w tym modyfikację infrastruktury sieciowej ofiar oraz zastosowanie niestandardowych narzędzi, by uzyskać długotrwały dostęp do systemów.

Złośliwe oprogramowanie GhostSpider umożliwiało kradzież danych uwierzytelniających i monitorowanie ruchu sieciowego w czasie rzeczywistym. Działania te były częścią szeroko zakrojonej kampanii szpiegowskiej wymierzonej w infrastrukturę krytyczną. Ataki były szczególnie trudne do wykrycia dzięki precyzyjnemu doborowi narzędzi i technik infiltracji.

Grupa Salt Typhoon jest jednoznacznie zidentyfikowana jako podmiot wspierany przez Chiny. Jej działalność wpisuje się w szersze cele strategiczne, obejmujące uzyskiwanie dostępu do danych i infrastruktury krytycznej w celu wsparcia operacji wywiadowczych oraz potencjalnych celów politycznych.

W ostatnim czasie władze USA potwierdziły, że grupa Salt Typhoon stoi za kilkoma udanymi włamaniami do sieci operatorów telekomunikacyjnych w USA: w tym Verizon, AT&T, Lumen Technologies i T-Mobile.

Jako jedno z działań w tym incydencie, CISA, NSA, FBI oraz partnerzy międzynarodowi opublikowali wytyczne „Enhanced Visibility and Hardening Guidance for Communications Infrastructure”. Dokument ten został stworzony w odpowiedzi na kampanie cybernetyczne powiązane z Chinami, zagrażające globalnym dostawcom telekomunikacyjnym i infrastrukturze krytycznej.

Wytyczne zawierają praktyki zwiększające widoczność zagrożeń oraz zalecenia dotyczące zabezpieczania infrastruktury sieciowej przed cyberatakami. Wśród zaleceń znajdziemy m.in. instalowanie poprawek bezpieczeństwa, ulepszanie konfiguracji urządzeń oraz ograniczanie punktów wejścia. Chociaż dokument skierowany jest głównie do sektora telekomunikacyjnego, zalecenia mogą być także przydatne dla organizacji wykorzystujących lokalne urządzenia sieciowe. CISA apeluje również do producentów o stosowanie zasad „Secure by Design” podczas tworzenia oprogramowania, by wzmocnić jego odporność na ataki.

Publikacja CISA:

https://www.cisa.gov/resources-tools/resources/enhanced-visibility-and-hardening-guidance-communications-infrastructure

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Ataki TA4557. Analitycy z firmy Proofpoint opublikowali raport o aktywności grupy TA4557. Chodzi o kampanie, wykorzystujące procesy rekrutacyjne w celu uzyskania pierwotnego dostępu do infrastruktury ofiar. Kampania rozpoczyna się od aplikacji o pracę, zawierających link przekierowujący potencjalnego rekrutera na dedykowaną stronę ze spreparowanym CV. Interakcja z podszywającym się pod CV plikiem LNK rozpoczyna łańcuch infekcji, zakończony zainstalowaniem na stacji końcowej szeregu złośliwych narzędzi. Ich przykłady to: more_eggs backdoor, CobaltStrike, Sharpshares, Seatbelt, ADFind, Pyramid i Cloudflared.

TA4557 to grupa motywowana finansowo znana z dystrybucji backdoora more_eggs, który realizuje rekonesans na przejętym systemie i odpowiada za dostarczenie dodatkowych ładunków. Grupa wyróżnia się wykorzystaniem w kampaniach motywu aplikacji o pracę, a także użyciem narzędzi i skryptów nie klasyfikowanych jako złośliwe (np. Cloudflared, ADFind czy SoftPerfect Network Scanner).

Co więcej, do przełamania zabezpieczeń użyte zostały techniki LOLbins (Living off the Land), wykorzystujące procesy ie4uinit.exe oraz msxsl.exe. Ie4unit.exe służy do aktualizacji skrótów pulpitu i menu Start w ramach InternetExplorera, a msxsl.exe umożliwia przekształcanie dokumentów XML przy użyciu arkuszy stylów XSLT (Extensible Stylesheet Language Transformations). W opisywanym ataku ie4unit został użyty w technice DLL SideLoaded do połączenia z zewnętrznym serwisem, pobrania i uruchomienia złośliwej biblioteki DLL. msxsl.exe natomiast posłużył do przetworzenia zobfuskowanego kodu javascript, który uruchamiał backdoor more_eggs na komputerze ofiary.

Szczegółowa analiza:

https://thedfirreport.com/2024/12/02/the-curious-case-of-an-egg-cellent-resume/

Więcej na temat użycia LOLbins w ostatnio obserwowanych atakach:

https://cert.orange.pl/ostrzezenia/jak-cyberprzestepcy-wykorzystuja-zaufane-serwisy-do-kradziezy-danych

Cyberwar

Operacje wpływu w Rumunii. Na dwa dni przed planowanym na niedzielę 8 grudnia głosowaniem rumuński Sąd Konstytucyjny, pełniący funkcję odpowiednika polskiego Trybunału Konstytucyjnego, unieważnił wyniki pierwszej tury wyborów prezydenckich z 24 listopada.

Według ustaleń rumuńskich służb, które uzyskały od firmy TikTok dane dotyczące kampanii Călina Georgescu, w działania promujące skrajnie prawicowego kandydata zaangażowanych było ponad 25 tysięcy kont na platformie TikTok. Ich aktywność była koordynowana poza platformą za pośrednictwem jednego z kont na Telegramie. Konta te pozostawały nieaktywne aż do 11 listopada, kiedy – w ściśle zsynchronizowany sposób – zaczęły publikować materiały związane z Georgescu oraz promować treści udostępniane przez niego.

Zaobserwowana sytuacja jest niemal książkowym przykładem realizacji operacji wpływu, którą definiuje się jako skoordynowane działanie mające na celu kształtowanie opinii publicznej, decyzji politycznych lub zachowań społecznych poprzez manipulację informacjami, dezinformację lub propagandę. Operacje te mogą wykorzystywać różne kanały, takie jak media tradycyjne, platformy społecznościowe, fora internetowe, a nawet zainfekowane systemy komputerowe, aby osiągnąć zamierzone cele.

Więcej:

https://oko.press/sad-konstytucyjny-anulowal-pierwsza-ture-wyborow-w-rumunii

Cybercrime

Cyberataki oraz wycieki z polskich firm. 23 listopada 2024 firma Gureco poinformowała o ataku, w wyniku którego doszło do naruszenia danych osobowych kontrahentów. Dane obejmowały: imiona i nazwiska, adresy e-mail, numery telefonów. Według Gureco dane pochodziły z umów przechowywanych w zaszyfrowanych plikach. Spółka przywróciła funkcjonalność systemów z kopii zapasowych, przeprowadziła audyt bezpieczeństwa, a także zgłosiła sprawę organom nadzorczym i ścigania.

Za atakiem stoi grupa określana jako APT73/Bashe.

5 grudnia 2024 na tej samej oficjalnej stronie grupy (Dedicated Leak Site, DLS) opublikowano informację o wycieku danych z banku Alior Bank. Według APT73 wyciek dotyczy dokumentów wewnętrznych. Na opublikowanych przykładowych danych z wycieku, możemy jednak zauważyć dokumenty związane z firmą Gureco. Sam „wyciek” to zaledwie około 60MB danych.

3 grudnia 2024 grupa ransomware 8base opublikowała wyciek danych z firmy Eurodruk. Dane, według atakujących, dotyczą wewnętrznych danych firmy.

Informacje dotyczące wycieku Gureco oraz pośredniego wycieku z Alior Bank świadczą o stosowanej przez grupę APT73 technice triple extortion. Polega ona na tym, że oprócz eksfiltracji danych i szyfrowania, a następnie żądania okupu od pierwotnego celu, sprawca dodatkowo żąda okupu od podmiotów powiązanych z pierwotnym celem i wyciekiem. Triple extortion jest popularną techniką wśród przestępców, często również powiązaną z ponownym użyciem wycieków i sprzedawaniem ich jako nowe. Część takich danych zawiera również dane dostępne z publicznych źródeł, niekoniecznie świadczące o naruszeniu bezpieczeństwa klientów i podmiotów. W przypadku pośredniego wycieku Alior Banku sama wielkość wycieku oraz przedłużenie terminu zapłaty okupu świadczy o tym, że przestępcy chcą dodatkowo zarobić na pierwotnym wycieku Gureco. Warto krytycznie patrzeć na publikowane informacje o wyciekach i mieć świadomość o technikach stosowanych przez przestępców.

Więcej:

https://gureco.pl/aktualnosci_blog

Złośliwe oprogramowanie

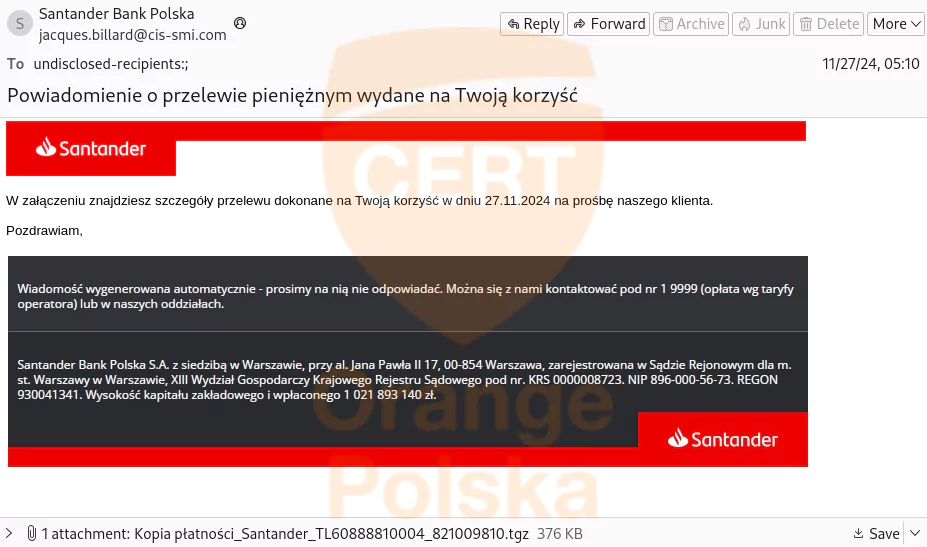

QuasarRAT. Zaobserwowaliśmy kontynuację kampanii malware QuasarRAT, niedawno opisywaną na naszych łamach [https://cert.orange.pl/aktualnosci/quasar-rat-pkobp-analiza/]. Poprzednia seria wiadomości e-mail opierała się na podszyciu pod PKO Bank Polski, tym razem celem zostali klienci Santander Bank Polska. Proces infekcji wygląda niemal identycznie, jak w poprzednich przypadkach tego typu ataku. Finalnie malware umożliwia atakującym zdalny dostęp do komputera ofiary i kradzież znajdujących się tam danych. W zaobserwowanym ataku pojawił się jeden dodatkowy interesujący element – wykorzystanie polskiej domeny (.net.pl) do dostarczenia złośliwego pliku o rozszerzeniu .wav. Rozwinięcie warstwy graficznej wiadomości mailowej oraz wykorzystanie polskiej strony o dobrej reputacji świadczy o rozwijaniu kampanii, a także o próbach uniknięcia wykrycia.

Oszustwa i podszycia

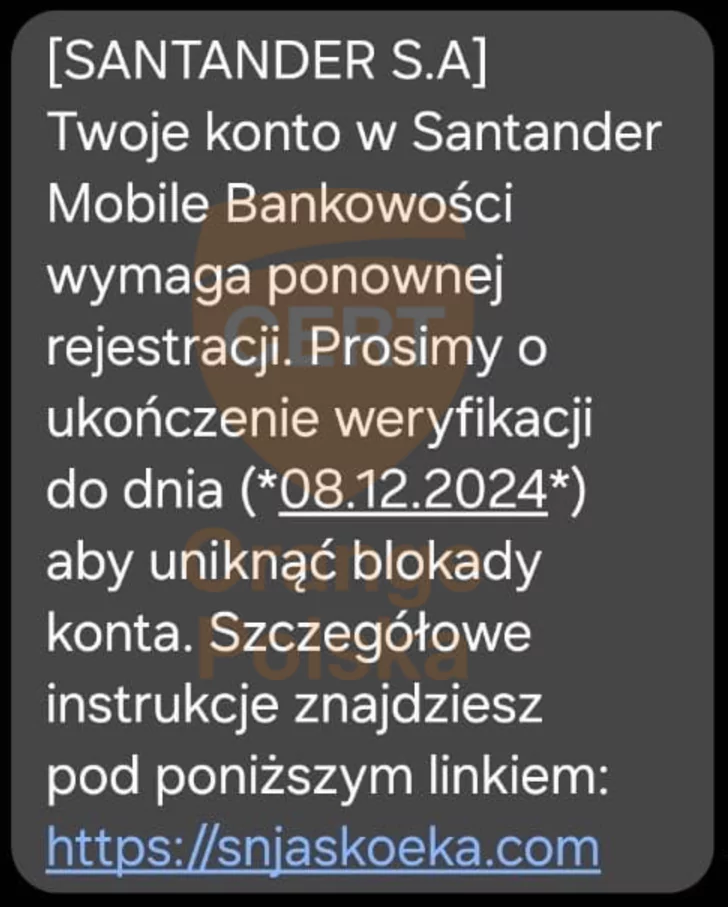

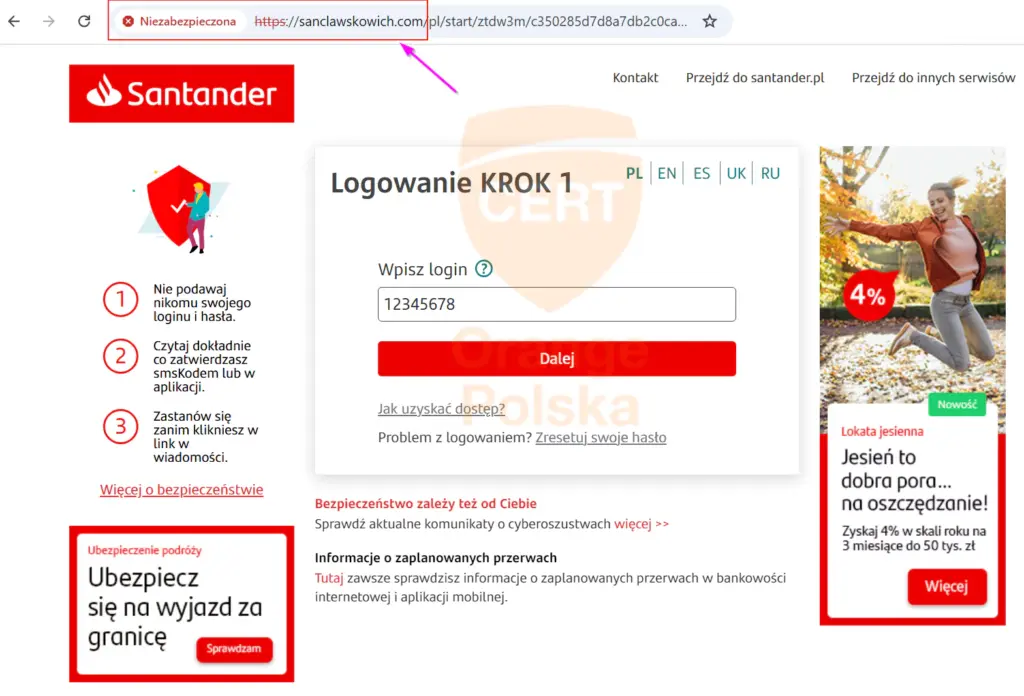

Kampanie podszywające się pod Santander Bank Polska. Ostatni tydzień z pewnością był trudny dla klientów Santander Bank Polska. Zidentyfikowaliśmy wiele kampanii phishingowych, prowadzonych zarówno za pośrednictwem SMS-ów, jak i e-maili, które podszywały się pod bank. Kampanie kierowały użytkowników na fałszywą stronę imitującą serwis centrum24.pl, wykorzystywany do bankowości elektronicznej. Na docelowej stronie ofiary były proszone o podanie danych logowania oraz kodu SMS zatwierdzającego dostęp. Zauważyliśmy, że oszuści nie polegają już na domenach przypominających oryginalną domenę usług banku. W swoich działaniach skupiają się na wywoływaniu poczucia pilności, stosując komunikaty o rzekomym zablokowaniu konta lub konieczności jego ponownej aktywacji. Choć okres przedświąteczny zwykle wiąże się ze wzrostem liczby kampanii phishingowych, zaskakujące jest, że obecne działania cyberprzestępców wydają się koncentrować wyłącznie na jednym banku.

Więcej infomacji:

https://cert.orange.pl/ostrzezenia/grozne-sms-y-udajace-santander

CVE tygodnia

CVE-2024-11667 / Zyxel ZLD Firewall. CVE-2024-11667 to podatność typu Directory Traversal, dotykająca urządzeń firmy Zyxel. Podatne są urządzenia Zyxel ZLD Firewall z firmware w wersji 5.00 do 5.38. Podatność pozwala na pobieranie i wgrywanie plików na urządzenie poprzez wysłanie spreparowanego żądania URL przez interfejs graficzny konsoli zarządzania.

Dzięki badaczom firmy Sekoia opisywane CVE zostało włączone na listę Wykorzystywanych Podatności (KEV) w dniu 3.12.2024. Sekoia opublikowała szczegółowy raport na temat serii ataków prowadzonych przez grupę Ransomware-as-a-Service znaną jako Helldown, w którym grupa wykorzystała firewalle Zyxel, aby uzyskać początkowy dostęp do organizacji. Zyxel potwierdził wykorzystanie tej luki w swoim raporcie z 27.11.2024, zapewniając, iż poprawki bezpieczeństwa wprowadzone w wersji firmware 5.39 z 3.9.2024 skutecznie eliminują ten wektor ataku.

Więcej:

https://blog.sekoia.io/helldown-ransomware-an-overview-of-this-emerging-threat/

https://nvd.nist.gov/vuln/detail/CVE-2024-11667

https://www.zyxel.com/global/en/support/security-advisories/zyxel-security-advisory-protecting-against-recent-firewall-threats-11-27-2024

Komentarz analityka

Jak wspominaliśmy na wstępie, początek grudnia przynosi wzmożoną aktywność cyberprzestępców, masowo rozsyłających malware. To głównie infostealery oraz RAT-y, mające na celu kradzież danych. Dla zwiększenia wiarygodności złośliwych kampanii ataki wykorzystywały logotypy znanych banków. Zauważyliśmy, że przestępcy do dystrybucji malware lub komunikacji z zainfekowanymi urządzeniami coraz częściej wykorzystują przejętą w wyniku innych ataków infrastrukturę internetową, w tym strony WWW. Niezabezpieczone, nieaktualne serwisy stają się łatwym celem, a ich wysoka reputacja w sieci dodatkowo utrudnia wykrycie działań przestępczych.

Z perspektywy strategicznej dostrzegamy, iż istotnym problemem są zaawansowane ataki chińskich grup, takich jak Salt Typhoon, skierowane na infrastrukturę telekomunikacyjną w Stanach Zjednoczonych. Aktywność ta pokazała nam, jak krytyczne dla gospodarki i bezpieczeństwa narodowego stało się cyberbezpieczeństwo w sektorze telekomunikacyjnym. Analizujemy, jak skutecznie wykrywać i neutralizować takie zagrożenia. Pracując nad tym zagadnieniem zauważyliśmy ryzyko zniekształcania informacji w wyniku nadmiernego powielania i reinterpretacji wiadomości o tych incydentach.

Dodatkowo chcieliśmy zwrócić uwagę na trwającą w cyberprzestrzeni wojnę informacyjną, w tym operacje wpływu. Przykład Rumunii pokazał jak skoordynowane działania w mediach społecznościowych mogą wpłynąć na przebieg wydarzeń tak kluczowych jak wybory. To przypomina, że cyberprzestrzeń stała się areną nie tylko przestępstw, ale także geopolitycznych operacji wpływu.