W przedświątecznym tygodniu w naszym krajobrazie pojawiły się nowe zagrożenia. Wśród nich malware CoinLurker, czyhający na właścicieli kryptowalut oraz botnet Badbox, którym urządzenia są infekowane już na etapie produkcji. Nie ma też spokoju na cyberwojnie, gdzie mocno widać było aktywność rosyjskich grup APT. Co jeszcze działo się w zeszłym tygodniu i dlaczego warto o tym wiedzieć?

Na skróty:

- Temat tygodnia: Wykorzystanie „fałszywego RDP” w kampaniach APT

- Zaawansowane zagrożenia: Botnet BADBOX zhakował 74 000 urządzeń z Androidem

- Cyberwar: Haknet + Sandworm – duża skala ataku na ukraińskie systemy rządowe

- Cybercrime: Aresztowanie developera grupy Lockbit

- Złośliwe oprogramowanie: CoinLurker – Kradnie loginy i kryptowaluty

- Oszustwa i podszycia: Oszustwa z motywem naruszenia praw autorskich

- CVE Tygodnia: CVE-2024-53677 – podatność RCE w Apache Struts

- Komentarz analityka

Temat tygodnia

Wykorzystanie „fałszywego RDP” w kampaniach APT

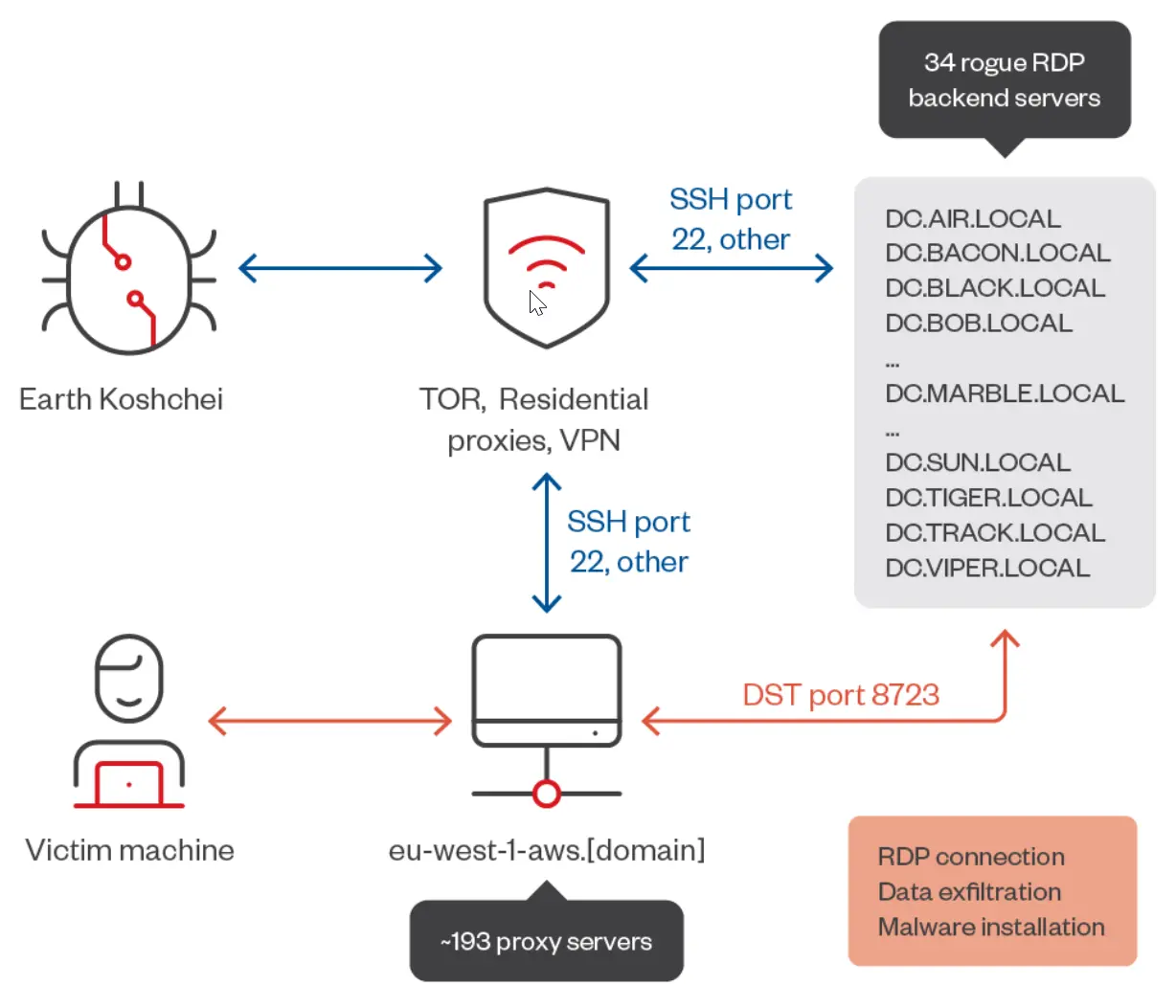

Najnowsza analiza działania grupy APT Earth Koshchei przygotowana przez Trend Micro pokazała zaawansowaną kampanię ataków z wykorzystaniem protokołu RDP. To techniczne uzupełnienie analiz dostarczonych przez Microsoft oraz CERT UA w październiku 2024 roku. Opisano wtedy działanie grupy Midnight Blizzard (znanej również jako APT29 lub Cozy Bear), która przeprowadziła kampanię spear-phishingową na dużą skalę, wykorzystując złośliwe pliki konfiguracyjne RDP. Od 22 października 2024 wysłano tysiące e-maili do ponad 100 organizacji z sektorów rządowego, akademickiego i obronnego oraz NGO. E-maile zawierały podpisane pliki RDP, które po otwarciu kierowały komputery ofiar do połączenia z jednym ze 193 serwerów pośredniczących RDP kontrolowanych przez grupę. Po nawiązaniu połączenia atakujący mogli uzyskać dostęp do zasobów lokalnych ofiary, takich jak dyski twarde czy schowek. Umożliwiało to kradzież danych lub instalację złośliwego oprogramowania. Był to nowatorski atak – do tej pory nie widziano w praktyce stosowania złośliwego pliku RDP. Technika „fałszywego RDP” została opisana w 2022 roku przez Black Hills Information Security, jako narzędzie dla działań zespołów Red Team.

Źródło: Trend Micro – https://www.trendmicro.com/en_us/research/24/l/earth-koshchei.html

Z analizy poznaliśmy szczegóły rozwiązania jakie stosowali atakujący. Podczas użycia „fałszywego RDP”, przygotowano:

- RDP relay: pośredniczący serwer przekazujący ruch RDP

- Fałszywy serwer RDP: złośliwy serwer kontrolowany przez atakujących

- Złośliwy plik konfiguracyjny RDP: plik konfiguracyjny realizujący połączenia z infrastrukturą atakujących

Aby ukryć swoją działalność i utrudnić przypisanie ataków, Earth Koshchei stosowali warstwy anonimizacji, takie jak komercyjne usługi VPN, sieć TOR oraz residential proxy.

Analiza czasowa domen wykorzystywanych przez grupę Earth Koshchei w kampanii RDP ujawnia wyrafinowane podejście do planowania operacji oraz precyzyjny wybór celów. W okresie od 7 sierpnia do 20 października 2024 zarejestrowano ponad 200 domen, z których 193 zostały potwierdzone jako aktywnie wykorzystywane w kampanii RDP. Zidentyfikowano kilkadziesiąt innych domen, które wydają się być częścią infrastruktury Earth Koshchei, jednak brak dowodów na ich faktyczne wykorzystanie.

Domeny były rejestrowane w partiach, niemal wyłącznie w dni robocze, co świadczy o metodycznym podejściu grupy do budowy infrastruktury. Wyjątek stanowiła jedna domena zarejestrowana w weekend, skierowana na organizację związaną z holenderskim Ministerstwem Spraw Zagranicznych. Analiza nazw domen sugeruje, że zostały one stworzone z myślą o konkretnych celach, choć w większości przypadków nie udało się jednoznacznie połączyć ich z faktycznymi ofiarami.

W sierpniu 2024 rejestracje domen wskazywały na zainteresowanie grupy rządami oraz wojskiem w Europie, Stanach Zjednoczonych, Japonii, Ukrainie i Australii. Pod koniec tego miesiąca zarejestrowano domeny związane z dostawcami chmury i firmami IT. We wrześniu pojawiły się kolejne partie domen, sugerujące ukierunkowanie działań na think tanki, organizacje non-profit oraz popularne platformy służące do wirtualnych spotkań, takie jak Zoom, Google Meet i Microsoft Teams.

Przeprowadzona analiza pokazuje, że domeny były rejestrowane w sposób wskazujący na wysoką świadomość operacyjną grupy Earth Koshchei. Charakter domen oraz terminy ich rejestracji potwierdzają, że były one kluczowym elementem infrastruktury ataku. Kampania ta uzupełnia wcześniejsze ustalenia dotyczące Earth Koshchei i ukazuje strategiczne wykorzystanie domen w dużych kampaniach spear-phishingowych.

*Earth Koshchei to nazwa grupy zgodna z konwencją Trend Micro i jest to tożsama nazwa dla Midnight Blizzard (Microsoft), APT29 (Mandiant) lub Cozy Bear. Jest to rosyjska grupa powioazana z Wywiadem Zagranicznym Federacji Rosyjskiej (SVR; Служба внешней разведки Российской Федерации).

Więcej informacji:

https://www.trendmicro.com/en_us/research/24/l/earth-koshchei.html

https://www.microsoft.com/en-us/security/blog/2024/10/29/midnight-blizzard-conducts-large-scale-spear-phishing-campaign-using-rdp-files/

https://www.blackhillsinfosec.com/rogue-rdp-revisiting-initial-access-methods

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Botnet BadBox zhakował 74 000 urządzeń z Androidem

BadBox to złośliwe oprogramowanie typu botnet. Infekuje ono urządzenia z systemem Android, jak telewizory Smart TV i smartfony, jeszcze przed ich sprzedażą. Oznacza to, że urządzenia są zainfekowane już na etapie produkcji, co czyni wykrycie zagrożenia trudnym do zidentyfikowania dla użytkowników końcowych. Według raportu Bitsight, BadBox zainfekował ponad 190 000 urządzeń, głównie telewizorów Yandex 4K QLED Smart TV i smartfonów Hisense T963. Najwięcej infekcji odnotowano w Rosji, Chinach, Indiach, Białorusi, Brazylii i w Ukrainie.

BadBox działa jako backdoor, bot i proxy, umożliwiając atakującym zdalny dostęp do zainfekowanych urządzeń. Po uruchomieniu urządzenia złośliwe oprogramowanie łączy się z serwerem kontrolowanym przez cyberprzestępców, pobierając dodatkowe złośliwe moduły bez wiedzy użytkownika. Może to prowadzić do takich ataków jak oszustwa reklamowe, instalacja dodatkowego malware, czy wykorzystanie urządzeń w atakach DDoS.

Pomimo działań mających na celu zakłócenie działalności botnetu (w tym operacje przeprowadzone przez niemieckie organy ścigania) BadBox nadal się rozprzestrzenia. Najnowsze dane wskazują na wzrost liczby zainfekowanych urządzeń do ponad 192 tysięcy na całym świecie.

Więcej: https://www.bitsight.com/blog/badbox-botnet-back

Cyberwar

Haknet + Sandworm – duża skala ataku na ukraińskie systemy rządowe

19 grudnia 2024 roku ukraińskie rejestry państwowe padły ofiarą jednego z największych cyberataków przypisywanych rosyjskim hakerom. Atak ten doprowadził do tymczasowego zawieszenia kluczowych systemów, w tym rejestrów aktów stanu cywilnego i ksiąg wieczystych. Grupa prorosyjskich hakerów XakNet twierdzi, że uzyskała dostęp do infrastruktury Ministerstwa Sprawiedliwości Ukrainy poprzez kontrahenta zarządzającego rejestrami, Państwowe Przedsiębiorstwo „Narodowe Systemy Informacyjne” (NAIS). Hakerzy deklarują kradzież dużej ilości danych z rejestrów oraz usunięcie zarówno baz danych, jak i kopii zapasowych przechowywanych na serwerach w Polsce. Według Wołodymyra Karastelowa, pełniącego obowiązki szefa departamentu cyberbezpieczeństwa Ukrainy, hakerzy mogli spędzić kilka miesięcy na przygotowaniach do tego ataku.

Dostęp do rejestrów został tymczasowo zawieszony, co wpłynęło na funkcjonowanie kluczowych usług rządowych. Zakłócenie pracy rejestrów może prowadzić do opóźnień w procesach osobistych a także ujawnić luki, które mogą zostać wykorzystane w przyszłych działaniach cyberprzestępczych. Przewiduje się, że przywrócenie dostępu do najważniejszych rejestrów, w tym zawierających dane osobowe obywateli oraz informacje o podmiotach prawnych i prawach własności, potrwa około dwóch tygodni.

Potwierdzono, że wszystkie dane z rejestrów zostaną przywrócone, ponieważ operator posiada kopie zapasowe.

Ukraińskie agencje cyberbezpieczeństwa prowadzą dochodzenie w sprawie, zaś SBU podejrzewa, że za atakiem stoją rosyjscy hakerzy z grupy Sandworm powiązani z wojskowym wywiadem (GRU). Wiadomo jednak, że grupa XakNet utrzymuje bliskie powiązania z Sandworm (APT44), co sugeruje skoordynowaną operację na wysokim poziomie zaawansowania. Operacja ta obejmowała niszczenie danych i strategiczne wykorzystanie hakerów aktywistów (haktywistów) do szerzenia propagandy.

Cybercrime

Aresztowanie developera grupy Lockbit

Rostislav Panev, mający podwójne obywatelstwo (rosyjskie i izraelskie), został oskarżony przez Stany Zjednoczone o stworzenie oprogramowania RaaS (Ransomware-as-a-Service) Lockbit. Według przekazanych informacji prasowych Panev tworzył oprogramowanie i utrzymywał infrastrukturę grupy. Obecnie oskarżony czeka w Izraelu na ekstradycję do USA. Aresztowanie jest częścią większej operacji, mającej na celu przeciwdziałanie destrukcyjnemu zagrożeniu, jakim jest ransomware. Działania podejmowane przez służby to między innymi przejmowanie infrastruktury atakujących, publikowanie aktów oskarżenia i aresztowania. W lutym 2024 roku w ramach operacji Cronos infrastruktura Lockbita została przejęta. Ponadto w ostatnich dwóch latach oskarżono łącznie 7 osób powiązanych z Lockbitem, z czego 3 zostały już aresztowane.

Złośliwe oprogramowanie

CoinLurker – Kradnie loginy i kryptowaluty

CoinLurker to złośliwe oprogramowanie typu stealer napisane w języku Go, którego celem jest przede wszystkim kradzież portfeli kryptowalutowych. Analitycy wskazują na zaawansowanie CoinLurkera w zakresie obfuskacji kodu i technik utrudniających analizę, co znacząco zwiększa jego efektywność oraz utrudnia wykrywanie. Najnowsze analizy opisując scenariusze używane do przekonania ofiar do pobrania złośliwego oprogramowania, wskazują przede wszystkim na fałszywe aktualizacje przeglądarek. Ta szeroko zakrojona kampania wykorzystuje zróżnicowane sposoby dystrybucji stealera:

- powiadomienia z przeglądarki

- malvertising (reklamy prowadzące na złośliwe strony)

- phishingowe wiadomości e-mail

- fałszywe weryfikacje CAPTCHA

- odnośniki w mediach społecznościowych

- bezpośrednie pobranie z zainfekowanych lub fałszywych stron (na przykład podszywających się pod legalne oprogramowanie)

CoinLurker przeszukuje urządzenie pod kątem cennych informacji, jak dane z przeglądarek (m.in. w celu pozyskania zapisanych tam poświadczeń), foldery związane z komunikatorami (Discord, Telegram) i innymi narzędziami, takimi jak FileZilla. Wyraźnie jednak widać, że celem tego stealera są przede wszystkim kryptowaluty i portfele kryptowalutowe – zarówno popularne, jak i te bardziej niszowe.

Charakterystyczne dla tej kampanii jest wykorzystywanie komponentu Microsoft Edge Webview2 i legalnych usług do hostowania złośliwych plików (w tym przypadku BitBucket), co uwiarygadnia podszycia i cały proces instalacji złośliwego oprogramowania. Szczegółową analizę wraz z rekomendowanymi środkami ostrożności opublikowaliśmy w formie artykułu: https://cert.orange.pl/aktualnosci/kradnie-loginy-i-kryptowaluty-coinlurker/.

Oszustwa i podszycia

Oszustwa z motywem naruszenia praw autorskich

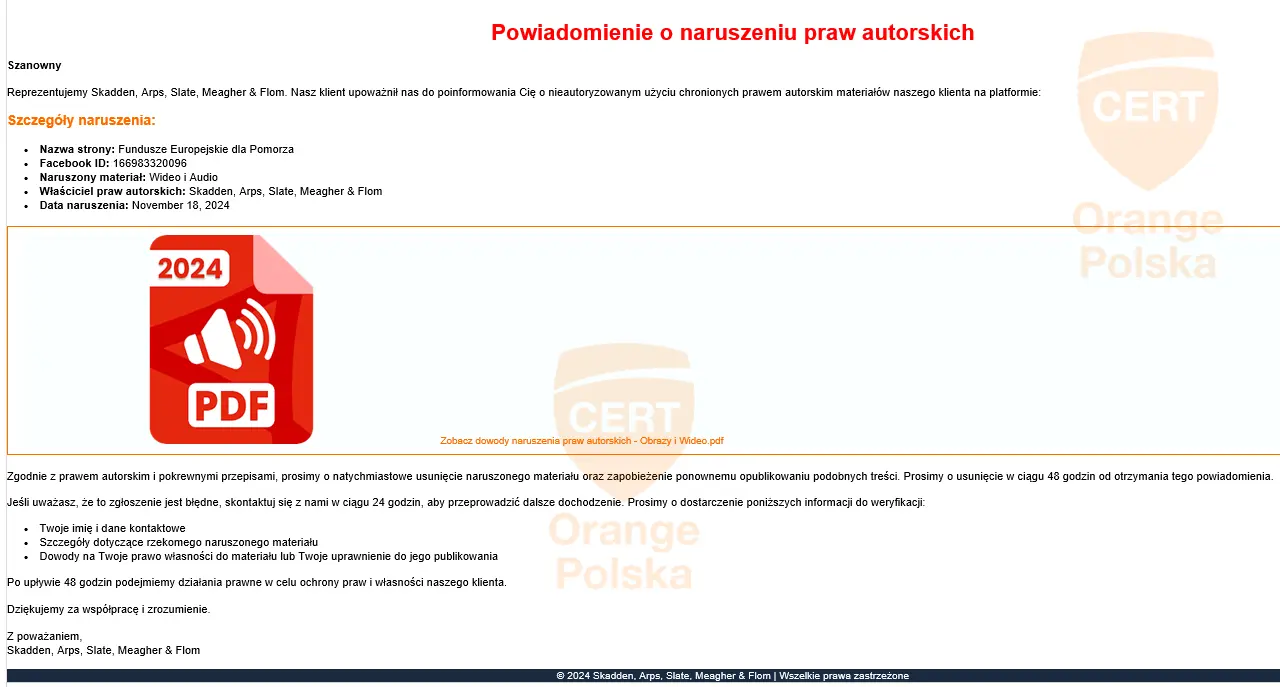

W ostatnich tygodniach zaobserwowaliśmy pojawienie się kampanii malspamowej, której celem są firmy i organizacje posiadające profile na Facebooku.

Na skrzynki pocztowe ofiar wysyłane było powiadomienie o rzekomym naruszeniu praw autorskich, podszywające się pod firmę trzecią. Wiadomość była sporządzona w języku polskim i zawierała informacje na temat autentycznego ID profilu facebookowego atakowanej firmy i jej nazwę. W treści maila zawarty został link prowadzący do pobrania pliku PDF, mającego zawierać dowody na naruszenie praw autorskich.

W rzeczywistości skrócony link prowadził do serwisu hostingującego pliki (filetransfer.io lub dropbox.com) skąd ofiara miała pobrać zarchiwizowany plik wykonywalny, zawierający złośliwe oprogramowanie z rodziny stealerów. W zaobserwowanych przez nas przypadkach była to Lumma Stealer, ale w analogicznych kampaniach identyfikowane były również inne rodziny malware.

Wykorzystana metoda ataku wykorzystuje platformę Facebook do podniesienia wiarygodności oszustwa, a jednocześnie korzysta z technik Living off the Land, korzystając z zaufanej platformy do wymiany plików w celu dostarczenia złośliwego oprogramowania na stacje. Co warte uwagi, kampania ma charakter globalny i użytkownicy z Polski nie są jedynym celem wyłudzeń. W obserwowanych przez nas próbkach zidentyfikowaliśmy użycie wielu języków takich jak angielski, francuski, niemiecki, włoski czy nawet arabski, koreański i tajski.

Lumma Stealer to złośliwe oprogramowanie typu malware as a service, wykorzystywane powszechnie w atakach na zwykłych użytkowników i małe/średnie przedsiębiorstwa w celu kradzieży poświadczeń dostępowych czy numerów kart kredytowych.

Więcej o Lummie przeczytacie tutaj: https://cert.orange.pl/aktualnosci/jak-nie-dzialaja-hacki-do-gier-z-youtubea.

CVE tygodnia

CVE-2024-53677 – podatność RCE w Apache Struts

CVE-2024-53677 pozwala złośliwemu aktorowi przesłać dowolny plik na podatne instancje Apache Struts, które następnie mogą zostać użyte do uruchamiania poleceń, wykradania danych lub pobierania dodatkowych ładunków złośliwego oprogramowania w celu dalszej eksploatacji. Apache Struts jest często wykorzystywany w korporacyjnych aplikacjach webowych, zarządzających procesami biznesowymi: np. systemami CRM, ERP czy portalami do obsługi klientów.

Luka dotyczy następujących wersji i została załatana w Struts 6.4.0 lub nowszych:

- Struts 2.0.0 – Struts 2.3.37 (wersja End of Life)

- Struts 2.5.0 – Struts 2.5.33

- Struts 6.0.0 – Struts 6.3.0.2

Już 13 grudnia na platformie Github pojawiły się narzędzia pozwalające identyfikować podatne instancje Apache Struts. Również firma Censys, zajmująca się monitorowaniem powierzchni ataków w publicznie wystawionych web aplikacjach i usługach, przeprowadziła udany rekonesans rozpoznając ponad 13 tysięcy instancji Apache Struts wystawionych w internecie.

Więcej:

https://securityaffairs.com/172109/hacking/apache-struts-vulnerability-cve-2024-53677-flaw.html

https://github.com/TAM-K592/CVE-2024-53677-S2-067/blob/ALOK/Check-CVE-2024-53677.py

https://cert.orange.pl/aktualnosci/geneza-podatnosci-cve-2017-5638-apache-struts-2-rce

Komentarz analityka

Popularność złośliwego oprogramowania takiego jak CoinLurker pokazuje, że przestępcom zależy na szybkim wzbogaceniu się i minimalizowaniu problemów z legalizowaniem ukradzionych środków. Atakujący stale rozwijają swoje narzędzia, by lepiej maskować prawdziwe intencje, unikać wykrycia i możliwie jak najszybciej zrealizować swoje cele. Tak szeroko zakrojona kampania i zróżnicowane formy dostarczania malware do ofiary powinny nam przypominać o ostrożności przy instalacji oprogramowania i aktualizacji oraz o zasadzie ograniczonego zaufania do reklam w internecie. Przenosząc coraz więcej codziennych działań do sieci warto stale zwiększać świadomość cyfrowych zagrożeń i stosować dobre praktyki zabezpieczania istotnych danych – szczególnie tych, które strzegą dostępu do naszych pieniędzy.

Po dłuższym okresie względnego spokoju rosyjscy hakerzy przeprowadzili wysoce destrukcyjny cyberatak na infrastrukturę ukraińskich rejestrów państwowych. Udało im się poważnie zakłócić działanie baz danych, co będzie wymagało znacznego czasu, by w pełni je przywrócić. Ich celem było usunięcie wszystkich dostępnych informacji – nie tylko na serwerach w Ukrainie, ale także na tych backupowych, zlokalizowanych w Polsce. Tego typu atakami Rosjanie starają się wzbudzać panikę wśród ludności, aby osłabić odporność obronną naszego państwa. Haktywiści z grupy XakNet, którzy przyznali się do ataku, utrzymują bliskie powiązania z Sandworm (APT44), co sugeruje skoordynowaną operację na wysokim poziomie. Operacja ta obejmowała niszczenie danych i strategiczne wykorzystanie hakerów aktywistów (haktywistów) do szerzenia propagandy. W wymiarze propagandowym operacja ta była podobna do ataku na Kiev Star z grudnia 2023 roku, kiedy to po ataku na operatora telekomunikacyjnego w mediach do ataku przyznała się grupa Solnetspek, podczas gdy w rzeczywistości był to skomplikowany długotrwały cyberatak prowadzony przez Sandworm.

Akt oskarżenia opublikowany przez USA wpisuje się w metody odstraszania i reagowania na ataki. W publikacjach dotyczących Lockbita ransomware jest nazywany “cyfrową bronią” ze względu na destrukcyjne skutki dotykające zarówno prywatne firmy, jak i organizacje publiczne, w tym kluczowe sektory gospodarki. Tak bezpośrednie nazywanie problemu i idące za nimi działania obrazują powagę zagrożenia, jakim jest ransomware. RaaS to biznes generujący wielkie przychody przestępcom i siejący zniszczenie na całym świecie. Każde skuteczne działanie wobec osób odpowiedzialnych za tego typu złośliwe oprogramowanie jest ważnym krokiem dla bezpieczeństwa nas wszystkich.

Oszustwa i podszycia: Informacje o naruszeniu praw autorskich lub o innego rodzaju rzekomych problemach z prawem, to sprawdzony sposób atakujących na zastraszenie i wywarcie presji na potencjalnych ofiarach. Przed podaniem swoich danych lub uruchomieniem załącznika od nieznanego nadawcy warto skonsultować się z zaufaną osobą, skontaktować się z nadawcą innym kanałem komunikacji lub chociaż powstrzymać się przed podjęciem pochopnych decyzji. Obawa przed utratą biznesowego profilu na Facebooku, bądź konsekwencjami prawnymi może sprawić, że utracimy także oszczędności, profile na portalach społecznościowych i inne wrażliwe dane, które przestępcy wykradają za pośrednictwem stealerów.

CVE Tygodnia – Luka CVE-2024-53677 powstała prawdopodobnie w wyniku niekompletnej łaty dla CVE-2023-50164 (zidentyfikowanej w 2023 roku), co uświadamia jak często nowe ataki bazują na niedoskonałościach wcześniejszych poprawek. Apache Struts od lat pozostaje jednym z najpopularniejszych frameworków w środowisku Java, jednocześnie stanowiąc bardzo popularny cel dla cyberprzestępców. CVE-2024-53677 to kolejna krytyczna podatność RCE w Struts. To jaki efekt może przynieść udana exploitacja systemu najlepiej wskazuje incydent z 2017 roku, kiedy doszło do jednego z największych wycieków danych w historii. Hakerzy wykorzystując podatność CVE-2017-5638 w Apache Struts pozyskali dostępu do systemów Equifax. W wyniku tego do sieci wyciekły dane osobowe niemal 150 milionów osób, w tym około 200 000 numerów kart kredytowych.

Operacja BadBox pokazuje, jak cyberprzestępcy coraz skuteczniej wykorzystują globalne łańcuchy dostaw do szerzenia swojego złośliwego oprogramowania. Istotne staje się wybieranie zaufanych producentów i partnerów, ponieważ infekcje mogą prowadzić do utraty danych, a także wykorzystywania urządzeń do celów przestępczych. Firmy muszą być świadome ryzyka, ponieważ ich urządzenia mogą stać się częścią złośliwych operacji.