W ostatnim tygodniu marca nie brakowało zróżnicowanych raportów, analiz i zagrożeń, którym warto było się przyjrzeć. Tajemnicze restarty routerów DrayTek, phishingowe wiadomości o naruszeniu praw autorskich i wykorzystanie procesora graficznego do utrudnienia analizy CoffeeLoadera – to tylko niektóre z tematów, które uznaliśmy za najistotniejsze. Śledziliśmy również wątki dotyczące działalności cyberprzestępców i grup APT. O naszym aktualnym spojrzeniu na krajobraz zagrożeń przeczytacie poniżej.

Na skróty:

- Temat tygodnia. DrayTek – zapomniane podatności

- Zaawansowane zagrożenia. Famous Sparrow, czy Salt Typhoon?

- Cybercrime. BlackLock vs. DragonForce

- Cyberwar. Kampania phishingowa wymierzona w firmy z sektora obronnego i lotniczego

- Złośliwe oprogramowanie. CoffeeLoader czy następca SmokeLoadera?

- Oszustwa i podszycia. Kampania „Wniosek o zaprzestanie korzystania z naruszających treści”

- CVE Tygodnia. IngressNightmare: Podatności RCE w NGINX

Temat tygodnia

DrayTek – zapomniane podatności

Routery DrayTek, popularne wśród małych i średnich przedsiębiorstw (SMB) oraz wśród użytkowników domowych, od lat są narażone na poważne podatności bezpieczeństwa. Najnowsze raporty wskazują, że setki tysięcy urządzeń pozostają podatne na różnorodne ataki, które mogą prowadzić do przejęcia kontroli nad siecią, kradzieży danych, czy instalacji złośliwego oprogramowania.

W ciągu ostatnich kilku lat w zabezpieczeniach routerów DrayTek odkryto wiele luk. W 2022 roku firma Trellix ujawniła krytyczną podatność buffer overflow w modelu Vigor 3910 oraz w 28 innych urządzeniach, korzystających z tego samego kodu bazowego. Luka ta umożliwiała przejęcie kontroli nad systemem operacyjnym DrayOS przez wprowadzenie zakodowanego ciągu Base64 jako loginu i hasła. Atak mógł być przeprowadzony nie tylko lokalnie, ale też – jeśli interfejs zarządzania był wystawiony na zewnątrz – zdalnie przez internet.

W 2024 r. odkryto kolejne 14 podatności w routerach DrayTek, zbiorczo ochrzczone mianem DRAY:BREAK. Obejmowały one m.in. ataki typu Denial of Service (DoS), zdalne wykonanie kodu (RCE) oraz wstrzykiwanie poleceń systemowych (OS command injection). Dwie z tych luk osiągnęły maksymalny poziom krytyczności według CVSS – 10/10. Szczególnie niebezpieczna była CVE-2024-41592, związana z funkcją „GetCGI()” w interfejsie webowym routerów, która pozwalała na RCE lub DoS podczas przetwarzania parametrów zapytań.

W ostatnich dniach zgłoszono liczne problemy z nieoczekiwanymi restartami routerów DrayTek. Producent potwierdził, że przyczyną mogły być podejrzane próby połączeń TCP pochodzących z adresów IP o złej reputacji. Mogły one prowadzić do restartów urządzeń, szczególnie jeśli miały one włączone funkcje SSL VPN lub zdalnego zarządzania bez odpowiednich zabezpieczeń

Problem dotyczył głównie starszych modeli routerów DrayTek, niektórych używanych przez ponad dekadę bez aktualizacji firmware (!) i z włączonymi domyślnymi usługami. Routery skonfigurowane z SSL VPN i zarządzaniem przez przeglądarkę web wystawionym na interfejs WAN były szczególnie narażone na ryzyko. Routery, które miały te usługi wyłączone, nie zostały dotknięte.

Dla serii modeli Vigor: 2620Ln, 2762 Series, 2832 Series, 2860 Series, 2862 Series, 2925 Series, 2926 Series, 2952 i 3220, dostępne są aktualizacje firmware. Firma zaleca użytkownikom natychmiastowe zastosowanie aktualizacji firmware oraz wyłączenie funkcji zdalnego zarządzania i SSL VPN, jeśli nie są potrzebne. Dodatkowo sugeruje użycie list kontroli dostępu (ACL) oraz uwierzytelniania dwuskładnikowego (2FA). DrayTek podkreśla, że wiele z dotkniętych modeli osiąga koniec cyklu życia produktu i zaleca użytkownikom rozważenie aktualizacji do nowszych modeli.

Routery DrayTek od lat pozostają celem dla cyberprzestępców ze względu na liczne podatności oraz ich szerokie zastosowanie w SMB i domowych sieciach. Odkryte luki bezpieczeństwa pokazują konieczność regularnej aktualizacji firmware oraz wdrażania najlepszych praktyk bezpieczeństwa sieciowego. Bez odpowiednich działań urządzenia te mogą stać się bramą dla ataków ransomware, kradzieży danych czy zakłócenia działalności firmowej. Cyberprzestępcy najczęściej używają DrayTeki jako serwery Command and Control, co pozwala na ukrycie prawdziwego źródła ataku.

Routery DrayTek stały się również celem zaawansowanej chińskiej grupy hakerskiej Volt Typhoon (znanej również jako Bronze Silhouette), która od lat wykorzystuje botnet KV do prowadzenia operacji szpiegowskich i sabotażu infrastruktury krytycznej. Botnet ten składa się głównie z urządzeń kończących cykl życia (EoL), jak Cisco RV320/325, Netgear ProSAFE oraz właśnie DrayTek Vigor. Grupa wykorzystywała te urządzenia jako elementy sieci transferu danych ORB (Operational Relay Boxes), co pozwalało jej na ukrycie szkodliwych działań w ruchu sieciowym. Chińscy hakerzy wykorzystywali routery DrayTek jako proxy do przesyłania danych między Azją a Ameryką Północną. W jednym z przypadków botnet został użyty do infiltracji organizacji infrastruktury krytycznej w Guam (terytorium USA) co wzbudziło obawy o możliwość zakłócenia komunikacji wojskowej w regionie Azji Południowo-Wschodniej. Grupa ta celowo wybiera starsze modele routerów ze względu na ich brak aktualizacji zabezpieczeń oraz łatwość przejęcia. W styczniu 2024 FBI przeprowadziła operację mającą na celu rozbicie botnetu KV, usuwając malware z setek urządzeń i zmieniając ich ustawienia komunikacyjne. Pomimo tej akcji grupa Volt Typhoon, szybko odbudowała swoją infrastrukturę dzięki wykorzystaniu nowych podatności zero-day oraz przejmowaniu kolejnych routerów.

Więcej informacji:

https://www.ispreview.co.uk/index.php/2025/03/broadband-isps-report-uk-connectivity-problems-with-vulnerable-draytek-routers.html

https://www.greynoise.io/blog/in-the-wild-activity-against-draytek-routers

https://blog.lumen.com/routers-roasting-on-an-open-firewall-the-kv-botnet-investigation

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Famous Sparrow, czy Salt Typhoon?

W ostatnim tygodniu kolejny raz mogliśmy zapoznać się z aktywnością chińskich grup APT zajmujących się szpiegostwem elektronicznym. Raport firmy ESET pokazał kolejne wątki i warsztat „pracy” grupy FamousSparrow (znanej również pod komercyjną nazwą Salt Typhoon).

W lipcu 2024 ESET Research zaobserwował podejrzaną aktywność w systemach firmy działającej w sektorze finansowym w Stanach Zjednoczonych. Podczas analizy powłamaniowej odkryto złośliwe narzędzia należące do FamousSparrow, grupy APT powiązanej z Chinami. Od 2022 r. nie udokumentowano żadnej publicznie znanej aktywności tej grupy, co sugerowało, że jest nieaktywna. Odkryto jednak, że FamousSparrow nie tylko pozostawał aktywny, ale również intensywnie rozwijał swój zestaw narzędzi, czego dowodem było znalezienie dwóch wcześniej nieudokumentowanych wersji SparrowDoor, flagowego backdoora grupy. Obie wersje charakteryzowały się znacznym postępem w jakości kodu i architektury w porównaniu do wcześniejszych. Jedna z nich przypominała backdoora CrowDoor (przypisywanego grupie Earth Estries przez badaczy z Trend Micro w listopadzie 2024). Druga wersja była modułowa i znacznie różniła się od wszystkich poprzednich. Ponadto, po raz pierwszy udokumentowano użycie przez FamousSparrow backdoora ShadowPad, sprzedawanego prywatnie i znanego z dostarczania wyłącznie podmiotom powiązanym z Chinami.

FamousSparrow to grupa zajmująca się cyberszpiegostwem powiązana z Chinami, aktywna co najmniej od 2019 r. Po raz pierwszy udokumentowano publicznie jej działalność dwa lata później, gdy zaobserwowano wykorzystywanie luki ProxyLogon. Grupa początkowo atakowała hotele na całym świecie, ale także rządy, organizacje międzynarodowe, firmy inżynieryjne i kancelarie prawne. FamousSparrow jest jedynym znanym użytkownikiem backdoora SparrowDoor. Ataki te przypisano grupie z dużą pewnością ze względu na to, że wykorzystywała nowe wersje tego backdoora. Wykazują one znaczne ulepszenia w jakości kodu i architekturze, ale nadal można je powiązać bezpośrednio z wcześniejszymi, publicznie udokumentowanymi wersjami. Loadery używane w tych atakach również wykazują wiele cech wspólnych kodu z próbkami wcześniej przypisanymi FamousSparrow. W szczególności używają tego samego shellcode loadera, co próbka loadera opisana w raporcie brytyjskiego National Cyber Security Centre (NCSC) z lutego 2022. Jego konfiguracja również ma ten sam specyficzny format, z wyjątkiem klucza szyfrowania, zakodowanego na stałe w loaderze i backdoorze. Szyfrowanie XOR zostało zastąpione przez RC4. Dodatkowo komunikacja z serwerem Command and Control używa formatu bardzo podobnego do tego używanego w poprzednich wersjach SparrowDoor. W 2021 r. badacze z Kaspersky pisali o grupie, którą śledzą jako GhostEmperor. Pomimo pewnego nakładania się infrastruktury z FamousSparrow, są one śledzone jako odrębne grupy. W sierpniu 2023 Trend Micro zauważyło, że niektóre TTP (taktyki, techniki i procedury) FamousSparrow pokrywają się z grupą Earth Estries (zaobserwowano m.in. nakładanie się kodu między SparrowDoor a HemiGate drugiej z tych grup). Nie ma jednak wystarczających danych, aby w pełni ocenić charakter i zakres powiązań między nimi.

Analiza zestawu narzędzi FamousSparrow wykazała dylematy, związane z procesem klastrowania zdarzeń z incydentów oraz dokonywania atrybucji. Przytoczony raport jest dobrą okazją, by omówić temat powiązań między FamousSparrow i Salt Typhoon (konwencja nazw adwersarzy według Microsoft Threat Intelligence). We wrześniu 2024 w artykule Wall Street Journal mogliśmy przeczytać, że dostawcy usług internetowych w Stanach Zjednoczonych zostali przejęci przez grupę o nazwie Salt Typhoon. Artykuł oparł się na badaniach Microsoftu, wskazujących, iż ta grupa jest tożsama z FamousSparrow i GhostEmperor. To pierwszy łączący je publiczny raport.

Uważa się jednak, że GhostEmperor i FamousSparrow to dwie odrębne grupy. Choć istnieje kilka punktów wspólnych między nimi, jest też wiele rozbieżności. W 2012 r. obie używały tego samego IP jako serwera pobierania. Obie grupy również wcześniej wykorzystywały lukę ProxyLogon (CVE-2021-26855) i używały niektórych z tych samych publicznie dostępnych narzędzi. Jednak poza tymi publicznie dostępnymi narzędziami, każda z nich ma swój własny, niestandardowy zestaw narzędzi. Od czasu tamtej publikacji badacze z Trend Micro dodali Earth Estries do listy grup powiązanych z Salt Typhoon. Microsoft, który stworzył klaster Salt Typhoon, nie opublikował żadnych technicznych wskaźników ani szczegółów dotyczących TTP używanych przez tę grupę, ani nie uzasadnił dokładnie swojej atrybucji. Bazując na danych i analizie publicznie dostępnych raportów FamousSparrow wydaje się być odrębnym klastrem z luźnymi powiązaniami z innymi. Powiązania można lepiej wytłumaczyć istnieniem strony trzeciej, jak „cyfrowy kwatermistrz” (wspólny punkt dowodzenia), niż przez łączenie wszystkich tych różnych klastrów aktywności w jeden.

Cybercrime

BlackLock vs. DragonForce

Grupa RaaS (Ransomware-as-a-Service) BlackLock, znana również jako El Dorado lub Mamona, funkcjonuje w cyberprzestrzeni od marca 2024. Pod koniec roku stała się jednym z najbardziej aktywnych podmiotów ransomware, specjalizującym się w atakach na kluczowe sektory (infrastruktura krytyczna, ochrona zdrowia, edukacja, administracja publiczna oraz branże IT i obronności). W czwartym kwartale odnotowano wzrost liczby wycieków danych o 1425% w porównaniu z wcześniejszym kwartałem.

Grupa stosuje klasyczny model działania, łącząc szyfrowanie danych z groźbą ich publikacji na własnej stronie DLS (Data Leak Site) w sieci Tor. BlackLock korzysta także z anonimowych kontrahentów poprzez platformy afiliacyjne, takie jak forum RAMP, gdzie zamieszcza ogłoszenia w językach rosyjskim i chińskim, by przyciągnąć nowych partnerów. Co ciekawe, grupa wyraźnie zakazuje ataków na kraje BRICS i WNP, co sugeruje jej powiązania z regionem postsowieckim i może wskazywać na geopolityczne motywacje.

BlackLock stosuje również strategię rebrandingu, operując pod trzema różnymi nazwami – BlackLock, El Dorado i Mamona – co pozwala jej zmieniać modus operandi i infrastrukturę, utrudniając analitykom identyfikację oraz śledzenie jej działań. Ta wielowarstwowa strategia sprawia, że grupa jest trudna do neutralizacji i stanowi poważne zagrożenie dla organizacji na całym świecie.

Pomimo zaawansowanych metod działania grupa nie jest pozbawiona słabych punktów. Resecurity ujawniło lukę typu Local File Inclusion (LFI) w infrastrukturze DLS BlackLock, co umożliwiło pozyskanie wrażliwych danych, takich jak lista użytkowników systemu, zahashowane hasła, czy historia poleceń. Te informacje pozwoliły na wgląd w wewnętrzną strukturę grupy, w tym konfigurację serwerów, narzędzia anonimizacji oraz metody czyszczenia logów. Przykładowe artefakty infrastruktury obejmują hosting danych na platformie MEGA.nz, anonimową komunikację przez serwis Cyberfear.com oraz bazę danych MongoDB z kolekcją „projects.js”.

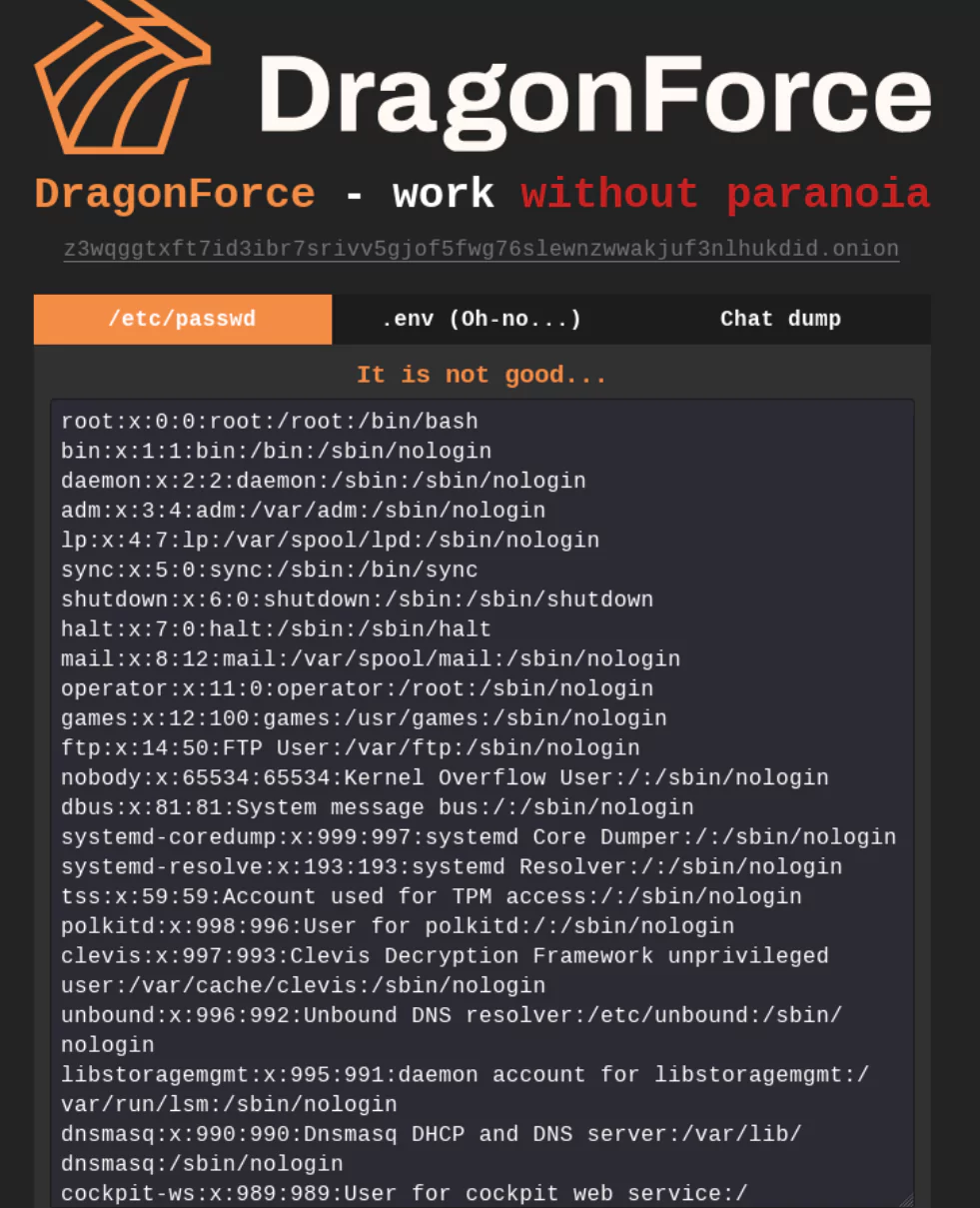

DragonForce

DragonForce, jedna z najbardziej aktywnych grup ransomware, przejęła infrastrukturę i operacje BlackLock Ransomware, co stanowi znaczące wydarzenie w krajobrazie cyberzagrożeń. Przejęcie miało miejsce 20 marca. DragonForce zdeface’owała wtedy strony DLS BlackLock i Mamona, publikując poufne pliki konfiguracyjne oraz logi rozmów operatorów BlackLock. Choć autentyczność tych rozmów nie została potwierdzona, udostępnione pliki serwerowe pokrywały się z tymi, które wcześniej pozyskała firma Resecurity, co sugeruje, że przejęcie było dobrze zaplanowane.

Źródło: Przejęta strona DLS grupy BlackLock

Źródło: Przejęta strona DLS grupy BlackLock

Motywacje DragonForce wydają się wielopoziomowe. Z jednej strony grupa mogła dążyć do upokorzenia BlackLock i zniszczenia ich reputacji wśród afiliantów, eliminując konkurencję. Z drugiej – działania te mogły stanowić operację „fałszywej flagi”, mającą na celu ukrycie prawdziwych intencji, takich jak przejęcie projektu i bazy afiliantów BlackLock. Analiza kodu ransomware obu grup wykazała podobieństwa, co sugeruje, że DragonForce mogła przejąć narzędzia oraz zasoby BlackLock, jednocześnie pozbywając się konkurencji na “rynku”.

Przejęcie miało również konsekwencje dla afiliantów BlackLock, którzy zaczęli obawiać się możliwego zaangażowania organów ścigania. Operator BlackLock usunął wszystkie odniesienia do wcześniejszych projektów ransomware i zniknął z forów cyberprzestępczych, co może wskazywać na świadomość przejęcia jego operacji.

DragonForce działająca od grudnia 2023 jest znana z wyrafinowanych technik ataków. W tym modelu Ransomware-as-a-Service (RaaS), który oferuje afiliantom zaawansowane narzędzia do szyfrowania, eksfiltracji danych i publikacji skradzionych informacji na dedykowanych stronach DLS. Grupa specjalizuje się w atakach na infrastrukturę krytyczną, sektor publiczny i międzynarodowe korporacje, a przejęcie BlackLock prawdopodobnie wzmocni jej pozycję jako jednej z najgroźniejszych tego typu grup na świecie.

Pokazuje też dynamiczną naturę ekosystemu ransomware, gdzie konsolidacja rynkowa i walka o dominację są kluczowymi elementami. Działania DragonForce udowadniają, że grupy te nie tylko konkurują ze sobą, ale także wykorzystują słabości rywali, aby zwiększyć swoje wpływy i zasoby.

Więcej informacji:

https://www.resecurity.com/blog/article/blacklock-ransomware-a-late-holiday-gift-with-intrusion-into-the-threat-actors-infrastructure

https://cyberdefence24.pl/cyberbezpieczenstwo/hakerzy-zhakowani-w-dzialaniach-pomogl-polak

Cyberwar

Kampania phishingowa wymierzona w firmy z sektora obronnego i lotniczego

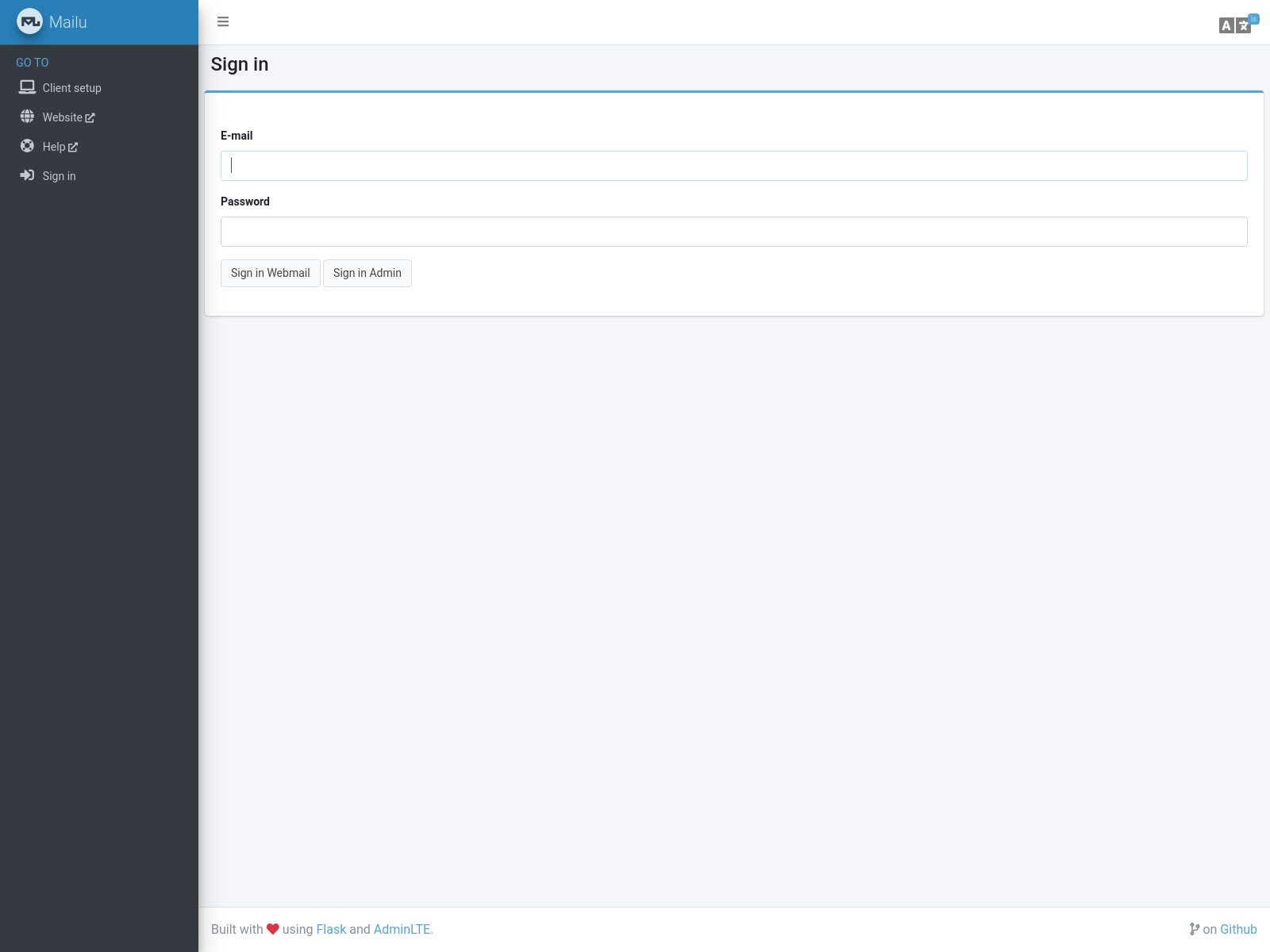

Analitycy DomainTools Investigations (DTI) zidentyfikowali infrastrukturę phishingową dla kampanii, skupiających się na jednostkach zajmujących się obronnością i lotnictwem oraz mających powiązania z wojną w Ukrainie. Atakujący stworzyli rozbudowaną infrastrukturę obejmującą 878 sfałszowanych domen, imitujących legalne podmioty przez niewielkie modyfikacje nazw, np. kroboronprom[.]com (zamiast oficjalnego ukroboronprom.ua) czy rheinemetall[.]com (poprawna domena to rheinmetall.com). Atakujący wykorzystali Mailu (oprogramowanie open-source na serwer pocztowy dostępne na GitHub) w celu podszycia się pod Ukroboronprom, największego ukraińskiego producenta broni. Celem było wyłudzenie poświadczeń do kont poczty elektronicznej.

Źródło: urlscan.io

Źródło: urlscan.io

Analitycy wykorzystali domenę do huntingu kolejnych paneli logowania Mailu, które także były utrzymywane w infrastrukturze GHOSTnet VPS. Na podstawie znalezionych domen i wspólnego rejestratora określili, że celem ataków było także inne organizacje, w tym z sektorów obronności, lotnictwa i IT. Nie tylko ukraińskie, prawdopodobnie także z Norwegii, Francji, Korea Płn., Wielkiej Brytanii, Szwecji, Włoch, Turcji i USA. DTI by odnaleźć powiązane domeny wykorzystało skany dostępne w serwisie Urlscan i inne metody pasywnego huntingu, możliwe jest więc, że ataki dotknęły także innych organizacji, w których analizy ataku nie były publiczne. Dla celów huntingu w organizacji lub powiązania zaobserwowanej kampanii z opisaną aktywnością warto zwrócić uwagę na przybliżony czas ataków i zdarzeń, które miały miejsce od grudnia 2024 do marca 2025.

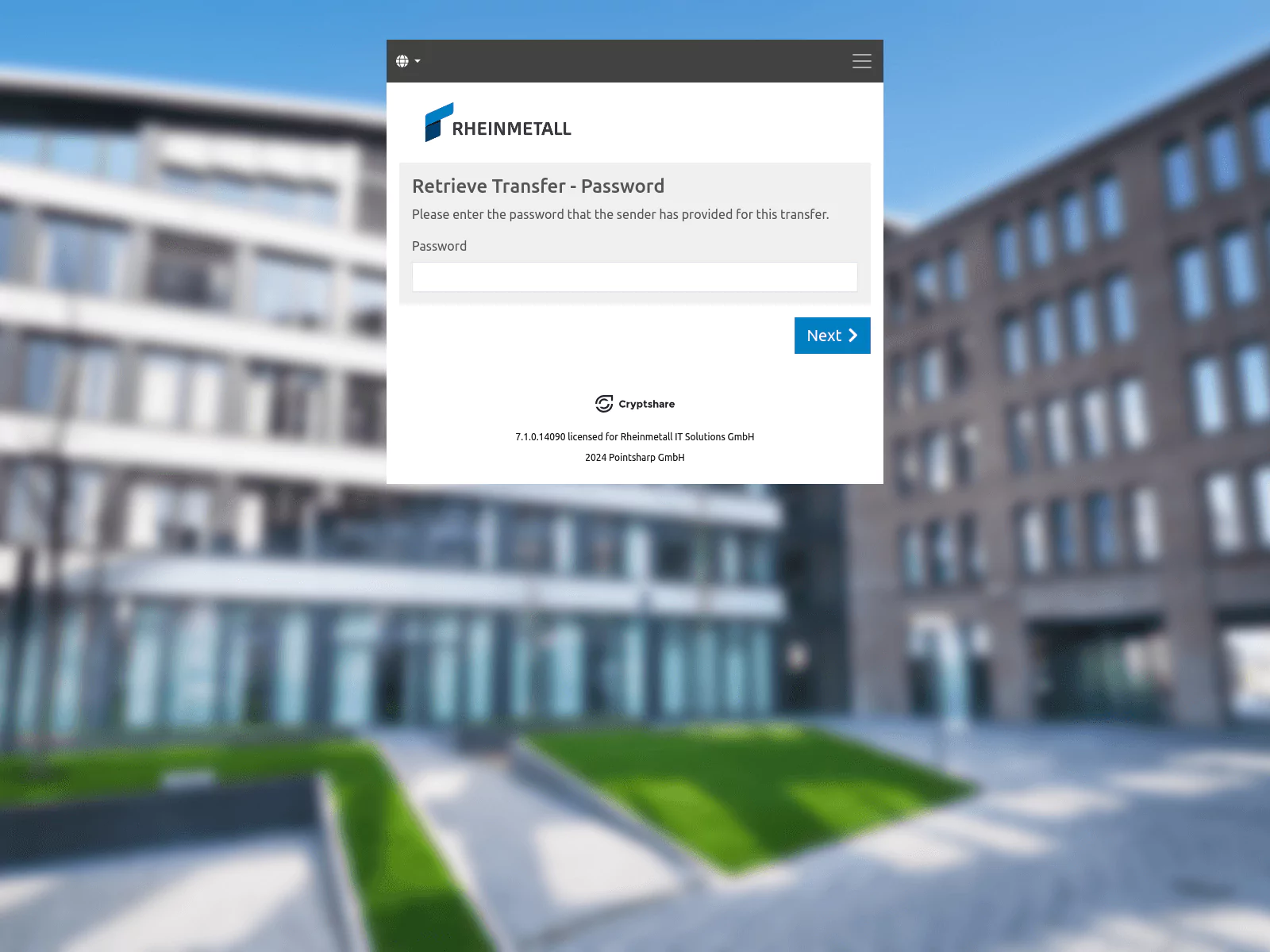

Analitycy odkryli także subdomenę podszywającą się pod usługę udostępniania plików z zawartością sugerującą dystrybucję złośliwych treści, nie potwierdzili jednak, czy ten wektor infekcji został wykorzystany w atakach.

Źródło: urlscan.io

Źródło: urlscan.io

Charakter ataków i dobór celów mogą prowadzić do wniosków, że celem było cyberszpiegostwo, lecz analitycy nie wskazują na konkretną grupę, ani państwo, które mogło takie działania przeprowadzać. Podkreślono jednak, że wiele atakowanych firm wspierało Ukrainę w działaniach militarnych.

Ataki phishingowe o charakterze cyberszpiegowskim mają charakter ciągły i dotyczą zarówno firm prywatnych, jak i jednostek militarnych oraz organizacji rządowych.

Więcej informacji: https://dti.domaintools.com/phishing-campaign-targets-defense-and-aerospace-firms-linked-to-ukraine-conflict

Złośliwe oprogramowanie

CoffeeLoader, czy następca SmokeLoadera?

CoffeeLoader to zaawansowany loader złośliwego oprogramowania, po raz pierwszy zaobserwowany we wrześniu 2024. Rozpowszechniany jest poprzez SmokeLoadera, który sam w sobie jest znanym narzędziem do dystrybucji różnego rodzaju malware.

Badacze ThreatLabz firmy Z,scaler, zwrócili uwagę na interesujące techniki unikania wykrycia, którymi charakteryzuje się ten loader takie jak:

- Fałszowanie stosu wywołań (Call Stack Spoofing) przez modyfikacje adresów powrotu na stosie i wskazanie legalnych segmentów kodu w celu ukrycia rzeczywistego pochodzenia wywołań złośliwych funkcji

- Szyfrowanie kodu i danych podczas stanu uśpienia (Sleep Obfuscation) w celu zabezpieczenia przed analizą behawioralną i snapshotami pamięci wykonywanymi w sandboxach

- Mechanizm Windows fibers, który pozwala uniknąć tworzenia nowych wątków

- Pinning certyfikatów do zabezpieczenia komunikacji z serwerem C2 poprzez zakodowany hash klucza publicznego certyfikatu swojego serwera

- Algorytm Generowania Domen (DGA) jako mechanizm awaryjny przy niedostępności zakodowanych serwerów C2

Najciekawszą techniką jest wykorzystanie pakera nazwanego Armoury. Jej kluczowym elementem jest wykorzystanie procesorów graficznych (GPU) do realizacji zadań domyślnie wykonywanych przez CPU. W ten sposób malware dekoduje i deszyfruje główny ładunek, omijając systemy detekcji skoncentrowane na monitorowaniu CPU.

Obecnie nie ma szczegółowych informacji na temat konkretnych kampanii wykorzystujących CoffeeLoadera. Jednak jego zaawansowane funkcje sugerują, że może być wykorzystywany w ukierunkowanych atakach wymagających wysokiego poziomu ukrycia i skuteczności. Zauważono też, że jest on dystrybuowany za pośrednictwem SmokeLoadera, co może wskazywać na potencjalne powiązania lub współpracę między operatorami tych narzędzi.

Wykorzystanie GPU w złośliwym oprogramowaniu nie jest całkowicie nowym podejściem. Już w 2013 r. badacze przedstawili koncepcję keyloggera działającego na GPU, wykorzystująćego Direct Memory Access (DMA) do odczytu danych z pamięci systemowej, omijając tym samym CPU i tradycyjne mechanizmy bezpieczeństwa. Projekt ten, znany jako Demon, został opracowany przez Team Jellyfish i stanowił jeden z pierwszych dowodów koncepcyjnych na możliwość wykorzystania GPU do celów złośliwych.

Więcej informacji:

https://www.zscaler.com/blogs/security-research/coffeeloader-brew-stealthy-techniques

https://eversinc33.com/posts/gpu-malware.html

Oszustwa i podszycia

Kampania “Wniosek o zaprzestanie korzystania z naruszających treści”

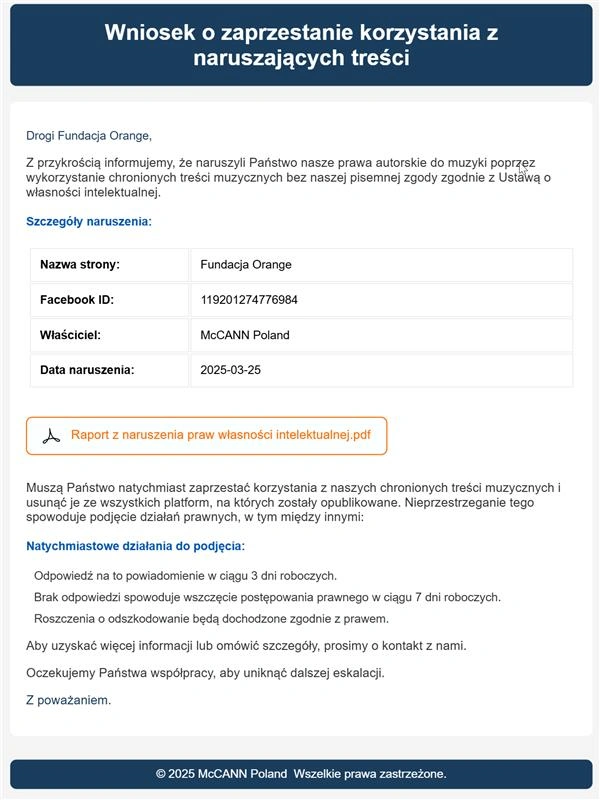

W ubiegłym tygodniu na skrzynki polskich użytkowników trafiły wiadomości mailowe podobne do przedstawionej na grafice. Pod groźbą wyciągnięcia konsekwencji prawnych wymuszały one na użytkownikach pośpiech i podjęcie natychmiastowych działań, ukrywając rzekome dowody na naruszenie praw własności w załączonym „raporcie”.

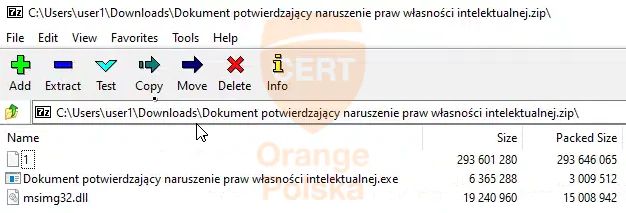

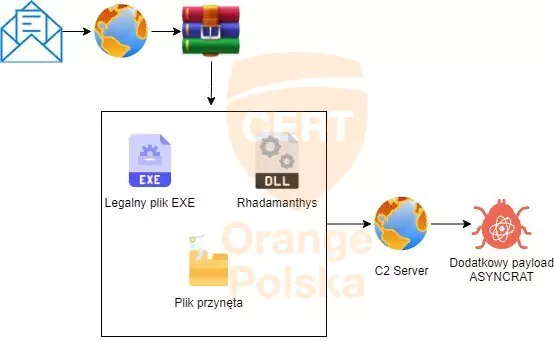

Raport był dostępny do pobrania z serwisu do wymiany plików limewire[.]com, poprzez skrócony link osadzony w wiadomości. Spakowany w archiwum dokument przekraczał rozmiar 200MB, a w jego skład wchodził plik wykonywalny (podszywający się pod dokument PDF), biblioteka DLL zawierająca właściwy kod złośliwego oprogramowania oraz pusty plik odpowiedzialny za padding, czyli sztuczne zwiększenie rozmiaru analizowanego archiwum w celu uniknięcia wykrycia przez mechanizmy detekcji.

Interakcja z plikiem wykonywalnym wyzwalała łańcuch infekcji, w wyniku którego niegroźny plik wykonywalny wczytywał załączoną bibliotekę DLL (technika DLL sideloading), zawierająca skompresowany ładunek stealera. Po uruchomieniu w pamięci systemu malware Rhadamanthys rozpoczynał kradzież danych: ciasteczek, loginów, danych z portfeli kryptowalut, zapisanych haseł itp. Dodatkowo, po skomunikowaniu z serwerem C2, malware pobiera i uruchamia dodatkowe złośliwe oprogramowanie takie jak AsyncRAT.

Ubiegłotygodniowa kampania nie była przeprowadzana wyłącznie w języku polskim. Podobnie spreparowane wiadomości trafiały także do użytkowników posługujących się językiem angielskim i włoskim. Przemycane w środku oprogramowanie korzystało z tej samej infrastruktury, a wiadomości rozsyłane były przy użyciu kont systemu Gmail.

Sam motyw naruszenia praw autorskich nie jest nowy, a Rhadamanthys wykorzystuje ten model dystrybucji przynajmniej od roku. Phishingi te są bardzo dobrze przygotowane pod względem językowym i graficznym, często podszywają się pod znane organizacje jak np. DMCA, Adobe, Facebook, Instagram, a nawet agencje rządowe. Użytkownik po otrzymaniu e-maila z informacją o rzekomym naruszeniu praw autorskich często reaguje impulsywnie, klikając w załączony link lub otwierając dokument w celu „sprostowania” sytuacji.

Więcej informacji:

https://research.checkpoint.com/2023/rhadamanthys-v0-5-0-a-deep-dive-into-the-stealers-components

https://cert.orange.pl/aktualnosci/zadanie-zaprzestania-naruszenia-praw-autorskich-nie-phishing

CVE tygodnia

IngressNightmare: CVE-2025-1974 – Podatności RCE w NGINX

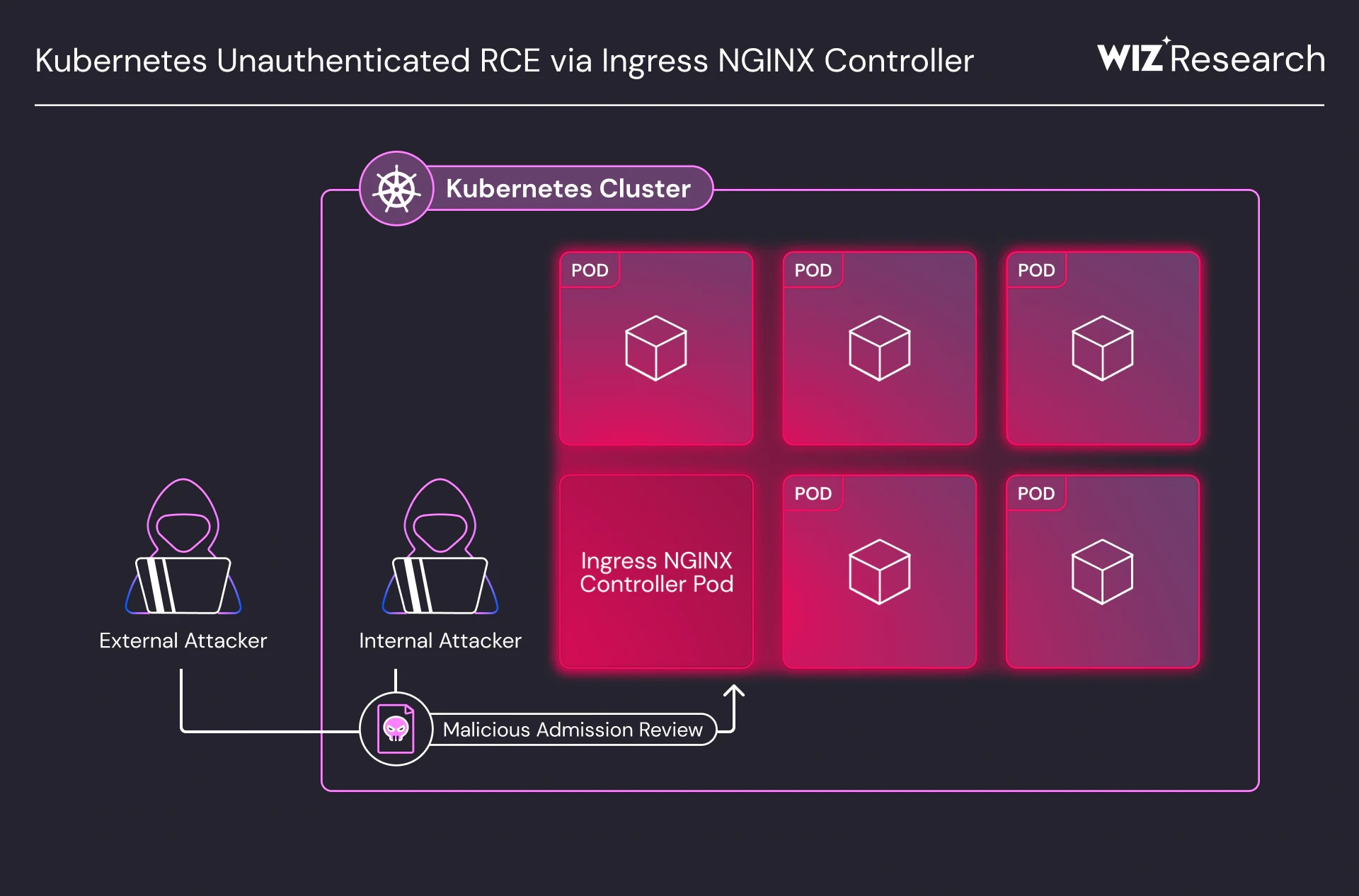

Analitycy firmy Wiz poinformowali o serii krytycznych podatności w kontrolerze Ingress NGINX dla Kubernetes nazwanych zbiorczo „IngressNightmare”. Luki te, oznaczone identyfikatorami CVE-2025-1097, CVE-2025-1098, CVE-2025-24514 oraz CVE-2025-1974 umożliwiają wykonanie zdalnego kodu (RCE) przez nieuwierzytelnionych użytkowników.

Wykorzystanie tych podatności pozwala atakującym na uzyskanie dostępu do sekretów przechowywanych we wszystkich przestrzeniach nazw (namespaces) w klastrze Kubernetes, co może skutkować przejęciem pełnej kontroli nad klastrem.

Źródło: Wiz Research

Źródło: Wiz Research

Podatne są kontrolery Ingress NGINX dla Kubernetes w wersjach starszych niż 1.12.1, 1.11.5 oraz 1.10.7. Ze względu na wysoką ocenę CVSS v3.1 wynoszącą 9.8 oraz popularność kontrolera Ingress NGINX w środowiskach Kubernetes, konieczne jest niezwłoczne zaktualizowanie go do wersji 1.12.1 lub 1.11.5, w których luki zostały załatane. Analitycy ocenili, że około 43% środowisk chmurowych było podatnych. Odkryli także około 6,5 tysiąca klastrów, w których podatne kontrolery są dostępne z internetu.

Warto pamiętać o dobrych praktykach, które nawet w przypadku podatności mogą ograniczyć skutki ataku lub zminimalizować jego prawdopodobieństwo:

- Ograniczenie dostępu do kontrolera tylko dla wymaganych usług.

- Przeprowadzenie walidacji uprawnień użytkowników do tworzenia i modyfikacji obiektów Ingress.

- Monitorowanie logów w kontekście prób nieautoryzowanego dostępu do kontrolerów Ingress i sekretów w klastrze.

Grupa badawcza Wiz zgłaszała podatności do Kubernetesa już w grudniu 2024 i styczniu 2025. Tworzone i publikowane łatki nie rozwiązywały problemu w pełni, ponieważ możliwe było ich obejście. Z tego względu szczegółowy raport został opublikowany dopiero 24 marca.

Więcej informacji: https://www.wiz.io/blog/ingress-nginx-kubernetes-vulnerabilities