Bezpieczny routing

Wakacje w pełni, na dworzu ciepło, przestępcy przenoszą się pewnie do popularnych kurortów (i tam warto na nich bardzo uważać, o czym też piszemy). A w ramach relaksu (hmmm, powiedzmy 🙂 ) możecie poczytać, czy jest routing w sieci i jakie wiążą się z nim zagrożenia. Materiał pióra nie byle kogo, bo Andrzeja Karpińskiego, dyrektora Architektury i Rozwoju Zabezpieczeń, zwanego w „pewnych gronach” po prostu… Dyrektorem Internetu.

Tekst pochodzi oczywiście z ostatniego Raportu CERT Orange Polska 2018, zapraszamy do lektury całego raportu, który znajdziecie na naszych stronach.

Działalność operatorów telekomunikacyjnych i punktów wymiany ruchu IP nie sprowadza się jedynie do zapewnienia prostego connectivity pomiędzy użytkownikami. Rola podmiotu świadczącego usługi tego typu jest szersza. Odpowiada on za utrzymanie i serwis sieci, powinien prowadzić bieżący monitoring, dbać o pojemność i zapas pasma, rozwój, koordynację współpracy i działań poszczególnych dużych uczestników ruchu. Odpowiada także za bezpieczeństwo routingu.

Czym jest routing?

Routing (inaczej trasowanie) to proces wyznaczania trasy przesyłania pakietów w sieci i przesyłanie nią ruchu sieciowego. W światowej sieci Internet mamy kilkadziesiąt tysięcy podmiotów posiadających własny numer systemu autonomicznego (tzw. AS number, ASN) – zwykle są to operatorzy internetu czy duzi dostawcy treści. Z każdym numerem AS powiązane są klasy adresów IP, którymi zarządza dany operator. Oznacza to, że co to zasady, wszystkie klasy przyznane danemu operatorowi stosują się do jednej, spójnej polityki routingu. Każdy z operatorów ma własne zasady routingu i ogłasza je (poprzez wszystkie sieci, z którymi utrzymuje wymianę ruchu) reszcie operatorów w internecie. Do wymiany informacji routingowych stosowany jest protokół BGP (Border Gateway Protocol). Protokół ten wymaga uruchomienia sesji TCP do wymiany informacji pomiędzy sąsiadującymi, czyli wymieniającymi ze sobą bezpośrednio ruch (tzw. sesja BGP). W ramach tej sesji przesyłane są pomiędzy operatorami informacje na temat sieci rozgłaszanych przez dany AS oraz informacje na temat widoczności, statusu i sytuacji u jego sąsiadów. Każdy z operatorów może w pewnym zakresie modyfikować przesyłane informacje, wpływając w ten sposób na trasę przesyłania pakietów w sieci. Jest to naturalne i służy realizacji polityki routingu danego operatora. Operator może optymalizować sposób routowania pakietów, biorąc pod uwagę chociażby różnice w jakości posiadanych łączy, ich ceny, czy stosować bardziej wyszukane polityki w zależności od potrzeb prowadzonego przez siebie biznesu. Na podstawie uzyskiwanych cyklicznie informacji ze wszystkich swoich sesji BGP, routery operatorów budują własną wersję tablicy BGP, tj. dostępne trasy routingu pomiędzy poszczególnymi systemami autonomicznymi na świecie. Jest to tzw. pełna (niektórzy mówią: światowa) tablica BGP. Na podstawie tej tablicy w połączeniu m.in. z informacjami uzyskiwanymi z wewnętrznych protokołów routingu u operatora, informacji o lokalnych routingach, dostępnych interfejsach i ich adresacji – każdy z routerów buduje swoją własną tablicę routingu, według której kieruje pakiety pomiędzy dostępnymi interfejsami sieciowymi. W zarządzaniu sesjami BGP pomocne są także route serwery. Stosuje się je np. w węzłach wymiany ruchu międzyoperatorskiego (np. TPIX), aby ułatwić zarządzanie sesjami BGP. Dzięki temu można zmniejszyć ilość sesji, zagregować informacje i uprościć podejmowanie decyzji routingowych. Można z powodzeniem uznać, że protokół BGP wraz z bazami informującymi o przydziale adresów IP (np. RIPE-DB) stanowią absolutną podstawę funkcjonowania współczesnego internetu.

Jak rozumieć bezpieczeństwo routingu?

Bezpieczeństwo w przypadku wymiany informacji routingowych może mieć różny wymiar:

| Dostępność | Warunkiem działania routingu opartego o BGP jest poprawna widoczność sąsiadów, tzn. utrzymywanie wymiany informacji routingowych poprzez sesje BGP. Dłuższy brak komunikacji powoduje zerwanie sesji BGP (tzw. BGP flap), a w rezultacie utratę możliwości wymiany ruchu sieciowego danym łączem i konieczność przeliczenia tablic tras routingów i przepięcie się ruchu na dostępne trasy zapasowe (o ile są dostępne). |

| Integralność | Integralność, czyli spójność i poprawność wymienianych informacji routingowych jest podstawą działania protokołu BGP. Operatorzy muszą ufać, że informacje routingowe jakie otrzymują od swoich peerów (innych operatorów, z którymi wymieniają ruch) są poprawne. Wstrzyknięcie błędnych informacji do tablicy BGP może mieć daleko idące skutki o szerokim zasięgu, nierzadko dotyka całego Internetu w zakresie danego ruchu. Błędy mogą być dwojakiego rodzaju – mogą wynikać z omyłki czy niepoprawnej pracy routerów danego operatora (bez działania umyślnego), lub celowego, świadomego działania, mającego na celu zmianę (zakłócenie) routingu. |

| Rozliczalność | Rozliczalność należy rozumieć jako możliwość odtworzenia informacji o tym, kto, kiedy i jakiego typu informacje routingowe rozdystrybuował. Pozwala to reagować na pojawiające się błędy i przeciwdziałać błędom z przyszłości. |

| Niezaprzeczalność | Niezaprzeczalność w przypadku routingu należy rozumieć jako pewność, że strona, z którą wymieniamy informacje o routingu (otrzymujemy i wysyłamy) jest tym właściwym podmiotem, z którym chcemy takie informacje wymieniać. Atakiem na niezaprzeczalność jest także spoofing adresów IP, polegający na generowaniu pakietów IP z nieprawdziwym adresem źródłowym (często losowym, lub wskazującym na konkretny cel – ofiarę). |

W każdym z powyższych aspektów można sobie wyobrazić scenariusze ataku. Znane są takie przypadki z działania sieci.

Według danych ISOC za rok 2017 i 2018:

- Statystycznie w internecie około 10% systemów autonomicznych rocznie zostaje dotkniętych jakimś problemem związanym z bezpieczeństwem routingu

- W 2017 roku miało miejsce 13935 incydentów routingowych w światowym internecie. Dane za rok 2018 pokazują wzrost ich ilości (w chwili pisania tego tekstu ISOC nie ma jeszcze opracowanych danych za 2018, udostępnimy je na naszej stronie cert.orange.pl, gdy tylko będą dostępne).

Najbardziej znamiennymi problemami z routingiem w sieci są:

| Zdarzenie | Objaśnienie | Skutki | Przykład |

| Prefix/Route Hijacking | Operator sieci lub atakujący podszywa się pod innego operatora sieci udając, że jego klientem jest serwer lub sieć. | Pakiety są przesyłane w niewłaściwe miejsce i mogą powodować ataki Denial of Service (DoS) lub przechwytywanie ruchu. | 2008 YouTube hijack Kwiecień 2018 Amazon Route 53 ataki hijack |

| Route leak | Operator sieci z wieloma dostawcami łącza (często z powodu przypadkowej błędnej konfiguracji), informuje jednego dostawcę łącza, który ma trasę do miejsca docelowego, za pośrednictwem innego dostawcy. | Mogą być stosowane do MITM, w tym do inspekcji ruchu, modyfikacji i rozpoznania. | Wrzesień 2014. VolumeDrive zaczął ogłaszać do Atrato prawie wszystkie trasy BGP, których nauczył się od Cogent, powodując zakłócenia w ruchu w miejscach tak odległych od USA jak Pakistan i Bułgaria. |

| IP Address Spoofing | Ktoś tworzy pakiety IP z fałszywym adresem źródłowym IP, aby ukryć tożsamość nadawcy lub podszyć się pod kogoś innego. | Podstawowa przyczyna ataków DDoS Reflection | 31 Marca 2018 Akamai zgłosił atak amplifikacyjny DDoS z użyciem mechanizmu do buforowania pamięci podręcznej Memcached o sile 1.3Tb/s |

Jak wygląda sytuacja w Polsce?

Na tle światowego internetu sytuacja w Polsce paradoksalnie wygląda bardzo dobrze. Spowodowane jest to kilkoma powodami:

- Istnienie mechanizmów takich jak prefix-automat w sieci TPNET, które wymuszały od lat (i wciąż wymuszają) poprawne opisanie posiadanych i rozgłaszanych adresów IP w bazie RIPE-DB. Bez poprawnie uzupełnionej bazy RIPE-DB niemożliwa jest wymiana ruchu BGP z siecią Orange. Ponieważ sieć Orange jest największym dostawcą internetu w Polsce, w praktyce oznacza to, że poprawność bazy RIPE-DB w zakresie adresacji z Polski jest bliska 100% (wynik nieosiągalny dla innych krajów).

- Środowisko osób zarządzających wymianą ruchu IP w Polsce jest stosunkowo nieduże (mamy nieco ponad 200 systemów autonomicznych), osoby te posiadają bardzo wysokie kompetencje, a dodatkowo znają się i ze sobą współpracują. Współpraca ta warunkuje poprawne działanie internetu, zatem w normalnej komunikacji na poziomie technicznym nie mogą przeszkadzać względy biznesowe, konkurencyjne i inne poza technologicznymi. Niewielka ilość osób minimalizuje możliwość omyłki, wpuszczenia ruchu od nieznanego podmiotu, czy nieuzgodnione szerzej w środowisku działania.

- Duzi operatorzy w Polsce stosują filtry antispoofingowe na wejściu do swoich sieci. Oznacza to, że w polskiej sieci pojawia się mało ruchu z niewłaściwymi adresami źródłowymi.

- Duzi operatorzy w Polsce posiadają zespoły NOC i CERT monitorujące i zarządzające w trybie 24/7, co umożliwia szybką reakcję na ewentualne zauważone błędy i problemy.

- Rynek telekomunikacyjny w Polsce należy uznać za dojrzały – nie pojawiają się tu nagle zupełnie nowe podmioty, które mogłyby mieć istotny wpływ na strukturę i routing w sieci.

- Mamy ograniczoną ilość, dobrze zarządzanych, dużych punktów wymiany ruchu międzyoperatorskiego (np. TPIX). Co ułatwia i usprawnia zarządzanie routingiem.

Co można zrobić, by zarządzana przeze mnie sieć działała bezpieczniej?

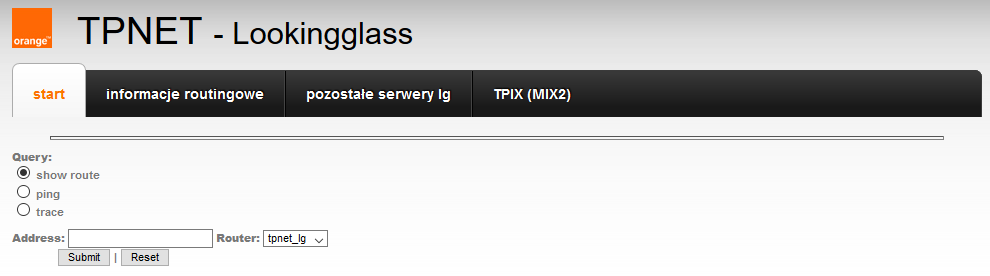

Jako Orange Polska aktywnie monitorujemy także stan routingu i posiadamy systemy logujące rozgłaszane zmiany tras routingu. Udostępniamy także narzędzia, takie jak np.: http://lg.tpnet.pl/. Ułatwiają one sprawdzenie stanu sieci i dostępnych tras.

Prowadzimy także jeden z największych w Polsce węzłów wymiany ruchu międzyoperatorskiego – TPIX, do podłączenia się do którego zachęcamy wszystkich (http://www.tpix.pl/)

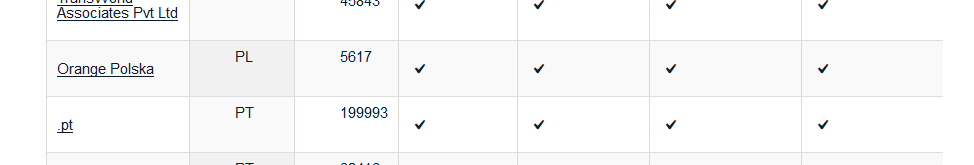

Orange Polska jest pierwszym podmiotem w Polsce, który jest członkiem inicjatywy MANRS: Mutually Agreed Norms for Routing Security – czyli Wzajemnie Uzgodnione Normy dla Bezpieczeństwa Routingu. Aktywnie promujemy tego typu inicjatywy, zarówno podczas organizowanych przez nas eventów (np. spotkanie europejskich CERT w maju 2018), jak i dużych konferencji ogólnopolskich (np. PLNOG, także w 2018).

Jeśli zależy Ci, by Twoja sieć była bezpieczniejsza – koniecznie przystąp do tej inicjatywy. Członkostwo MANRS sprowadza się to wprowadzenia (lub potwierdzenia stosowania) określonych, dość prostych zasad, w zakresie konfiguracji i utrzymania sieci, podnoszących poziom bezpieczeństwa. Sprawdzane są m.in. poprawność i aktualność wpisów w bazie RIPE-DB, stosowanie filtrów antyspoofowych, poprawność agregacji tras routingów (minimalizacja ilości rozgłaszanych tras, ale bez utraty jakości informacji) i inne. Niezależny audyt przeprowadza następnie weryfikację poziomu zgodności konfiguracji i procedur danego operatora z zaleceniami i potwierdza zgodność z wytycznymi MANRS, lub rekomenduje podjęcie działań naprawczych. Po spełnieniu wymogów i przejściu audytu – operator trafia na listę bezpiecznych podmiotów.

Więcej informacji o samej inicjatywie, wymogach, procedurze przystąpienia znaleźć można na stronach CERT Orange Polska oraz u źródła – na stronach ISOC pod adresem: http://www.manrs.org/.

Andrzej Karpiński

Dyrektor Architektury i Rozwoju Zabezpieczeń, Orange Polska